La protection des données stockées n'est qu'un élément de sécurité; vous devez également chiffrer les connexions réseau. Pour la partie infrastructure, toutes les communications entre vCenter et les hôtes sont généralement chiffrées. Cependant, certains autres trafics réseau d'infrastructure ne sont généralement pas protégés; par exemple, le trafic iSCSI ou NFS (ainsi que vMotion, jusqu'à vSphere 6.5).

À partir de vSphere 6.5, vSphere vMotion utilise toujours le chiffrement lors de la migration de machines virtuelles chiffrées. Pour les machines virtuelles qui ne sont pas chiffrées, vous pouvez sélectionner l'une des options vSphere vMotion chiffrées.

vSphere vMotion chiffré sécurise la confidentialité, l'intégrité et l'authenticité des données transférées avec vSphere vMotion. vSphere vMotion chiffré prend en charge toutes les variantes de vSphere vMotion pour les machines virtuelles non chiffrées, y compris la migration entre les systèmes vCenter Server. La migration entre les systèmes vCenter Server n'est pas prise en charge pour les machines virtuelles chiffrées.

Pour les disques cryptés, les données sont transmises cryptées. Pour les disques qui ne sont pas chiffrés, le chiffrement Storage vMotion n'est pas pris en charge. Pour les machines virtuelles chiffrées, la migration avec vSphere vMotion utilise toujours vSphere vMotion chiffré. Vous ne pouvez pas désactiver vSphere vMotion chiffré pour les machines virtuelles chiffrées.

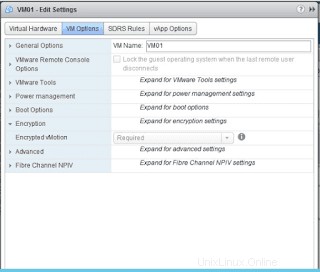

Pour les machines virtuelles qui ne sont pas chiffrées, vous pouvez définir vSphere vMotion chiffré sur l'un des états suivants. La valeur par défaut est Opportuniste .

| Option | Description |

|---|---|

| Désactivé | N'utilisez pas vSphere vMotion chiffré. |

| Opportuniste | Utilisez vSphere vMotion chiffré si les hôtes source et de destination le prennent en charge. Seules les versions 6.5 et ultérieures d'ESXi utilisent vSphere vMotion chiffré. |

| Obligatoire | Autoriser uniquement vSphere vMotion chiffré. Si l'hôte source ou de destination ne prend pas en charge vSphere vMotion chiffré, la migration avec vSphere vMotion n'est pas autorisée. |

Lorsque vous chiffrez une machine virtuelle, la machine virtuelle conserve un enregistrement du paramètre vSphere vMotion chiffré actuel. Si vous désactivez ultérieurement le chiffrement pour la machine virtuelle, le paramètre vMotion chiffré reste sur Requis jusqu'à ce que vous modifiiez explicitement le paramètre. Vous pouvez modifier les paramètres à l'aide de Modifier les paramètres.

Meilleures pratiques de chiffrement des machines virtuelles

Suivez les meilleures pratiques de chiffrement de machine virtuelle pour éviter les problèmes ultérieurs, par exemple, lorsque vous générez un bundle vm-support.

Bonnes pratiques générales

Suivez ces bonnes pratiques générales pour éviter les problèmes.

- Ne chiffrez aucune machine virtuelle vCenter Server Appliance.

- Si votre hôte ESXi tombe en panne, récupérez le bundle de support dès que possible. La clé d'hôte doit être disponible si vous souhaitez générer un bundle de support qui utilise un mot de passe ou si vous souhaitez déchiffrer le vidage mémoire. Si l'hôte est redémarré, il est possible que la clé de l'hôte change et que vous ne puissiez plus générer de bundle de support avec un mot de passe ou décrypter les vidages mémoire dans le bundle de support avec la clé de l'hôte.

- Gérez soigneusement les noms de cluster KMS. Si le nom du cluster KMS change pour un KMS déjà utilisé, toute machine virtuelle chiffrée avec les clés de ce KMS entre dans un état non valide lors de la mise sous tension ou de l'enregistrement. Dans ce cas, supprimez le KMS de vCenter Server et ajoutez-le avec le nom de cluster que vous avez utilisé initialement.

- Ne modifiez pas les fichiers VMX et les fichiers descripteurs VMDK. Ces fichiers contiennent le bundle de chiffrement. Il est possible que vos modifications rendent la machine virtuelle irrécupérable et que le problème de récupération ne puisse pas être résolu.

- Le processus de chiffrement chiffre les données sur l'hôte avant qu'elles ne soient écrites dans le stockage. Les fonctionnalités de stockage principal telles que la déduplication et la compression peuvent ne pas être efficaces pour les machines virtuelles chiffrées. Tenez compte des compromis de stockage lors de l'utilisation de vSphere Virtual Machine Encryption.

- Le chiffrement est gourmand en CPU. AES-NI améliore considérablement les performances de chiffrement. Activez AES-NI dans votre BIOS.

Conclusion

La fonction de chiffrement vMotion n'est pas simplement un chiffrement de l'ensemble du canal réseau pour le trafic vMotion. Il n'y a pas de certificats à gérer.

Le chiffrement se produit au niveau de chaque machine virtuelle ; lorsque la machine virtuelle est migrée, une clé 256 bits à usage unique générée de manière aléatoire est générée par vCenter (il n'utilise pas le KMS). De plus, un nonce 64 bits (un nombre arbitraire utilisé une seule fois dans une opération de chiffrement) est également généré. La clé de chiffrement et le nonce sont intégrés dans la spécification de migration envoyée aux deux hôtes. À ce stade, toutes les données VM vMotion sont chiffrées à la fois avec la clé et le nonce, garantissant que les communications ne peuvent pas être utilisées pour relire les données.