Introduction

WPScan est un scanner de sécurité WordPress gratuit, à usage non commercial, conçu pour les professionnels de la sécurité et les responsables de blogs afin de tester la sécurité de leurs sites.

Que peut vérifier WPScan ?

- La version de WordPress installée et toutes les vulnérabilités associées

- Quels sont les plug-ins installés et les vulnérabilités associées

- Quels sont les thèmes installés et les vulnérabilités associées

- Énumération des noms d'utilisateur

- Utilisateurs avec des mots de passe faibles via le forçage brutal de mot de passe

- Fichiers wp-config.php sauvegardés et accessibles au public

- Dumps de base de données pouvant être accessibles au public

- Si les journaux d'erreurs sont exposés par les plugins

- Énumération des fichiers multimédias

- Fichiers Timthumb vulnérables

- Si le fichier Lisez-moi de WordPress est présent

- Si WP-Cron est activé

- Si l'enregistrement de l'utilisateur est activé

- Divulgation du chemin complet

- Télécharger la liste des répertoires

Installer WPScan à l'aide de la gemme Ruby

Suivez simplement les étapes ci-dessous :

- Installer CURL

sudo apt update && sudo apt -y install curl #On Debian/Ubuntu

sudo yum -y install curl #On RHEL/CentOS- Importez ensuite la signature GPG.

curl -sSL https://rvm.io/mpapis.asc | gpg --import -

curl -sSL https://rvm.io/pkuczynski.asc | gpg --import -- Installer RVM sous Linux

Remarque :RVM (Ruby Version Manager) est un outil en ligne de commande qui nous permet d'installer, de gérer et de travailler facilement avec plusieurs Ruby environnements allant des interpréteurs aux ensembles de gemmes.

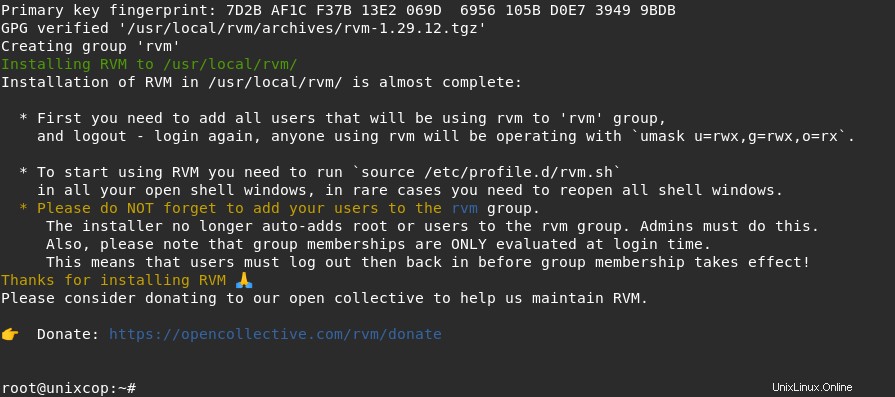

curl -L get.rvm.io | bash -s stable

- Sourcez le CHEMIN RVM.

source /home/$USER/.rvm/scripts/rvm- Installez Ruby 2.5.8 à l'aide de RVM.

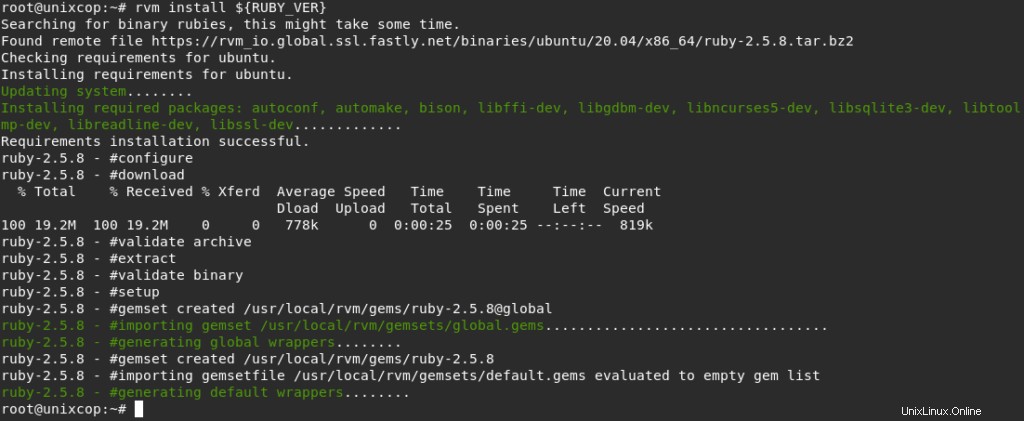

export RUBY_VER='2.5'

rvm install ${RUBY_VER}

- Utilisez la version de Ruby installée par défaut.

rvm use ${RUBY_VER} --default- Vérifiez la version de Ruby installée.

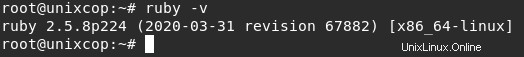

ruby -v

- Installez Nokogiri.

Remarque :Nokogiri est une bibliothèque de logiciels open source pour analyser HTML et XML en Rubis. Cela dépend de libxml2 et libxslt pour fournir ses fonctionnalités.

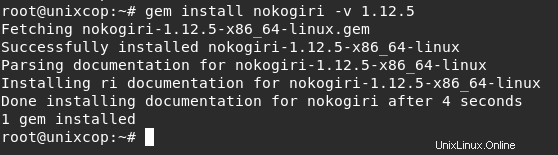

Remarque :La dernière version de nokogiri (>=0) pour supporter votre Ruby &RubyGems était la 1.12.5. Essayez de l'installer avec gem install nokogiri -v 1.12.5

nokogiri nécessite la version Ruby>=2.6, <3.2.dev. La version actuelle de Ruby est 2.5.8.224.

Nous allons donc installer nokogiri v 1.12.5

gem install nokogiri -v 1.12.5

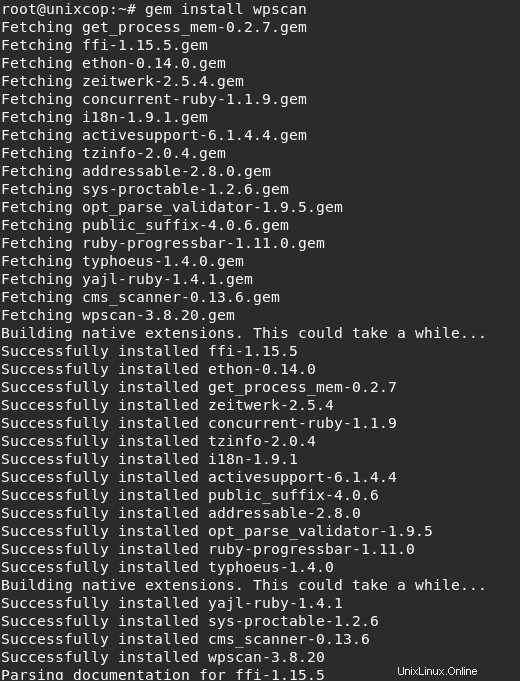

- Installez WPScan - Scanner de sécurité WordPress à l'aide de RubyGems.

gem install wpscan

- Mettre à jour wpscan en utilisant la commande ci-dessous

gem update wpscan- Vérifier la version de wpscan

wpscan --version

Installer WPScan à l'aide de Docker

- Docker doit être installé sur votre système. Ceci peut être réalisé en utilisant le guide dédié ci-dessous.

Comment installer docker sur centos 8

Comment installer Docker CE sur Rocky Linux 8

Comment installer Docker sur Debian 11

- Une fois Docker installé et en cours d'exécution, ajoutez votre utilisateur au groupe Docker.

sudo usermod -aG docker $USER

newgrp docker- Extraire l'image du conteneur WPScan.

docker pull wpscanteam/wpscan- Vous pouvez maintenant exécuter WPScan comme ci-dessous.

docker run -it --rm wpscanteam/wpscan [option]Comment utiliser WPScan

WPScan peut être utilisé pour analyser les vulnérabilités. Remarque cela, les analyses ci-dessous doivent être effectuées sur votre propre blog.

1. Analysez l'intégralité du site du blog

Pour analyser le blog, exécutez

wpscan --url wordpress.example.comPour Docker :

docker run -it --rm wpscanteam/wpscan --url wordpress.example.com

WPScan analysera HTTP , si vous souhaitez que HTTPS soit scanné, modifiez votre URL

wpscan --url https://wordpress.example.com -o scan-testLe -o flag peut être utilisé pour afficher les résultats de l'analyse dans un fichier.

Il existe 3 modes de détection qui peuvent être exécutés sur un site WordPress, c'est-à-dire

- mode agressif – analyse plus intrusive en envoyant mille requêtes au serveur.

- mode passif – envoyer quelques requêtes au serveur. Ceci est normalement utilisé pour scanner la page d'accueil.

- mixte (par défaut) – utilise à la fois les modes agressif et passif.

Un mode de détection donné peut être spécifié comme ci-dessous.

wpscan --url wordpress.example.com -o test --detection-mode aggressive2. Scannez les plugins vulnérables.

Vérifiez les vulnérabilités dans un plugin, l'argument suivant est utilisé :

-e/--enumerate [OPTS] option pour le wpscan. Le [OPT ] ici peut être ap pour tous les plugins, vp pour les plugins vulnérables et p pour les plugins.

Pour exemple , pour scanner les plugins vulnérables utilisez la commande :

wpscan --url wordpress.example.com -e vp3. Analyser les thèmes vulnérables

Semblable aux plugins, les thèmes peuvent être scannés en utilisant le -e/--enumerate [OPTS] commande. Mais maintenant, [OPTS ] est remplacé par vt (Thèmes vulnérables), at (Tous les thèmes), ou t (Thèmes).

Par exemple, les thèmes avec des vulnérabilités connues peuvent être analysés comme ci-dessous.

wpscan --url wordpress.example.com -e vt4. Test de sécurité du mot de passe.

Pour pouvoir connaître la force des mots de passe, vous pouvez essayer de les forcer brutalement. Ce processus peut être un peu lent en fonction du nombre de mots de passe dans le fichier de mots de passe à scanner -P, --passwords FILE-PATH , -t, --max-threads VALUE spécifie le nombre de threads.

Par exemple, pour forcer brutalement l'utilisateur admin, exécutez la commande :

wpscan --url wordpress.example.com -P password-file.txt -U admin -t 50Un certain nombre de forces de mot de passe d'utilisateurs peuvent être testées sans spécifier le nom d'utilisateur.

wpscan --url wordpress.example.com -P password-file.txt -t 505. Énumérer les utilisateurs de WordPress.

Pour connaître les utilisateurs qui peuvent se connecter à un site, utilisez le -e/--enumerate u option. Ici, vous représente les identifiants des utilisateurs.

wpscan --url wordpress.example.com -e u6. Scannez WordPress en mode indétectable.

Les analyses ci-dessus peuvent également être effectuées en mode furtif en ajoutant l'argument --stealthy

Par exemple :

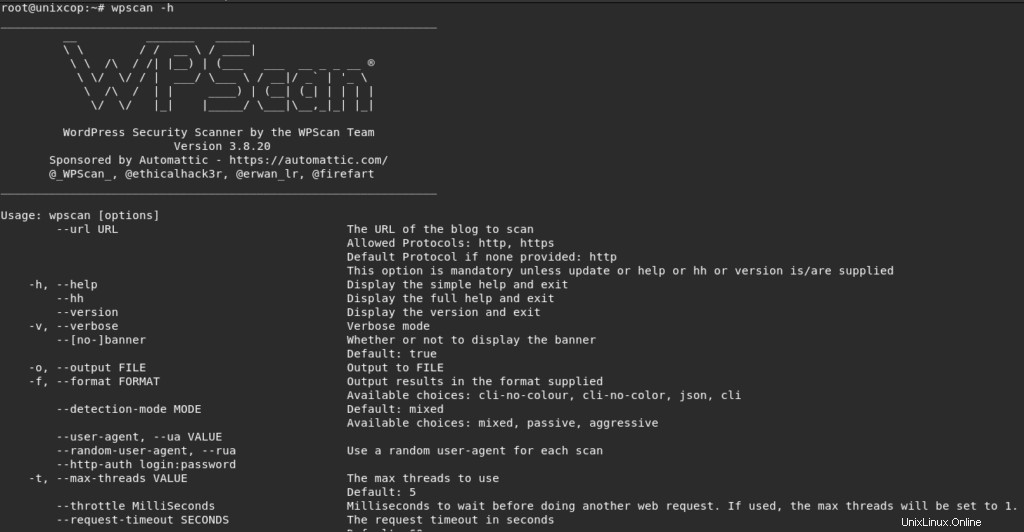

wpscan --url wordpress.example.com --stealthySi vous avez besoin d'aide lors de l'utilisation de WPScan, recherchez l'aide ci-dessous.

wpscan -h

Conclusion

C'est tout !

Nous vous avons montré comment installer et utiliser WPScan – le scanner de sécurité WordPress.

Merci.