Commandes pour installer le scanner de sécurité WPscan WordPress sur les distos Linux Ubuntu 20.04 ou 18.04 pour trouver les vulnérabilités des plugins ou des thèmes et d'autres problèmes de sécurité.

WPScan WordPress Security Scanner est un outil gratuit disponible à installer pour les systèmes Linux et Windows. Il permet aux utilisateurs de vérifier les problèmes de sécurité liés à certains blogs ou sites Web installés sur WordPress. Cela signifie que l'utilisateur peut analyser n'importe quel site Web basé sur WordPress pour découvrir divers problèmes tels que les fichiers principaux, les plugins et les vulnérabilités des thèmes; Mots de passe faibles, HTTPS activé ou non, éléments d'en-tête ; y compris une vérification des fichiers debug.log, des fichiers de sauvegarde wp-config.php, XML-RPC est activé, des fichiers de référentiel de code, des clés secrètes par défaut, des fichiers de base de données exportés et plus encore… Cependant, pour obtenir les vulnérabilités dans le résultat, nous devons ajoutez la clé API WPscan disponible gratuitement pour générer et fournit 25 analyses par jour.

De plus, Wpscan est également disponible sous forme de plugin à installer directement sur le backend WordPress et les utilisateurs peuvent l'utiliser via son tableau de bord GUI. Si vous ne souhaitez pas utiliser le plug-in WPscan, l'outil CLI peut être utilisé.

Étape pour installer WPScan sur Ubuntu 20.04/18.04 LTS

Voyons les commandes pour installer ce scanner de vulnérabilité WordPress (WPscan) sur Ubuntu, Debian, Kali Linux, Linux Mint ou d'autres systèmes d'exploitation similaires.

1. Exécutez la mise à jour du système

La première chose à faire avant d'installer une application ou un outil est d'exécuter la commande de mise à jour du système-

sudo apt update

2. Installer Ruby sur Ubuntu 20.04 LTS

Wpscan peut être installé à partir de RubyGems, installons donc Ruby et les autres dépendances requises sur notre Ubuntu-

sudo apt install ruby-full

3. Commande pour installer WPScan sur Ubuntu

Enfin, utilisez la commande gem de Ruby pour télécharger et installer les packages WPscan sur votre système.

sudo gem install wpscan

4. Découvrez la version

Une fois l'installation terminée, vérifions sa version-

wpscan --version

5. Commandes WPscan

Pour connaître les différentes commandes et drapeaux utilisables avec Wpscan, ouvrez la section d'aide.

wpscan -h

Usage: wpscan [options]

--url URL The URL of the blog to scan

Allowed Protocols: http, https

Default Protocol if none provided: http

This option is mandatory unless update or help or hh

or version is/are supplied

-h, --help Display the simple help and exit

--hh Display the full help and exit

--version Display the version and exit

-v, --verbose Verbose mode

--[no-]banner Whether or not to display the banner

Default: true

-o, --output FILE Output to FILE

-f, --format FORMAT Output results in the format supplied

Available choices: cli-no-colour, cli-no-color, json, cli

--detection-mode MODE Default: mixed

Available choices: mixed, passive, aggressive

--user-agent, --ua VALUE

--random-user-agent,--rua Use a random user-agent for each scan

--http-auth login:password

-t, --max-threads VALUE The max threads to use

Default: 5

--throttle MilliSeconds Milliseconds to wait before doing another

web request. If used, the max threads will be set to 1.

--request-timeout SECONDS The request timeout in seconds

Default: 60

--connect-timeout SECONDS The connection timeout in seconds

Default: 30

--disable-tls-checks Disables SSL/TLS certificate verification, and downgrade to TLS1.0+ (requires cURL 7.66 for the latter)

--proxy protocol://IP:port Supported protocols depend on the cURL installed

--proxy-auth login:password

--cookie-string COOKIE Cookie string to use in requests,

....more

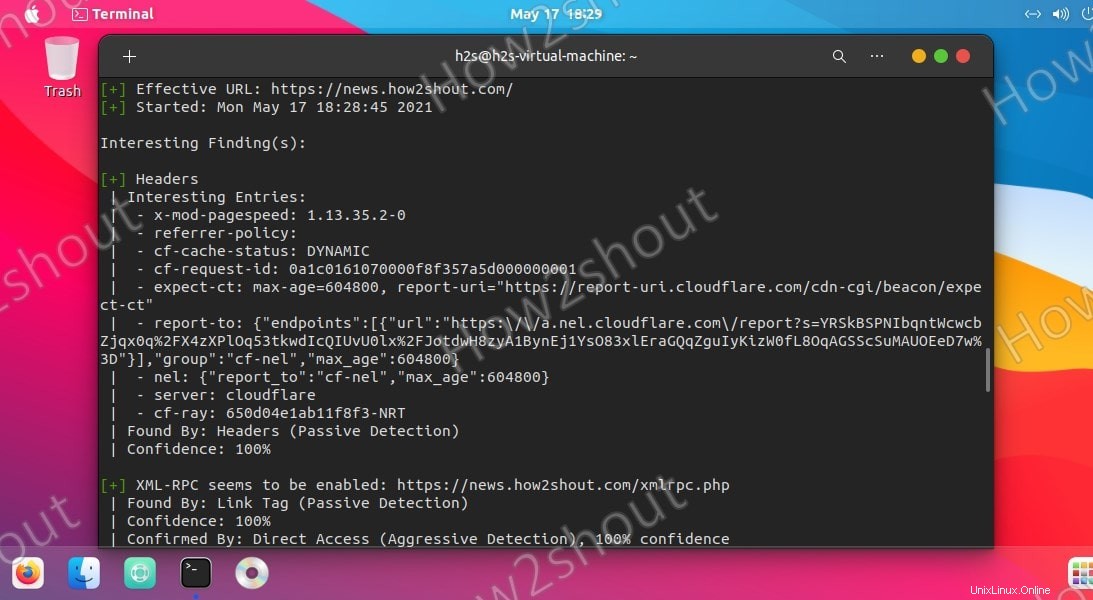

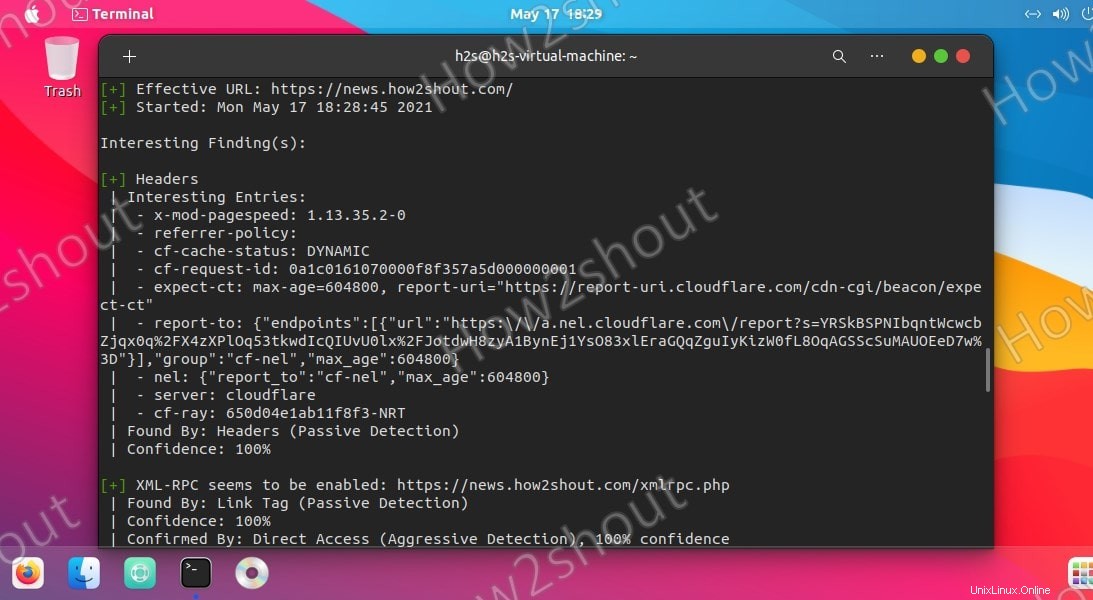

6. Analyser les sites WordPress

Maintenant, si vous souhaitez utiliser cet outil de ligne de commande pour analyser un site Web WordPress pour trouver des problèmes de sécurité et d'autres détails, exécutez la syntaxe suivante-

wpscan --url http://your-website.com

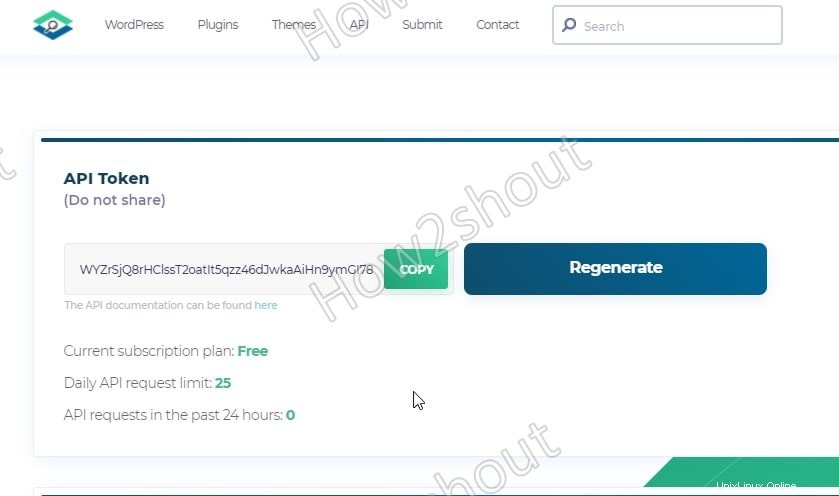

7. Obtenir la clé API du jeton WPScan

Par défaut, cet outil de sécurité ne fournira pas de vulnérabilités dans le résultat, et pour l'obtenir, nous devons générer une clé API. Allez sur le site officiel et sélectionnez le plan gratuit pour vous inscrire.

Copiez la clé API et utilisez-la de la manière suivante avec la commande-

wpscan --url your-website.com --api-token your-api-key

Remarque :Remplacezvotre-clé-api texte dans la commande ci-dessus avec celui que vous avez généré.

8. Modes de détection

Wpscan propose trois modes de détection, ils sont passif, agressif et mixte. En passif Mode, l'outil enverra quelques requêtes au serveur et analysera uniquement pour découvrir les problèmes de sécurité courants pour la page d'accueil d'un site Web. Il est bon de l'utiliser si vous pensez que le serveur ne sera pas en mesure de gérer un grand nombre de requêtes.

Passage en mode agressif , en cela, l'analyse intrusive exécutée par WPscan sera plus puissante et enverra des centaines de requêtes au serveur pour découvrir les vulnérabilités, le cas échéant, dans tous les plugins de WordPress.

Alors que, mixte qui est la valeur par défaut sur l'outil WPScan est une combinaison de mode agressif et passif pour fournir une analyse équilibrée.

Donc, si vous voulez remplacer le Mixed par défaut par l'un des deux autres, utilisez --detection-mode option dans la commande-

Par exemple :

wpscan --url your-website.com --detection-mode aggressive --api-token your-api-key

9. Répertorier tous les plugins et thèmes installés et rechercher les vulnérabilités

Pour énumérer divers éléments de WordPress, nous pouvons utiliser les options ci-dessous avec -e drapeau.

vp ----(Vulnerable plugins) ap ----(All plugins) p ----(Popular plugins) vt ----(Vulnerable themes) at ----(All themes) t ----(Popular themes) tt ----(Timthumbs) cb ----(Config backups) dbe ----(Db exports) u ----(User IDs range. e.g: u1-5) m ----(Media IDs range. e.g m1-15)

Par exemple, nous souhaitons répertorier tous les plug-ins présentant des vulnérabilités connues, puis nous utilisons l'option vp indiquée dans la liste ci-dessus avec le mode de détection d'indicateur -e

wpscan --url your-website.com -e vp --detection-mode mixed --api-token your-api-key

10 Exécutez WPscan pour contourner le WAF

Pour exécuter l'analyse en mode caché afin que le pare-feu de l'application Web ne puisse pas détecter Wpscan, on peut essayer --random-user-agent et --stealthy options.

Il s'agissait d'un didacticiel rapide et d'une introduction à l'installation de WPscan sur Ubuntu 20.04 et d'autres distributions Linux similaires. Pour en savoir plus sur cet outil, vous pouvez consulter sa page/documentation GitHub.