Nmap (Network Mapper) est généralement connu comme le couteau suisse de l'administrateur système. Étant donné que les choses dans un réseau d'entreprise ne se déroulent pas aussi bien que souhaité, ces tickets de débogage/"Sauvez-moi" peuvent s'accumuler dans votre journal de travail.

Nmap vient à votre secours. Dans cet article, j'explore six cas d'utilisation pratiques pour Nmap.

Utiliser Nmap

Nmap vous permet d'analyser votre réseau et de découvrir non seulement tout ce qui y est connecté, mais également une grande variété d'informations sur ce qui est connecté, les services que chaque hôte exploite, etc. Il autorise un grand nombre de techniques d'analyse, telles que UDP, TCP connect (), TCP SYN (semi-ouvert) et FTP. Il offre également une grande variété de types d'analyse, notamment Proxy (attaque par rebond), Reverse-ident, ICMP (balayage ping), FIN, balayage ACK, Xmas, balayage SYN, protocole IP et analyse Null. Consultez la section Techniques d'analyse de la page de manuel pour plus de détails.

Nmap offre également un certain nombre de fonctionnalités avancées telles que la détection du système d'exploitation (OS)

via l'empreinte TCP/IP, l'analyse furtive, les calculs dynamiques de retard et de retransmission, l'analyse parallèle, la détection d'hôtes inactifs via des pings parallèles, l'analyse de leurre, la détection de filtrage de port, l'analyse RPC directe (non mappeur de port), l'analyse de fragmentation et la cible et le port flexibles spécification.

Explorons quelques-uns des cas d'utilisation pratiques qui peuvent vous aider à gérer votre réseau.

Premier cas d'utilisation

La syntaxe Nmap décrite dans la page de manuel est la suivante :

nmap [ <Scan Type> ...] [ <Options> ] { <target specification> }

Il existe de nombreuses options de commutateur qui peuvent être utilisées avec Nmap, mais concentrons-nous sur la pratique. Pour ce cas d'utilisation, scannez le nom d'hôte avec nmap <hostname> commande comme celle-ci :

Cas d'utilisation 2

Si vous avez plus d'un hôte à analyser, répertoriez tous les hôtes dans un hosts.txt dossier. Ensuite, utilisez la commande nmap -iL <file containing host names> , comme ceci :

Trois cas d'utilisation

Lors de l'utilisation de Nmap, il est possible d'identifier le système d'exploitation (OS) d'un hôte, ce qui est utile pour un balayage d'inventaire de votre réseau. Utilisez le -A commutateur pour déterminer le système d'exploitation d'un système distant. Par exemple, en exécutant :

$ nmap -A localhost.example.com a abouti :

Quatrième cas d'utilisation

Nmap peut vous aider à mieux comprendre les problèmes de sécurité de votre réseau. Pour déterminer si un hôte distant a un pare-feu activé et quels ports sont filtrés, utilisez -sA . Le mot filtered dans la sortie ci-dessous suggère que cet hôte est activé avec un pare-feu :

Cinq cas d'utilisation

Chaque fois que nous voulons vérifier les points faibles d'un hôte, nous devons d'abord analyser les ports ouverts (bien connus), pour nous donner une idée des services activés sur cet hôte. Utilisation du -p switch, Nmap analyse la plage de ports spécifiée, comme indiqué ci-dessous :

Cas d'utilisation six

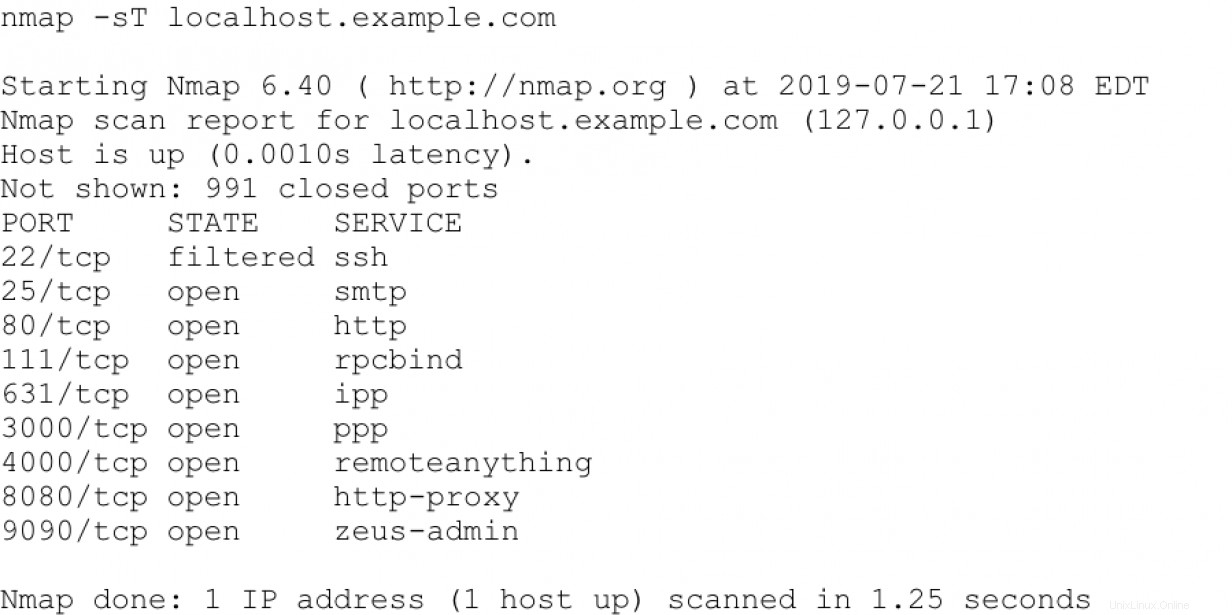

Pour effectuer une analyse furtive des informations TCP, utilisez le -sT option. Ce type de scan est pratique lorsque vous ne pouvez pas utiliser le -sS Analyse de type (SYN), qui est la valeur par défaut, et est plus furtive que l'analyse de connexion TCP illustrée ci-dessous :

Explorer davantage

Ces six cas d'utilisation vous permettront de démarrer dans la bonne direction avec Nmap. Au fur et à mesure que vous découvrirez la puissance de Nmap en tant qu'outil de découverte et d'inventaire de réseau, vous verrez que Nmap est un élément essentiel de votre boîte à outils d'administrateur système.

Veuillez cependant faire preuve de prudence avec Nmap. Obtenez l'autorisation de l'utiliser ou informez votre personnel informatique et de sécurité que vous effectuez des balayages et des sondages du réseau afin que vos alertes de surveillance ne déclenchent pas d'incident de sécurité. Nmap est utilisé par toutes les nuances du spectre des hackers, cet avertissement doit donc être pris au sérieux. Comme pour tout outil électrique dans votre boîte à outils, il y a une utilité ainsi qu'un danger.