Un serveur LDAP (openldap-servers) doit d'abord être installé à l'aide des progiciels (ou de la ligne de commande bien sûr).

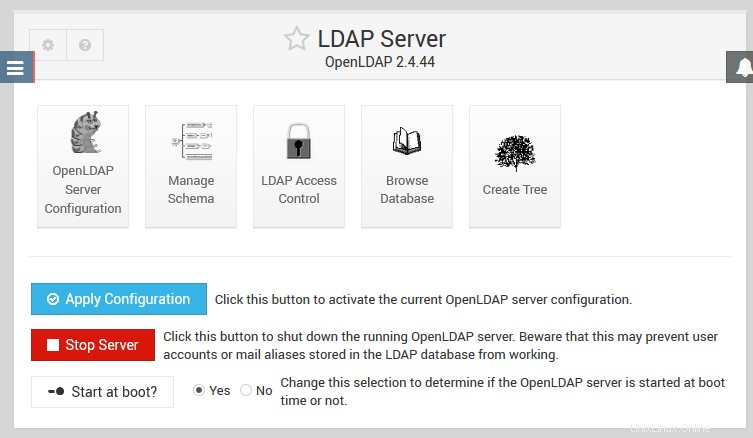

Ce module vous permet de configurer le serveur d'annuaire OpenLDAP et de gérer les objets de sa base de données. En supposant que le serveur LDAP soit installé sur le même système que Webmin, la page principale affichera des icônes pour modifier la configuration du serveur et gérer la base de données. Si le module est configuré pour parler à un serveur LDAP distant, il n'affichera à la place que des icônes pour accéder à la base de données.

Vous pouvez contrôler s'il utilise un serveur local ou distant en cliquant sur le lien Module Config. Ce n'est que lors de la gestion d'un serveur local que des pages seront disponibles pour modifier les fichiers de configuration et arrêter, démarrer et redémarrer le processus du serveur OpenLDAP.

Si vous cherchez un moyen de gérer les utilisateurs et les groupes Unix dans votre base de données LDAP, essayez plutôt le module Utilisateurs et groupes LDAP sous la catégorie Système Webmin. Pour configurer un système pour récupérer des utilisateurs et des groupes à partir d'un serveur LDAP local ou distant, utilisez le module Client LDAP, également sous la catégorie Système.

-

Page du serveur LDAP

Page du serveur LDAP

Contenu

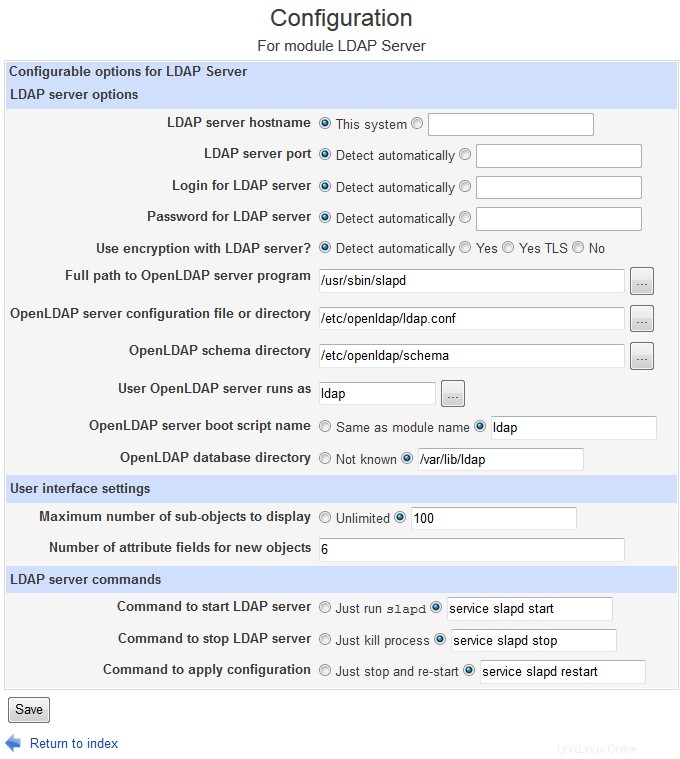

Configuration des modules

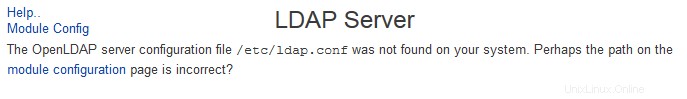

Pour pouvoir utiliser le module LDAP Server, il doit être configuré dans Webmin. La configuration du module le lien en haut à gauche le fera.

-

Module serveur LDAP mal configuré

Module serveur LDAP mal configuré

La première chose à vérifier est bien sûr l'emplacement des fichiers de configuration LDAP sur le serveur.

- Fichier ou répertoire de configuration du serveur OpenLDAP qui est susceptible d'être défini dans le répertoire /etc/openldap/slapd.d

- Commande pour démarrer le serveur LDAP peut être défini sur service slapd start

- Commande pour arrêter le serveur LDAP peut être réglé sur service slapd stop

- Commande pour appliquer la configuration peut être défini sur service slapd restart

-

Configuration du module pour le serveur LDAP

Configuration du module pour le serveur LDAP

Contenu par défaut de /etc/openldap/ldap.conf ressemble à :

# LDAP Defaults # See ldap.conf(5) for details # This file should be world readable but not world writable. #BASE dc=example,dc=com #URI ldap://ldap.example.com ldap://ldap-master.example.com:666 #SIZELIMIT 12 #TIMELIMIT 15 #DEREF never TLS_CACERTDIR /etc/openldap/certs

Ainsi, effectivement, TLS_CACERTDIR est le seul paramètre défini.

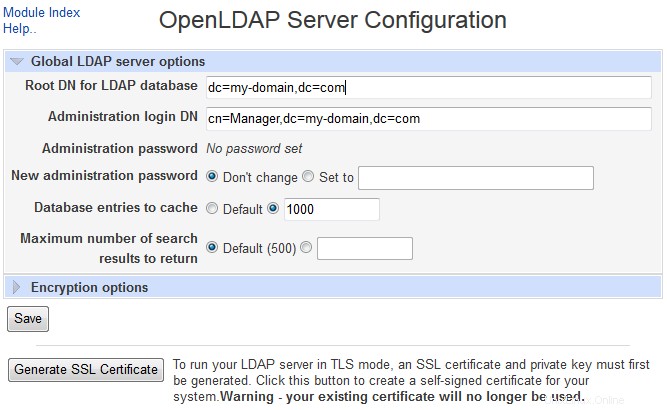

Configuration du serveur OpenLDAP

-

Écran de configuration du serveur LDAP

Écran de configuration du serveur LDAP

Cette page vous permet de configurer les paramètres globaux de votre serveur OpenLDAP, tels que le DN racine de la base de données, la connexion d'administration, les tailles de cache et les certificats SSL. Les champs les plus fréquemment modifiés sont :

- Root DN pour la base de données LDAP

- Ce champ permet de saisir le DN (distinguished name) sous lequel tous les objets de votre base de données LDAP doivent être stockés. En règle générale, il doit être remplacé par quelque chose correspondant au nom de votre entreprise ou organisation, comme dc=votreentreprise,dc=com. Mais vous êtes libre de saisir n'importe quoi tant qu'il est correctement formaté.

- DN de connexion à l'administration

- Il s'agit en fait de l'utilisateur racine de votre base de données LDAP. Il doit s'agir d'un DN sous votre racine définie dans le champ ci-dessus, comme cn=Manager,dc=votreentreprise,dc=com.

- Mot de passe administrateur

- Ce champ affiche le mot de passe actuel (éventuellement crypté) et une option pour en saisir un nouveau. Si vous modifiez le mot de passe, le module l'utilisera automatiquement lors de la connexion à la base de données pour apporter des modifications.

Toute modification apportée sur cette page ne prendra effet qu'une fois que vous aurez cliqué sur le bouton Appliquer la configuration sur la page principale du module.

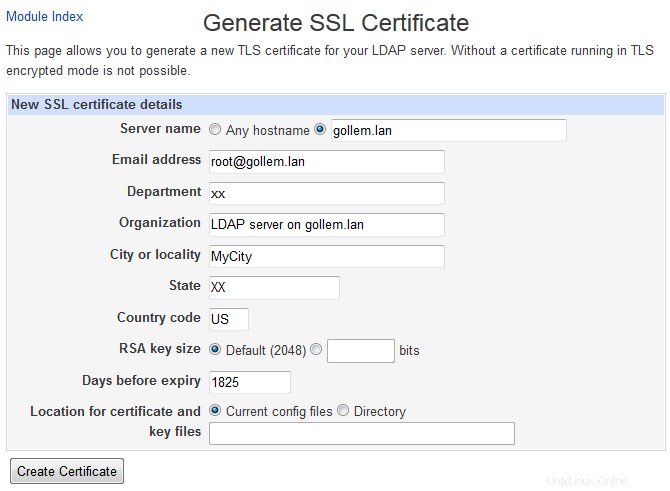

Si vous souhaitez que votre serveur LDAP accepte les connexions chiffrées TLS, vous devez d'abord générer un certificat SSL et une clé publique. Cela peut être principalement automatisé en cliquant sur le bouton Générer un certificat SSL en bas de la page.

Gérer le schéma

-

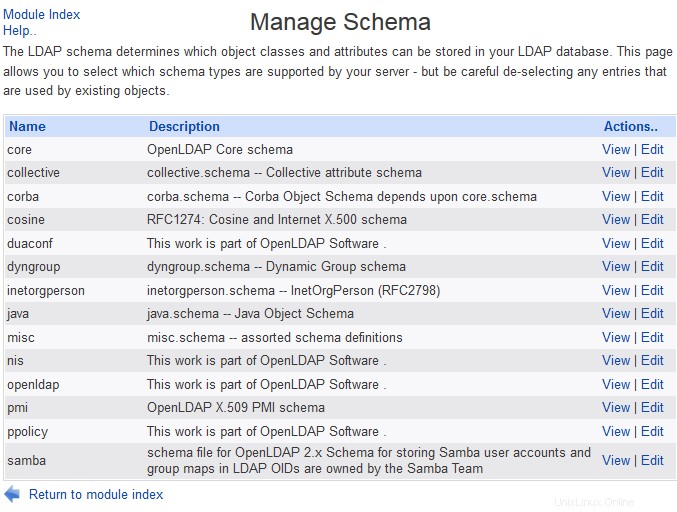

Gérer le schéma LDAP

Gérer le schéma LDAP

Le schéma LDAP détermine les classes d'objets et les attributs pouvant être stockés dans votre base de données LDAP. Cette page vous permet de sélectionner les types de schéma pris en charge par votre serveur, en utilisant la case à cocher à côté de chaque nom de fichier de schéma. Une fois que vous avez apporté des modifications, cliquez sur Enregistrer pour mettre à jour le fichier de configuration OpenLDAP, puis sur Appliquer la configuration sur la page principale pour les activer.

Soyez prudent en désélectionnant les fichiers de schéma existants, car cela peut casser votre serveur LDAP si des objets existent déjà dans la base de données en utilisant les attributs définis dans ces fichiers. Le schéma principal qui contient les classes LDAP les plus élémentaires ne peut pas être désélectionné.

L'ordre des schémas est important, car les schémas ultérieurs ne peuvent faire référence qu'aux attributs définis précédemment. Vous pouvez réorganiser la liste à l'aide des flèches vers le haut et vers le bas sur cette page, mais encore une fois, cela doit être fait avec soin pour les schémas existants afin d'éviter de casser la base de données LDAP.

Pour voir quelles classes et quels attributs un schéma définit, cliquez sur son lien Afficher. Si vous êtes familiarisé avec le format de schéma et souhaitez modifier un fichier, cliquez plutôt sur Modifier.

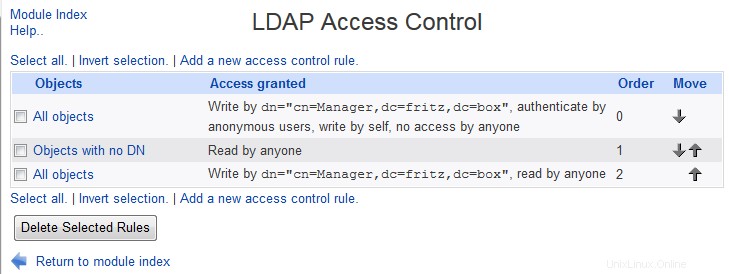

Contrôle d'accès LDAP

Contrôle d'accès LDAP

Contrôle d'accès LDAP Par défaut, un serveur LDAP permet à tout client LDAP pouvant se connecter de lire tous les objets et attributs de la base de données. Cependant, seul l'utilisateur administratif peut effectuer des mises à jour. Cela peut ne pas être idéal pour les réseaux qui ont des utilisateurs avec différents niveaux de confiance, donc OpenLDAP vous permet d'accorder différents niveaux d'accès à différents utilisateurs sur différentes parties de la base de données.

Cette page répertorie toutes les règles de contrôle d'accès actuellement définies, le cas échéant. Pour en créer une nouvelle, cliquez sur le lien Ajouter une nouvelle règle de contrôle d'accès. Pour supprimer plusieurs règles à la fois, cochez les cases à côté d'elles et cliquez sur le bouton Supprimer les règles sélectionnées. Pour modifier l'ordre des règles, utilisez les flèches haut et bas sur le côté droit du tableau.

Comme pour la plupart des autres modifications de configuration du serveur LDAP, les règles de contrôle d'accès ne prendront effet qu'à partir de l'étape Appliquer la configuration. bouton est cliqué sur la page principale du module.

Parcourir la base de données

Configuration

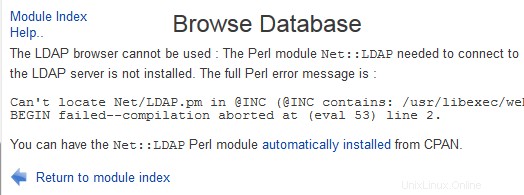

Si un module perl nécessaire est manquant, vous pouvez obtenir une erreur :

-

module perl manquant ; laissez simplement webmin s'installer en utilisant CPAN

module perl manquant ; laissez simplement webmin s'installer en utilisant CPAN

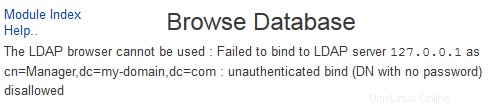

Après avoir installé un tas de modules Perl (cliquez simplement sur installer automatiquement), l'erreur suivante apparaît :

-

Pas d'accès en raison d'un domaine factice

Pas d'accès en raison d'un domaine factice

Entrez donc un domaine valide (local) et générez à nouveau un certificat SSL en utilisant webmin.

-

Serveur Créer un certificat

Serveur Créer un certificat

Navigation

Cette page vous permet de naviguer dans la hiérarchie des objets de votre base de données LDAP, de créer et de supprimer des objets et de modifier leurs attributs. Le DN de l'objet géré est toujours affiché dans le champ Navigation - pour naviguer rapidement vers un autre objet, entrez un nouveau DN et cliquez sur Afficher. Pour remonter dans la hiérarchie, cliquez sur Browse Parent.

Le reste de la page est divisé en deux onglets :

- Objets enfants

- Ce tableau répertorie tous les objets sous celui en cours. Vous pouvez modifier un sous-objet en cliquant sur son DN, ou supprimer des objets en les cochant et en appuyant sur le bouton Supprimer les enfants sélectionnés. Pour changer le DN d'un sous-objet, cliquez sur le lien Renommer et entrez un nouveau DN dans le champ qui apparaît.

Cliquer sur Ajouter un nouveau sous-objet fera apparaître un formulaire permettant de saisir les détails d'un nouvel objet vide sous l'actuel.

- Attributs d'objet

- Ce tableau répertorie tous les attributs de l'objet courant. Pour modifier les valeurs d'un, cliquez sur le lien Modifier à droite. Pour supprimer des attributs, cochez les cases à côté d'eux, puis cliquez sur le bouton Supprimer les attributs sélectionnés. Dans les deux cas, le serveur LDAP appliquera des restrictions sur les attributs autorisés et obligatoires pour la classe de l'objet.

Un nouvel attribut peut être créé en cliquant sur le lien Ajouter un attribut à l'objet, qui affichera un champ pour entrer un nom et une valeur.

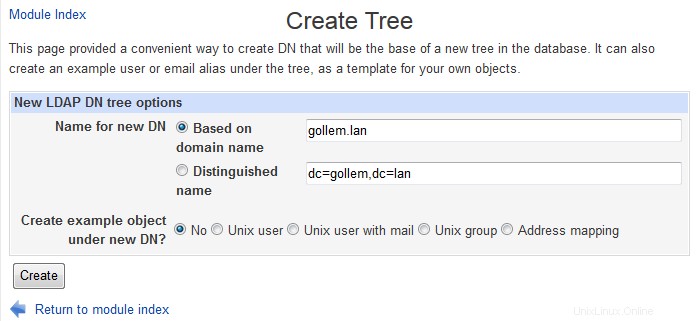

Créer un arbre

-

Créer une page arborescente

Créer une page arborescente

Problèmes

- bdb_db_open :Avertissement - Aucun fichier DB_CONFIG trouvé dans le répertoire /var/lib/openldap-data :(2) Attendez-vous à de mauvaises performances pour le suffixe

- remède

- cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

chown ldap.ldap /var/lib/ldap/DB_CONFIG