Vous configurez donc un cluster sur AWS et avez besoin d'un accès SSH entre les nœuds, n'est-ce pas ? Vous avez 2 options :

-

Le plus naïf consiste à ajouter chaque adresse IP d'instance à la liste entrante du groupe de sécurité - mais cela signifie que vous devrez mettre à jour le SG chaque fois que vous ajoutez une nouvelle instance dans le cluster. (Si jamais vous le faites). Ne fais pas ça, Je l'ai seulement mentionné pour être complet.

-

Bien mieux consiste à utiliser l'ID du groupe de sécurité lui-même en tant que source du trafic .

Il est important de comprendre que SG n'est pas seulement un filtre entrant mais marque également tous les sortants trafic - et vous pouvez ensuite vous référer à l'ID SG d'origine dans le même groupe de sécurité ou dans d'autres.

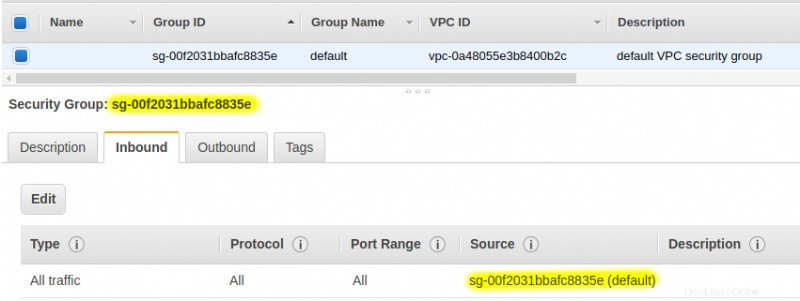

Jetez un oeil à la par défaut groupe de sécurité dans votre VPC. Vous verrez très probablement quelque chose comme ceci :

Notez que la règle fait référence à l'ID de groupe de sécurité lui-même .

Avec cette règle, tout ce qui provient d'un hôte membre de votre groupe de sécurité sera accepté par tous les autres membres/instances du groupe.

Dans votre cas, vous voudrez peut-être le limiter à SSH, ICMP (si vous avez besoin de ping fonctionne) ou tout autre port dont vous avez besoin.

Vérifiez également le sortant et assurez-vous qu'il contient une entrée pour Tout le trafic à 0.0.0.0/0 (sauf si vous avez des besoins de sécurité spécifiques), sinon les instances ne pourront pas initier de connexions sortantes. Par défaut, il devrait être là.

J'espère que ça aide :)

Dans la configuration de votre groupe de sécurité que vous souhaitez utiliser pour autoriser SSH entre les instances :

- Accédez à Entrant languette

- Cliquez sur Modifier

- Cliquez sur Ajouter une règle

- Pour Type sélectionnez SSH

- Pour Source entrez l'ID du groupe de sécurité

- Enregistrer

- Aller à Oubound languette

- Cliquez sur Modifier

- Cliquez sur Ajouter une règle

- Pour Type sélectionnez SSH

- Pour Destination entrez l'ID du groupe de sécurité

- Enregistrer

Vous devez ajouter une règle qui active SSH, la source étant l'ID de groupe lui-même.

Par exemple. si votre identifiant de groupe de sécurité est sg-12345678 vous pouvez ajouter une règle dans ce même groupe qui ouvre SSH à partir de sg-12345678 .

Assurez-vous également que le Sortant tab a une règle pour 0.0.0.0/0 ou au moins encore pour SSH à sg-12345678 sinon le trafic sortant sera bloqué. Par défaut le 0.0.0.0/0 devrait être là.