Les outils de sécurité sont des programmes informatiques qui nous permettent de trouver des vulnérabilités dans les logiciels. Des utilisateurs malveillants les utilisent pour obtenir un accès non autorisé aux systèmes d'information, aux réseaux d'entreprise ou même aux postes de travail personnels. Les chercheurs en sécurité, quant à eux, utilisent ces outils pour trouver des bogues dans les logiciels afin que les entreprises puissent les corriger avant qu'une exploitation ne puisse avoir lieu. Il existe une large gamme d'outils de sécurité open source qui sont utilisés à la fois par les méchants et les professionnels des tests d'intrusion. Aujourd'hui, nous avons compilé une liste de 25 programmes de ce type largement utilisés dans la sécurité informatique et d'autres domaines connexes.

Outils de sécurité Open Source pour les professionnels de la sécurité informatique

Certains outils de sécurité sont largement utilisés pour augmenter les privilèges de sécurité, alors que de nombreux outils visent à fournir des capacités défensives contre de telles infractions. Nos éditeurs ont choisi leurs choix des deux côtés afin que vous puissiez avoir une compréhension claire des problèmes standard liés à la sécurité.

Certains outils de sécurité sont largement utilisés pour augmenter les privilèges de sécurité, alors que de nombreux outils visent à fournir des capacités défensives contre de telles infractions. Nos éditeurs ont choisi leurs choix des deux côtés afin que vous puissiez avoir une compréhension claire des problèmes standard liés à la sécurité.

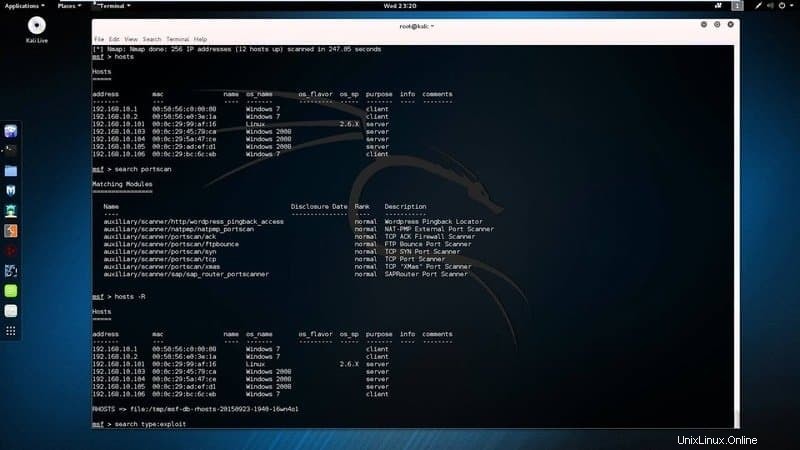

1. Metasploit

Le projet Metasploit est, sans aucun doute, l'un des meilleurs projets de sécurité des temps modernes. En son cœur se trouve le framework Metasploit, un outil extrêmement puissant qui permet aux utilisateurs de gérer et de maintenir facilement leurs workflows de sécurité. La solution principale est disponible gratuitement sur GitHub.

Ainsi, les utilisateurs intéressés peuvent voir la source eux-mêmes et mieux comprendre son fonctionnement. La plupart des testeurs d'intrusion utilisent ce cadre pour effectuer des tâches d'audit de sécurité professionnelles en raison de son immense nombre de fonctionnalités et de capacités.

Fonctionnalités de Metasploit

- Metasploit aide les professionnels de la sécurité à automatiser les différentes étapes des tests d'intrusion grâce à ses modules robustes.

- Il permet aux utilisateurs d'effectuer des attaques réseau sophistiquées telles que le clonage de sites Web, les scripts intersites et les campagnes d'hameçonnage.

- Le framework Metasploit est écrit à l'aide du langage de script Ruby, ce qui facilite l'extension de cet outil.

- Les entreprises peuvent opter pour la version premium de Metasploit pour garantir une opérabilité et une assistance technique maximales.

2. Nmap

Nmap est un scanner de réseau convaincant qui est largement utilisé par les professionnels de la sécurité et les utilisateurs malveillants. Il nous permet d'analyser les hôtes pour les ports ouverts, les services vulnérables et la détection du système d'exploitation. La plupart des pirates utiliseront Nmap lors de la phase de démarrage de leur attaque, car il leur fournit les informations essentielles nécessaires pour arrêter les systèmes distants. Bien qu'il s'agisse d'un outil en ligne de commande, il existe une belle interface graphique appelée Zenmap. De plus, un grand nombre de commandes Nmap aident les utilisateurs à découvrir des informations sensibles sur les utilisateurs et les réseaux distants.

Fonctionnalités de Nmap

- Nmap permet aux utilisateurs de découvrir les hôtes disponibles dans un réseau informatique en envoyant des requêtes réseau TCP/IP.

- Cela permet d'énumérer facilement les listes de ports et d'identifier si certains ports sont ouverts ou filtrés.

- Les professionnels de la sécurité peuvent obtenir des informations importantes telles que la version du système d'exploitation, les services en cours d'exécution et la présence de mécanismes IDS.

- Le NSE (Nmap Scripting Engine) permet aux utilisateurs d'écrire des scripts personnalisés à l'aide du langage de programmation Lua.

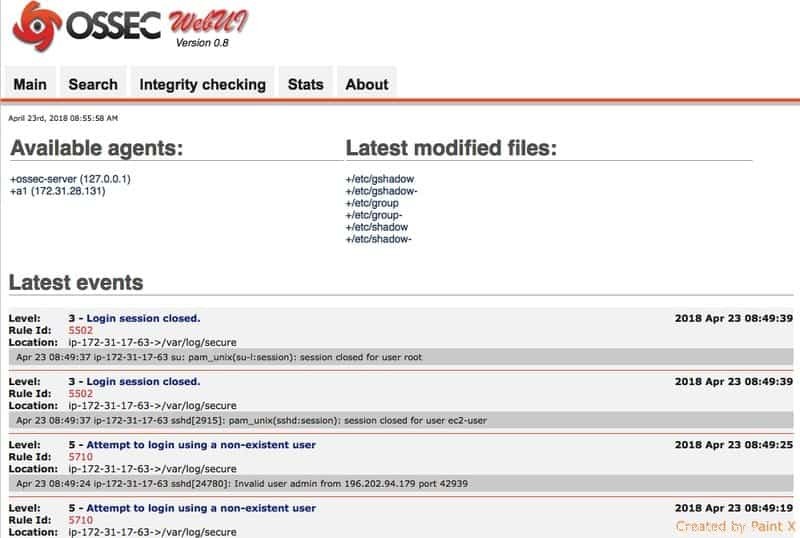

3. OSSEC

OSSEC ou Open Source Host-based Intrusion Detection System est un IDS moderne qui aide les professionnels à découvrir les problèmes de sécurité dans les serveurs d'entreprise. Il permet aux utilisateurs d'analyser les journaux système, d'effectuer des contrôles d'intégrité, de surveiller le registre Windows, etc. OSSEC nous permet également de détecter la présence d'éventuels rootkits et fournit d'excellents mécanismes d'alerte. De nombreuses entreprises ont commencé à utiliser OSSEC pour détecter les problèmes difficiles à détecter en raison de ses diverses capacités et de son riche ensemble de fonctionnalités.

Caractéristiques d'OSSEC

- OSSEC permet aux professionnels de la sécurité de maintenir la conformité de l'industrie en détectant les modifications non autorisées dans les fichiers système et les configurations.

- La fonctionnalité Active Response d'OSSEC garantit que des mesures immédiates sont prises dès qu'une faille de sécurité survient.

- Il fournit des alertes en temps réel sur la détection d'intrusion et peut être intégré très facilement aux solutions SIM (Security Incident Management) existantes.

- La nature open source de ce projet permet aux développeurs de personnaliser ou de modifier le logiciel selon leurs besoins.

4. ZAP OWASP

OWASP ZAP ou Zed Attack Proxy est un excellent programme de scanner de sécurité pour les applications Web modernes. Il est développé et maintenu par une équipe d'experts en sécurité internationalement reconnus. Zed Attack Proxy permet aux administrateurs de trouver un grand nombre de vulnérabilités de sécurité courantes. Il est écrit à l'aide du langage de programmation Java et offre à la fois des interfaces graphiques et de ligne de commande. De plus, vous n'avez pas besoin d'être un professionnel de la sécurité certifié pour utiliser ce logiciel, car il est très simple, même pour les débutants absolus.

Caractéristiques de OWASP ZAP

- Zed Attack Proxy peut trouver des failles de sécurité dans les applications Web pendant la phase de développement et la phase de test.

- Il expose des API basées sur REST convaincantes qui permettent aux administrateurs d'automatiser facilement les workflows d'analyse de sécurité complexes.

- La place de marché ZAP propose un grand nombre de modules complémentaires puissants qui peuvent améliorer les fonctionnalités de ce programme.

- Sa licence open source permet aux développeurs de personnaliser ce scanner de vulnérabilité Linux sans aucun tracas juridique.

5. Oignon de sécurité

Security Onion est l'une des meilleures plates-formes de sécurité pour les environnements d'entreprise en raison de son riche ensemble de fonctionnalités et de ses puissants outils de surveillance. Il s'agit d'une distribution Linux autonome développée spécifiquement pour la détection des intrusions, la gestion des journaux et l'évaluation de la sécurité. Security Onion est pré-équipé d'un grand nombre d'outils de sécurité open source tels que NetworkMiner, Logstash et CyberChef. Nos éditeurs ont vraiment aimé cette distribution Linux axée sur la sécurité en raison de sa facilité d'utilisation. C'est la solution parfaite pour les entreprises qui cherchent à faire respecter les normes de sécurité.

Caractéristiques de Security Onion

- Il s'agit d'une distribution Linux à part entière destinée à la sécurité du réseau d'entreprise, et non d'une application d'analyse autonome.

- Security Onion est très facile à installer et à configurer, même pour les personnes n'ayant que peu ou pas d'expérience préalable des outils de sécurité.

- Il peut capturer et analyser des paquets réseau complets, des données de session, des données de transaction, des journaux réseau et des alertes HIDS.

- La nature open source de cet environnement Linux facilite la personnalisation en fonction des besoins de l'entreprise.

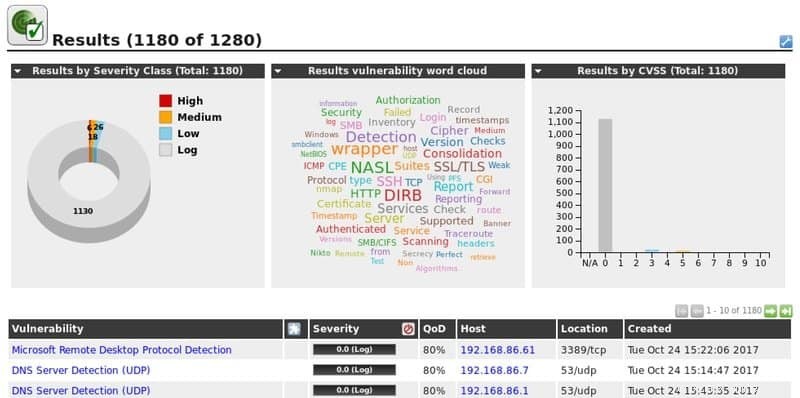

6. OpenVAS

OpenVAS est une suite de tests de sécurité composée d'un grand nombre de services et d'outils utilisés dans l'évaluation des vulnérabilités. Il a commencé comme un fork de Nessus, mais est depuis devenu un cadre d'analyse des vulnérabilités à part entière. Un excellent argument de vente de cette suite logicielle est la capacité de gérer des services de sécurité exigeants à partir d'un tableau de bord Web. OpenVAS fonctionne très bien lorsqu'il s'agit de localiser les failles dans les serveurs et les infrastructures du réseau. De plus, sa nature open source garantit que les utilisateurs peuvent utiliser le framework sans aucune limite.

Fonctionnalités d'OpenVAS

- Le tableau de bord Web standard de ce scanner de vulnérabilité Linux est très intuitif et facile à utiliser.

- Il fournit des informations détaillées sur les vulnérabilités détectées, ainsi que son score CVSS et son évaluation des risques.

- OpenVAS propose également d'excellentes recommandations sur la manière de surmonter les failles de sécurité en fonction de leur impact.

- Les développeurs tiers peuvent facilement étendre ce cadre à l'aide du langage de script d'attaque Nessus ou NASL.

7. Wireshark

Wireshark est un analyseur de paquets open source qui permet aux utilisateurs de visualiser les flux réseau avec des détails exceptionnels. C'est l'un des meilleurs outils de sécurité open source pour le dépannage et l'analyse du réseau en raison de ses cas d'utilisation pratiques. Les utilisateurs malveillants utilisent souvent Wireshark pour capturer des paquets réseau et les analyser à la recherche d'informations sensibles utilisables. Il s'agit d'une application multiplateforme avec des packages prêts à l'emploi pour différentes distributions Linux et BSD. Dans l'ensemble, il s'agit d'une mise à niveau évolutive pour les personnes qui travaillent avec des outils tels que tcpdump ou tshark.

Fonctionnalités de Wireshark

- Wireshark peut capturer des paquets en direct et les analyser pour obtenir des informations lisibles telles que des mots de passe en clair.

- Il peut enregistrer des paquets, les importer à partir de fichiers de sauvegarde, les filtrer et même les coloriser pour une meilleure représentation visuelle.

- Wireshark est écrit à l'aide des langages de programmation C et C++, ce qui le rend extrêmement rapide et portable.

- Il est fourni sous la licence open source GNU GPL, qui permet aux utilisateurs d'afficher la source et d'effectuer d'autres personnalisations.

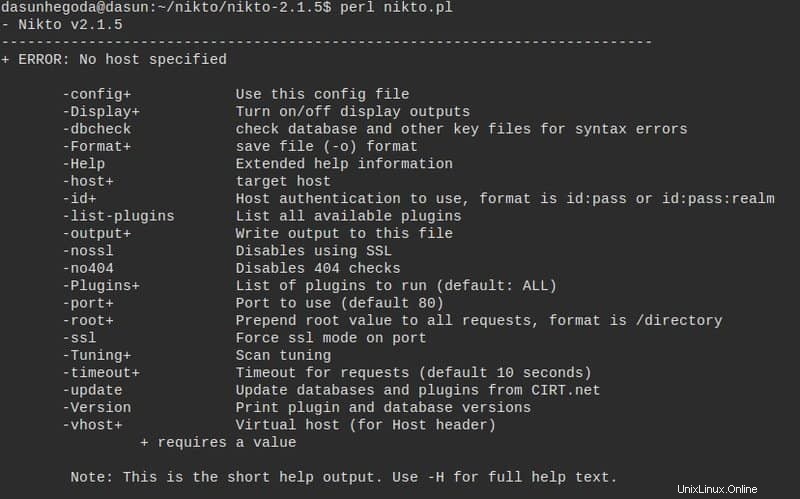

8. Nikto

Nikto est un scanner de serveur Web convaincant qui a gagné en popularité depuis sa sortie. Il s'agit d'un outil de ligne de commande qui permet aux administrateurs de vérifier les erreurs de configuration du serveur, les packages obsolètes et les CGI bogués, parmi bien d'autres. La nature légère de Nikto a principalement contribué à son succès. De nombreux testeurs d'intrusion modernes utilisent Nikto en remplacement de scanners de serveur plus importants tels que Zed Attack Proxy (ZAP). Nikto est écrit en Perl et fonctionne parfaitement sur la plupart des systèmes de type Unix.

Caractéristiques de Nikto

- Nikto est livré avec une prise en charge intégrée des proxys HTTP, d'OpenSSL, de l'encodage IDS de LibWhisker et de l'intégration avec Metasploit.

- Son moteur de modèles robuste facilite la création de rapports d'analyse personnalisés et leur enregistrement dans des documents HTML, en texte brut ou CSV.

- Les administrateurs peuvent facilement déployer Nikto en tant que conteneur Docker à l'aide d'images de conteneur prédéfinies ou avec des configurations personnalisées.

- Le code source librement disponible de Nikto permet aux développeurs d'étendre ou de modifier le logiciel comme bon leur semble.

9. W3af

W3af est un cadre de test de sécurité hautement performant pour les applications Web modernes. Il s'agit d'un projet open-source écrit en Python et offre d'excellentes opportunités de personnalisation pour les développeurs. W3af peut trouver plus de 200 types de vulnérabilités de sécurité, notamment les injections SQL, les scripts intersites, le CSRF, les commandes du système d'exploitation et les débordements de tampon basés sur la pile. Il s'agit d'un logiciel véritablement multiplateforme qui est extrêmement facile à étendre. C'est l'une des principales raisons de sa popularité croissante parmi les professionnels de la sécurité.

Fonctionnalités de W3af

- W3af est extrêmement extensible et offre un grand nombre de plug-ins prédéfinis pour des fonctionnalités supplémentaires.

- Il est fourni avec une base de connaissances centralisée qui stocke efficacement toutes les vulnérabilités et les divulgations d'informations.

- Le puissant moteur de fuzzing de W3af permet aux utilisateurs d'injecter des charges utiles dans n'importe quel composant d'une requête HTTP.

- Les utilisateurs peuvent recevoir le résultat de leurs analyses Web dans des interpréteurs de commandes Linux, des fichiers de données ou directement par e-mail.

10. Wapitis

Wapiti est un autre scanner de sécurité extrêmement puissant pour les applications Web. Il effectue des analyses de boîte noire pour obtenir la liste de toutes les URL possibles, et une fois réussi, il essaiera de trouver des scripts vulnérables en leur injectant des charges utiles. Ainsi, il agit également comme un Fuzzer. Wapiti peut être utilisé pour détecter plusieurs types de vulnérabilités Web telles que XSS, Server Side Request Forgery (SSRF), injection de base de données et divulgation de fichiers. Dans l'ensemble, c'est un programme très performant qui peut trouver assez facilement un grand nombre de bogues.

Caractéristiques de Wapiti

- Wapiti permet plusieurs types de méthodes d'authentification et la possibilité de suspendre ou de reprendre les analyses à tout moment.

- Il peut analyser les applications Web très rapidement et fournit différents niveaux de verbosité en fonction des préférences de l'utilisateur.

- Les utilisateurs peuvent choisir de mettre en évidence les vulnérabilités signalées en les codant par couleur dans leur terminal Linux.

- Wapiti exploite la base de données de vulnérabilités Nikto pour identifier la présence de fichiers potentiellement dangereux.

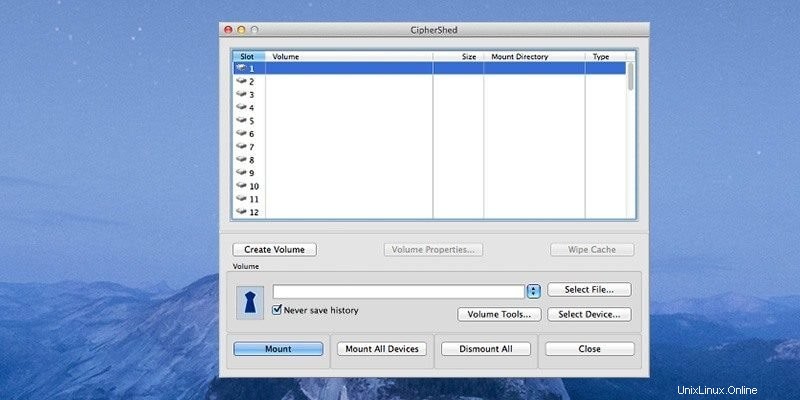

11. CipherShed

CipherShed est un logiciel de cryptage moderne qui a commencé comme un fork du projet TrueCrypt, aujourd'hui disparu. Il vise à fournir une sécurité de premier ordre à vos données sensibles et peut être utilisé pour protéger les systèmes personnels et d'entreprise. Cette application multiplateforme fonctionne sans problème sur tous les principaux systèmes d'exploitation, y compris Linux et FreeBSD. De plus, la nature open source de ce projet garantit que les développeurs peuvent facilement accéder au code source et le modifier s'ils en ont l'intention.

Caractéristiques de CipherShed

- CipherShed est livré avec une interface graphique intuitive, ce qui rend l'utilisation de ce logiciel très simple pour les professionnels.

- Il est extrêmement léger et permet aux utilisateurs de créer très rapidement des conteneurs sécurisés contenant des informations sensibles.

- CipherShed permet aux utilisateurs de démonter les volumes chiffrés pour les déplacer en lieu sûr.

- Les disques chiffrés peuvent être transportés entre différents systèmes sans aucun problème de compatibilité.

12. Wfuzz

Wfuzz est l'un des meilleurs outils de sécurité open source pour forcer efficacement les applications Web. Il est développé en Python et fournit une interface de ligne de commande simple pour gérer le programme. Wfuzz peut exposer plusieurs types de vulnérabilités, notamment les injections SQL, les injections LDAP et les scripts intersites.

Les testeurs d'intrusion utilisent souvent cet outil pour forcer brutalement les paramètres HTTP GET et POST, ainsi que pour fuzzer les formulaires Web. Donc, si vous recherchez un scanner de vulnérabilité léger pour les applications Web, Wfuzz peut être une solution viable.

Fonctionnalités de Wfuzz

- Il peut effectuer des analyses HEAD pour accélérer la divulgation des ressources et prend en charge plusieurs méthodes d'encodage pour les charges utiles.

- Wfuzz est livré avec une prise en charge intégrée des proxys HTTP, de SOCK, du fuzzing de cookies, des délais et du multithreading.

- Les utilisateurs peuvent enregistrer les résultats de sortie dans des fichiers HTML ou les exporter vers des scanners de vulnérabilité Linux plus puissants.

- Il offre une excellente documentation pour aider les utilisateurs à être opérationnels aussi rapidement que possible.

13. OSQuery

OSQuery est une application système moderne qui peut être utilisée pour instrumenter, surveiller et analyser les modifications des systèmes d'exploitation. Il est développé par l'équipe d'ingénierie de Facebook et s'appuie sur le langage d'interrogation SQL pour afficher les modifications des événements de sécurité.

Les administrateurs peuvent utiliser OSQuery pour surveiller les détails système de bas niveau tels que les processus en cours d'exécution, les flux réseau, les modules du noyau, les modifications matérielles et même les hachages de fichiers. Le code source de cet outil est disponible gratuitement sur GitHub. Ainsi, les développeurs peuvent le personnaliser pour se conformer aux exigences de l'entreprise.

Fonctionnalités d'OSQuery

- Il expose une console moderne et interactive appelée osqueryi qui permet aux utilisateurs d'essayer des requêtes robustes et d'explorer les détails du système.

- OSQuery est livré avec des dizaines de tables intégrées qui accélèrent le diagnostic des modifications du système et des problèmes de performances.

- Le puissant démon de surveillance osqueryd permet aux administrateurs de planifier des requêtes d'exécution pour les infrastructures à grande échelle.

- OSQuery est construit à l'aide de bases de code modulaires qui garantissent des performances de premier ordre et fournissent une excellente documentation.

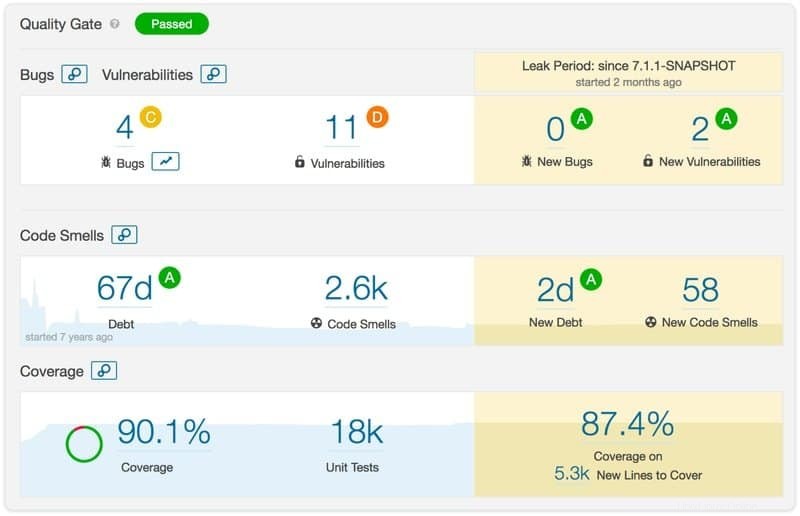

14. SonarQube

SonarQube est l'un des meilleurs outils de test de sécurité open source pour les professionnels de la sécurité en raison de son riche ensemble de fonctionnalités et de ses excellentes performances. Il est écrit à l'aide du langage de programmation Java et permet aux chercheurs de trouver certaines menaces courantes pour les applications Web.

SonarQube peut détecter les vulnérabilités de script intersite, les attaques par déni de service (DOS) et les injections SQL, entre autres. Il peut examiner les sites Web pour les problèmes de codage et s'intègre bien avec des outils comme Jenkins. Dans l'ensemble, il s'agit d'un outil utile à la fois pour les professionnels de la sécurité et les développeurs d'applications Web.

Caractéristiques de SonarQube

- SonarQube peut trouver des erreurs logiques difficiles à détecter dans les applications Web à l'aide de règles d'analyse de code statique robustes.

- Bien qu'écrit en Java, il peut examiner les applications écrites dans plus de vingt-cinq langages de programmation différents.

- Il peut également être utilisé pour examiner les référentiels de projets et s'intègre facilement à des plates-formes telles que GitHub et Azure DevOps.

- SonarQube propose plusieurs éditions payantes pour les entreprises et les développeurs en plus de sa version open source.

15. Renifler

Snort est un puissant système de détection d'intrusion qui est actuellement maintenu par Cisco. Il permet aux testeurs de sécurité de capturer et d'analyser le trafic réseau en temps réel. Il peut détecter plusieurs types de vulnérabilités Web, y compris, mais sans s'y limiter, les analyses furtives, les attaques d'URL sémantiques, les dépassements de mémoire tampon et les empreintes digitales du système d'exploitation. Il offre une excellente documentation pour les personnes qui débutent dans l'analyse de paquets en général. Ainsi, vous pouvez facilement le configurer et commencer à tester les failles du réseau.

Caractéristiques de Snort

- Snort peut être configuré en trois modes différents, en tant que renifleur, enregistreur de paquets ou mécanisme de détection d'intrusion réseau.

- Il est soumis à la licence permissive GNU GPL, afin que les développeurs puissent facilement ajouter leurs propres modifications à ce logiciel.

- Snort s'intègre parfaitement à plusieurs outils de création de rapports et d'analyse tiers, notamment BASE, Snorby et Sguil.

- Cisco déploie assez souvent de nouvelles fonctionnalités et des corrections de bogues pour ce système de détection d'intrusion.

16. VeraCrypt

VeraCrypt est certainement l'un des meilleurs outils de sécurité open source pour protéger les données sensibles. Il s'agit d'une plate-forme de chiffrement de disque open source qui permet aux utilisateurs de chiffrer leurs partitions Linux à la volée. Comme CipherShed, il s'agit également d'un fork du projet TrueCrypt, désormais abandonné.

VeraCrypt améliore les problèmes de performances rencontrés par de nombreux logiciels de chiffrement en développant le runtime à l'aide des langages C, C++ et Assembly. De plus, il est entièrement multiplateforme. Ainsi, vous pouvez utiliser cet outil sur toutes vos machines sans rencontrer de problèmes de compatibilité.

Caractéristiques de VeraCrypt

- VeraCrypt fonctionne en créant des disques chiffrés virtuels qui peuvent être montés normalement sur le système de fichiers Linux.

- Il dispose d'un support intégré pour la parallélisation et le pipelining, ce qui garantit que les opérations de disque ne sont pas ralenties.

- VeraCrypt fournit des fonctionnalités de sécurité extrêmement avancées telles que des volumes cachés et des systèmes d'exploitation cachés.

- Il offre plusieurs formats de chiffrement, y compris le chiffrement transparent, le chiffrement automatique et le chiffrement en temps réel.

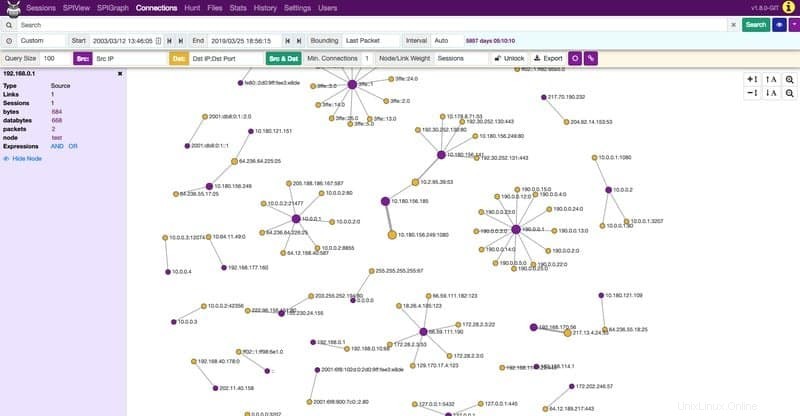

17. Moloch

Moloch est l'un des outils de test de sécurité open source les plus prometteurs de ces derniers temps. Il s'agit d'une plate-forme robuste qui facilite la capture de paquets TCP/IP et permet aux utilisateurs de gérer ces paquets à partir d'un système de gestion de base de données conventionnel. Ce projet open source a gagné en popularité auprès de nombreux testeurs en raison de son approche simpliste pour atténuer les menaces réseau courantes. Moloch propose également une documentation complète et de haute qualité pour aider les utilisateurs à démarrer avec cette application.

Caractéristiques de Moloch

- Moloch est extrêmement évolutif et peut être déployé sur des clusters d'entreprise qui gèrent plusieurs gigabits de trafic par seconde.

- Il expose un ensemble robuste d'API qui facilite l'intégration de Moloch à d'autres outils de sécurité open source.

- Les administrateurs peuvent facilement exporter leurs résultats de recherche sous forme de documents PCAP ou CSV à l'aide de l'interface graphique centralisée.

- Moloch est entièrement multiplateforme et propose des binaires prédéfinis pour plusieurs distributions Linux, y compris Ubuntu.

18. Aircrack-ng

Aircrack-ng est la suite logicielle de facto utilisée par les pirates pour contourner l'authentification du réseau sans fil. Il s'agit d'une collection d'outils de sécurité open source, qui comprennent un renifleur, un craqueur de mot de passe et des outils d'analyse, entre autres. Aircrack-ng permet aux utilisateurs de cracker les identifiants WEP et WPA/WPA-2 en utilisant plusieurs méthodes telles que l'analyse statistique et les attaques par dictionnaire. Comme avec d'autres outils de sécurité, de nombreux professionnels utilisent également Aircrack-ng pour vérifier l'intégrité des réseaux sans fil.

Caractéristiques d'Aircrack-ng

- Il prend en charge plusieurs types d'attaques réseau, y compris les attaques par relecture, l'injection de paquets, la désauthentification, etc.

- Tous les outils fournis par Aircrack-ng sont contrôlés via une interface de ligne de commande polyvalente qui prend en charge les scripts lourds.

- Aircrack-ng est facilement disponible sur la plupart des distributions Linux et est également assez facile à compiler à partir de la source.

- La base de code open source de cette suite d'applications facilite l'inspection et l'ajout de nouvelles fonctionnalités.

19. Tcpdump

Tcpdump est un renifleur de paquets et un analyseur de réseau simple mais extrêmement puissant pour les testeurs d'intrusion professionnels. Son efficacité est prouvée dans l'industrie, et il reste le choix incontournable pour beaucoup lorsqu'il s'agit de disséquer les paquets réseau capturés. Cet outil multiplateforme est culte en raison de son histoire illustre et a motivé le développement de nombreux renifleurs modernes comme Wireshark. Si vous êtes un développeur open-source intéressé par le domaine de l'étude des réseaux, vous pouvez apprendre beaucoup en utilisant cet outil.

Fonctionnalités de Tcpdump

- Tcpdump est un outil de ligne de commande qui peut être facilement scripté à l'aide de scripts shell Linux et d'autres langages de programmation.

- Les utilisateurs peuvent importer des paquets préenregistrés et les afficher dans plusieurs formats, y compris HEX et ASCII, entre autres.

- De nombreux documents très appréciés sont disponibles pour ce renifleur de paquets, y compris des livres entiers et des manuels Linux.

- Vous pouvez voir le code source pour une inspection plus approfondie du fonctionnement de Tcpdump et peut même contribuer à son développement.

20. SQLMap

SQLMap est un excellent outil open source qui permet aux administrateurs de rechercher des vulnérabilités d'injection SQL dans leurs sites Web et applications. Cette application gratuite mais puissante fournit un moteur de test robuste qui peut trouver plusieurs types de vulnérabilités SQL, y compris les blinds basés sur le temps, les erreurs et les booléens, entre autres.

Les administrateurs peuvent facilement vider les tables pour effectuer des inspections approfondies des données. De plus, la base de code disponible gratuitement de ce scanner de vulnérabilités Linux garantit que les développeurs tiers peuvent ajouter des fonctionnalités supplémentaires s'ils le souhaitent.

Fonctionnalités de SQLMap

- SQLMap prend en charge presque tous les principaux SGBD, y compris MySQL, Oracle Database, MsSQL, Firebird, MariaDB, IRIS et IBM DB2.

- Il s'agit d'un outil de ligne de commande prenant en charge la reconnaissance automatique des mots de passe, l'authentification standard et les attaques par dictionnaire.

- SQLMap peut être utilisé pour élever les privilèges de la base de données en se connectant à la charge utile Meterpreter du framework Metasploit.

- Cette application open source offre une excellente documentation sous forme de manuels, de vidéos et d'outils de suivi des problèmes robustes.

21. Zeek

Zeek est un cadre d'analyse de réseau convaincant qui existe depuis longtemps. Ce mécanisme de détection d'intrusion était à l'origine connu sous le nom de Bro. C'est l'un des meilleurs outils de sécurité open source pour explorer les anomalies des réseaux personnels ou d'entreprise. Zeek fonctionne en capturant les journaux de toutes les activités du réseau au lieu de s'appuyer sur des signatures comme de nombreux outils IDS traditionnels. Les testeurs de sécurité peuvent analyser ces données en les examinant manuellement ou via un système de gestion des événements de sécurité et d'information (SIEM).

Caractéristiques de Zeek

- Zeek convient aux tests d'infrastructures d'entreprise à grande échelle grâce à son ensemble de fonctionnalités flexibles et hautement adaptables.

- Il offre un aperçu approfondi du réseau observé à l'aide de techniques d'analyse sémantique de haut niveau.

- Un grand nombre de modules complémentaires prédéfinis facilitent l'ajout de fonctionnalités supplémentaires à ce logiciel d'analyse de réseau.

- Zeek propose plusieurs versions pour les entreprises et les développeurs, y compris une version LTS, une version de fonctionnalités et une version de développement.

22. Kali Linux

Beaucoup de gens conviennent que Kali Linux est sans doute l'un des meilleurs outils de test de sécurité open source pour les professionnels. Il s'agit d'une distribution Linux basée sur Debian qui est livrée avec tous les outils essentiels requis dans les tests d'intrusion modernes. C'est pourquoi de nombreux pirates malveillants utilisent Kali comme système de base. Que vous soyez un professionnel certifié ou un passionné de sécurité débutant, la maîtrise de Kali Linux vous aidera à explorer assez facilement des territoires inexplorés.

Fonctionnalités de Kali Linux

- Kali Linux est disponible sur un large éventail de plates-formes, y compris les systèmes basés sur ARM et la machine virtuelle VMware.

- Les utilisateurs peuvent créer des installations en direct en fonction de leurs préférences personnelles et utiliser plusieurs mécanismes de chiffrement pour la protection.

- Il permet aux testeurs de créer des environnements de test d'intrusion personnalisés en choisissant parmi une vaste collection de métapackages.

- Vous pouvez même exécuter Kali sur des smartphones Android à l'aide de l'application Linux Deploy et chrooter l'environnement si vous le souhaitez.

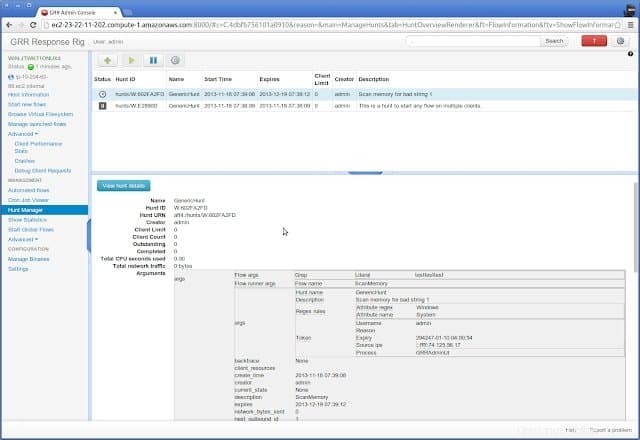

23. GRR – Réponse rapide de Google

GRR ou Google Rapid Response est un cadre de réponse aux incidents convaincant développé par Google pour maintenir des travaux d'analyse médico-légale en direct à partir d'un environnement distant. Il se compose d'un serveur et d'un client écrits en Python. La partie client ou agent est déployée sur les systèmes cibles et ils sont gérés via le serveur. Il s'agit d'un projet entièrement open source, ce qui vous permet d'ajouter très facilement des fonctionnalités personnalisées en fonction de vos besoins personnels.

Fonctionnalités de GRR

- Google Rapid Response est entièrement multiplateforme et fonctionne sans problème sur les systèmes Linux, FreeBSD, OS X et Windows.

- Il utilise la bibliothèque YARA pour analyser la mémoire distante et donne accès aux détails au niveau du système d'exploitation et au système de fichiers.

- Les administrateurs peuvent surveiller efficacement les clients distants pour l'utilisation du processeur, les détails de la mémoire, l'utilisation des E/S, etc.

- GRR est entièrement équipé pour gérer les incidents de sécurité modernes et permet une gestion automatique de l'infrastructure.

24. Grappin

Grabber est un scanner de vulnérabilité Linux léger et portable pour les sites Web, les forums et les applications. C'est l'un des outils de test de sécurité open source les plus utiles pour évaluer les applications Web personnelles. Étant donné que Grabber est extrêmement léger, il n'offre aucune interface graphique.

Cependant, le contrôle de l'application est assez simple, et même les débutants peuvent tester leurs applications en l'utilisant. Dans l'ensemble, c'est un choix assez décent pour les passionnés de sécurité débutants et les développeurs d'applications qui recherchent des outils de test portables.

Caractéristiques de Grabber

- Grabber peut être utilisé pour des vérifications AJAX simples, des scripts intersites et des attaques par injection SQL.

- Cet outil de test open source est écrit en Python et est très facile à étendre ou à personnaliser.

- Vous pouvez utiliser Grabber pour vérifier très facilement les failles logiques dans les applications basées sur JavaScript.

- Grabber crée un fichier d'analyse de statistiques simple mais utile mettant en évidence ses résultats et les principaux détails.

25. Arachni

Arachni est un framework de test d'applications Web modulaire riche en fonctionnalités écrit en Ruby. Les professionnels de la sécurité peuvent l'utiliser pour effectuer un large éventail de tâches. Il est assez simple à utiliser mais ne manque pas de puissance en soi. De plus, la nature modulaire de cet outil permet aux utilisateurs de l'intégrer facilement à d'autres outils de test de sécurité open source comme Metasploit. Étant donné que le code source de ce logiciel est libre d'accès et de modification, les développeurs tiers peuvent ajouter de nouvelles fonctionnalités sans aucune restriction.

Caractéristiques d'Arachni

- Arachni est livré avec une interface utilisateur graphique agréable et intuitive, ce qui le rend très facile à gérer.

- Il expose un ensemble robuste d'API REST qui facilite l'intégration pour les développeurs open source.

- Arachni offre plusieurs options de déploiement, y compris des plates-formes distribuées et des serveurs personnels.

- Il peut être utilisé pour vérifier les scripts intersites, les injections SQL, les injections de code et les variantes d'inclusion de fichiers.

Fin des pensées

Alors que nous continuons à dépendre des logiciels, la sécurité est devenue plus importante que jamais. Heureusement, un grand nombre d'outils de sécurité open source permettent aux professionnels d'inspecter facilement les vulnérabilités et permettent aux développeurs de les corriger avant que quelqu'un ne les exploite. Nos éditeurs ont décrit certains des outils de test les plus largement utilisés pour nos utilisateurs dans ce guide.

Que vous soyez un testeur professionnel ou un simple passionné, la connaissance de ces outils vous aidera à atténuer de nombreuses failles de sécurité à l'avenir. J'espère que ce guide vous a fourni les éléments essentiels que vous recherchiez. Faites-nous part de vos réflexions dans la section des commentaires ci-dessous.