Peu importe le système d'exploitation que vous utilisez, et vous devez utiliser un logiciel de sécurité pour sécuriser votre système d'exploitation ou votre réseau. Fondamentalement, les programmes de sécurité sont de tels utilitaires qui vous servent à différentes fins :suppression des logiciels espions, résistance aux virus, protection par pare-feu, et bien d'autres. En bref, les outils de sécurité peuvent être qualifiés de sang d'un système d'exploitation qui détruit les choses nuisibles comme du vrai sang. Cependant, il existe de nombreux programmes de sécurité, mais tous ne fonctionneront pas de la même manière et correctement avec tous les systèmes d'exploitation. Par conséquent, nous avons répertorié ici les 20 meilleurs outils de sécurité Linux principalement pour les utilisateurs de Linux, mais vous pouvez également essayer si vous utilisez un autre système d'exploitation.

Meilleurs outils de sécurité Linux

Les outils de sécurité pour Linux décrits ci-dessous ont été triés après de longues recherches pour vous fournir les meilleurs avec des informations authentiques. Chacun des outils contient une discussion générale avec une section de fonctionnalités impressionnante pour vous aider à comprendre le potentiel de l'outil en détail.

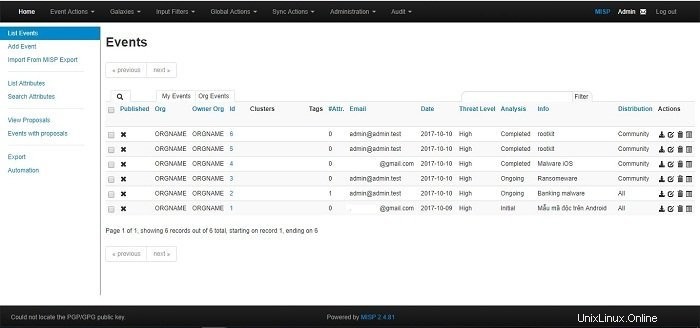

1. MISP

MISP, connue sous le nom de "Plate-forme de partage d'informations sur les logiciels malveillants", est une plate-forme intellectuelle sur les menaces permettant de partager, de stocker et de corréler les signes de renseignements sur les menaces, les informations sur le racket économique, les informations sur la susceptibilité et les informations sur la contre-violence. Cet outil de sécurité Linux est utile pour stocker, partager, collaborer sur les signes de cybersécurité, explorer les logiciels malveillants et utiliser les informations et les IoC pour détecter et prévenir les menaces.

Caractéristiques importantes

- Suffisamment flexible pour exprimer des objets complexes et les associer pour révéler des renseignements sur les menaces, des occurrences ou des éléments liés

- L'"interface utilisateur intuitive" permet aux utilisateurs finaux de créer, de mettre à jour et de coopérer sur des indicateurs/attributs et des événements.

- Stocke les faits dans une mise en page organisée avec une large prise en charge des panneaux de cybersécurité.

- Combine la signature et le chiffrement des avertissements via PGP ou/et MIME/S en fonction de vos préférences.

2. Blaireau de confidentialité

Il s'agit essentiellement d'une protection de la vie privée pour les navigateurs qui offre une sécurité contre les traqueurs d'un visiteur de site Web. Les trackers recueillent normalement des informations sur votre navigateur. Les informations collectées sont fréquemment partagées par des tiers. Il est souvent utilisé pour créer un faux profil d'un navigateur spécifique. Dans un tel cas, cet outil de sécurité Linux entrave la collecte de données.

Caractéristiques importantes

- Fonctionne comme une extension sur Opera, Firefox et Chrome.

- Examine les pages Web demandées et les désactive en remplaçant le contenu ou en bloquant simplement les demandes.

- Désactive WebRTC qui révèle les adresses IP internes.

- Cela vous aide à naviguer sur Internet de manière plus sécurisée.

- Nécessite un peu d'espace.

3. Aircrack-ng

Il s'agit d'une suite d'applications réseau exceptionnelle composée d'un paquet, d'un renifleur, d'un détecteur, d'un craqueur WPA/WPA2-PSK et d'un WEP, ainsi que d'un utilitaire d'analyse pour les réseaux locaux sans fil "802.11". Le logiciel fonctionne parfaitement avec n'importe quel "contrôleur d'interface réseau sans fil" dont le pilote peut surveiller le trafic 802.11g et 802.11a, 802.11b, et prend en charge le mode d'observation brute.

Caractéristiques importantes

- Il fonctionne sous Windows, OS X, Linux, OpenBSD et FreeBSD.

- Son paquet peut saisir et exporter des données vers des fichiers texte pour un traitement supplémentaire par les outils du tiers.

- Rejoue les attaques, les points d'accès contrefaits, la désauthentification et d'autres éléments connexes via l'injection de paquets.

- Vérifie également les capacités des pilotes et des cartes Wi-Fi.

- Capable de casser à la fois WPA PSK et WEP.

4. Tir à l'arc

Archery est un fabuleux outil de sécurité Linux qui vous aide à collecter des informations sur les vulnérabilités qui existent dans votre système d'exploitation. Le logiciel ne se concentre pas seulement sur la numérisation authentique, mais permet également la gestion des résultats dans une interface essentiellement basée sur le Web. Voici les fonctionnalités exceptionnelles de l'utilitaire :

Caractéristiques importantes

- Comprend des fonctionnalités telles que des tableaux de bord, des rapports et des recherches.

- Peut interagir avec d'autres applications comprenant les scanners de susceptibilité distingués.

- Gère les analyses et la sensibilité dans le paramètre CD/CI pour les équipes DevOps.

- Son évaluation et sa gestion des vulnérabilités sont entièrement Open Source.

- Gère toutes les vulnérabilités de l'analyse Web et découvre les menaces dans vos programmes.

- Gère également toutes les analyses du réseau et détecte les menaces dans l'infrastructure.

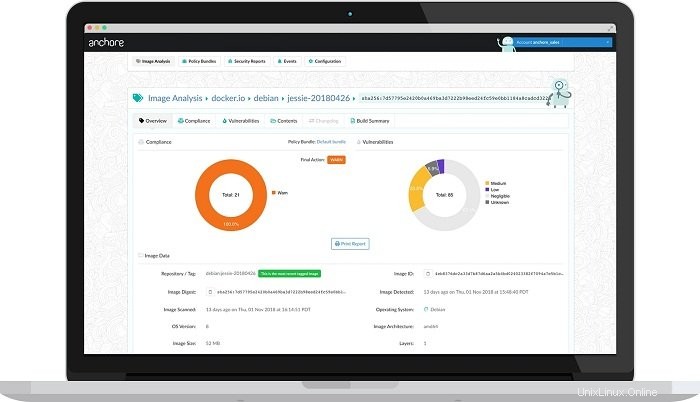

5. Ancre

Anchore est un tel programme de sécurité Linux qui peut vous aider à détecter, évaluer et authentifier les images de conteneur. Vous pouvez stocker les images à la fois dans le cloud et sur site. L'outil est principalement concentré sur les développeurs pour effectuer un examen minutieux réussi des images de conteneurs. Effectuer des enquêtes et produire des rapports sont les activités typiques d'Anchore.

Caractéristiques importantes

- Inspecte vos images de conteneur et génère une liste complète des fichiers de configuration, des archives Java et bien d'autres choses encore.

- S'intègre aux plates-formes d'instrumentation pour garantir que les images exécutées sont vérifiées par votre organisation.

- Définit des stratégies pour gérer les vulnérabilités de sécurité, exposer les ports, modifier les manifestes, etc.

6. ClamAV

ClamAV est un programme de sécurité Linux standard pour détecter les programmes malveillants ou les logiciels malveillants. Bien que ClamAV soit connu comme un moteur antivirus, il ne rencontrera peut-être pas de nombreux virus car ils sont rares maintenant. On s'attend donc à ce que ce logiciel découvre d'autres types de logiciels malveillants, notamment les rançongiciels, les vers et les portes dérobées.

Caractéristiques importantes

- Vous pouvez utiliser l'outil dans un certain nombre de techniques, de la réalisation d'une analyse aléatoire à l'analyse en groupe.

- Il n'exécute pas d'analyse à l'accès, mais vous pouvez le combiner avec des outils supplémentaires pour obtenir la même fonctionnalité.

- Il peut être adapté pour faciliter l'analyse des e-mails entrants afin de détecter les contenus malveillants.

- Prend en charge de nombreux langages de signature et formats de fichiers, ainsi que le décompactage d'archives et de fichiers.

- Inclut des utilitaires de ligne de commande et un démon d'analyse multithread pour l'analyse instantanée des fichiers et la mise à jour automatique de la signature.

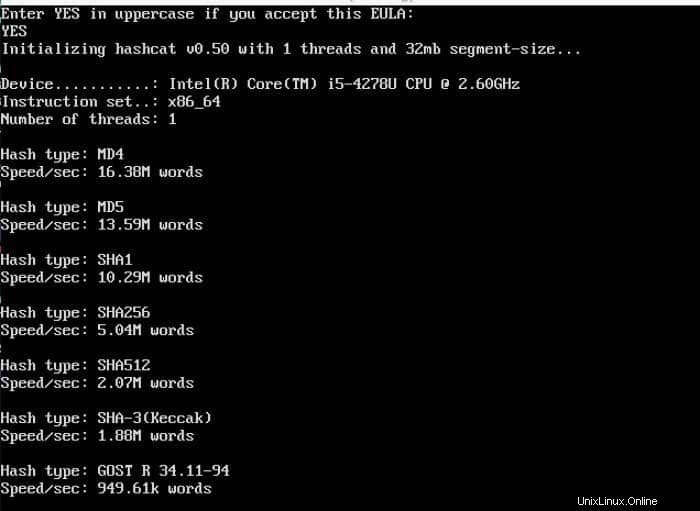

7. Hashchat

Il s'agit de l'outil de récupération de mot de passe le plus rapide au monde autoproclamé avec une base de code protégée par le droit d'auteur jusqu'en 2015 et est maintenant un programme entièrement gratuit. Les hachages Microsoft LM, les formats Cisco PIX, MD4, MySQL, MD5, Unix Crypt et la famille SHA sont les instances de base des algorithmes de hachage pris en charge par hashcat. L'application est disponible à la fois dans les variantes GPU et CPU. Ses éditions sont compatibles avec Windows, Linux et OS X.

Caractéristiques importantes

- Prend en charge la fonctionnalité cérébrale d'un candidat de mot de passe.

- Prend en charge la lecture des mots de passe candidats à la fois depuis stdin et file.

- Prend en charge les réseaux de craquage en circulation.

- Prend en charge le jeu de caractères hexadécimal et le sel hexadécimal.

- Prend en charge le classement automatisé des espaces de clés des chaînes de Markov.

- Contient un système d'analyse comparative intégré.

- Prend en charge le réglage automatisé des performances.

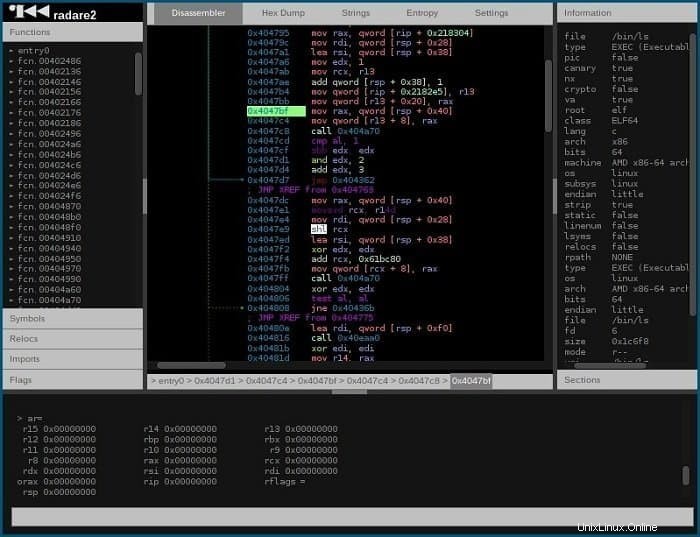

8. radar2

Radare2 est l'un des outils de sécurité Linux populaires pour effectuer une "ingénierie inverse" sur plusieurs types de fichiers différents. Vous pouvez utiliser l'outil pour explorer les micrologiciels, les logiciels malveillants ou tout autre type de "fichiers binaires". En plus de la "rétro-ingénierie", vous pouvez même l'utiliser pour l'investigation sur les systèmes de fichiers et la sculpture de données. Avec lui, vous pouvez également créer un script pour les tâches. Il est capable d'utiliser la fonction d'exploitation de logiciels qu'il contient.

Caractéristiques importantes

- Compatible avec divers langages de programmation tels que JavaScript, Go et Python

- Utilise des aptitudes d'analyse influentes pour accélérer l'inversion.

- Visualise les configurations de données d'un certain nombre de types de fichiers.

- Débogue avec des débogueurs locaux et distants.

- Corrige les applications pour exposer de nouvelles fonctionnalités intéressantes ou réparer les vulnérabilités.

- Désassemble plusieurs, contrairement aux architectures.

9. Bouton d'or pour ordinateur

Non, ce n'est pas le nom d'un délicieux dessert que nous vous présenterons pour vous convaincre de manger. Au lieu de cela, il s'agit d'un gestionnaire de mots de passe époustouflant destiné à vous aider à contrôler vos informations d'identification. Un cryptage puissant est utilisé pour protéger vos fichiers et documents sensibles sous un seul mot de passe principal.

Caractéristiques importantes

- Vous permet d'utiliser des mots de passe plus difficiles pour des services individuels et de les stocker en toute sécurité.

- Vous pouvez l'installer directement sur Google Chrome, tandis que sur Mozilla Firefox, l'outil se trouve sous forme d'extension.

- Comprend une interface simple à utiliser où il est plus facile d'enregistrer et de trouver les détails de connexion.

- Entièrement gratuit à utiliser sur toutes les plates-formes clés.

- Fonctionne de la même manière sur les téléphones mobiles Android et Ios.

10. Frère

"Bro" vous aide à effectuer de manière approfondie la surveillance de la sécurité, en examinant les activités du réseau. Cet utilitaire de sécurité Linux peut identifier les flux de données douteux. Compte tenu des données, le programme alerte, réagit et même s'intègre à d'autres outils connexes. Ce logiciel fabuleux a été avancé par Vern Paxson, qui dirige maintenant le projet avec un groupe potentiel d'universitaires et de développeurs.

Caractéristiques importantes

- Son langage de script basé sur le domaine facilite les stratégies d'observation spécifiques au site.

- Elle vise les réseaux hautes performances.

- Non lié à une tactique de découverte spécifique et ne dépend pas de signatures obsolètes.

- Enregistre largement ce qu'il trouve et offre un magasin de haut niveau des activités d'un réseau.

- Interface avec d'autres programmes pour l'échange d'informations en temps réel.

- Maintient un état étendu de la couche de programme concernant le réseau qu'il observe.

11. Faraday

Faraday est un utilitaire coopératif en temps réel qui augmente la vitesse, l'efficacité et la transparence de vos évaluations et de celles de vos équipes. Cet outil de sécurité Linux vous offre une perceptibilité supérieure et vous aide à faire des investissements de sécurité plus frais. Le logiciel sert de nombreuses organisations partout dans le monde. Il est même capable de répondre aux exigences des différentes organisations en proposant des solutions adaptées à chaque cas.

Caractéristiques importantes

- Équipé de simplicité avec un ensemble particulier d'activités fonctionnelles qui vous aident à développer l'accomplissement de votre travail.

- En tant qu'utilisateur, vous avez la possibilité de générer une chronologie contenant chaque modification historique dans le cadre de l'enquête de pénétration existante.

- Il permet de faire une comparaison de deux, contrairement aux pentests.

- Permet aux entreprises, aux testeurs d'intrusion et aux chefs de projet d'avoir une vue en temps réel du travail en cours de développement.

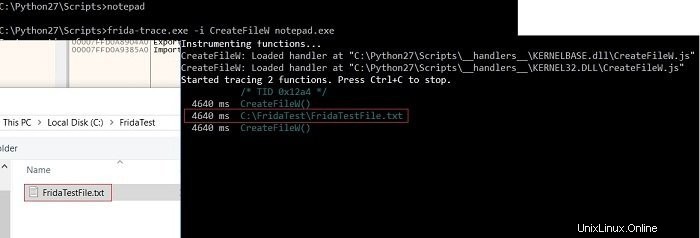

12. Frida

Un autre excellent cadre de sécurité Linux - "Frida" permet aux chercheurs et aux développeurs d'inoculer des "scripts personnalisés" dans des "méthodes de boîte noire". De cette façon, l'outil fournit toutes les fonctions avec un crochet, vous permettant de suivre les instructions exécutées. Il approuve même la manipulation ininterrompue et observe les résultats.

Caractéristiques importantes

- Vous pouvez obtenir Frida avec les liaisons disponibles pour divers langages de programmation qui permettent de se rapporter aux processus.

- Il ne nécessite aucun code source pour tracer le code de l'application personnelle et les fonctions d'accrochage.

- Vous permet de modifier, de stocker et d'examiner les résultats.

- Contient une suite de tests complète.

- Options disponibles pour la personnalisation et l'ajout.

- Compatible avec QNX, Windows, GNU/Linux, Android, macOS et iOS.

13. PTF

PTF, la forme abrégée de ou "PenTesters Framework", est un script Python qui vise à maintenir à jour votre boîte à outils d'analyse de pénétration. C'est un excellent programme de sécurité Linux destiné à fonctionner sous Ubuntu, Arch Linux, Debian ou des clones associés. Il fonctionne essentiellement avec des modules où vous obtenez la définition de la méthode de récupération d'un outil et un aperçu des éléments nécessaires à la construction de l'outil.

Caractéristiques importantes

- Capable de récupérer, de compiler et d'installer les outils que vous utilisez normalement.

- L'outil est une structure modulaire ; vous pouvez utiliser de nombreux outils de test d'intrusion typiques et associer vos propres utilitaires.

- S'assure que tout est structuré conformément à la "norme d'exécution des tests d'intrusion".

14. Intrigues

C'est l'un des meilleurs utilitaires de sécurité Linux qui est largement utilisé pour découvrir la surface d'attaque. La découverte concerne les applications et l'infrastructure, la recherche sur la vulnérabilité et la sécurité.

Caractéristiques importantes

- Comprend un tas de scripts pour trier les informations requises.

- Fournit une visibilité inégalée sur les ressources externes.

- Identifie les vulnérabilités non couvertes dans les piles de programmes et leurs hôtes principaux.

- Permettez-vous d'exporter des informations sur les vulnérabilités pour les équipes de gestion.

- Cela aide les équipes de sécurité à mieux comprendre le risque tiers.

- Vous permet d'enrichir les données existantes et d'effectuer une exploration OSINT.

- Permet aux équipes de sécurité d'identifier les actifs inutilisés qui constituent toujours une menace pour l'entreprise.

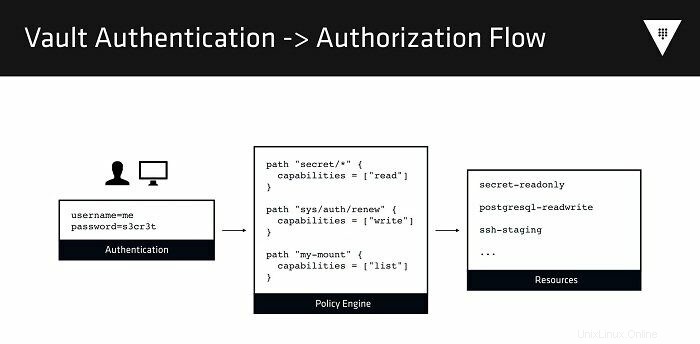

15. Coffre

Il s'agit d'un fantastique programme de gestion secrète créé par HashiCorp, expert dans la préservation de vos données inestimables. Les secrets stockés par celui-ci sont normalement utilisés par des scripts et des composants logiciels. Vault utilise une API pour vous permettre d'accéder aux secrets encodés. Les problèmes confidentiels eux-mêmes peuvent être répandus ou créés dynamiquement.

Caractéristiques importantes

- Permet de stocker des éléments confidentiels, y compris les informations d'identification STS/AWS IAM, les paires valeur/clé, les bases de données NoSQL/SQL, les informations d'identification SSH, les certificats X.509 et de nombreux autres détails sensibles.

- Comprend la location, l'audit, le roulement de clé et la révocation de clé.

- Il offre un chiffrement comme un service avec une "gestion de clé intégrée".

- Simplifie le chiffrement des données au repos et en transit dans les centres de données et les clouds.

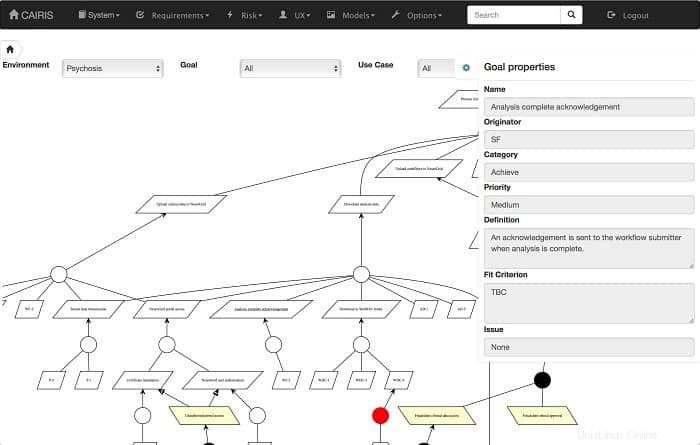

16. CARIS

CAIRIS, un cadre de sécurité Linux exceptionnel, signifie essentiellement "Computer Aided Integration of Requirements and Information Security". C'est une plate-forme tellement formidable que vous pouvez obtenir, spécifier et valider les systèmes de fonctionnement avec elle. L'outil a été créé pour prendre en charge chaque élément requis pour l'analyse des risques, de la convivialité et des exigences.

Caractéristiques importantes

- Vous permet de créer une sauvegarde pour le logiciel et la conception du système.

- Il vous permet de suivre les communications entre les points de données, les objets et les risques associés.

- Génère automatiquement des modèles de menace tels que des "diagrammes de flux de données" dès que votre conception de la phase principale évolue.

- Produit une série d'articles allant des "spécifications d'exigences conformes à Volere" aux "documents GDPR DPIA".

- Exploit le cerveau open source sur les attaques probables et les architectures de sauvegarde candidates pour mesurer la surface d'attaque.

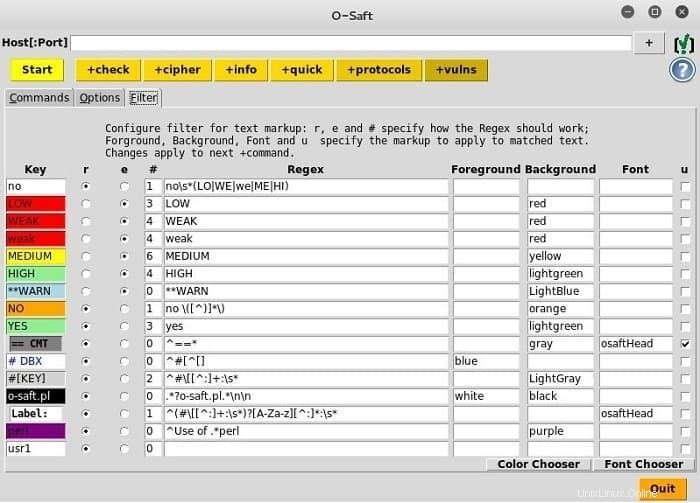

17. O-Saft

C'est l'un de ces rares outils de ligne de commande que vous pouvez utiliser à la fois dans des environnements fermés et hors ligne. L'application de sécurité Linux contient une interface utilisateur graphique basée sur Tk/Tcl. De plus, vous pouvez le transformer en un utilitaire CGI en ligne.

Caractéristiques importantes

- Fournit des informations de configuration SSL pratiques avec ses paramètres élémentaires.

- Effectue des tests plus particuliers avec un réglage limité de l'outil.

- Vous permet de collecter des informations, de tester la pénétration, d'évaluer la sécurité, d'analyser les vulnérabilités ou d'analyser les applications Web.

- Compatible avec STARTTLS pour différents types de protocoles, y compris SMTP, IRC, POP3, XMPP, IMAP, RDP, LDAP.

- Vérifie les sécurités contre certaines attaques telles que BEAST, FREAK, DROWN, CRIME, etc.

- Affiche les détails du certificat et de la connexion SSL.

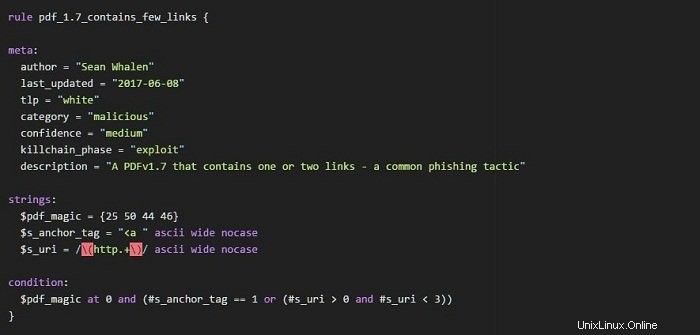

18. YARA

YARA est un autre fabuleux utilitaire de sécurité Linux destiné à aider les spécialistes des logiciels malveillants à reconnaître et à catégoriser les échantillons de logiciels malveillants sans aucune limitation. Avec ce cadre, vous pouvez facilement produire des descriptions des familles de logiciels malveillants ou toute autre chose selon votre désir, fondées sur des modèles binaires ou textuels. Toutes les descriptions, également appelées règles, consistent en une expression booléenne et de nombreuses chaînes.

Caractéristiques importantes

- Il vous permet de créer des règles plus composées et influentes à l'aide de chaînes insensibles à la casse, de caractères génériques, d'opérateurs spéciaux, d'expressions régulières et de plusieurs autres fonctionnalités.

- Fonctionne également sous Linux, Mac OS X et Windows.

- Vous pouvez l'utiliser à partir de vos "scripts Python" personnels avec une extension de Yara-python ou via l'interface de ligne de commande de YARA.

19. OpenSSL

Il s'agit d'une merveilleuse bibliothèque de logiciels adaptée aux applications que vous utilisez pour protéger les interactions sur les réseaux informatiques contre les écoutes. La bibliothèque centrale est écrite en langage de programmation C. Cet utilitaire de sécurité Linux est largement adopté dans les serveurs Web d'Internet, et maintenant la majorité des sites Web en sont desservis.

Caractéristiques importantes

- Inclut une exécution open source des protocoles TLS et SSL.

- La bibliothèque principale peut exécuter des tâches cryptographiques fondamentales et fournir différentes fonctions d'outil.

- Des wrappers sont disponibles pour vous permettre d'utiliser la bibliothèque OpenSSL avec plusieurs langages informatiques.

- Les éditions sont compatibles avec Windows, OpenVMS et la plupart des systèmes d'exploitation Unix et de type Unix, y compris Linux, Solaris, QNX, macOS, etc.

20. Confident

Confidant, populairement connu sous le nom de "stockage de secrets", vous offre un substitut en préservant vos informations confidentielles dans une base de données au lieu d'un fichier de configuration. L'outil fonctionne de telle sorte qu'il ne donne pas accès à toutes les applications pour avoir les faits. Même souvent, les administrateurs système n'ont pas accès si quelque chose de douteux est capturé par Confidant.

Caractéristiques importantes

- Résout le problème de vérification des œufs et des poulets à l'aide d'IAM et d'AWS KMS

- Stocke vos fichiers confidentiels dans une méthode d'ajout uniquement en créant une clé de données KMS exclusive pour les révisions de tous les secrets.

- Fournit une "interface Web AngularJS" qui permet aux utilisateurs finaux de gérer très facilement les secrets et leurs mappages.

Mots de conclusion

Il s'agit donc des "outils de sécurité Linux". Nous sommes optimistes que cette compilation de logiciels et d'outils vous aidera à mettre en place un système d'exploitation sécurisé. Cependant, veuillez nous faire part de votre opinion concernant notre rédaction via un commentaire ci-dessous pour connaître vos attentes à notre égard et agir en conséquence la prochaine fois. Et oui, le plus important, n'oubliez pas de partager l'écriture pour intensifier notre inspiration nécessaire pour apporter l'amélioration.