L'inondation d'adresses MAC est un excellent moyen de rendre un réseau inutile. Fondamentalement, grâce à l'inondation MAC, vous pouvez transformer le réseau en un grand hub. L'inondation MAC fonctionne en permettant essentiellement aux ports du commutateur d'apprendre autant d'adresses MAC qu'ils voient sur leurs ports, et si aucune limite n'est en place, peut remplir l'espace TCAM sur le commutateur. Une fois que cela se produit, les commutateurs se transforment en concentrateurs, car ils ne peuvent pas stocker le MAC pour le port. Ils doivent envoyer chaque paquet à chaque commutateur pour essayer de faire livrer le paquet.

Macof est un membre de l'ensemble d'outils de combinaison dsniff et est principalement utilisé pour inonder le commutateur sur un réseau local avec des adresses MAC. Macof génère des milliers de paquets par seconde et chaque paquet reçoit des adresses IP source et de destination aléatoires. Une adresse MAC source et destination est également différente pour chaque trame Ethernet.

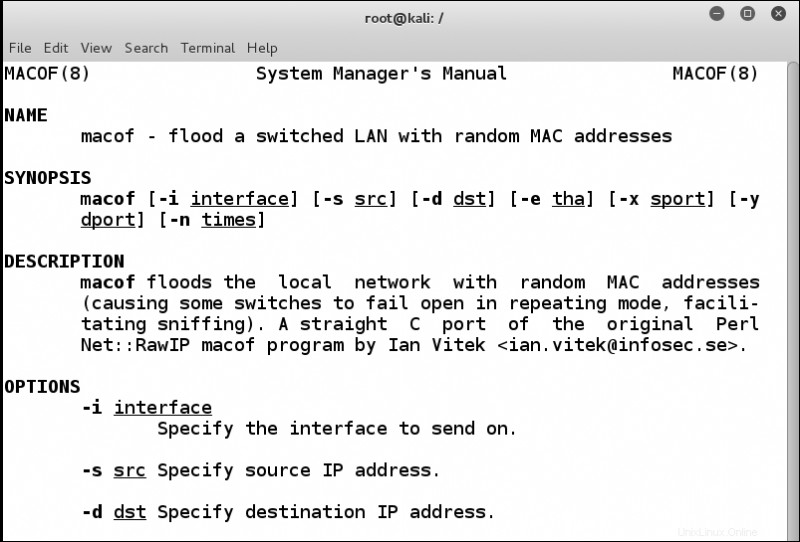

La syntaxe de macof est la suivante. Consultez la page de manuel ou l'aide pour obtenir une description complète des options disponibles :

# macof [-i interface] [-s src] [-d dst] [-e tha] [-x sport] [-y dport] [-n times]

Si vous rencontrez l'erreur ci-dessous :

macof: command not found

vous pouvez essayer d'installer le package ci-dessous selon votre choix de distribution.

| Répartition | Commande |

|---|---|

| Debian | apt-get install dsniff |

| Ubuntu | apt-get install dsniff |

| Arch Linux | pacman -S dsniff |

| Kali Linux | apt-get install dsniff |

| Fédora | dnf install dsniff |

| Raspbian | apt-get install dsniff |

Résumé

Les adresses MAC sont des identifiants uniques avec deux parties attribuées - l'OUI est attribué par l'IEEE et les 24 seconds bits sont attribués par le fabricant. Ces adresses sont stockées dans une table appelée Content Addressable Memory (CAM). Les attaquants peuvent exploiter la table CAM pour effectuer des activités malveillantes. Une attaque appelée débordement CAM peut être menée. En d'autres termes, les attaquants débordent les tables CAM en exploitant la limite maximale de la taille de la table CAM. Il existe de nombreux outils disponibles, dont macof.