Le chargeur de démarrage GRUB stocke le mot de passe dans un fichier en clair, donc toute forme chiffrée du mot de passe est requise. Pour générer un mot de passe crypté, nous pouvons utiliser grub-crypt commande. Jusqu'à présent, nous avons utilisé la commande grub-md5-crypt . Mais maintenant, MD5 est largement considéré comme défectueux. grub-crypt utilise SHA-256 ou SHA-512 les hachages, qui sont considérés comme plus sûrs. La syntaxe/utilisation générale de la commande grub-crypt est comme indiqué ci-dessous :

# grub-crypt --help Usage: grub-crypt [OPTION]... Encrypt a password. -h, --help Print this message and exit -v, --version Print the version information and exit --md5 Use MD5 to encrypt the password --sha-256 Use SHA-256 to encrypt the password --sha-512 Use SHA-512 to encrypt the password (default) Report bugs to [bug-grub@gnu.org]. EOF

Utilisation des hachages SHA-265 ou SHA-512

1. En tant qu'utilisateur root, utilisez la commande grub-crypt pour générer le hachage du mot de passe. Tapez le mot de passe et retapez le mot de passe pour confirmation.

grub-crypt Password: Retype password: $6$GXGrYVEnbKXAnQoT$p64OkyclNDt4qM2q47GMsgNxJxQaclNs79gvYYsl4h07ReDtJpt5P5kQn1KQ52u2eW8pKHTqcG50ffv0UlRcW0

2. Copiez le mot de passe crypté renvoyé dans la dernière ligne de la sortie qui ressemblerait à une longue chaîne brouillée. Collez-le avant l'instruction TITLE dans /boot/grub/grub.conf fichier, comme ceci :

# vi /boot/grub/grub.conf .... default=0 timeout=5 splashimage=(hd0,0)/grub/splash.xpm.gz hiddenmenu password --encrypted $6$GXGrYVEnbKXAnQoT$p64OkyclNDt4qM2q47GMsgNxJxQaclNs79gvYYsl4h07ReDtJpt5P5kQn1KQ52u2eW8pKHTqcG50ffv0UlRcW0 title Red Hat Enterprise Linux (2.6.32-358.el6.x86_64) ....Remarque :Assurez-vous que les autorisations du fichier /boot/grub/grub.conf sont en lecture seule pour interdire à quiconque de le modifier.

# ls -lrt /boot/grub/grub.conf -rw-------. 1 root root 845 Oct 11 14:43 /boot/grub/grub.conf

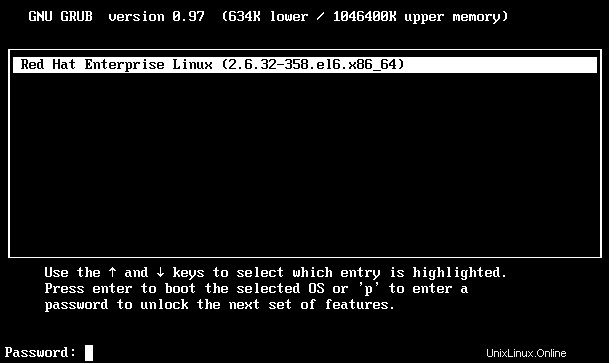

3. Une fois cela fait, les futurs démarrages nécessiteront le mot de passe avant que GRUB ne vous permette de modifier les options de démarrage.

Utiliser des mots de passe en texte brut

Bien que non sécurisé, mais si vous souhaitez toujours définir un mot de passe GRUB lisible par l'utilisateur, utilisez la procédure ci-dessous :

1. Modifiez /boot/grub/grub.conf dans un éditeur de texte et ajoutez une nouvelle ligne "password PASSWORD-GOES-HERE" avant la première strophe du titre, par exemple :

default=0 timeout=5 splashimage=(hd0,0)/grub/splash.xpm.gz hiddenmenu password my-not-so-hidden-password title Red Hat Enterprise Linux ...

2. Assurez-vous que les autorisations sur grub.conf n'autorisent personne d'autre que root à le lire :

# chmod 600 /boot/grub/grub.conf # ls -l /boot/grub/grub.conf -rw------- 1 root root 678 Feb 02 14:12 /boot/grub/grub.conf

Utilisation des hachages MD5

Comme dit plus tôt dans le post, MD5 est largement considéré comme cassé. Mais si vous souhaitez tout de même les utiliser, suivez la procédure ci-dessous :

1. Exécutez grub-md5-crypt pour générer le mot de passe haché :

# grub-md5-crypt Password: Retype password: $1$vweqo$CLFlozZ6ELHjGmL.0.37..

Ajoutez une nouvelle ligne "password -md5 HASH-GOES-HERE" avant la première ligne de titre, par exemple :

default=0 timeout=5 splashimage=(hd0,0)/grub/splash.xpm.gz hiddenmenu password --md5 $1$vweqo$CLFlozZ6ELHjGmL.0.37.. title Red Hat Enterprise Linux ...

Comme dernière étape de bonne pratique, assurez-vous que les autorisations sur grub.conf n'autorisent personne d'autre que root à le lire :

# chmod 600 /boot/grub/grub.conf # ls -l /boot/grub/grub.conf -rw------- 1 root root 678 Jan 29 18:27 /boot/grub/grub.conf

Redémarrez le système et essayez d'appuyer sur p pour entrer le mot de passe pour déverrouiller et activer les fonctionnalités suivantes dans la liste grub.