Nous en sommes maintenant à la partie 4 de cette série en cinq parties intitulée :Commandes Linux fréquemment utilisées par les administrateurs système Linux . À la fin de cette série, nous couvrirons au moins 50 commandes. Jusqu'à présent, nous avons abordé environ 60 commandes souvent utilisées par les administrateurs système Linux et les utilisateurs expérimentés. Reportez-vous également à la partie 1, la partie 2, la partie 3 et la partie 5.

Examinons maintenant un autre ensemble de commandes et d'outils de ligne de commande fréquemment utilisés pour la gestion des systèmes de fichiers, la sécurité, les autorisations, la mise en réseau et d'autres tâches administratives effectuées sur les systèmes Linux. Une fois la dernière partie de cette série publiée, je regrouperai les commandes associées et relierai les cinq parties.

Que vous soyez un utilisateur avancé d'ordinateurs de bureau Linux ou un administrateur système Linux expérimenté,

vous vous retrouverez à utiliser ces commandes fréquemment. (Partie 4 sur 5)

Les commandes répertoriées ci-dessous sont utiles pour télécharger des fichiers distants, utiliser WHOIS à partir de la ligne de commande, ajouter des utilisateurs, convertir et copier des fichiers, etc. Ils sont également utiles lorsque vous tentez de réparer un système Linux qui ne démarre pas. De même, vous pouvez également facilement briquer votre système si vous n'êtes pas familiarisé avec l'utilisation de certaines de ces commandes. En tant que tel, je vous recommande fortement de tester d'abord certaines de ces commandes dans vos environnements de bac à sable et de laboratoire à domicile. Voir mon guide de configuration de laboratoire à domicile.

1. wget – récupérer des fichiers via HTTP, HTTPS, FTP et FTPS.

wget est un outil de ligne de commande utilisé pour télécharger des fichiers via HTTP, HTTPS, FTP et FTPS. Étant donné que wget est uniquement en ligne de commande, cela signifie qu'il peut également être appelé à partir de scripts, de tâches cron et d'autres méthodes non graphiques. La syntaxe de wget est la suivante :

wget [option] [url]

Ainsi, par exemple, si vous souhaitez télécharger le manuel officiel de wget (un fichier PDF), vous pouvez utiliser la commande suivante :

# wget https://www.gnu.org/software/wget/manual/wget.pdf

Qu'en est-il de CURL ?

Le wget le plus courant l'alternative est curl . Curl prend en charge davantage de protocoles, notamment FTPS, Gopher, HTTP, HTTPS, SCP, SFTP, TFTP, Telnet, DICT, LDAP, LDAPS, IMAP, POP3, SMTP et URI. Curl est un utilitaire extrêmement flexible; vous pouvez, par exemple, l'utiliser pour tester le TTFB (Time to First Byte) d'un site Web et une foule d'autres utilisations.

Voici un exemple de commande curl :

# curl -o /dev/null -w "Conn: %{time_connect} TTFB: %{time_starttransfer} Total: %{time_total} \n" https://haydenjames.io/

La commande ci-dessus exécute une vérification TTFB sur n'importe quelle URL de site Web. Utiliser man curl pour une explication des arguments de commande ci-dessus. Lisez également Tout boucler.

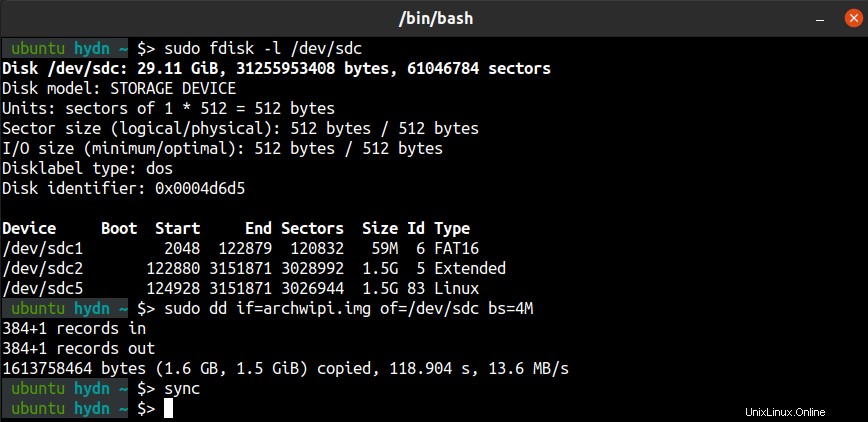

2. dd – convertir et copier des fichiers.

Utilisation de dd – Vérifiez toujours que vous avez sélectionné le bon nom d'appareil.

À l'origine jj signifiait "Copier et convertir" , mais il a été renommé car le C compilateur déjà utilisé cc . (Source : man dd d'Unix-V7 sur PDP-11) Cela dit, beaucoup ont sagement nommé dd comme le « destructeur de données » ou "destructeur de disque" .

dd est un utilitaire très polyvalent disponible pour Linux. Le dd L'objectif principal de l'utilitaire de ligne de commande est de convertir et de copier des fichiers. L'une des utilisations les plus courantes de dd consiste à créer des lecteurs de démarrage USB à partir d'un fichier .img ou .iso. Par exemple, lors de la première configuration du Raspberry Pi, vous devrez copier le système d'exploitation sur une clé USB (c'est-à-dire une clé USB) pour laquelle vous pouvez utiliser le dd commande.

Par exemple, voici la commande pour écrire un .img ou .iso sur une clé USB ou un autre périphérique de stockage amorçable :

$ sudo dd if=xbmc_new_os.img of=/dev/sdX bs=4M

Modifier /dev/sdX au correct nom de l'appareil.

Attention :vous perdrez vos données si vous fournissez le mauvais nom d'appareil !

Vous pouvez également inverser cette commande pour sauvegarder la clé USB sur votre système Linux. Cependant, si l'USB est de 32 Go et que le stockage utilisé n'est que de 8 Go, vous ne voudrez pas sauvegarder l'intégralité du périphérique de 32 Go. Vous pouvez utiliser la commande suivante et remplacer "XXXX" par le nombre de blocs + 1 de l'espace utilisé sur l'USB. Vous pouvez le trouver en utilisant fisk -l commande, comme indiqué ci-après.

$ sudo dd if=/dev/sdx of=new_os_backup.img bs=512 count=XXXX

Modifier /dev/sdX au nom d'appareil correct.

Il existe de nombreuses autres utilisations du dd commande. Par exemple, le dd La commande peut comparer les performances des périphériques de stockage (par exemple, un périphérique de stockage SSD) et peut même comparer votre CPU.

Lisez également : Votre hébergeur Web ne veut pas que vous lisiez ceci :comparez votre VPS.

Découvrez man dd .

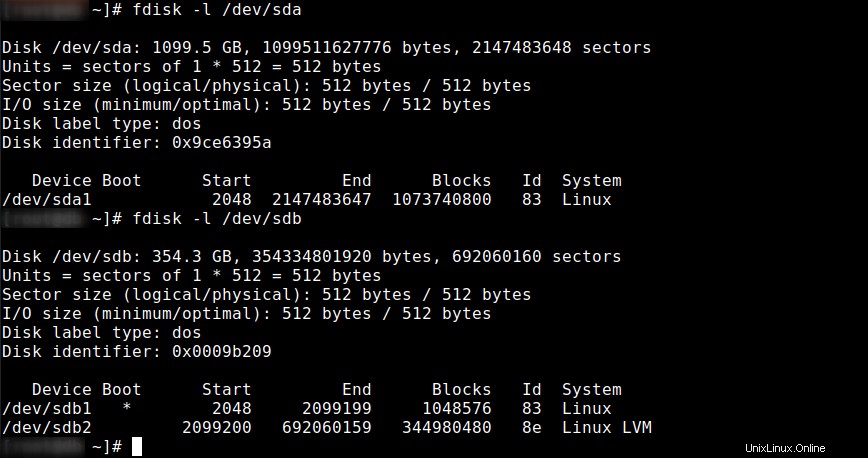

3. fdisk – manipuler la table de partition de disque.

L'utilitaire fdisk est utilisé pour apporter des modifications à la table de partition des périphériques de stockage. Vous pouvez utiliser la commande suivante pour répertorier la table de partition de tous les périphériques sur un système Linux.

# fdisk -l

Pour afficher la partition d'un périphérique spécifique, incluez le nom du périphérique. (voir l'exemple dans la capture d'écran ci-dessus) :

# fdisk -l /dev/sda

Appareil : Affiche le nom du périphérique, suivi du numéro de partition.

Démarrage : La colonne Boot indique que la première partition, /dev/sda1, comporte un astérisque (*), indiquant que cette partition contient les fichiers requis par le chargeur de démarrage pour démarrer le système.

Début et Fin : Affiche le début et la fin des blocs utilisés pour chaque partition.

Blocs : affiche le nombre de blocs alloués à la partition.

Id et System : Affiche le type de partition.

fdisk est un utilitaire de dialogue pour la création et la manipulation de tables de partition. Les périphériques blocs peuvent être divisés en un ou plusieurs disques logiques appelés partitions. Cette division est enregistrée dans la table des partitions, généralement située dans le secteur 0 du disque. fdisk prend en charge les tables de partition GPT, MBR, Sun, SGI et BSD. Une mauvaise table de partition peut être corrigée avec fdisk .

Pour accéder à l'utilitaire commandé par fdisk, utilisez la commande suivante (remplacez sdX en conséquence) :

# fdisk /dev/sdX

Lisez également Partitionnement avec fdisk.

Quelques commandes associées :parted , blkid , mkfs , fsck , etc.

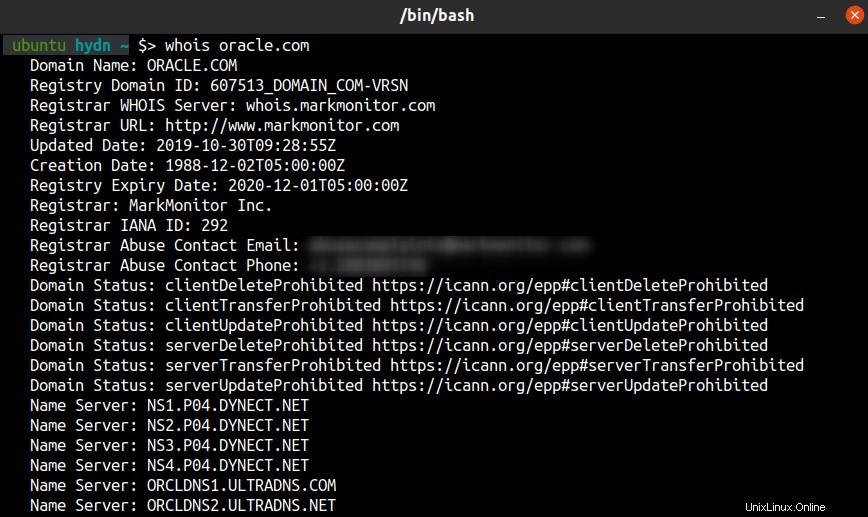

4. whois – client pour le service d'annuaire whois.

Le whois La commande sous Linux peut être utilisée pour trouver des informations sur un domaine, telles que le propriétaire du domaine, les coordonnées, les serveurs de noms utilisés, etc. Par exemple, pour trouver des informations sur le domaine pour oracle.com, vous pouvez utiliser la commande suivante :

$ whois oracle.com

whois interroge également whois.networksolutions.com pour les identifiants NIC ou whois.arin.net pour les adresses IPv4 et les noms de réseau.

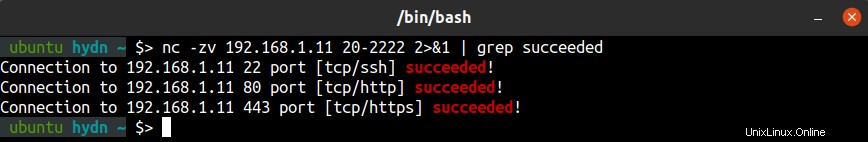

5. nc – utilitaire pour les sockets TCP, UDP ou UNIX

nc (netcat) est un utilitaire de réseau en ligne de commande pratique. nc peut être utilisé pour l'analyse de port, la redirection de port, l'écoute de port, pour ouvrir des connexions à distance, pour ne citer que quelques-unes de ses astuces.

Pour rechercher le port TCP 22 ouvert sur une machine distante avec l'adresse IP 192.168.1.11, vous devez utiliser la commande suivante :

$ nc -zv 192.168.1.11 22

Pour rechercher les ports TCP ouverts 22 et 80 sur une machine distante avec l'adresse IP 192.168.1.11, vous devez utiliser la commande suivante :

$ nc -zv 192.168.1.11 22 80

Pour rechercher des ports TCP ouverts sur une machine distante avec l'adresse IP 192.168.1.11 dans la plage de ports de 20 à 8080, vous devez utiliser la commande suivante :

$ nc -zv 192.168.1.11 20-8080

Remarquez qu'il y a une tonne de connexion refusée pour tous les milliers de ports fermés. Si vous souhaitez afficher uniquement les ports ouverts, vous pouvez utiliser :

$ nc -zv 192.168.1.11 1-8080 2>&1 | grep succeeded

Astuces et lecture utiles de Netcat :

- Aide-mémoire Netcat – Source :sans.org

- Aide-mémoire Netcat – Source : Varonis.com

- en.wikipedia.org/wiki/Netcat#Examples

- Page d'accueil du projet Netcat

- n'oubliez pas d'utiliser

man nc.

Il existe des alternatives à netcat que vous pouvez lire dans ma liste de 60 commandes et scripts de mise en réseau Linux.

6. umask – définir le masque de création du mode fichier

umask (masque de création de fichier utilisateur) est une commande utilisée pour déterminer les paramètres d'un masque qui contrôle la façon dont les autorisations de fichier sont définies pour les fichiers nouvellement créés. Cela peut également affecter la façon dont les autorisations de fichiers sont modifiées explicitement. Ce groupe de bits (masque) limite la façon dont les autorisations correspondantes sont définies pour les fichiers nouvellement créés. Umask est utilisé par open , mkdir , et d'autres appels système pour modifier les autorisations accordées aux fichiers ou répertoires nouvellement créés.

Apprentissage d'umask :

- Qu'est-ce qu'Umask et comment l'utiliser efficacement

- Umask – Configuration des autorisations de fichier/répertoire par défaut

- Tous les modes umask possibles

- Paramètre umask par défaut

7. chmod – modifier les autorisations d'accès des objets du système de fichiers.

chmod (modifier le mode) est la commande et l'appel système utilisés pour modifier les autorisations d'accès aux fichiers et répertoires Linux et pour modifier les indicateurs de mode spécial. La requête chmod est filtrée par umask. La syntaxe de la commande ressemble à ceci :

chmod [options] mode[,mode] filename1 [filename2 ...]

Pour modifier les autorisations d'accès à un fichier, vous pouvez utiliser :

$ chmod [mode] filename

Pour modifier les autorisations d'accès à un répertoire, vous pouvez utiliser :

$ chmod [mode] directoryname

Il existe un moyen simple de définir des autorisations en utilisant les modes octaux . L'autorisation de lecture (r) reçoit la valeur 4 , écrivez (w) permission la valeur 2 , et exécutez (x) l'autorisation de la valeur 1 . Comme ceci :

r = 4

w = 2

x = 1

Ces valeurs peuvent être additionnées, par exemple :

1 =exécution uniquement

2 =écriture uniquement

3 =écriture et exécution (1+2)

4 =lecture seule

5 =lire et exécuter (4+1)

6 =lire et écrire (4+2)

7 =lire et écrire et exécuter (4+2+1)

Les autorisations d'accès peuvent être définies à l'aide de combinaisons à trois chiffres. Par exemple :

chmod 640 file1 = rw- r-- ---

chmod 754 file1 = rwx r-x r--

chmod 664 file1 = rw- rw- r--

Voici un exemple de commande utilisant des nombres octaux :

$ chmod 754 myfile

Vous pouvez également définir les autorisations exactes à l'aide des modes symboliques . Par exemple, cette commande définit également 754 autorisations :

$ chmod u=rwx,g=rx,o=r myfile

Répartition de la commande :

u - user

g - group

o - other

= - set the permissions exactly like this.

, - Commas separate the different classes of permissions (no spaces)

rwx = 7

rx = 5

r = 4

Feuilles de triche et lecture utiles pour chmod :

- Aide-mémoire des codes chmod.

- carte de triche chmod.

- Modification des autorisations de fichiers – Oracle.

- Calculateur d'autorisations chmod.

8. chown – modifier le propriétaire et le groupe du fichier.

Dans les systèmes Linux, chaque fichier est associé à la propriété du groupe et à un propriétaire. Le chown La commande (changer de propriétaire) est utilisée pour changer la propriété des fichiers et des répertoires du système de fichiers. Un utilisateur non root ne peut pas modifier la propriété d'un fichier, même si l'utilisateur en est propriétaire. Seul le compte racine peut effectuer un changement de propriétaire, tandis que seul un membre d'un groupe peut modifier l'ID de groupe d'un fichier pour ce groupe.

Si un utilisateur non privilégié souhaite modifier l'appartenance à un groupe d'un fichier qu'il possède, il peut utiliser le chgrp pour le faire.

Le chown la syntaxe de la commande est la suivante :

chown [OPTIONS] [USER][:GROUP] file[s]

[OPTIONS] = additional options. (optional)

[USER] = username or numeric user ID of the owner.

: = used when changing a group of a file.

[GROUP] = used when changing the group ownership of a file.(optional)

FILE = target file.

Voici un exemple de commande :

$ chown -v SetUser:SetGroup /var/www/html/webfile

-v = verbose

Aide-mémoire et lecture de chown utiles :

- Commande Chown sous Linux.

- Modification de la propriété du fichier.

- Modification du propriétaire, du groupe et des autorisations

9. chroot – exécuter la commande ou le shell interactif avec un répertoire racine spécial.

La racine, ou "/", est le point de montage de l'ensemble du système de fichiers Linux, et tout fichier ou répertoire sur la machine peut être référencé à ce point de montage. Le chroot (changer racine) est utilisée pour changer le point de montage racine vers un emplacement différent. Par exemple :

# chroot /home/guest/jail

L'une des raisons les plus courantes d'effectuer cette modification est de créer un bac à sable pour une application ou un utilisateur. Une fois qu'une nouvelle racine est définie à l'aide de chroot, toute référence faite par un utilisateur ou une application à "/" sera alors résolue dans le nouveau répertoire chroot. C'est également un bon moyen de restreindre l'accès à la racine et au système de fichiers du système. Un shell chrooté est également connu sous le nom de shell emprisonné.

Chroot est également utilisé lors d'une tentative de récupération en direct sur CD/USB sur un système défectueux qui ne démarre pas.

Feuilles de triche chroot utiles et lecture :

- Configuration et utilisation des prisons chroot.

- Chroot de base – Ubuntu.

- Chroot – wiki Gentoo.

- Comment chrooter en mode Rescue.

- À quoi sert vraiment chroot().

10. useradd – créer un nouvel utilisateur ou mettre à jour les informations par défaut du nouvel utilisateur.

L'ajout et la suppression d'utilisateurs est une tâche essentielle de l'administration Linux. Un nouveau serveur Linux est souvent configuré par défaut pour un accès à l'aide du seul compte racine. Cependant, pour effectuer de nombreuses tâches d'administration système, il est préférable d'ajouter un utilisateur non privilégié.

Par exemple, pour ajouter un nouvel utilisateur nommé james , utilisez cette commande :

# useradd -m james

La commande ci-dessus crée également automatiquement un groupe appelé james et en fait le groupe par défaut pour l'utilisateur james . Si vous souhaitez définir le groupe par défaut sur autre chose, utilisez -g option.

Pour définir un mot de passe pour le nouvel utilisateur, utilisez :

# passwd james

Commandes associées :

userdel – utilisé pour supprimer un compte utilisateur et tous les fichiers associés.

usermod – utilisé pour modifier ou changer les attributs d'un compte utilisateur existant.

sudo – Pour les tâches nécessitant des privilèges root, vous pouvez utiliser le sudo commande. En gros, sudo vous permet d'exécuter une commande en tant qu'autre utilisateur, y compris root. Après avoir ajouté un nouvel utilisateur, vous pouvez attribuer sudo privilèges et supprimer des utilisateurs. – Voir également sudo.ws et Arch Linux sudo wiki.

…encore plus, des commandes associées.

Bonus :suppléments de ligne de commande Linux

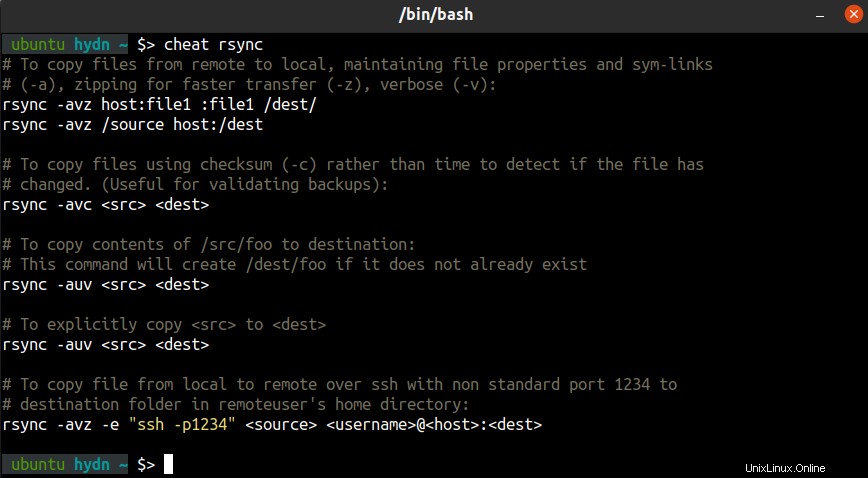

— cheat sur votre ligne de commande (Github) :

cheat vous permet de créer et d'afficher des feuilles de triche interactives sur la ligne de commande.

- La ligne de commande Linux - Deuxième édition Internet par William E. Shotts, Jr. - (PDF)

- Aide-mémoire Linux complet. (TXT)

- Scripts de référence en ligne de commande.

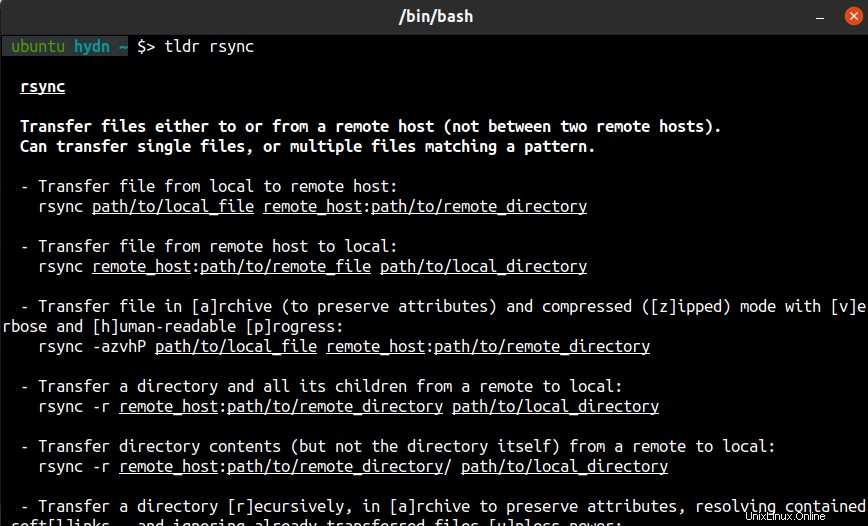

— tldr – Feuilles de triche collaboratives pour les commandes de la console. – (Github)

C'est tout pour le moment! J'espère que vous avez apprécié la partie 4. Revenez pour la partie 5.

Si vous avez trouvé cela utile et que vous souhaitez voir d'autres séries comme celle-ci, veuillez laisser une note dans la section des commentaires ci-dessous. Ajouter aux favoris, partager, s'abonner , et laissez tout commentaire ou suggestion que vous pourriez avoir.