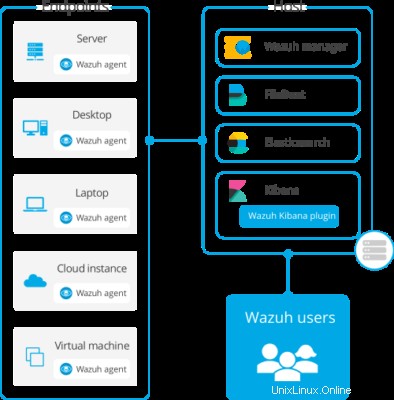

Avec le déploiement tout-en-un, vous installez et configurez le serveur Wazuh et Elastic Stack sur le même hôte.

Les composants suivants sont installés :

- Le serveur Wazuh, y compris le gestionnaire Wazuh en tant que cluster à nœud unique, et l'API Wazuh.

- Elastic Stack, y compris Open Distro pour Elasticsearch en tant que cluster à nœud unique, ainsi que Filebeat, Kibana et le plug-in Wazuh Kibana.

Installation étape par étape

Installez Wazuh et Open Distro pour les composants Elasticsearch dans un déploiement tout-en-un. Suivez les instructions pour configurer les dépôts officiels pour effectuer des installations.

Comme alternative à cette méthode d'installation, vous pouvez installer Wazuh à l'aide de packages

Installer Wazuh

Le serveur Wazuh collecte et analyse les données des agents Wazuh déployés. Il exécute le gestionnaire Wazuh, l'API Wazuh et Filebeat.

Pour commencer à configurer Wazuh, ajoutez le dépôt Wazuh au serveur

Ajout du référentiel Wazuh

#yum install curl unzip wget libImportez la clé GPG :

#rpm --import https://packages.wazuh.com/key/GPG-KEY-WAZUHAjoutez également le référentiel :

cat > /etc/yum.repos.d/wazuh.repo << EOF

[wazuh]

gpgcheck=1

gpgkey=https://packages.wazuh.com/key/GPG-KEY-WAZUH

enabled=1

name=EL-\$releasever - Wazuh

baseurl=https://packages.wazuh.com/4.x/yum/

protect=1

EOFInstallation du gestionnaire Wazuh

Alors, installez le package du gestionnaire Wazuh :

yum install wazuh-managerActivez et démarrez le service Wazuh manager :

systemctl daemon-reload

systemctl enable wazuh-manager

systemctl start wazuh-managerExécutez la commande suivante pour vérifier si le gestionnaire Wazuh est actif

systemctl status wazuh-managerInstaller Elasticsearch

Open Distro for Elasticsearch est une distribution open source d'Elasticsearch, un moteur de recherche en texte intégral hautement évolutif. Il offre une sécurité avancée, des alertes, une gestion des index, une analyse approfondie des performances et plusieurs autres fonctionnalités supplémentaires.

Installez Open Distro pour Elasticsearch :

yum install opendistroforelasticsearchConfigurer Elasticsearch

Alors, exécutez la commande suivante pour télécharger le fichier de configuration /etc/elasticsearch/elasticsearch.yml :

curl -so /etc/elasticsearch/elasticsearch.yml https://packages.wazuh.com/resources/4.2/open-distro/elasticsearch/7.x/elasticsearch_all_in_one.ymlUtilisateurs et rôles d'Elasticsearch

Vous devez ajouter des utilisateurs et des rôles afin d'utiliser correctement le Wazuh Kibana.

Exécutez les commandes suivantes pour ajouter les utilisateurs Wazuh et des rôles supplémentaires dans Kibana :

curl -so /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/roles.yml https://packages.wazuh.com/resources/4.2/open-distro/elasticsearch/roles/roles.yml

curl -so /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/roles_mapping.yml https://packages.wazuh.com/resources/4.2/open-distro/elasticsearch/roles/roles_mapping.yml

curl -so /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/internal_users.yml https://packages.wazuh.com/resources/4.2/open-distro/elasticsearch/roles/internal_users.ymlCréation de certificats

Supprimez les certificats de démonstration :

rm /etc/elasticsearch/esnode-key.pem /etc/elasticsearch/esnode.pem /etc/elasticsearch/kirk-key.pem /etc/elasticsearch/kirk.pem /etc/elasticsearch/root-ca.pem -fGénérez et déployez les certificats :

Téléchargez le fichier wazuh-cert-tool.sh :

curl -so ~/wazuh-cert-tool.sh https://packages.wazuh.com/resources/4.2/open-distro/tools/certificate-utility/wazuh-cert-tool.sh

curl -so ~/instances.yml https://packages.wazuh.com/resources/4.2/open-distro/tools/certificate-utility/instances_aio.yml

Exécutez le wazuh-cert-tool.sh pour créer les certificats :

bash ~/wazuh-cert-tool.shDéplacez les certificats Elasticsearch vers leur emplacement correspondant :

mkdir /etc/elasticsearch/certs/

mv ~/certs/elasticsearch* /etc/elasticsearch/certs/

mv ~/certs/admin* /etc/elasticsearch/certs/

cp ~/certs/root-ca* /etc/elasticsearch/certs/Activez et démarrez le service Elasticsearch :

systemctl daemon-reload

systemctl enable elasticsearch

systemctl start elasticsearchExécutez également Elasticsearch securityadmin script pour charger les nouvelles informations de certificats et démarrer le cluster :

export JAVA_HOME=/usr/share/elasticsearch/jdk/ && /usr/share/elasticsearch/plugins/opendistro_security/tools/securityadmin.sh -cd /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/ -nhnv -cacert /etc/elasticsearch/certs/root-ca.pem -cert /etc/elasticsearch/certs/admin.pem -key /etc/elasticsearch/certs/admin-key.pemExécutez la commande suivante pour vous assurer que l'installation a réussi :

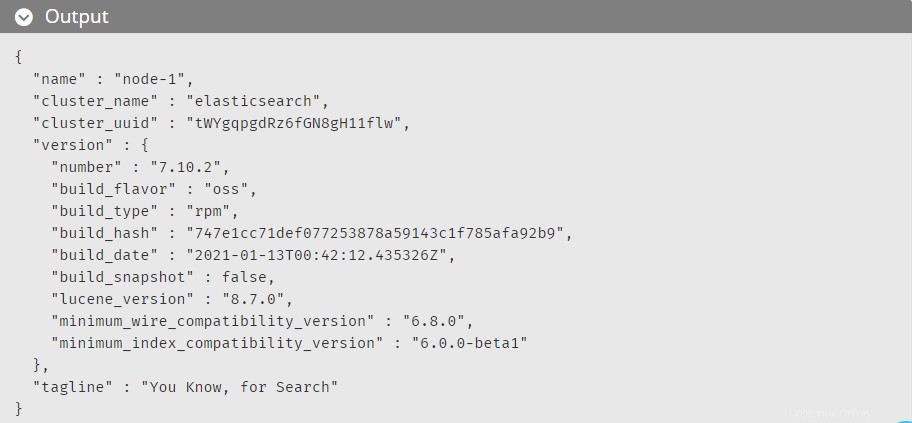

curl -XGET https://localhost:9200 -u admin:admin -k

Un exemple de réponse devrait ressembler à ceci :

Installer Filebeat

Alors, installez le package Filebeat :

yum install filebeatTéléchargez le fichier de configuration Filebeat préconfiguré utilisé pour transmettre les alertes Wazuh à Elasticsearch :

curl -so /etc/filebeat/filebeat.yml https://packages.wazuh.com/resources/4.2/open-distro/filebeat/7.x/filebeat_all_in_one.ymlTéléchargez également le modèle d'alertes pour Elasticsearch :

curl -so /etc/filebeat/wazuh-template.json https://raw.githubusercontent.com/wazuh/wazuh/4.2/extensions/elasticsearch/7.x/wazuh-template.json

chmod go+r /etc/filebeat/wazuh-template.jsonTéléchargez le module Wazuh pour Filebeat :

curl -s https://packages.wazuh.com/4.x/filebeat/wazuh-filebeat-0.1.tar.gz | tar -xvz -C /usr/share/filebeat/module

Copiez également les certificats Elasticsearch dans /etc/filebeat/certs :

mkdir /etc/filebeat/certs

cp ~/certs/root-ca.pem /etc/filebeat/certs/

mv ~/certs/filebeat* /etc/filebeat/certs/Ensuite, activez et démarrez le service Filebeat :

systemctl daemon-reload

systemctl enable filebeat

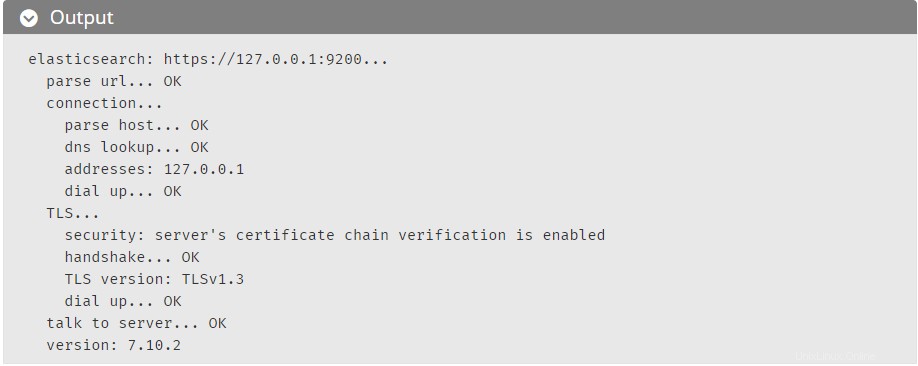

systemctl start filebeatPour vous assurer que Filebeat est correctement installé, exécutez la commande suivante :

filebeat test output

Installer Kibana

Ainsi, Kibana est une interface Web flexible et intuitive pour extraire et visualiser les événements et les archives stockés dans Elasticsearch.

Installez le package Kibana :

yum install opendistroforelasticsearch-kibanaAlors, téléchargez le fichier de configuration de Kibana :

curl -so /etc/kibana/kibana.yml https://packages.wazuh.com/resources/4.2/open-distro/kibana/7.x/kibana_all_in_one.yml

Dans le /etc/kibana/kibana.yml fichier, le paramètre server.host a la valeur 0.0.0.0 . Cela signifie que Kibana est accessible de l'extérieur et accepte toutes les adresses IP disponibles de l'hôte. Cette valeur peut être modifiée pour une adresse IP spécifique si nécessaire.

Créez également le /usr/share/kibana/data répertoire :

mkdir /usr/share/kibana/data

chown -R kibana:kibana /usr/share/kibana/dataInstallez le plugin Wazuh Kibana. L'installation du plugin doit être effectuée depuis le répertoire d'accueil de Kibana comme suit :

cd /usr/share/kibana

sudo -u kibana /usr/share/kibana/bin/kibana-plugin install https://packages.wazuh.com/4.x/ui/kibana/wazuh_kibana-4.2.4_7.10.2-1.zip

Ensuite, copiez les certificats Elasticsearch dans /etc/kibana/certs :

mkdir /etc/kibana/certs

cp ~/certs/root-ca.pem /etc/kibana/certs/

mv ~/certs/kibana* /etc/kibana/certs/

chown kibana:kibana /etc/kibana/certs/*Associez le socket Kibana au port privilégié 443 :

setcap 'cap_net_bind_service=+ep' /usr/share/kibana/node/bin/node

Activez et démarrez le service Kibana :

systemctl daemon-reload

systemctl enable kibana

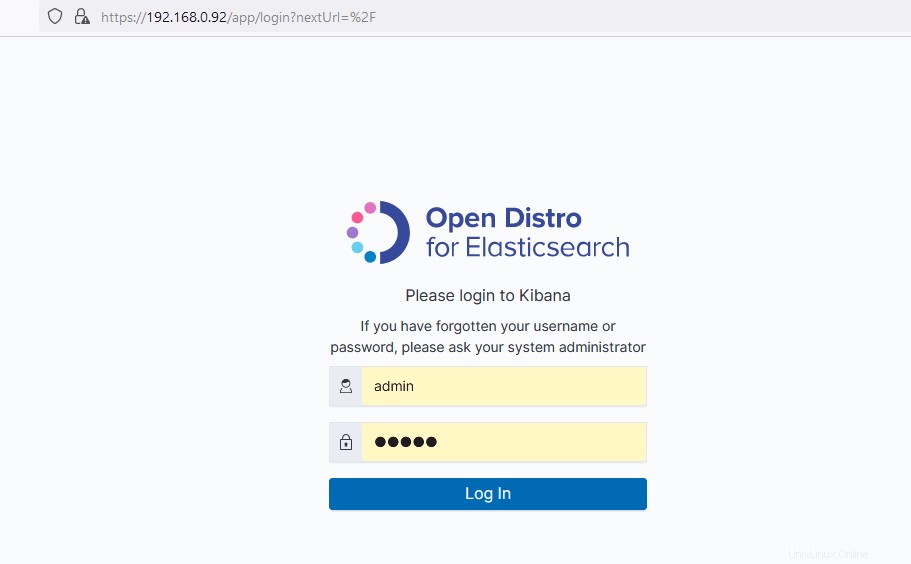

systemctl start kibanaAccéder à l'interface Web :

URL: https://<wazuh_server_ip>

user: admin

password: admin

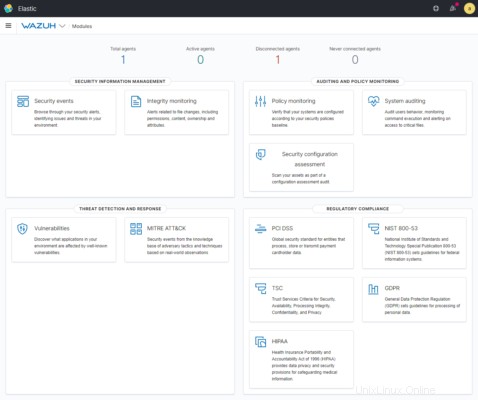

Tableau de bord Wazuh