La popularité mondiale continue et croissante de WordPress en a fait le système de gestion de contenu incontournable. C'est maintenant le centre de l'univers pour tous les individus qui veulent créer, éditer et publier leurs idées envisagées. Cependant, toute l'attention que WordPress s'est attirée a un prix. Les trafics Web malveillants essaient toujours et, à certaines occasions, parviennent à faire tomber les sites WordPress ciblés.

De telles attaques peuvent avoir des effets désastreux sur la santé d'un site Web en cours d'exécution et même empêcher le service MySQL de répondre en raison de l'épuisement des ressources système. Dans de telles circonstances, un administrateur WordPress ne peut pas échapper à des messages erronés comme Mémoire insuffisante et Erreur de connexion à la base de données. Ces messages d'erreur sont liés à XML-RPC attaques et ce guide d'article va nous montrer comment y faire face.

[ Vous pourriez également aimer :Comment bloquer l'accès à wp-admin et wp-login dans Nginx/Apache ]

Comprendre XML-RPC

Le XML-RPC Le protocole aide WordPress à réaliser l'exécution de certaines fonctions à distance. Il gère ce rôle en initiant un canal de communication direct avec d'autres systèmes configurés en externe. Cette communication implique le transfert de données via le protocole HTTP, XML étant le mécanisme de codage préféré.

Un exemple de cas parfait consiste à utiliser le gadget de votre smartphone pour publier ou publier sur votre site WordPress. Cette dernière action est possible via un xmlrpc.php activé fonction d'accès à distance.

Les caractéristiques suivantes classent tout utilisateur, propriétaire ou administrateur de site WordPress comme victime d'attaques XML-RPC.

- Journaux du serveur Web avec "POST /xmlrpc.php HTTP/1.0 ” ou des entrées similaires.

- Un site WordPress qui diffuse "Erreur de connexion à la base de données ”.

Reconnaître une attaque XML-RPC active

Les fichiers journaux du serveur Web sur votre distribution système Linux doivent être recherchés pour la viabilité de XML-RPC attaques. Vous pouvez utiliser la commande de localisation suivante.

$ localise access.log || access_log

Par exemple, pour vérifier sur le Nginx journal d'accès pour la possibilité d'un XML-RPC attaque, nous utiliserions la commande grep :

$ grep xmlrpc /var/log/nginx/access.log

Si le access.log le fichier de sortie de l'exécution de la commande ci-dessus a la chaîne :

"POST /xmlrpc.php HTTP/1.0"

Ce sera un test positif pour une attaque XML-RPC active.

Comment bloquer l'exécution des attaques XML-RPC

Les problèmes de sécurité associés à l'utilisation de XML-RPC prennent lentement la fonctionnalité à un état obsolète. Avec une nouvelle API WordPress prenant le relais, la popularité de XML-RPC coule continuellement, d'où la nécessité de le bloquer sur votre site WordPress.

Désactiver XML-RPC via le plugin WordPress

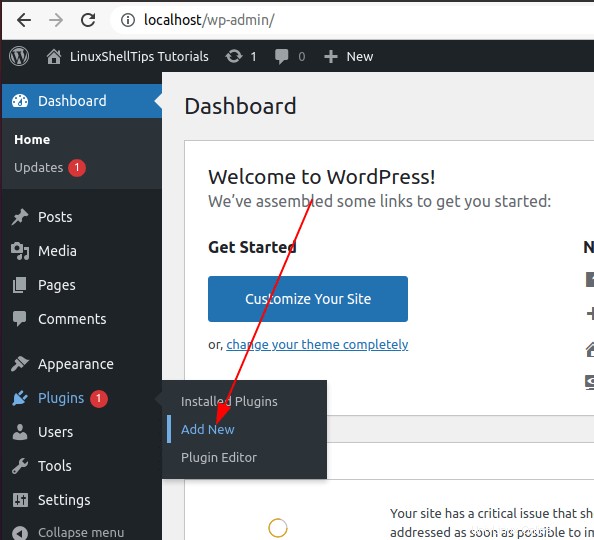

Visitez la section plugin de votre page d'administration WordPress et cliquez sur "Ajouter un nouveau ‘.

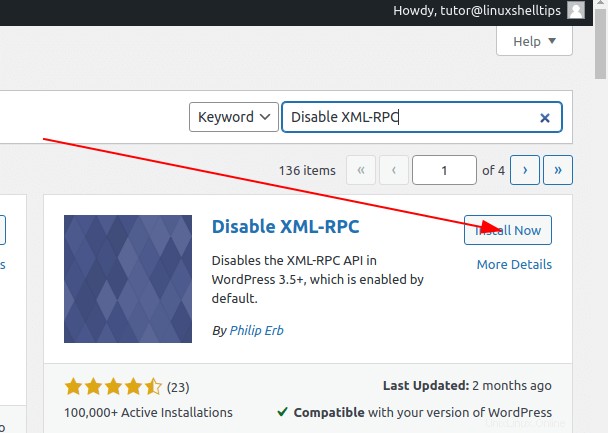

Recherchez le plug-in "Désactiver XML-RPC ” et installez-le.

Installez, activez et activez les mises à jour automatiques sur le plugin.

Bloquer l'accès XML-RPC via Nginx

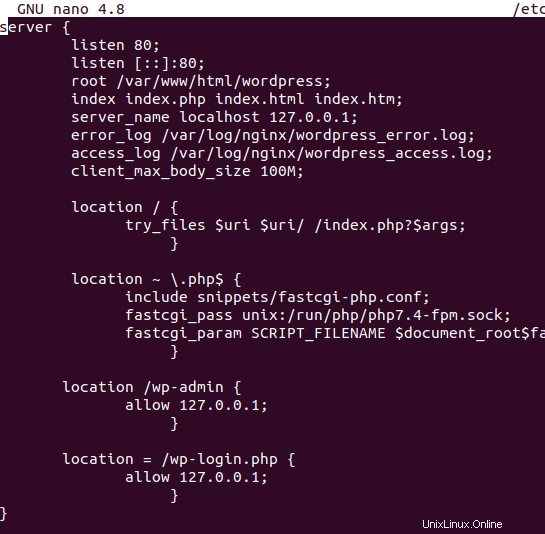

Si vous êtes le genre d'administrateur de site Web WordPress qui croit en la résolution manuelle de tous les aspects techniques actifs et liés au site, cette solution est faite pour vous. La première étape consiste à tracer le fichier de configuration du serveur Web associé à votre site WordPress.

Pour Nginx , ce serait une configuration ressemblant au fichier suivant.

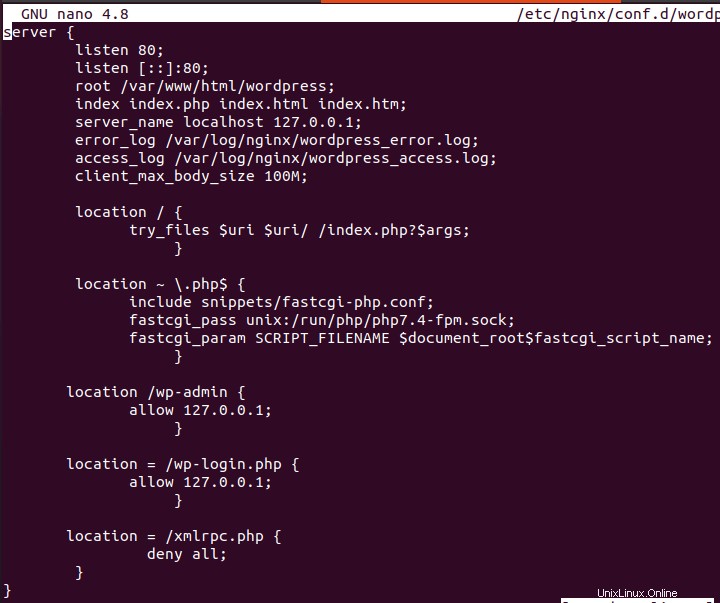

Pour bloquer XML-RPC accès dans Nginx, ajoutez la ligne suivante :

location =/xmlrpc.php { tout refuser ; }

Enregistrez le fichier et redémarrez Nginx.

$ sudo systemctl redémarrer nginx

Bloquer l'accès XML-RPC via Apache

Pour Apache, ce serait une configuration ressemblant au fichier suivant.

Pour bloquer l'accès XML-RPC dans Apache, ajoutez la ligne suivante :

Ordonner le refus, autoriser le refus de tous

Enregistrez le fichier et redémarrez Apache.

$ sudo systemctl restart apache2OR$ sudo systemctl restart httpd

Désactiver WordPress XML-RPC via .htaccess

Vous pouvez également bloquer l'accès à xmlrpc.php en utilisant le .htaccess fichier, copiez et collez simplement le code suivant dans votre .htaccess fichier :

refuser la commande,autoriser le refus de tous

Blocage de ce XML-RPC bientôt obsolète s'il n'est pas déjà obsolète fonctionnalité de votre site WordPress est un geste qui économise les ressources. Si votre plateforme WordPress utilise trop de ressources, elle aura tendance à se déconnecter. Le blocage de cette fonctionnalité vous évite d'être une autre victime de WordPress XML-RPC attaques par force brute.