Chiffrons est un C à but non lucratif certificat A autorité (bientôt CA ) géré par ISRG (je internet S sécurité R echerchez G groupe). Ils fournissent des certificats SSL/TLS pour activer https gratuitement sur le domaine de millions de sites Web ! Malheureusement, il existe un bogue, connu sous le nom de bogue de revérification CAA , dans leur code CAA.

Letsencrypt CAA revérifiant le bogue

Selon l'annonce Let's Encrypt , lorsqu'une demande de certificat contenait N noms de domaine nécessitant une nouvelle vérification CAA, Boulder (le logiciel CA) choisirait un nom de domaine et le vérifierait N fois. En pratique, cela signifie que si un abonné a validé un nom de domaine à l'instant X, et que les enregistrements CAA pour ce domaine à l'instant X autorisent l'émission de Let's Encrypt, cet abonné pourra émettre un certificat contenant ce nom de domaine jusqu'à X+30. jours, même si quelqu'un a ensuite installé des enregistrements CAA sur ce nom de domaine qui interdisent l'émission par Let's Encrypt.

Ce bogue est confirmé par l'équipe Let's Encrypt le 29 février 2020. Voyons comment vérifier si le domaine d'un site Web est affecté par le bogue de vérification CAA Letsencrypt.

Comment vérifier si votre domaine est affecté par le bogue de vérification LetsEncrypt CAA

Pour vérifier si votre domaine a été affecté par le bogue de vérification CAA de tous les systèmes de type Unix, exécutez :

$ curl -XPOST -d 'fqdn=www.example.com' https://unboundtest.com/caaproblem/checkhost

Remplacez www.example.com avec votre propre nom de domaine.

Si vous voyez une sortie comme ci-dessous, cela signifie que votre domaine n'est pas affecté !

The certificate currently available on www.example.com is OK. It is not one of the certificates affected by the Let's Encrypt CAA rechecking problem. Its serial number is 0fd078dd48f1a2bd4d0f2ba96b6038fe0000

Si votre domaine est concerné, le message serait :

The certificate currently available on www.example.com needs renewal because it is affected by the Let's Encrypt CAA rechecking problem. Its serial number is 0fd078dd48f1a2bd4d0f2ba96b6038fe0000. See your ACME client documentation for instructions on how to renew a certificate.

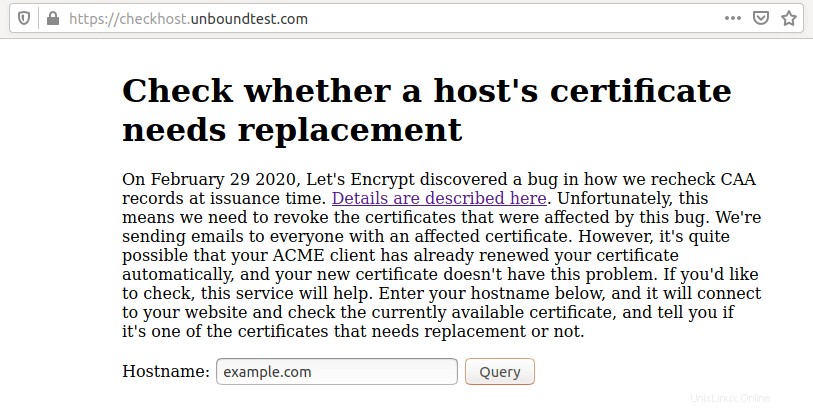

Vous pouvez également utiliser l'outil en ligne suivant pour vérifier si votre domaine est affecté par un système Windows ou des appareils mobiles.

- https://checkhost.unboundtest.com/

Ou vérifiez manuellement que le numéro de série de votre certificat est présent dans la liste des certificats concernés au lien suivant.

- Télécharger les numéros de série de certificats concernés

$ wget https://d4twhgtvn0ff5.cloudfront.net/caa-rechecking-incident-affected-serials.txt.gz

Recherchez ensuite le numéro de série de votre certificat :

$ openssl s_client -connect example.com:443 -showcerts -servername example.com </dev/null 2>/dev/null | openssl x509 -text -noout | grep -A 1 Serial\ Number | tr -d :

Remplacez example.com avec votre nom de domaine.

Exemple de sortie :

Serial Number 0fd078dd48f1a2bd4d0f2ba96b6038fe0000

Vérifiez maintenant que le numéro de série est présent dans le fichier téléchargé :

$ zgrep '0fd078dd48f1a2bd4d0f2ba96b6038fe0000' caa-rechecking-incident-affected-serials.txt.gz

Vous pouvez également vérifier si votre entrée de domaine est présente comme ci-dessous.

$ zgrep 'www.example.com' caa-rechecking-incident-affected-serials.txt.gz

Si vous ne voyez rien, vous êtes bon aller! Votre domaine n'est pas affecté.

Si vous voyez un ou plusieurs noms de domaine et numéros de série de certificats dans la sortie, vous DEVEZ RENOUVELER DÈS QUE POSSIBLE.

Combien de certificats sont concernés ?

Comme indiqué dans le forum d'assistance Let's Encrypt , 2,6 % , c'est-à-dire 3 048 289 certificats actuellement valides sont concernés, sur ~116 millions certificats Let’s Encrypt globalement actifs. Let's Encrypt a prévu de révoquer les certificats affectés par ce bug le 04/03/2020 à 20h00 UTC (15h00 US EST). Les abonnés concernés ont déjà été avertis par e-mail. Si votre domaine est concerné, vous auriez probablement reçu un e-mail avec l'objet - ACTION REQUISE :Renouvelez ces certificats Let's Encrypt d'ici le 4 mars . Si vous avez reçu cet e-mail, veuillez renouveler les certificats dès que possible.

Renouveler les certificats concernés

Si votre domaine est concerné par le bogue de revérification CAA, vous devez le renouveler. Sinon, les visiteurs de votre site Web verront des avertissements de sécurité jusqu'à ce que vous renouveliez le certificat.

Si vous utilisez Certbot , la commande à renouveler est :

certbot renew --force-renewal

Si vous ne pouvez pas résoudre ce problème par vous-même, contactez le forum d'assistance Let's Encrypt ou demandez l'aide de votre fournisseur d'hébergement pour résoudre ce problème dès que possible.

Mise à jour :

Let's Encrypt reporte la révocation du certificat. Plus de détails dans le lien suivant.

- https://community.letsencrypt.org/t/2020-02-29-caa-rechecking-bug/114591/3