Cloudflare est l'une des sociétés de performance et de sécurité Web les plus populaires qui offre une protection et une sécurité CDN, DNS, DDoS pour des millions de sites Web. Il agit comme un intermédiaire entre les utilisateurs et le site Web. Il améliore les performances d'un site Web et le protège contre divers types de menaces de sécurité en ligne. Cependant, certains sites Web sont souvent mal configurés, car tous les propriétaires de sites Web ne sont pas férus de technologie. S'il y a un site Web mal configuré, un attaquant peut contourner complètement Cloudflare et exécuter des attaques DDoS ou exploiter les vulnérabilités Web. C'est là que CloudFlair vient en aide. CloudFlair est un outil pour trouver les serveurs d'origine des sites Web protégés par CloudFlare qui sont exposés publiquement et ne restreignent pas l'accès réseau aux plages IP CloudFlare comme ils le devraient.

L'outil utilise les données d'analyse à l'échelle d'Internet de Censys pour trouver des hôtes IPv4 exposés présentant un certificat SSL associé au nom de domaine de la cible. Veuillez noter que ce message ne prétend pas que le service Cloudflare n'est pas sûr . Il explique simplement si l'origine d'un site Web protégé par CloudFlare est publiquement exposée ou non. Cloudflare ne protégera pas les sites Web mal configurés par les propriétaires de sites Web et/ou les webmasters contre les attaques DDoS.

Installer CloudFlair

CloudFlair est écrit en Python . Cela devrait bien fonctionner avec Python 2.7 et Python 3.5. Pour installer cet outil, assurez-vous d'avoir installé PIP dans vos systèmes. Si ce n'est pas le cas, reportez-vous à la section "Installation" du guide suivant.

- Comment gérer les packages Python à l'aide de Pip

Enregistrez un compte gratuit sur Censys . Censys est un excellent service Web qui surveille en permanence tous les serveurs et appareils accessibles sur Internet. Après avoir enregistré un compte, assurez-vous d'avoir vérifié l'e-mail donné. Ensuite, accédez à https://censys.io/account/api , et définissez deux variables d'environnement avec votre ID d'API et secret API dans votre .bashrc ou .zshrc fichier

vi .bashrc

Ou,

vi .zshrc

Ajoutez les lignes suivantes :

export CENSYS_API_ID=<Your-API-ID_Here>

export CENSYS_API_SECRET=<Your-API-Secret_Here> Enregistrez et fermez le fichier. Exécutez la commande suivante pour appliquer les modifications.

source .bashrc

Pour ZSH :

source .zshrc

Après avoir installé PIP et défini les variables d'environnement, git clone CloudFlair repository :

git clone https://github.com/christophetd/cloudflair.git

Enfin, exécutez les commandes suivantes pour installer CloudFlair et les dépendances requises.

cd cloudflair

pip install -r requirements.txt

Trouver les serveurs d'origine des sites Web protégés par CloudFlare

Pour trouver l'adresse IP d'origine des sites Web, exécutez :

python cloudflair.py website1.com

Remplacez website1.com par le nom de votre site Web actuel.

S'il est vulnérable, vous pouvez voir une sortie comme ci-dessous.

[*] The target appears to be behind CloudFlare. [*] Looking for certificates matching "website1.com" using Censys [*] 6 certificates matching "website1.com" found. [*] Looking for IPv4 hosts presenting these certificates... [*] 2 IPv4 hosts presenting a certificate issued to "website1.com" were found. - 94.134.167.9 - 106.136.129.89 [*] Testing candidate origin servers [*] Retrieving target homepage at https://website1.com [*] "https://cyberciti.biz" redirected to "https://website1.com/" - 94.134.167.9 - 106.136.129.89 [*] Found 1 likely origin servers of website1.com! - 106.136.129.89 (HTML content is 99 % structurally similar to website1.com)

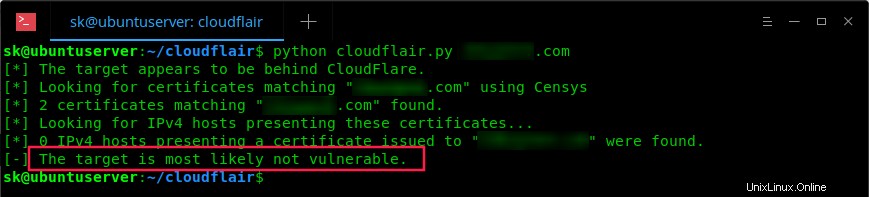

S'il n'est pas vulnérable, la sortie sera :

[*] The target appears to be behind CloudFlare. [*] Looking for certificates matching "website2.com" using Censys [*] 2 certificates matching "website2.com" found. [*] Looking for IPv4 hosts presenting these certificates... [*] 0 IPv4 hosts presenting a certificate issued to "website2.com" were found. [-] The target is most likely not vulnerable.

Si le site Web n'utilise pas le service CloudFlare, vous verrez le résultat suivant :

[-] The domain "example3.com" does not seem to be behind CloudFlare.

Que faire si le site Web est vulnérable ?

Pas de soucis! Cloudflare est là pour vous. Le guide détaillé suivant contient quelques conseils utiles pour vous aider à sécuriser votre adresse IP d'origine afin de vous protéger contre les attaquants qui souhaitent contourner la protection DDoS de CloudFlare. Lisez-le attentivement et assurez-vous d'avoir fait tout ce qui est décrit dans ce guide ou engagez un webmaster qualifié pour corriger toutes les failles possibles.

- Prévention DDoS :Protéger l'origine