En cette période où tout le monde tente d'assurer son information et sa protection, on entend beaucoup parler du réseau TOR . Certains chantent des acclamations tandis que d'autres y voient un appareil pour les escrocs. Dans cet article, nous vous donnons les standards de fonctionnement de TOR en décrivant également ses préférences et ses inconvénients.

QU'EST-CE QUE LE RÉSEAU TOR ?

TOR reste pour The Onion Router, et c'est une association à but non lucratif qui met l'accent sur la sécurisation de la protection et de l'obscurité des clients Internet sur le Web. Le réseau TOR est destiné à empêcher les gouvernements ou les entreprises privées de vous surveiller.

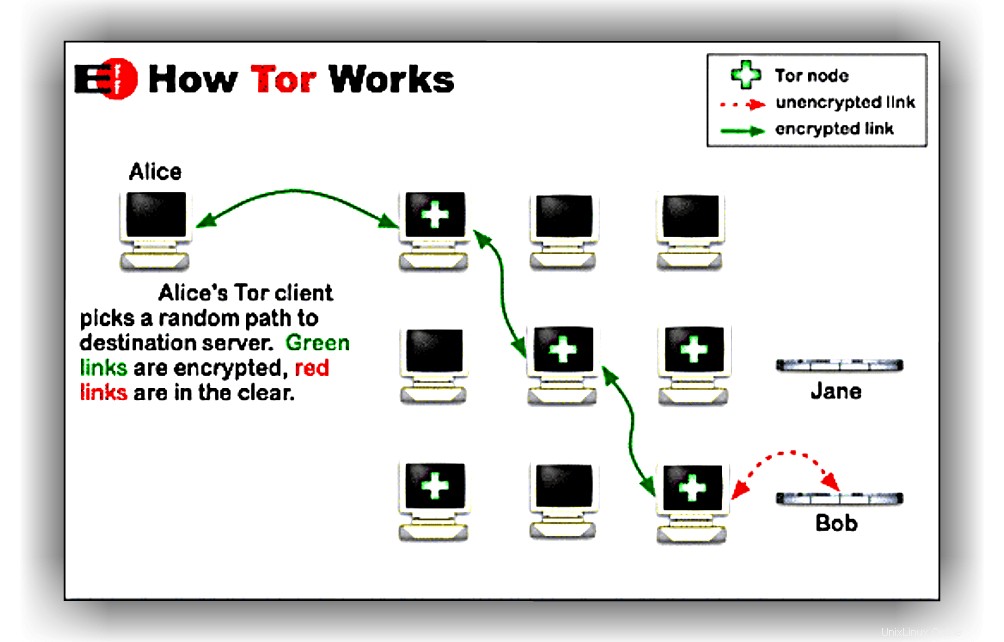

À la lumière de cette perception, le réseau TOR fonctionne en allant vers votre organisation à travers divers axes de transfert qui sont supervisés par un grand nombre de bénévoles dans le monde entier. De cette manière, il est difficile d'attaquer frontalement le réseau TOR en raison de sa nature décentralisée.

Le TOR dépend de deux normes majeures, à savoir le produit qui vous permet de vous associer au réseau et les bénévoles qui proposent des serveurs dans le monde entier.

QUI A CRÉÉ LE RÉSEAU TOR ?

L'innovation TOR a été composée par l'US Navy et le ministère de la Défense a financé l'entreprise à plus de 60 %. Un autre financement provient d'organismes qui assurent la protection, par exemple l'EFF, les affiliations d'écrivains et les rassemblements de lobbyistes. Le réseau TOR a véritablement pris son envol en 2002 lorsque les concepteurs ont voulu proposer un arrangement sans nom à une époque où les clients Internet donnaient leurs données gratuitement de leur poche sans leur consentement.

Si on vous offre un disque pour rien, à ce moment-là vous êtes l'objet ! Aujourd'hui, TOR est une association totalement autonome et l'entreprise est open source dans le but que tout le monde puisse voir le code et le droit c'est fondamental.

TDR l'innovation dépend du soi-disant Onion Routing qui a été créé par Michael G. Reed, Paul F. Syverson et David M. Goldschlag dans les années 1990 et revendiqué par l'US Navy. Notez que nous parlons d'innovation et non de l'aventure TOR.

Le dernier a été créé par Syverson, Roger Dingledine et Nick Mathewson et il a été officiellement nommé comme l'entreprise TOR. Il a été présenté et propulsé le 20 septembre 2012. En 2004, l'US Navy a déchargé le TOR code, qui est actuellement produit par le groupe, pour rien.

QU'EST-CE QUE LE ROUTAGE ONION ?

Onion Routing est une stratégie de correspondance anonyme sur un réseau. Les messages sont codés de manière persistante et ils sont envoyés au moyen de concentrateurs de réseau appelés routeurs Onions. Vous observerez régulièrement l'image de l'oignon sur le réseau TOR, cependant, cela n'a rien à voir avec le légume. Cet oignon fait allusion aux couches distinctes de cryptage qui assurent les messages. Au moment où une donnée est envoyée à TOR, elle est brouillée et réencodée plusieurs fois de suite lors de transferts anonymes.

Chaque transfert comprendra un niveau de cryptage qui changera lorsqu'il réalisera le transfert suivant. La position favorable fondamentale de ce cryptage est que la direction est absolument imperceptible.

Néanmoins, le réseau TOR ne sécurise pas les échanges en sortie de réseau. De même, TOR offre une obscurité décente si vous l'utilisez avec d'autres appareils de cryptage. De plus, le principal défaut de TOR est sa progressivité, au motif que les données doivent passer par divers transferts touchant auparavant la base à leur objectif.

QUE SONT LES ROUTEURS ONION ?

Les transferts informatisés sont appelés routeurs ou hubs. Ils obtiennent le mouvement du réseau TOR et l'échangent. Le site authentique de TOR offre un enregistrement détaillé de son fonctionnement. Il existe 3 types de transferts que vous pouvez envoyer sur le réseau avancé, à savoir le transfert intermédiaire, le transfert de rendement et l'extension.

Pour une sécurité extrême, tout mouvement TOR passe par ces 3 transferts avant d'atteindre son objectif. Les 2 premiers sont des transferts intermédiaires qui récupèrent le mouvement et l'échangent avec un autre transfert.

Des transferts modérés améliorent la vitesse et la cordialité du réseau TOR, évitant que le propriétaire de transfert intermédiaire ne soit reconnu comme la source de l'activité.

Le transfert modéré avertira les clients qu'il leur est possible de s'associer et d'augmenter leur vitesse d'association.

Par conséquent, si un homme utilise le réseau TOR pour des exercices pernicieux, l'adresse IP de l'intermédiaire ne sera pas considérée comme la source de l'activité. À la lumière de ce qui a été dit, vous ne courez aucun risque au cas où vous auriez besoin de proposer un transfert TOR de personne intermédiaire depuis votre PC.

Le transfert de congé est une autre histoire. Le transfert passe l'activité avant qu'elle n'atteigne son objectif. Le transfert de rendement avertira l'ensemble du réseau TOR et tous les clients pourront l'utiliser. Étant donné que l'activité TOR passe par ce transfert, l'adresse IP de ce transfert est considérée comme la source du mouvement.

En conséquence, une utilisation nocive au moyen de ce transfert de rendement peut accuser le propriétaire de ce transfert. Les propriétaires de transfert de décharge doivent comprendre qu'ils seront la cible des associations de droit d'auteur et des gouvernements. Dans le cas où vous préféreriez ne pas avoir ce genre de problème, l'utilisation du transfert intermédiaire est alors suggérée pour plus de sécurité.

Enfin, les spans sont des transferts informatisés qui ne sont pas perceptibles sur le réseau. L'échafaudage est basique dans les nations qui assemblent les transferts TOR qui sont ouverts. Lorsque tout est dit, vous pouvez envoyer un échafaudage avancé sur votre PC sans problème.

EST-CE QUE LE RÉSEAU TOR VOUS CONVIENT ?

En lisant cet article, vous pensez très probablement que TOR dépasse les attentes en matière de sécurité de protection. De plus, nous pouvons affirmer que c'est un appareil décent. Quoi qu'il en soit, à la base, TOR était destiné à assurer la flexibilité de l'articulation et à échapper au contrôle dans les nations, par exemple l'Arabie saoudite ou Chine . Si vous êtes un blogueur dans ces catégories de pays, à ce moment-là, le réseau TOR vous permet de contourner l'obstruction des FAI locaux et d'accéder à toutes les données accessibles sur le Web. Cela permet également aux écrivains de communiquer en toute sécurité pour empêcher le gouvernement de les arrêter.

LES SERVICES CACHÉS DE TOR OU LES SITES D'ONION

Le réseau TOR ne se contente pas de permettre une correspondance sécurisée, il permet également de faciliter la substance dans des serveurs qui reconnaissent exclusivement des associations informatisées. Tout le monde connaît les paramètres régionaux de .com , .organisation , .données , etc. Dans tous les cas, le réseau TOR propose des paramètres régionaux qui se terminent par l'extension .onion. Ces paramètres régionaux sont censés être des administrations enveloppées et ils offrent une substance qui n'est pas perceptible sur le Web standard. Par exemple, l'étape Silk Road a utilisé ces destinations .onion pour offrir des armes, de la drogue, etc.

De plus, ces administrations cachées n'utilisent pas les transferts de sortie (puisqu'elles sont à l'intérieur des TOR), il est donc exceptionnellement difficile de reconnaître les visiteurs de ces destinations. En tout cas, ce n'est pas impensable, au motif qu'il suffit que le serveur TOR soit sévèrement conçu dans le but que l'on puisse reconnaître les visiteurs.

DEVEZ-VOUS UTILISER TOR ?

TOR est un appareil décent pour assurer votre protection et votre secret, mais il est loin d'être parfait. La principale chose est que les gouvernements commencent à surveiller minutieusement les transferts de sortie et s'ils vous distinguent, à ce moment-là, vous deviendrez une cible de choix.

De plus, l'inconvénient fondamental de TOR est la progressivité de l'association, qui est de temps en temps cataclysmique . De temps en temps, l'association est lente au point qu'elle finit par être sensiblement inutilisable.

Il a été dit que le réseau TOR est sécurisé , mais ce n'est pas le cas pour votre programme. Au cas où vous ne joueriez pas la carte de la sécurité, à ce moment-là, un bureau comme la NSA peut capturer les informations de votre programme et l'utilisation des TOR réseau ne sera plus utilisé car ils auront la capacité de suivre le programme.

VERDICT FINAL

Si les utilisateurs du réseau TOR sont souvent la cible d'agences gouvernementales, vous n'aurez jamais de problème avec le VPN . En effet, vous pouvez changer d'adresse IP autant de fois que vous le souhaitez et vous pouvez également choisir des serveurs répartis dans le monde entier. Le mandat Le réseau vous permet d'avoir un certain anonymat, mais le VPN vous permet d'utiliser le Web sans aucune restriction et est considéré comme la meilleure définition de la liberté d'expression.