Habituellement, notre connexion à Internet devrait être privée et exempte d'utilisateurs malveillants, cependant, l'obtention des clés pour accéder au réseau est actuellement très simple, de sorte qu'un utilisateur ayant quelques connaissances sur les réseaux pourrait l'obtenir en quelques minutes et l'utiliser pour naviguer à travers notre réseau, pouvant consommer une bande passante considérable et ralentir notre réseau.

Lorsque nous remarquons une activité suspecte, il est conseillé de choisir de vérifier tous les appareils connectés à notre réseau pour procéder à son identification correcte et, s'il ne s'agit pas d'un appareil autorisé, de prendre les mesures correspondantes. Dans cet article, nous expliquerons comment obtenir une liste de tous les appareils connectés à notre réseau pour savoir s'il y a des intrus. Le moyen le plus simple de le savoir est d'entrer dans le panneau de configuration du routeur et de rechercher une étiquette ou un endroit où il est écrit "Appareils connectés" ou quelque chose de similaire.

Dans de nombreux cas, il est possible que nous n'ayons pas accès au routeur, nous devrions donc chercher d'autres moyens.

Détecter les ordinateurs de mon réseau local depuis la console

La première étape consiste à connaître le format des IP de notre réseau. Ouvrez une console et tapez :

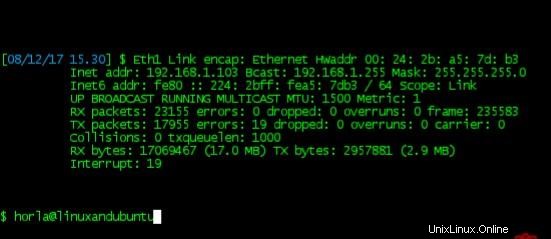

$ ifconfigCe qui affichera quelque chose comme :

‹Ici on voit que le réseau a un format 192.168.1.X et que l'IP de diffusion (pour retrouver tous les ordinateurs) est 192.168.1.255 (c'est celle qui vient juste derrière Bcast :). Donc avec ces données, on peut faire :

$ ping -b 192.168.1.255Cette méthode ne fonctionne pas toujours car, par exemple, certains ordinateurs ne répondent pas aux pings. Dans mon réseau local ne répond pas.

Détecter les ordinateurs avec nmap

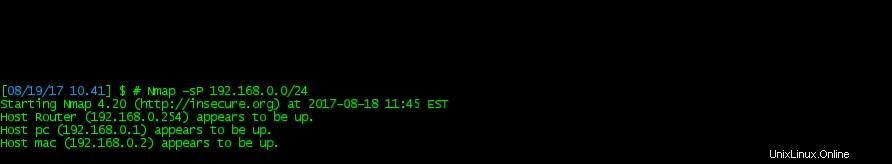

Si vous souhaitez identifier toutes les machines de votre réseau (cela peut être utile surtout si votre réseau est sans fil – wifi). A la console tapez :# nmap -sP Ou peut être :Nmap affichera un résultat similaire à celui-ci :

# nmap -sP 192.168.0.0/24

Démarrage de Nmap 4.20 (http://insecure.org) au 2017-08-18 11:45 EST

Le routeur hôte (192.168.0.254) semble être opérationnel.

Le PC hôte (192.168.0.1) apparaît être opérationnel.

L'hôte mac (192.168.0.2) semble être opérationnel.

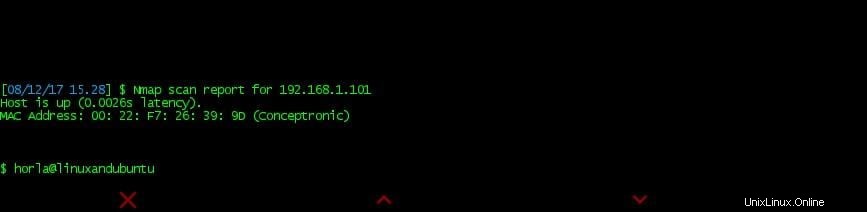

Nous pouvons voir que pour chaque appareil nous avons ces informations :

Ici, nous avons l'adresse IP de l'appareil, son MAC et quelques informations supplémentaires (ce qui apparaît entre parenthèses). Remarque :Si nous n'avions pas supprimé la liste avec sudo, nous n'aurions pas d'adresses MAC .

Le dernier mot

‹Néanmoins, l'intrus pourrait revenir pour essayer d'accéder à un autre équipement ou changer l'adresse MAC de sa carte réseau, puisque dans certains cas c'est possible. Nous devons donc être conscients que cela se reproduise. Nous pourrions également changer de MAC filtrage afin qu'il ne se connecte qu'aux MAC connus, de sorte que le réseau serait encore plus sécurisé.