Une somme de contrôle est une donnée de petite taille obtenue à partir d'un bloc de données numériques utilisé pour détecter les erreurs. La valeur de la somme de contrôle utilise un message de transmission pour représenter les numéros de bit. Largement, il a été utilisé et est toujours utilisé par des experts en informatique pour détecter les erreurs de haut niveau qui pourraient se produire lors de la transmission de données. Avant la transmission, chaque bit de données se voit attribuer une valeur de somme de contrôle après l'exécution d'une fonction de hachage cryptographique.

La somme de contrôle est parfois appelée somme de hachage ou valeur de hachage. Il s'agit d'une longue chaîne de données contenant divers chiffres et lettres. Ils fonctionnent en fournissant à l'extrémité réceptrice des informations sur la transmission de données pour fournir la gamme complète de données. La somme de contrôle agit comme une empreinte digitale pour les fichiers car elle contient une longue chaîne de chiffres et de lettres. Il aide à obtenir le nombre de bits inclus dans une transmission.

Supposons que la valeur de somme de contrôle calculée par l'utilisateur final soit légèrement différente de la valeur de somme de contrôle d'origine du fichier. Dans ce cas, il alerte toutes les parties impliquées dans la transmission qu'un tiers a corrompu le fichier. Le destinataire peut alors enquêter sur ce qui s'est mal passé ou essayer de télécharger à nouveau le fichier. Les protocoles standard utilisés pour déterminer les nombres de somme de contrôle sont le protocole de contrôle de transmission (TCP) et le protocole de diagramme utilisateur (UDP). TCP est plus fiable pour le suivi des paquets de données transmis, mais UDP peut être avantageux pour éviter de ralentir le temps de transmission.

Causes d'un numéro de somme de contrôle incohérent

Bien que les nombres de somme de contrôle qui ne correspondent pas puissent signaler que quelque chose s'est mal passé pendant la transmission, il existe d'autres exceptions chaque fois que de tels cas se produisent. Voici quelques-uns de ces exemples :

- Interruption de la connexion Internet ou réseau

- Problèmes d'espace de stockage

- Disques ou fichiers corrompus

- Le tiers interfère avec le transfert de données.

Algorithmes de somme de contrôle

Les programmeurs peuvent utiliser plusieurs fonctions de hachage cryptographique pour générer des valeurs de somme de contrôle. Ceux-ci incluent :

- SHA-0 – Cette fonction était la première du genre, et après sa création, elle a été retirée peu de temps en 1993.

- SHA-1 – depuis 2010, cette fonction de hachage a cessé d'être considérée comme sécurisée.

- SHA-2 (224 256 384 512) – ils s'appuient sur des nombres et des sons pour créer des valeurs de somme de contrôle. Les sommes de contrôle résultantes sont vulnérables aux attaques d'extensions de longueur, par lesquelles les pirates reconstruisent l'état des fichiers internes en apprenant le résumé de hachage.

- MD5 – Connu pour créer des valeurs de hachage où chaque fichier n'est pas obligé de contenir un numéro unique. Par conséquent, il est sujet à des vulnérabilités chaque fois que le pirate réalise et échange des fichiers avec des valeurs de somme de contrôle similaires.

Comment utiliser une somme de contrôle pour vérifier l'intégrité des fichiers via l'outil graphique

GtkHash sera utilisé si vous avez l'intention d'utiliser une solution graphique. GtkHash est un outil astucieux utilisé pour générer et vérifier différents types de somme de contrôle. La chose fascinante à propos de GtkHash est sa capacité à prendre en charge de nombreux algorithmes de somme de contrôle tels que MD5, SHA et bien d'autres.

Installer et utiliser GtkHash sous Linux pour vérifier un fichier

Pour installer GtkHash sur votre système d'exploitation Ubuntu, lancez et exécutez la commande ci-dessous sur votre terminal :

sudo apt install gtkhash

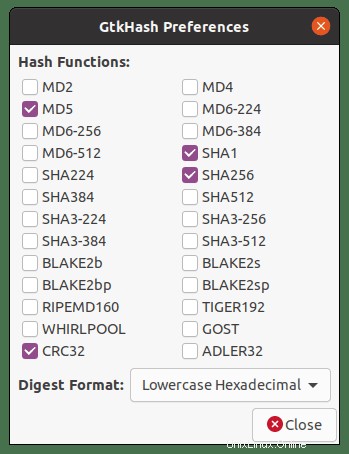

Après une installation réussie, vous devez sélectionner les algorithmes de somme de contrôle appropriés à utiliser. Pour ce faire, allez dans Modifier> Préférences dans le menu, puis choisissez ceux que vous souhaitez utiliser, puis cliquez sur Fermer. Par défaut, MD5, SHA-1, CR32 et SHA-256 sont sélectionnés comme illustré ci-dessous :

L'utilisation de GtkHash est relativement simple. Tout d'abord, sélectionnez le fichier que vous souhaitez vérifier. Ensuite, récupérez la valeur de la somme de contrôle sur le site Web, placez-la dans la case à cocher et cliquez sur le bouton "Hash". Des valeurs de somme de contrôle seront générées contenant les algorithmes que vous avez sélectionnés. Si l'une des valeurs correspond à celles déjà fournies dans la case à cocher, une petite coche sera visible.

Vérification des sommes de contrôle via la ligne de commande Linux

Chaque distribution Linux est livrée avec des outils pour divers algorithmes de somme de contrôle avec lesquels vous pouvez générer et vérifier des sommes de contrôle. Les outils de somme de contrôle en ligne de commande incluent :

- Md5sum qui est un outil de somme de contrôle pour MD5

- Sha1sum qui est un outil de somme de contrôle pour SHA-1

- Sha256sum qui est un outil de somme de contrôle pour SHA-256

Certains plus disponibles, par exemple, sha224sum, sha384sum, etc., utilisent des formats de commande similaires à ceux répertoriés ci-dessus.

Générer et vérifier la somme de contrôle SHA256 avec sha256sum

Tout au long de cette section, vous saurez ce qu'est la somme de contrôle SHA256, comment utiliser sha256sum et vérifierez le fichier ISO téléchargé.

Prérequis

- Terminal

- Fichier de somme de contrôle

- Fichier (fichier ISO téléchargé)

Qu'est-ce que SHA256 ?

Le SHA256 fait partie de la famille SHA2, signifie Secure Hash Algorithm, et a été développé par la National Security Agency des États-Unis. 256 correspond à 256 bits. SHA256 crée une valeur de hachage ou de résumé du fichier, et une fois qu'il est modifié ou falsifié, la valeur de résumé SHA256 d'origine est modifiée.

Nous pouvons vérifier la somme de contrôle à l'aide d'applications graphiques et via l'utilitaire de ligne de commande sha256sum. Puisque nous avons brièvement discuté des applications GUI ci-dessus, nous couvrirons les outils onlysha256sum pour vérifier l'authenticité des fichiers. Un sha256sum fait partie de GNU Coreutils, il n'aura donc pas besoin d'effectuer d'installation.

Avant de continuer avec ce guide, vous devez télécharger une somme de contrôle. J'ai déjà téléchargé OpenSUSE Leap 15.2 Offline Image; maintenant, je dois télécharger la somme de contrôle. La plupart des distributions fournissent des fichiers de somme de contrôle à télécharger avec des fichiers ISO, alors assurez-vous de les télécharger. Pour télécharger le fichier de somme de contrôle, vous pouvez utiliser le wget commande puis déplacez-le vers un dossier où le fichier iso est stocké.

wget https://download.opensuse.org/distribution/leap/15.2/iso/openSUSE-Leap-15.2-NET-x86_64-Current.iso

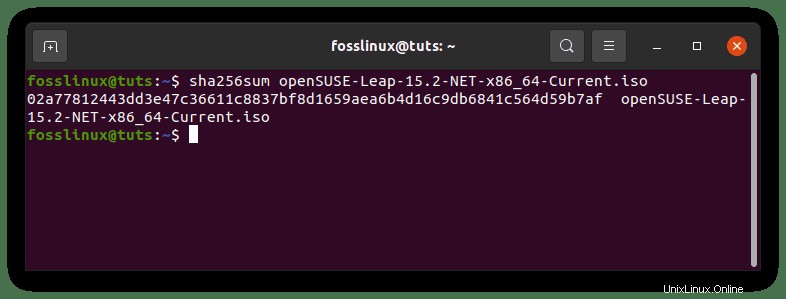

Une fois le fichier de somme de contrôle téléchargé, vous serez prêt à générer la somme de contrôle à l'aide de la commande ci-dessous :

sha256sum openSUSE-Leap-15.2-NET-x86_64-Current.iso

Après cela, comparez la somme de contrôle avec le fichier de somme de contrôle téléchargé. Pour vérifier l'intégrité, visitez ce site pour confirmer que la valeur de la somme de contrôle correspond à notre résultat ci-dessus.

Si la sortie est la même, cela signifie que le fichier de téléchargement n'a pas été falsifié et que vous pouvez l'utiliser en toute confiance. Cependant, si le résultat ne correspond pas, cela signifie que le fichier a été falsifié ou corrompu lors du téléchargement. Vous devrez télécharger à nouveau le fichier. Sinon, vous n'installerez pas les distributions respectives.

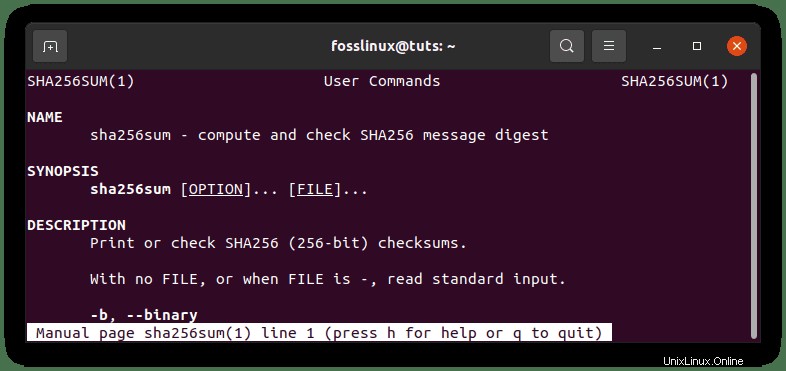

Pour recevoir plus d'informations sur sha256sum , lisez la page de manuel à l'aide de la commande ci-dessous :

man sha256sum

Importance des sommes de contrôle

Les sommes de contrôle sont utiles lors du déplacement de fichiers d'un environnement à un autre, par exemple, une validation de migration pour les fichiers d'intégrité qui sont régulièrement vérifiés et gérés dans un système. Il est également utile lorsque vous travaillez de manière unique avec des fichiers pour identifier leur nature unique.

Les sommes de contrôle combleront le fossé entre l'organisation et la conservation permanente dans nos archives lors du transfert ou du dépôt. Un fichier doit rester inchangé par rapport au duplicata dans votre système de gestion de contenu où vous l'avez extrait. Tout en essayant de prouver l'état inchangé lors de son stockage dans le référentiel numérique, une procédure d'exception se déclenchera si quelque chose d'inattendu s'est produit. L'utilisation de sommes de contrôle est pertinente pour les autorités locales qui gèrent des documents numériques protégés.

La génération de somme de contrôle utilise une collection d'algorithmes et de fonctions de somme de contrôle. Les algorithmes génèrent des valeurs distinctes significatives, même pour des modifications mineures des données, ce qui rend les données sûres et garantit une transmission sans corruption. Les algorithmes indiquent également quand le fichier a été falsifié.

Les sommes de contrôle doivent être surveillées tout au long du cycle de vie du transfert et du dépôt. Il y a deux points cruciaux où l'intégrité doit être garantie. La première est lorsque les fichiers reçus contiennent la somme de contrôle de votre organisation plus la somme de contrôle nouvellement créée qui doit être utilisée à des fins de comparaison. Deuxièmement, les fichiers sont déposés dans les référentiels permanents initialement utilisés pour transférer les données envoyées par votre organisation. Une fois les données dans notre référentiel, nous continuerons et surveillerons la valeur de la somme de contrôle pour nous assurer que les fichiers sont inchangés à perpétuité.

Conclusion

D'après l'article, vous êtes maintenant en mesure de générer et de vérifier des sommes de contrôle sur Linux, et vous connaissez également l'importance de ces sommes de contrôle. Nous espérons que cet article vous a aidé à résoudre les problèmes liés à la somme de contrôle. Si vous avez besoin d'aide ou avez une question, n'hésitez pas à interagir avec nous via la boîte de commentaires ci-dessous. Nous vous répondrons dès que possible. Merci d'avoir lu