Nmap est un utilitaire gratuit et open-source de découverte de réseau et d'audit de sécurité largement utilisé par la communauté des utilisateurs Linux car il est simple à utiliser mais très puissant. Nmap fonctionne en envoyant des paquets de données sur une cible spécifique (par IP) et en interprétant les paquets entrants pour déterminer quels messages sont ouverts/fermés, quels services sont en cours d'exécution sur le système analysé, si des pare-feu ou des filtres sont configurés et activés, et enfin quel système d'exploitation est en cours d'exécution. Ces capacités sont utilisées pour une grande variété de raisons et howtoforge.com n'encourage ni ne suggère l'utilisation de Nmap à des fins malveillantes.

Installer Nmap

Tout d'abord, vous devez installer le package "nmap" sur votre système.

Sur CentOS

yum install nmap

Sur Debian

apt-get install nmap

Sur Ubuntu

sudo apt-get install nmap

Utiliser le scanner de sécurité Nmap

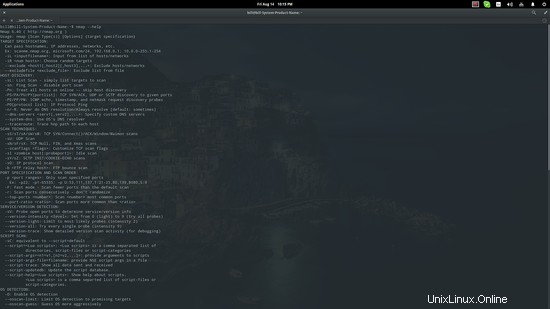

Ensuite, vous pouvez exécuter la commande « nmap » sur un terminal, accompagnée de l'adresse IP ou du site Web de la cible et des différents paramètres disponibles. Pour obtenir un aperçu de tous les paramètres avec lesquels nmap peut être utilisé, utilisez la commande "nmap –help".

Afin de vous présenter nmap, je vais donner quelques exemples d'utilisation ainsi qu'une brève explication qui, espérons-le, permettra au lecteur de modifier chaque commande selon ses besoins.

sudo nmap -sS [IP address] or [website address]

Il s'agit d'une commande de base qui peut être utilisée pour vérifier rapidement si un site Web est en place (dans ce cas, j'ai utilisé l'IP howtoforge.com) sans créer d'interaction « enregistrable » avec le serveur cible. Notez qu'il y a également quatre ports ouverts affichés.

sudo nmap -O --osscan-guess [IP address] or [website address]

Cette commande demande à nmap d'essayer de deviner quel système d'exploitation est exécuté sur le système cible. Si tous les ports sont filtrés (ce qui est le cas dans la capture d'écran), cette commande "deviner" sera la meilleure option, mais les résultats ne peuvent pas être considérés comme fiables. Les pourcentages donnent une idée de l'incertitude.

sudo nmap -vv [IP address] or [website address]

Il s'agit d'une commande d'analyse ping qui est utile pour vérifier les ports ouverts d'une cible.

sudo nmap -sV [IP address] or [website address]

Cette commande permet à l'utilisateur de vérifier les services exécutés sur la cible. Notez que l'information "cloudflare-ngnix" a été ajoutée à côté des services des ports ouverts.

Zenmap - Une interface graphique pour Nmap

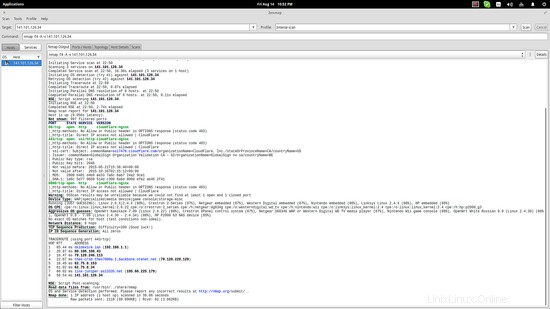

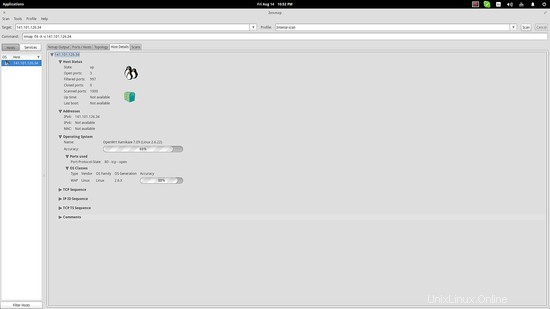

Tout ce qui précède est bon et vous pouvez approfondir en essayant diverses options et voir ce que vous pouvez apprendre sur une cible, mais pour ceux qui veulent une approche plus conviviale, ils doivent installer le package "zenmap" qui est un outil graphique pour Nmap. Vous trouverez plus d'informations sur zenmap ici.

Outre le fait que Zenmap propose des boîtes pratiques pour insérer l'adresse IP (ou l'adresse du site Web) de votre cible et les résultats de sortie d'une manière plus agréable à l'œil et avec une mise en évidence appropriée, son principal avantage est le fait qu'il propose des commandes Nmap prédéfinies que vous pouvez sélectionner et exécuter rapidement. De plus, le logiciel offre un outil de comparaison de tests, un traceur de topologie et la possibilité d'enregistrer des analyses pour examen et évaluation par l'administrateur.

Liens

- Nmap