CSF signifie sécurité et pare-feu Configserver. CSF est un script de configuration conçu pour fournir une meilleure sécurité aux serveurs, tout en fournissant un grand nombre d'options de configuration et de fonctionnalités à configurer et à sécuriser avec des vérifications supplémentaires pour assurer un fonctionnement fluide. Il aide à verrouiller l'accès public et à restreindre ce qui peut être consulté comme uniquement les e-mails ou uniquement les sites Web, etc. Pour ajouter plus de puissance à cela, il est livré avec un script Login Failure Daemon (LFD) qui s'exécute tout le temps pour analyser pour les tentatives infructueuses de connexion au serveur afin de détecter les attaques par force brute. Il existe un éventail de vérifications approfondies que lfd peut effectuer pour aider à alerter l'administrateur du serveur des modifications apportées au serveur, des problèmes potentiels et des compromis possibles.

LFD bloque également les adresses IP si un grand nombre d'échecs de connexion apparaissent à partir de cette adresse IP. Le blocage est temporaire. Il permet également à l'administrateur d'afficher l'adresse IP bloquée en activant un service d'alerte par e-mail. Certaines des fonctionnalités incluent :

- Suivi de connexion

- Suivi des processus

- Surveillance d'annuaire

- Fonctionnalités avancées d'autorisation/de refus

- Bloquer les rapports

- Protection contre les inondations portuaires

Et beaucoup plus. Cet article ne couvre pas toutes les fonctionnalités et donc pour des informations plus détaillées sur chacune des fonctionnalités, lisez le fichier "readme.txt" du dossier csf que nous allons télécharger.

2 Téléchargement et installation

La première étape consiste à supprimer toute version précédente de csf qui aurait pu être téléchargée, puis à télécharger la dernière version. Pour les exécuter, utilisez les deux commandes suivantes :

rm -fv csf.tgz

wget http://www.configserver.com/free/csf.tgz

Maintenant, nous extrayons le fichier tar dans le répertoire personnel et passons dans le répertoire csf.

tar -xzf csf.tgz

cd csf

Les étapes jusqu'ici sont présentées dans l'image ci-dessous.

Nous sommes maintenant prêts à installer, mais avant de pouvoir le faire, nous devrons disposer des privilèges root, sinon nous ne pourrons pas installer. Utilisez donc la commande suivante pour obtenir les privilèges root et saisissez le mot de passe si vous y êtes invité.

sudo su

Installez CSF à l'aide de la commande suivante :

sh install.sh

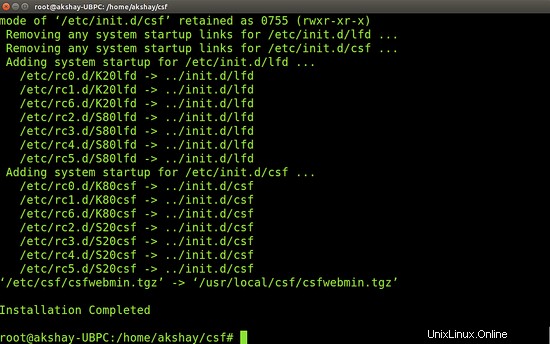

Une fois l'installation terminée avec succès, la sortie ressemblera à l'image ci-dessous.

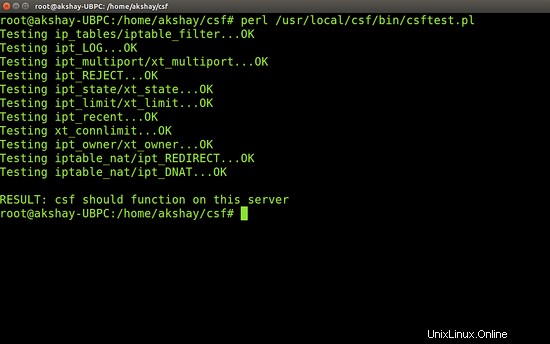

Une fois l'installation terminée, nous pouvons faire la vérification. Pour ce faire, nous testons si notre système dispose de tous les modules iptables requis. Maintenant, lorsque cela est exécuté, cela peut indiquer que vous ne pourrez peut-être pas exécuter toutes les fonctionnalités, mais ce n'est pas grave. Ce test peut être considéré comme PASS tant que le script ne signale aucune erreur FATAL. Pour le tester, utilisez la commande suivante :

perl /usr/local/csf/bin/csftest.pl

Mon résultat de l'exécution de ce test est illustré dans l'image ci-dessous :

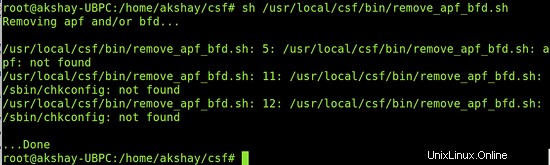

3 Supprimer les autres pare-feux

Il est important de supprimer les anciens pare-feu ou toute autre configuration de pare-feu pour protéger le serveur. En effet, le conflit de pare-feu peut entraîner des pannes ou une inaccessibilité. Vous ne devez pas non plus installer d'autre pare-feu iptables et s'il existe déjà, il doit être supprimé à ce stade. La plupart des systèmes sont susceptibles d'avoir des pare-feu APF + BFD et doivent être supprimés. Utilisez donc la commande suivante pour les détecter et les supprimer s'ils existent.

sh /usr/local/csf/bin/remove_apf_bfd.sh

Je ne l'avais pas pré-installé, donc la sortie de la commande dans mon système ressemblait à l'image ci-dessous :

4 Désinstallation de CSF et LFD

Si vous souhaitez supprimer complètement CSF, utilisez simplement les deux commandes suivantes.

cd /etc/csf

sh uninstall.sh

5 La configuration

CSF est automatiquement préconfiguré pour cPanel et DirectAdmin et fonctionnera avec tous les ports standard ouverts. CSF configure également automatiquement votre port SSH lors de l'installation lorsqu'il s'exécute sur un port non standard. CSF met également automatiquement en liste blanche votre adresse IP connectée lorsque cela est possible lors de l'installation. Mais cependant, le contrôle total peut être pris par l'administrateur et csf peut être configuré manuellement pour répondre aux besoins du type de serveur.

CSF est installé dans le répertoire "/etc/csf" et l'utilisateur a besoin des privilèges root même pour accéder au répertoire. Ce répertoire contient tous les fichiers requis pour configurer et exécuter le csf. Premièrement, "csf.conf" est le fichier qui permet d'activer/désactiver et de gérer toutes les utilisations et fonctionnalités possibles de csf. Il gère toutes les configurations. Le répertoire contient également divers fichiers comme "csf.syslog" qui contient où les fichiers journaux seront conservés, le fichier "csf.allow" qui est utilisé pour autoriser l'adresse IP à travers le pare-feu, et bien d'autres.

6 Utilisation de CSF pour surveiller les adresses IP

l'option "-w" ou "--watch" peut être utilisée pour surveiller et enregistrer les paquets d'une source spécifiée lorsqu'ils traversent les chaînes iptables. Cette fonctionnalité devient extrêmement utile lors du suivi de l'endroit où cette adresse IP est abandonnée ou acceptée par iptables. Notez qu'à tout moment, seules quelques adresses IP doivent être surveillées et pendant une courte période, sinon le fichier journal est inondé de ces entrées. Pour terminer la montre, vous devrez redémarrer csf, car les montres ne survivent pas aux redémarrages.

Les étapes à suivre sont :

- Allez au fichier de configuration présent dans /etc/csf appelé "csf.conf" c'est le fichier de configuration. Recherchez "WATCH_MODE" et faites la valeur "1". Cela l'active.

- redémarrer le csf et lfd

- utilisez la commande suivante pour surveiller l'ip. Assurez-vous de changer l'adresse IP indiquée ci-dessous pour ce que vous voulez.

csf -w 11.22.33.44

- Regardez le journal iptables du noyau pour les hits de l'adresse IP surveillée

Une fois cela fait, désactivez WATCH_MODE et redémarrez le csf et lfd. Voici un exemple de surveillance de journal simplifié de 192.168.254.4 se connectant au port 22 :

Firewall: I:INPUT SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:LOCALINPUT SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:GDENYIN SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:GDENYIN SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:DSHIELD SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:DSHIELD SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:SPAMHAUS SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:SPAMHAUS SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:LOCALINPUT SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:INVALID SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: O:INVALID SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22 Firewall: I:LOGACCEPT SRC=192.168.254.4 DST=192.168.254.71 PROTO=TCP DPT=22

7 Autoriser les filtres Autoriser/Refuser sur les adresses IP

csf peut être utilisé pour ajouter des filtres avancés d'autorisation et de refus en utilisant les éléments suivants

tcp/udp|in/out|s/d=port|s/d=ip|u=uid

La répartition de ce format est illustrée ci-dessous :

tcp/udp : EITHER tcp OR udp OR icmp protocol

in/out : EITHER incoming OR outgoing connections

s/d=port : EITHER source OR destination port number (or ICMP type)

(use a _ for a port range, e.g. 2000_3000)

s/d=ip : EITHER source OR destination IP address

u/g=UID : EITHER UID or GID of source packet, implies outgoing

connections, s/d=IP value is ignored

7.1 Autoriser les adresses IP

Les adresses IP peuvent être exclues individuellement ou par plages en les ajoutant dans le fichier csf.allow. supposons ici que nous voulons ajouter la plage 2.3.*.*, nous représentons qu'il s'agit de la notation CIDR et nous voulons également autoriser l'IP 192.168.3.215 . pour ce faire, utilisez la commande suivante :

nano /etc/csf/csf.allow

ajoutez les lignes suivantes (si l'IP que vous voulez est différente, changez-la.)

2.3.0.0/16 192.168.3.215

7.2 Blocage des adresses IP

Comme pour autoriser , les adresses IP ou les plages d'adresses IP peuvent être bloquées. Mais rappelez-vous que les adresses IP présentes dans le fichier csf.allow seront autorisées même si elles sont présentes dans le fichier de blocage. Pour bloquer les IP, utilisez le même processus que pour l'autoriser mais au lieu du fichier "csf.allow", entrez les IP dans le fichier "csf.deny" présent dans le répertoire /etc/csf.

7.3 Ignorer les adresses IP

Il est également possible d'ignorer les adresses IP. C'est-à-dire que les adresses IP fournies dans le fichier "csf.ignore" contourneront le pare-feu mais ne pourront être bloquées que si elles sont répertoriées dans le fichier csf.deny.

8 Conclusion

Ci-dessus ne sont que quelques-unes des nombreuses fonctionnalités fournies par CSF. Il est très utile et offre une très bonne sécurité aux serveurs contre les attaques et fournit également un contrôle total de la configuration afin qu'un serveur puisse fonctionner correctement. Pour apprendre et utiliser de nombreuses autres fonctionnalités du CSF, reportez-vous au fichier readme.txt dans le dossier extrait, qui donne une brève description de toutes les fonctionnalités et comment un administrateur peut l'utiliser.