Présentation

Il est important de se rappeler que Burp Suite est une suite logicielle, et c'est pourquoi toute une série était nécessaire pour couvrir ne serait-ce que les bases. Parce qu'il s'agit d'une suite, il y a aussi plus d'outils regroupés qui fonctionnent en conjonction les uns avec les autres et le proxy que vous connaissez déjà. Ces outils peuvent simplifier considérablement le test d'un certain nombre d'aspects d'une application Web.

Ce guide ne va pas entrer dans tous les outils, et il n'entre pas trop en profondeur. Certains des outils de Burp Suite ne sont disponibles qu'avec la version payante de la suite. D'autres ne sont généralement pas utilisés aussi fréquemment. En conséquence, certains des plus couramment utilisés ont été sélectionnés pour vous donner le meilleur aperçu pratique possible.

Tous ces outils se trouvent dans la rangée supérieure des onglets de Burp Suite. Comme le proxy, beaucoup d'entre eux ont des sous-onglets et des sous-menus. N'hésitez pas à explorer avant de vous lancer dans les outils individuels.

Cible

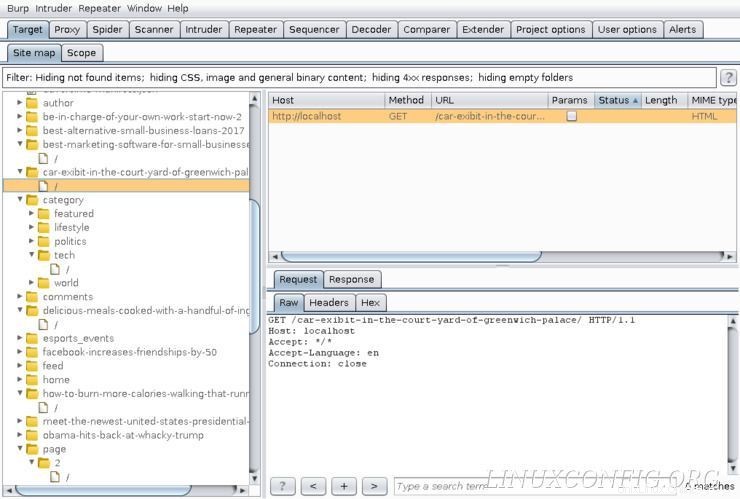

La cible n'est pas vraiment un outil. Il s'agit plutôt d'une vue alternative pour le trafic collecté via le proxy Burp Suite. Target affiche tout le trafic par domaine sous la forme d'une liste réductible. Vous remarquerez probablement certains domaines dans la liste que vous ne vous souvenez certainement pas avoir visités. En effet, ces domaines sont généralement des endroits où des actifs tels que CSS, des polices ou JavaScript ont été stockés sur une page que vous avez visitée, ou ils sont à l'origine des publicités qui ont été affichées sur la page. Il peut être utile de voir où va tout le trafic sur une seule demande de page.

Sous chaque domaine de la liste se trouve une liste de toutes les pages pour lesquelles des données ont été demandées dans ce domaine. Ci-dessous, cela pourrait être des demandes spécifiques d'actifs et des informations sur des demandes spécifiques.

Lorsque vous sélectionnez une demande, vous pouvez voir les informations collectées sur la demande affichées à côté de la liste déroulante. Ces informations sont les mêmes que les informations que vous avez pu afficher dans la section Historique HTTP du proxy, et elles sont formatées de la même manière. Target vous offre une manière différente de l'organiser et d'y accéder.

Répéteur

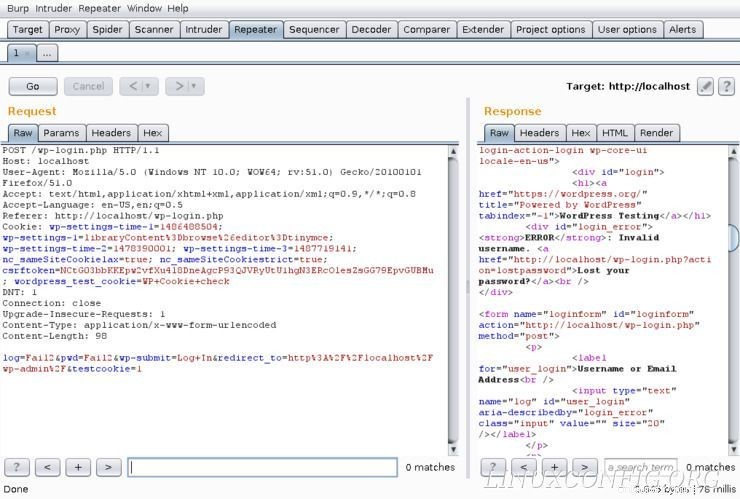

Le répéteur est, comme son nom l'indique, un outil qui vous permet de répéter et de modifier une requête capturée. Vous pouvez envoyer une demande au répéteur et répéter la demande telle quelle, ou vous pouvez modifier manuellement des parties de la demande pour recueillir plus d'informations sur la façon dont le serveur cible gère les demandes.

Trouvez votre demande de connexion ayant échoué dans votre historique HTTP. Faites un clic droit sur la demande et sélectionnez "Envoyer au répéteur". L'onglet Répéteur sera mis en surbrillance. Cliquez dessus et vous verrez votre demande dans la case de gauche. Tout comme dans l'onglet Historique HTTP, vous pourrez visualiser la requête sous plusieurs formes différentes. Cliquez sur "Go" pour renvoyer la demande.

La réponse du serveur apparaîtra dans la case de droite. Ce sera également exactement comme la réponse d'origine que vous avez reçue du serveur la première fois que vous avez envoyé la demande.

Cliquez sur l'onglet "Params" de la requête. Essayez de modifier les paramètres et d'envoyer la demande pour voir ce que vous obtenez en retour. Vous pouvez modifier vos informations de connexion ou même d'autres parties de la demande susceptibles de produire de nouveaux types d'erreurs. Dans un scénario réel, vous pouvez utiliser le répéteur pour sonder et voir comment un serveur répond à différents paramètres ou à leur absence.

Intrus

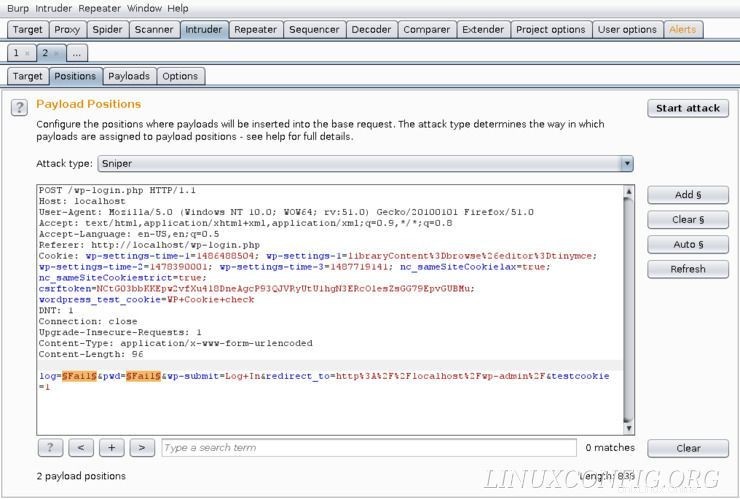

L'outil d'intrusion est très similaire à une application de force brute comme Hydra du dernier guide. L'outil d'intrusion offre différentes manières de lancer une attaque test, mais ses capacités sont également limitées dans la version gratuite de Burp Suite. En conséquence, c'est probablement toujours une meilleure idée d'utiliser un outil comme Hydra pour une attaque par force brute complète. Cependant, l'outil d'intrusion peut être utilisé pour des tests plus petits et peut vous donner une idée de la façon dont un serveur répondra à un test plus important.

L'onglet "Cible" est exactement ce à quoi il ressemble. Entrez le nom ou l'IP d'une cible à tester et le port sur lequel vous souhaitez tester.

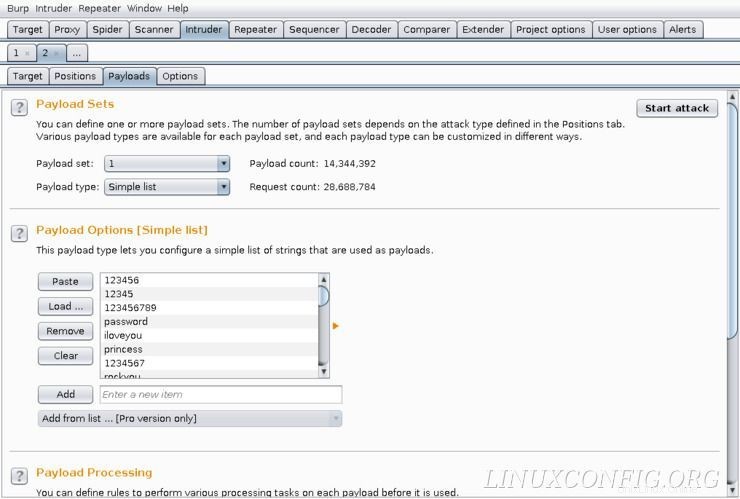

L'onglet « Positions » vous permet de sélectionner les zones de la demande que Burp Suite remplacera dans les variables d'une liste de mots. Par défaut, Burp Suite choisira des domaines qui seraient couramment testés. Vous pouvez régler cela manuellement avec les commandes sur le côté. Effacer supprimera toutes les variables, et les variables peuvent être ajoutées et supprimées manuellement en les mettant en surbrillance et en cliquant sur "Ajouter" ou "Supprimer".

L'onglet "Positions" vous permet également de sélectionner la manière dont Burp Suite testera ces variables. Sniper parcourra chaque variable à la fois. Batting Ram les parcourra tous en utilisant le même mot en même temps. Pitchfork et Cluster Bomb sont similaires aux deux précédents, mais utilisent plusieurs listes de mots différentes.

L'onglet "Payloads" vous permet de créer ou de charger une liste de mots à tester avec l'outil d'intrusion.

Comparateur

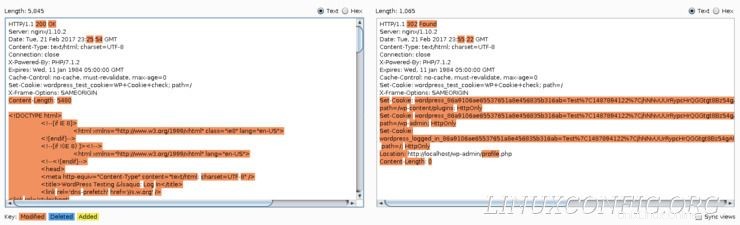

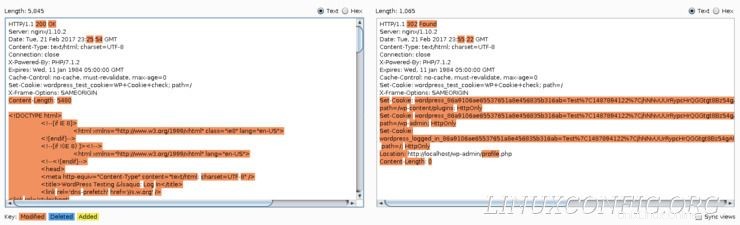

Le dernier outil que ce guide va couvrir est "Comparateur". Encore une fois, l'outil de comparaison bien nommé compare deux requêtes côte à côte, ce qui vous permet de voir plus facilement les différences entre elles.

Revenez en arrière et trouvez la demande de connexion infructueuse que vous avez envoyée à WordPress. Faites un clic droit dessus et sélectionnez "Envoyer pour comparer". Ensuite, trouvez celui qui a réussi et faites de même.

Ils doivent apparaître sous l'onglet "Comparateur", l'un au-dessus de l'autre. Dans le coin inférieur droit de l'écran se trouve une étiquette indiquant « Comparer… » avec deux boutons en dessous. Cliquez sur le bouton "Mots".

Une nouvelle fenêtre s'ouvrira avec les demandes les unes à côté des autres et tous les contrôles à onglets que vous aviez dans l'historique HTTP pour formater leurs données. Vous pouvez facilement les aligner et comparer des ensembles de données comme les en-têtes ou les paramètres sans avoir à passer d'une requête à l'autre.

Réflexions finales

C'est ça! Vous avez parcouru les quatre parties de cet aperçu de Burp Suite. À présent, vous avez une compréhension suffisamment solide pour utiliser et expérimenter la suite Burp par vous-même et l'utiliser dans vos propres tests de pénétration pour les applications Web.