Présentation

Dans cette troisième partie de la série Burp Suite, vous apprendrez à collecter le trafic proxy avec Burp Suite et à l'utiliser pour le lancement et l'attaque par force brute. Il fonctionnera quelque peu parallèlement à notre guide sur Tester les connexions WordPress avec Hydra. Dans ce cas, cependant, vous utiliserez Burp Suite pour collecter des informations sur WordPress.

Le but de ce guide est d'illustrer comment les informations recueillies par le proxy de Burp Suite peuvent être utilisées pour effectuer un test d'intrusion. Ne pas utilisez-le sur toutes les machines ou tous les réseaux que vous ne possédez pas.

Pour ce guide, vous aurez également besoin d'installer Hydra. Il ne va pas approfondir l'utilisation d'Hydra, vous pouvez consulter notre guide Hydra SSH pour cela. Kali Linux a déjà Hydra installé par défaut, donc si vous utilisez Kali, ne vous inquiétez pas. Sinon, Hydra devrait être dans les dépôts de votre distribution.

Une connexion a échoué

Avant de commencer, assurez-vous que Burp transmet toujours le trafic par proxy à votre site WordPress local. Vous allez devoir capturer un peu plus de trafic. Cette fois, vous allez vous concentrer sur le processus de connexion. Burp rassemblera toutes les informations dont vous avez besoin pour pouvoir lancer une attaque par force brute sur l'installation de WordPress afin de tester la force des informations de connexion de l'utilisateur.

Accédez à http://localhost/wp-login.php . Jetez un œil à cette demande et à la réponse générée. Il ne devrait vraiment rien y avoir d'excitant là-bas pour l'instant. Vous pouvez clairement voir le code HTML de la page de connexion dans la requête. Trouver le form Mots clés. Notez le name options pour les champs de saisie de ce formulaire. Notez également le cookie qui doit être soumis avec ce formulaire.

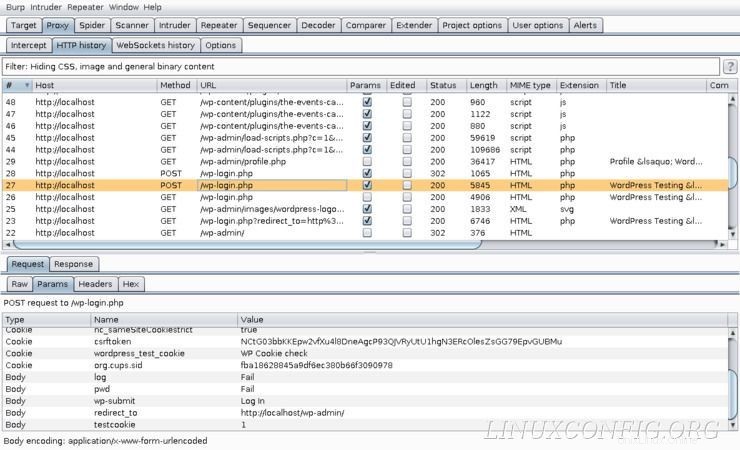

Il est temps de collecter des informations vraiment utiles. Entrez un nom d'utilisateur et un mot de passe dont vous savez qu'ils entraîneront l'échec de la connexion et soumettez-les. Vérifiez les paramètres qui ont été soumis avec la demande. Vous pouvez clairement voir les informations de connexion que vous avez soumises à côté des noms des champs de saisie que vous avez vus dans la source de la page. Vous pouvez également voir le nom du bouton d'envoi et le cookie envoyé avec le formulaire.

Une connexion réussie

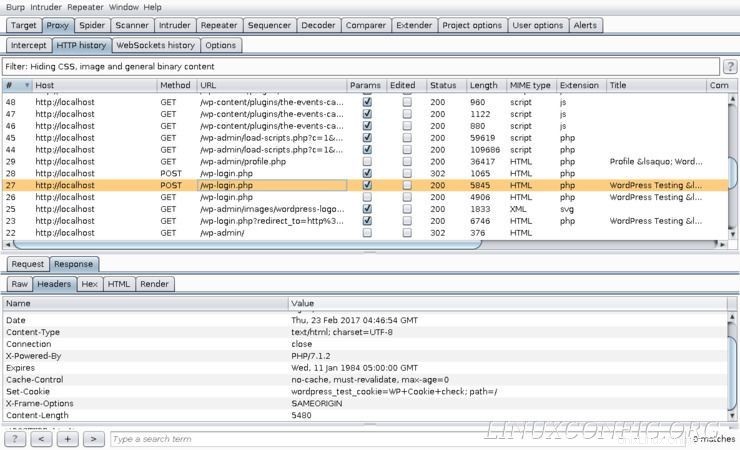

Avec les informations sur une connexion échouée consignées dans Burp Suite, vous pouvez maintenant voir à quoi ressemble une connexion réussie. Vous pouvez probablement deviner à quoi ressemblera la demande, mais la réponse sera quelque peu surprenante. Allez-y et soumettez des informations de connexion correctes au formulaire.

La soumission réussie générera plusieurs nouvelles demandes, vous devrez donc regarder en arrière pour trouver la demande qui a échoué. La requête dont vous avez besoin doit se trouver directement après celle-ci. Une fois que vous l'avez. Jetez un oeil à ses paramètres. Ils doivent être très similaires, mais les informations d'identification correctes doivent être saisies.

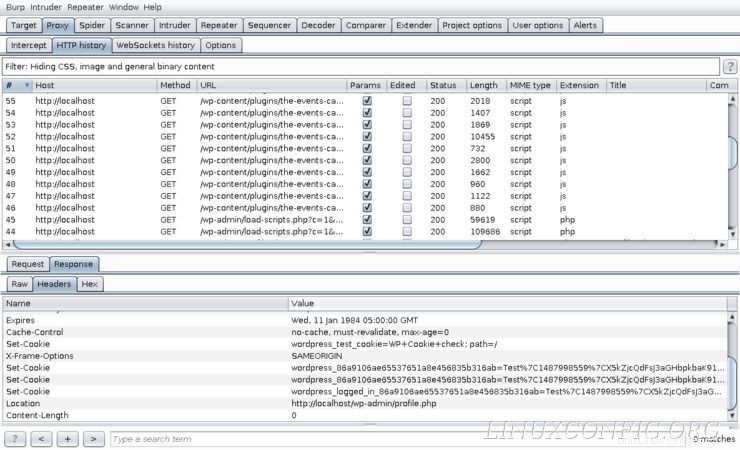

Maintenant, jetez un œil à la réponse du serveur. Il n'y a pas de HTML ici. Le serveur redirige en réponse à une soumission de formulaire réussie. Les en-têtes vont alors servir de meilleure source d'informations pour tester les connexions réussies. Prenez note des informations qui s'y trouvent. Revenez en arrière et regardez la connexion infructueuse. Avez-vous remarqué quelque chose qui était là pour la connexion réussie et non pour la connexion infructueuse ? Le Location l'en-tête est un assez bon indicateur. WordPress ne redirige pas en cas d'échec de la demande. La redirection peut alors servir de condition de test.

Utilisation des informations

Vous êtes prêt à utiliser Hydra pour tester la force de vos mots de passe WordPress. Avant de démarrer Hydra, assurez-vous que vous disposez d'une ou deux listes de mots pour qu'Hydra puisse tester les noms d'utilisateur et les mots de passe.

Vous trouverez ci-dessous la commande que vous pouvez utiliser pour tester vos mots de passe. Jetez-y d'abord un coup d'œil, et la panne est après.

$ hydra -L lists/usrname.txt -P lists/pass.txt localhost -V http-form-post '/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log In&testcookie=1:S=Location'

Le -L et -P Les indicateurs spécifient tous les deux les listes de mots de nom d'utilisateur et de mot de passe avec lesquelles Hydra doit tester. -V lui dit simplement de sortir les résultats de chaque test dans la console. Évidemment, localhost est la cible. Hydra devrait alors charger le http-form-post module pour tester un formulaire avec une requête POST. N'oubliez pas que cela figurait également dans la demande de soumission du formulaire.

La dernière partie est une longue chaîne qui indique à Hydra ce qu'il faut passer dans le formulaire. Chaque section de la chaîne est séparée par un : . /wp-login.php est la page que Hydra va tester. log=^USER^&pwd=^PASS^&wp-submit=Log In&testcookie=1 est la collection de champs avec lesquels Hydra doit interagir séparés par & . Notez que cette chaîne utilise les noms de champ des paramètres. ^USER^ et ^PASS^ sont des variables que Hydra remplira à partir des listes de mots. La dernière pièce est la condition de test. Il indique à Hydra de rechercher le mot "Emplacement" dans les réponses qu'il reçoit pour voir si la connexion a réussi.

Espérons que lorsque Hydra aura terminé son test, vous ne verrez aucune connexion réussie. Sinon, vous devrez repenser votre mot de passe.

Réflexions finales

Vous avez maintenant utilisé avec succès Burp Suite comme outil de collecte d'informations pour effectuer un véritable test de votre installation WordPress hébergée localement. Vous pouvez clairement voir à quel point il est facile d'extraire des informations précieuses des demandes et des réponses collectées via le proxy Burp Suite.

Le prochain et dernier guide de la série couvrira de nombreux autres outils disponibles dans Burp Suite. Ils tournent tous autour du proxy, vous avez donc déjà une base solide. Ces outils peuvent simplement faciliter certaines tâches.