Si vous êtes un administrateur système Linux, vous êtes probablement familiarisé avec l'utilisation de l'outil Secure Shell (SSH) pour vous connecter en toute sécurité à des serveurs distants. Vous savez probablement aussi que SSH utilise une paire de clés publique-privée pour assurer le chiffrement. Ainsi, la première étape de l'utilisation de SSH consiste à générer la paire de clés. Vous pouvez également distribuer votre clé publique à des serveurs distants afin de pouvoir vous y connecter sans avoir à saisir votre mot de passe.

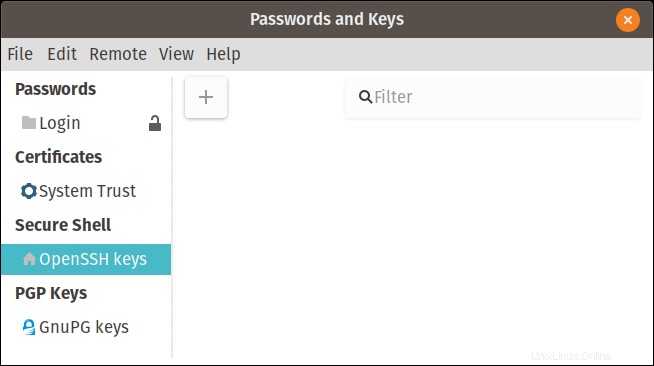

Seahorse, également appelé mots de passe et clés, est un outil graphique à cette fin.

Son mainteneur, le projet de bureau GNOME, l'appelle "Seahorse, une interface de chiffrement GNOME", mais vous le trouverez dans votre liste d'applications sous le nom de "Mots de passe et clés". Il peut gérer de nombreux types de clés et connexions différents, mais je me concentrerai sur SSH. Tout comme avec la version en ligne de commande, sa configuration sera stockée dans le .ssh habituel sous-répertoire de votre répertoire personnel.

Générer votre clé

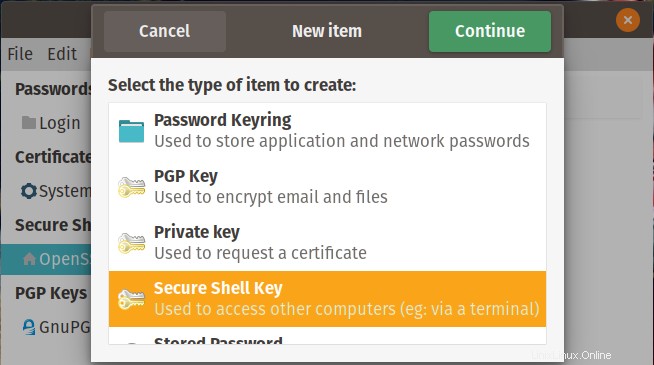

Vous pouvez générer une nouvelle clé à partir de l'interface ci-dessous. La ligne de commande pour cela est ssh-keygen . Dans l'interface graphique de Seahorse, cliquez sur le plus (+ ) et sélectionnez Secure Shell Key et Continuer .

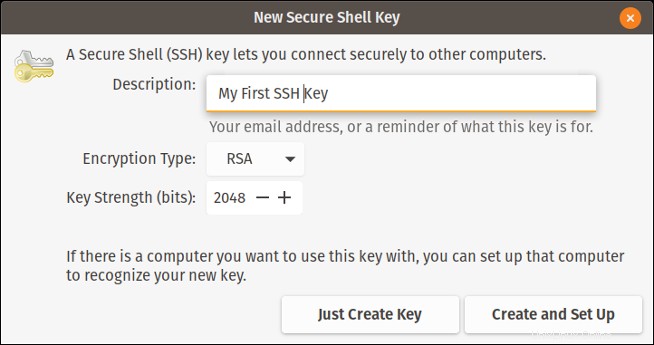

L'écran suivant fournit un champ pour entrer une description. Vous pouvez également choisir de continuer et de distribuer cette clé à un autre système auquel vous souhaitez vous connecter à l'avenir, mais pour cet exemple, cliquez sur Just Create Key .

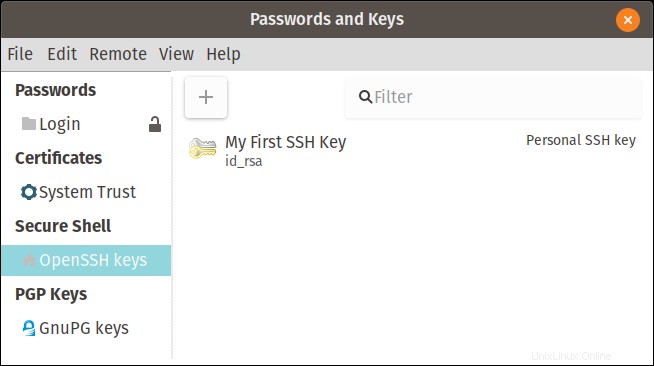

Au cours du processus de création de clé, il vous sera demandé d'entrer une phrase de passe. Je laisse souvent ce champ vide pour éviter d'avoir à saisir la phrase secrète chaque fois que j'essaie de me connecter à un autre système ; cela interrompt l'automatisation comme le ferait la saisie d'un mot de passe. Si vous souhaitez utiliser ma méthode, cliquez simplement sur OK à deux reprises. Votre nouvelle clé s'affiche dans l'interface.

Vous pouvez également confirmer l'existence de votre paire de clés en consultant le .ssh de votre répertoire personnel. sous-répertoire.

alan@mainstation:~$ cd .ssh

alan@mainstation:~/.ssh$ ls -l

total 12

-rw------- 1 alan alan 1679 Apr 1 11:40 id_rsa

-rw-r--r-- 1 alan alan 398 Apr 1 11:40 id_rsa.pub

-rw-r--r-- 1 alan alan 222 Apr 1 10:54 known_hosts

Deux fichiers composent la paire de clés SSH. Le fichier id_rsa est la clé privée. Notez que vous seul, le propriétaire, aurez accès en lecture et en écriture à ce fichier. Il ne doit être partagé avec personne. Le fichier id_rsa.pub est la clé publique. Il peut être partagé en toute sécurité car c'est le fichier qui est copié sur un système distant lors de la configuration de l'authentification par clé. Regardons cela ensuite.

Se connecter à un hôte distant

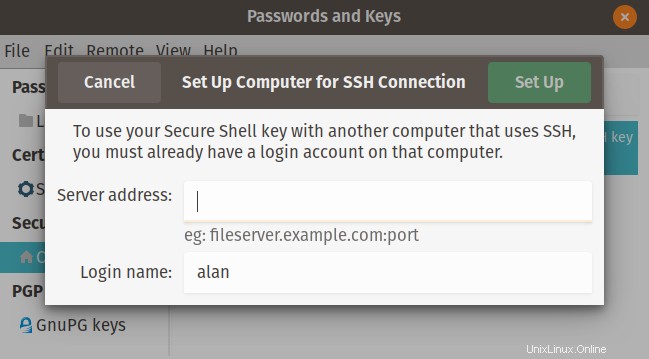

Pour utiliser l'authentification par clé avec un hôte distant, vous devez copier votre clé publique sur ce serveur distant. C'est pratique car vous n'avez pas besoin de saisir un mot de passe pour vous connecter. La ligne de commande pour cela est ssh-copy-id -i

Entrez le nom d'hôte du serveur distant et cliquez sur Configurer . Vous serez invité à entrer le mot de passe de connexion de votre serveur distant, alors entrez-le. Il n'y a pas de fenêtres ou d'invites supplémentaires. Vous pouvez désormais vous connecter au serveur distant sans avoir à saisir votre mot de passe.

alan@mainstation:~$ ssh alan@workstation

Last login: Mon Apr 1 12:45:49 2019 from 192.168.2.6

alan@workstation:~$

Obtenir plus d'aide

La plupart du temps, nous utilisons SSH et ses utilitaires en ligne de commande. Téléchargez la feuille de triche SSH pour un guide d'utilisation complet.