Suricata est un outil open source de détection des menaces réseau avec des fonctionnalités telles que la détection des intrusions, la prévention des intrusions, ainsi que la surveillance de la sécurité du réseau. Il excelle dans l'inspection approfondie des paquets et la correspondance des modèles, ce qui en fait un outil inestimable pour détecter les menaces et les attaques.

Suricata peut générer des journaux, supprimer le trafic et déclencher des alertes au cas où des paquets suspects se trouveraient sur votre réseau. Ce guide vous guidera tout au long de l'installation de Suricata IDS sur Ubuntu 20.04

Étape 1 :Mettez à jour votre système

Tout d'abord, assurez-vous que vos packages système sont mis à jour. Exécutez la commande :

$ sudo apt update

Une fois l'index du package mis à jour, passez à l'étape suivante.

Étape 2 :Ajouter un référentiel Suricata

La dernière version stable de Suricata est disponible sur le référentiel PPA maintenu par OISF. Par conséquent, nous allons ajouter le référentiel Suricata sur votre système Ubuntu comme indiqué ;

$ sudo add-apt-repository ppa:oisf/suricata-stable

Ensuite, mettez à jour l'index des packages de votre système.

$ sudo apt update

Une fois le PPA en place, passez à l'étape suivante et installez le Suricat IDS.

Étape 3 :Installez Suricata

Pour installer Suricata, lancez la commande :

$ sudo apt install suricata

Avec l'installation de Suricata, allons plus loin et permettons-lui de démarrer au démarrage.

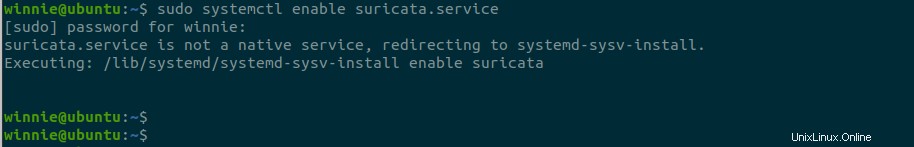

$ sudo systemctl enable suricata.service

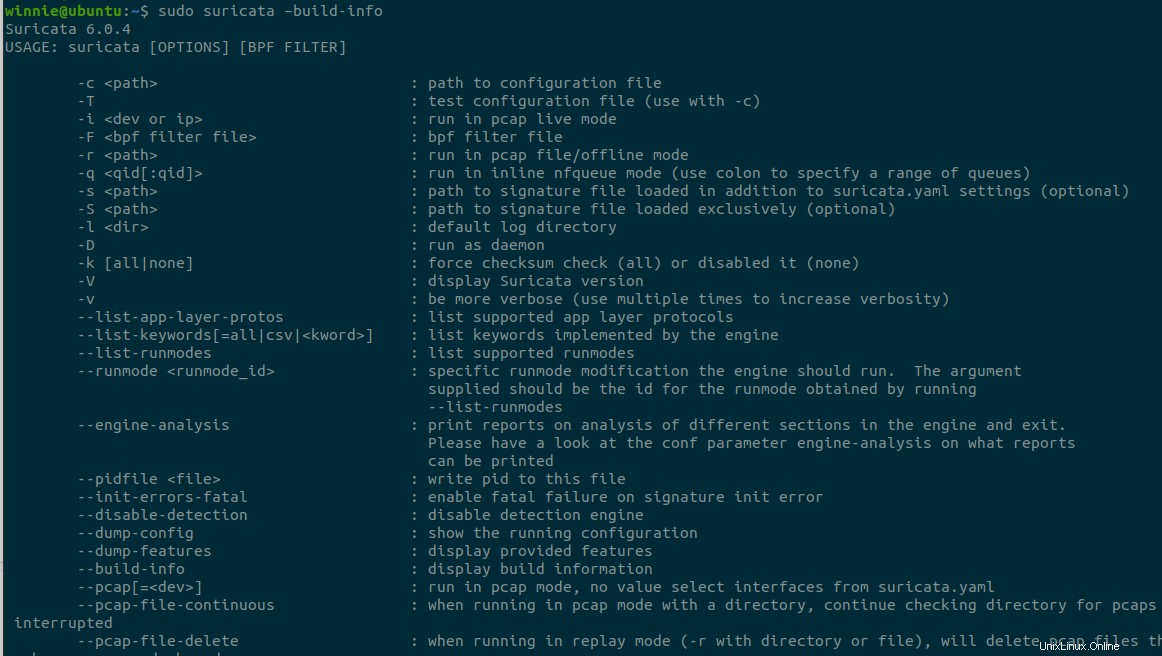

Ensuite, assurez-vous que l'installation a réussi en exécutant la commande suivante :

$ sudo suricata –build-info

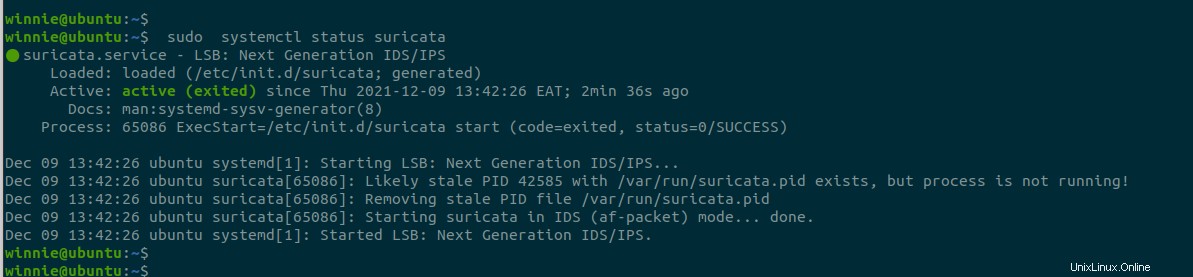

Confirmez que le service systemd de Suricata fonctionne comme suit :

$ sudo systemctl status suricata

La sortie confirme que Suricata est opérationnel sur Ubuntu 20.04

Étape 4 :configuration de base

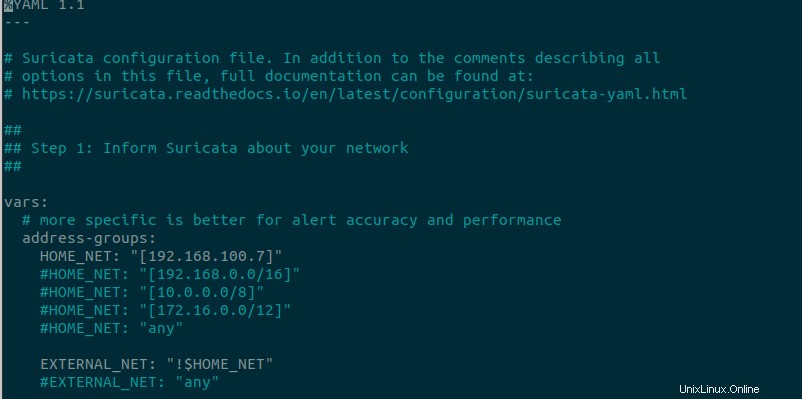

Le fichier de configuration de Suricata se trouve dans le répertoire /etc/suricata/suricata.yaml chemin. Pour la configuration de base, nous devons configurer Suricata pour votre réseau interne et externe. Ouvrez le fichier de configuration comme indiqué :

$ sudo vim /etc/suricata/suricata.yaml

Ensuite, spécifiez l'adresse IP pour la variable HOME_NET. Dans ce cas, mon adresse IP est 192.168.100.7. La variable HOME_NET est l'adresse IP de votre réseau local ou de l'interface que vous souhaitez surveiller. Ensuite, définissez la valeur pour EXTERNA_ NET comme étant tout réseau qui n'est pas votre adresse IP locale.

Ensuite, accédez à la section af-packet du fichier de configuration et modifiez le nom de l'interface pour refléter l'interface réseau choisie ci-dessus.

Étape 5 :Règles de Suricata

Suricata vous permet de créer des règles de réseau ou des signatures selon vos besoins. Les règles les plus courantes incluent Emerging Threats et Emerging Threats Pro.

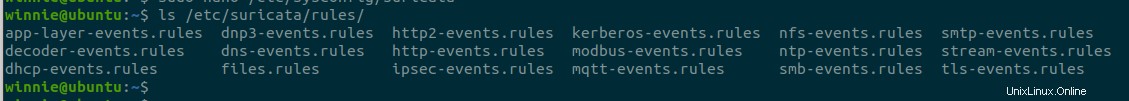

Le fichier de règles se trouve dans le répertoire /etc/suricata/rules/ annuaire. Pour afficher le contenu, exécutez :

$ ls /etc/suricata/rules/

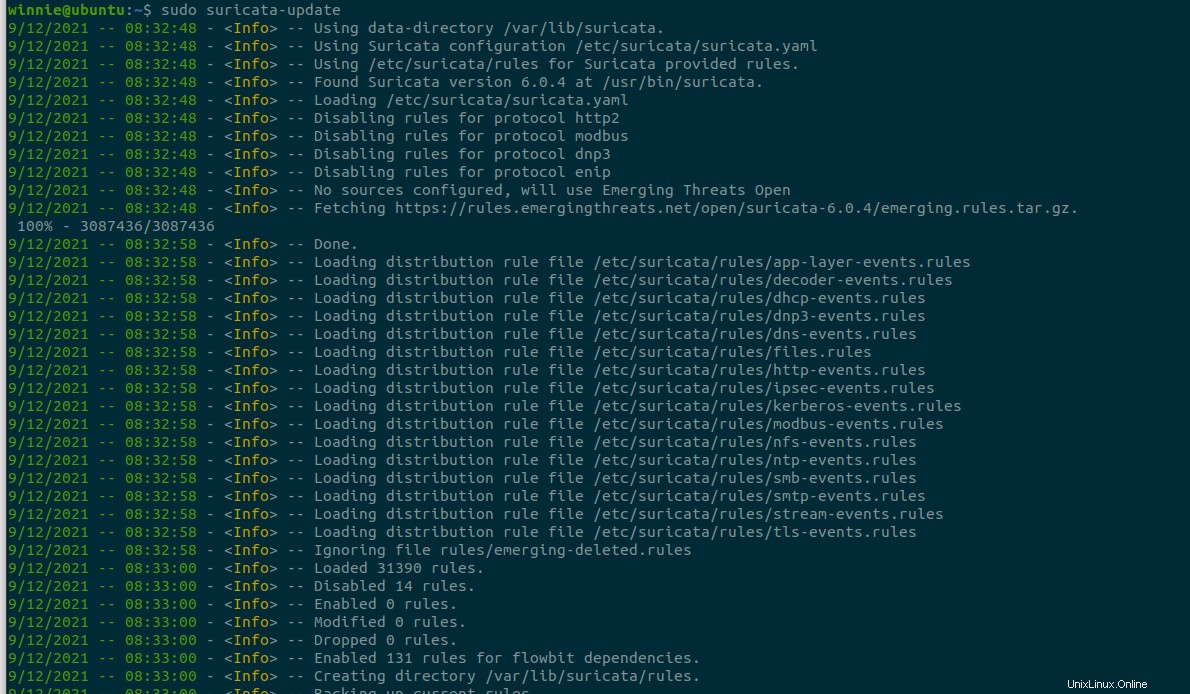

Pour installer l'ensemble de règles Emerging Threats Open, exécutez :

$ sudo suricata-update

Cela installera les règles dans /var/lib/suricata/rules/ répertoire.

Étape 6 :Exécuter Suricata

Après avoir installé toutes les règles, vous pouvez redémarrer le service Suricata IDS comme indiqué :

$ sudo systemctl restart suricata

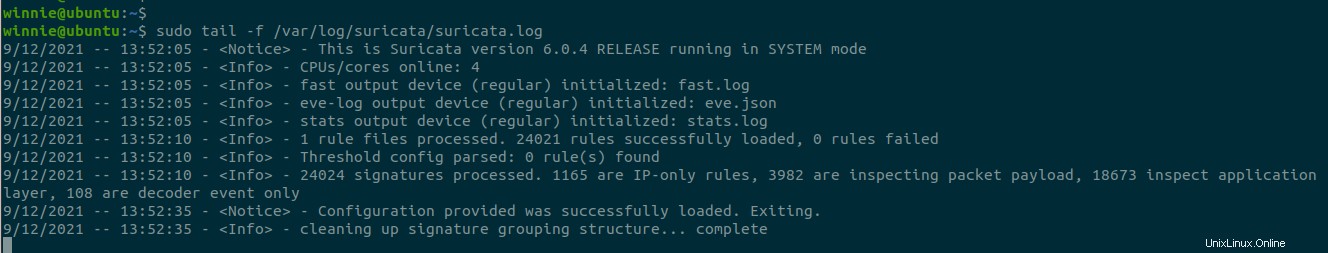

Vous pouvez également consulter les journaux Suricata comme indiqué :

$ sudo tail /var/log/suricata/suricata.log

C'est tout avec l'installation de Suricata IDS sur Ubuntu 20.04. Pour plus d'informations, rendez-vous sur la page de documentation.