Rkhunter est l'outil d'analyse et de surveillance de la sécurité open source qui analyse les rootkits, les exploits locaux et les portes dérobées dans le système Linux. Il vérifie les chaînes dans les modules du noyau, les mauvaises autorisations, les fichiers cachés, etc. pour améliorer la sécurité Linux. Il a été écrit en Bourne Shell (sh) et compatible avec presque tous les systèmes dérivés d'UNIX.

Dans cet article, nous allons installer Rkhunter et analyser le système à la recherche de la porte dérobée, des rootkits et des exploits locaux dans le système Ubuntu 20.04.

Installer Rkhunter

Depuis Ubuntu 20.04, Rkhunter peut être installé à partir de son référentiel par défaut. Exécutez la commande apt suivante pour installer le package Rkhunter.

$ sudo apt install rkhunter -y

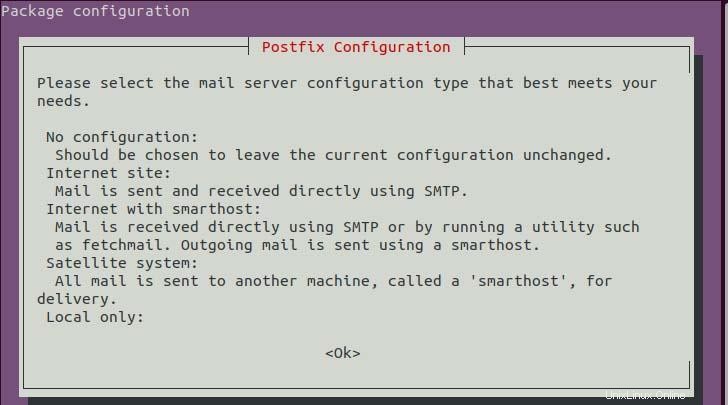

Après avoir exécuté la commande, vous verrez la boîte de dialogue suivante demandant de configurer un serveur de messagerie. Ensuite, cliquez sur le bouton ok. Dans cette boîte de dialogue, vous pouvez voir les informations sur le type de serveur de messagerie.

Assistant de configuration du serveur de messagerie.

Encore une fois, il vous sera demandé de choisir le serveur de messagerie car le type est défini dans la boîte de dialogue initiale. Pour ma configuration, je choisirai "Local uniquement". Après avoir sélectionné votre serveur de messagerie, cliquez sur OK.

Assistant de configuration du serveur de messagerie.

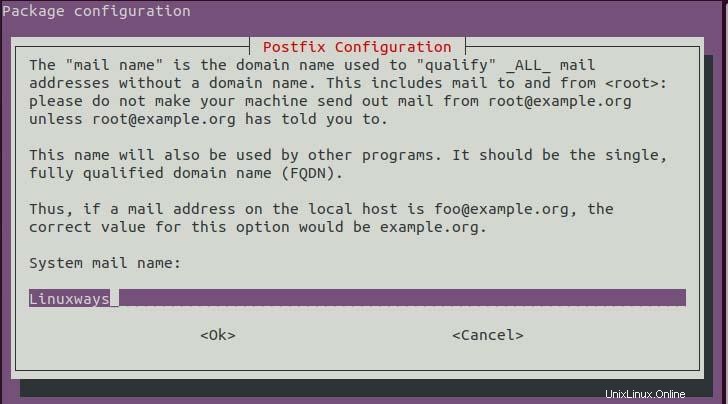

Dans quelques minutes, vous verrez à nouveau la boîte de dialogue demandant le nom de messagerie du système. Si vous avez une adresse e-mail, vous pouvez définir l'adresse e-mail en fonction de la description, sinon définissez-la localhost ou le nom d'hôte de votre serveur. Cliquez ensuite sur ok.

Configuration du suffixe.

Maintenant, vérifiez l'installation à l'aide de la commande suivante.

$ rkhunter --version

Configurer Rkhunter

Une fois l'installation terminée, nous devons configurer Rkhunter pour pouvoir analyser le système au maximum. Ensuite, ouvrez le fichier de configuration suivant.

$ sudo vim /etc/rkhunter.conf

Maintenant, recherchez et mettez à jour la variable suivante à la valeur donnée.

UPDATE_MIRRORS=1

Par défaut, sa valeur est définie sur 0, ce qui définit ne pas mettre à jour les fichiers miroir. Les fichiers miroir rkhunter sont également vérifiés pour une mise à jour si nous définissons la valeur 1 lors de la vérification de la mise à jour.

MIRRORS_MODE=0

Le MIRRORS_MODE indique au Rkhunter quels miroirs doivent être utilisés lorsque l'option –update ou –version est utilisée. Il prend l'une des 3 options,

0 - utiliser n'importe quel miroir

1 – utiliser uniquement des miroirs locaux

2 – utiliser uniquement le miroir à distance

WEB_CMD=""

Le WEB_CMD détermine la commande que Rkhunter utilise pour télécharger des fichiers depuis Internet.

Une fois la configuration ci-dessus définie, écrivez et quittez le fichier de configuration.

Lors de l'installation de Rkhunter, son fichier de script est ajouté dans le répertoire cron.d Daily pour l'analyse et la mise à jour quotidiennes car le script est exécuté régulièrement par cron. Donc, mettez à jour la configuration du fichier de configuration suivant pour effectuer une analyse automatique et mettre à jour régulièrement.

$ sudo vim /etc/default/rkhunter.conf

CRON_DAILY_RUN="vrai"

CRON_DB_UPDATE="vrai"

APT_AUTOGEN="true"

Une fois la configuration définie, vous pouvez vérifier si la configuration est correctement configurée à l'aide de la commande suivante.

$ sudo rkhunter -C

Mettre à jour Rkhunter

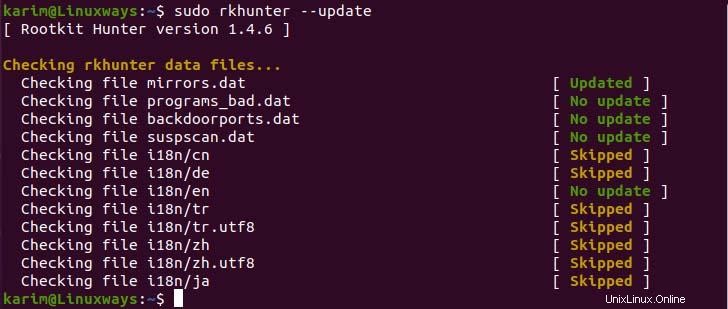

Le Rkhunter utilise des fichiers de données texte pour détecter les activités suspectes. Nous devons donc mettre à jour fréquemment. Pour vérifier l'exécution de la mise à jour,

$ sudo rkhunter --update

Vérifiez la mise à jour des fichiers de données rkhunter.

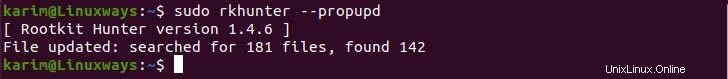

Maintenant, mettez à jour l'ensemble des bases de données de propriétés de fichiers à l'aide de la commande suivante.

$ sudo rkhunter --propupd

Mise à jour des fichiers de données.

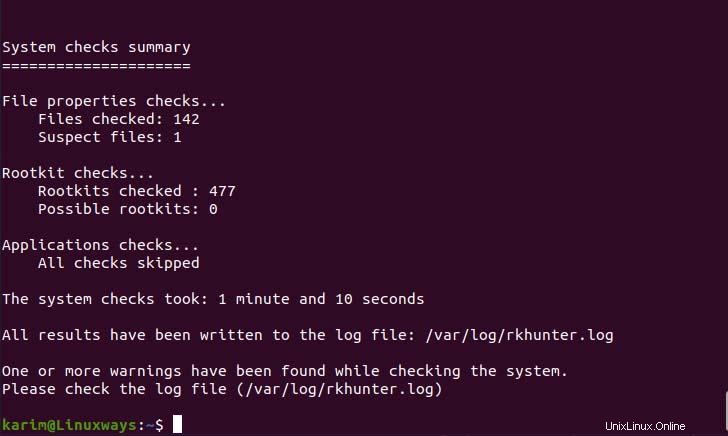

Système de numérisation avec Rkhunter

Une fois que tout est configuré, vous pouvez effectuer une vérification du système à l'aide de rkhunter.

$ sudo rkhunter --check --sk

Analyse du système.

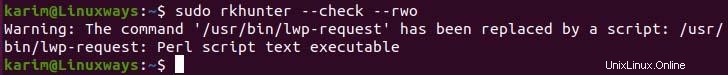

$ sudo rkhunter --check --rwo

Afficher uniquement les avertissements.

Dans la commande ci-dessus, l'option –check indique à la commande d'analyser le système, l'option –sk ignorera l'option d'appuyer sur la touche Entrée pour poursuivre l'analyse, et –rwo n'affichera que le message d'avertissement

Après l'analyse, vous pouvez consulter le journal dans le chemin suivant pour afficher l'avertissement.

$ sudo cat /var/log/rkhunter.log

Conclusion

Jusqu'à présent, vous avez appris comment installer rkhunter, configurer la configuration requise et analyser le système et consulter le journal pour identifier les portes dérobées, les rootkits et les exploits locaux.