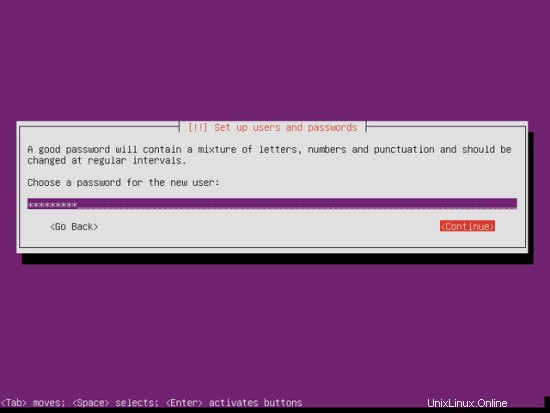

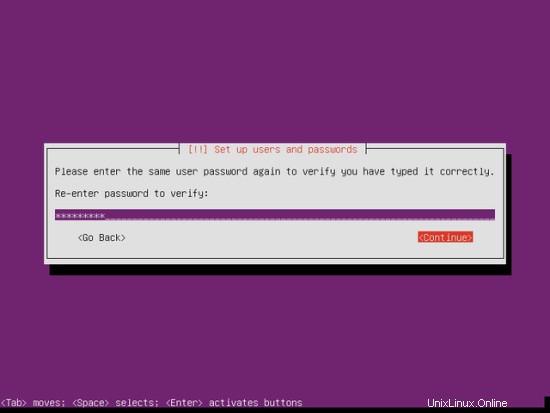

Choisissez un mot de passe

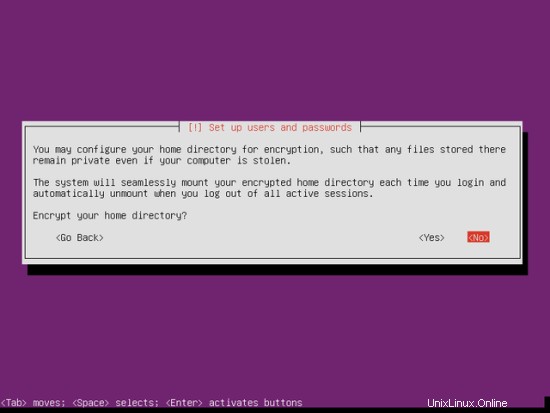

Je n'ai pas besoin d'un répertoire privé chiffré, donc je choisis Non ici :

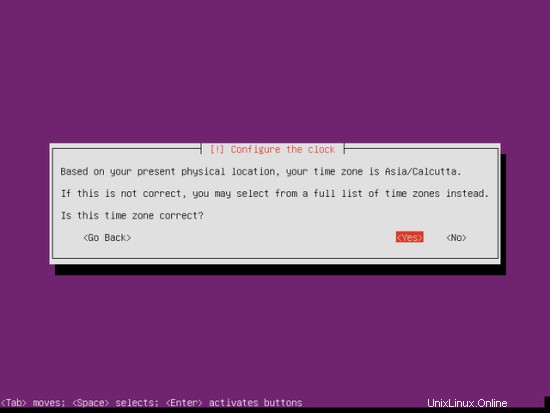

Veuillez vérifier si le programme d'installation a correctement détecté votre fuseau horaire. Si oui, sélectionnez Oui, sinon Non :

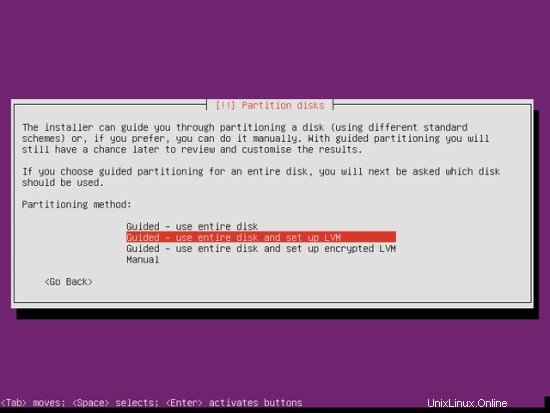

Vous devez maintenant partitionner votre disque dur. Par souci de simplicité, je sélectionne Guidé - utiliser le disque entier et configurer LVM - cela créera un groupe de volumes avec deux volumes logiques, un pour le système de fichiers / et un autre pour le swap (bien sûr, le partitionnement dépend entièrement de vous - si vous savez ce que vous faites, vous pouvez également configurer vos partitions manuellement).

Sélectionnez le disque que vous souhaitez partitionner :

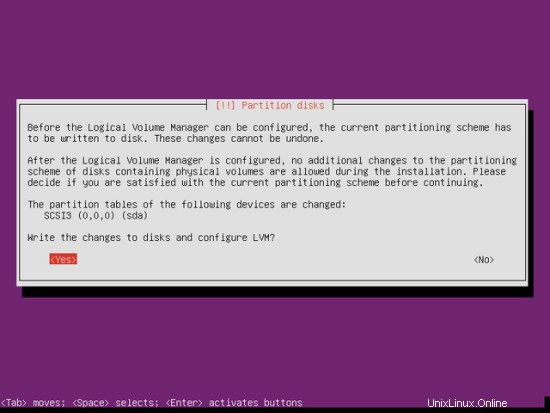

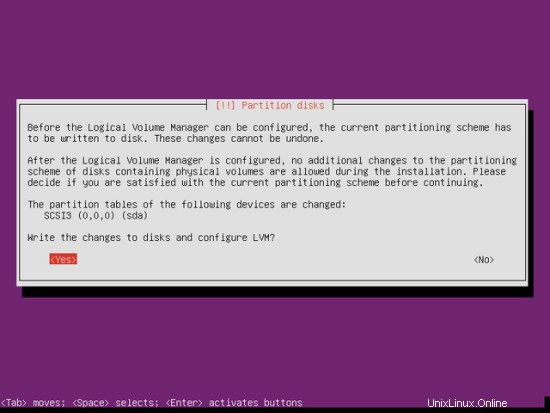

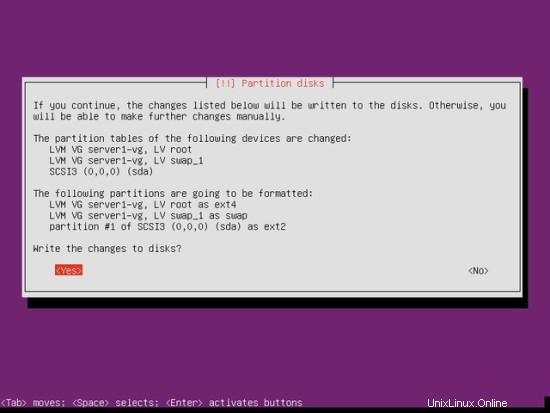

Lorsque vous êtes invité à écrire les modifications sur les disques et à configurer LVM ?, sélectionnez Oui :

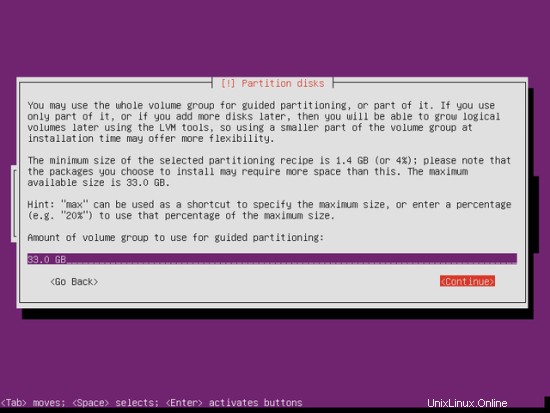

Si vous avez sélectionné Guidé - utiliser le disque entier et configurer LVM, le partitionneur créera un grand groupe de volumes qui utilise tout l'espace disque. Vous pouvez maintenant spécifier la quantité d'espace disque qui doit être utilisée par les volumes logiques pour / et swap. Il est logique de laisser de l'espace inutilisé afin de pouvoir étendre ultérieurement vos volumes logiques existants ou en créer de nouveaux - cela vous donne plus de flexibilité.

Lorsque vous avez terminé, cliquez sur Oui lorsque vous êtes invité à écrire les modifications sur les disques ? :

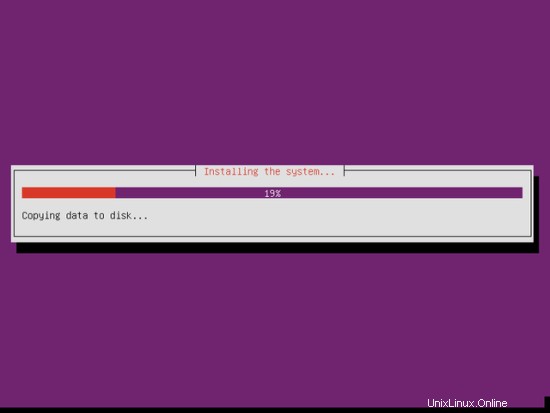

Ensuite, vos nouvelles partitions sont créées et formatées.

Le système de base est maintenant en cours d'installation :

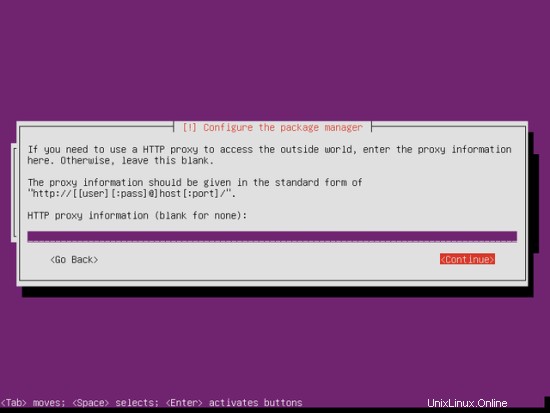

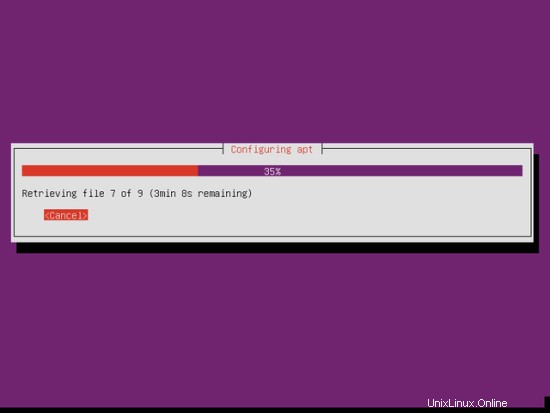

Ensuite, le gestionnaire de packages apt est configuré. Laissez la ligne proxy HTTP vide, sauf si vous utilisez un serveur proxy pour vous connecter à Internet :

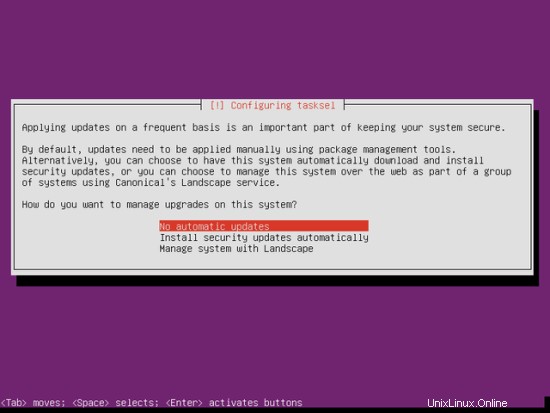

Je suis un peu démodé et j'aime mettre à jour mes serveurs manuellement pour avoir plus de contrôle, donc je sélectionne Pas de mises à jour automatiques. Bien sûr, c'est à vous de choisir ici :

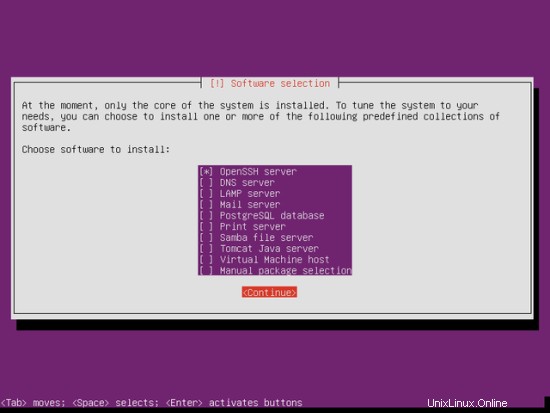

Nous avons besoin d'un serveur DNS, mail et LAMP, mais néanmoins je n'en sélectionne aucun pour le moment car j'aime avoir un contrôle total sur ce qui est installé sur mon système. Nous installerons les packages nécessaires manuellement plus tard. Le seul élément que je sélectionne ici est le serveur OpenSSH afin que je puisse me connecter immédiatement au système avec un client SSH tel que PuTTY une fois l'installation terminée :

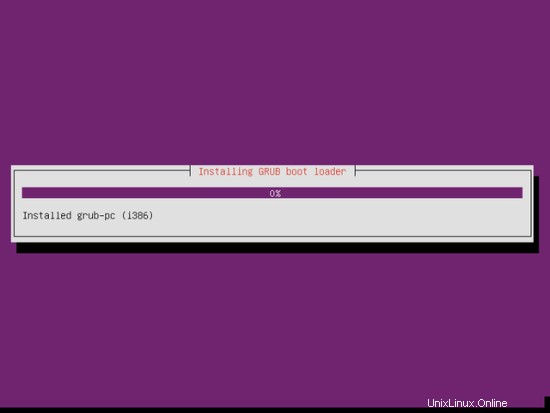

L'installation continue :

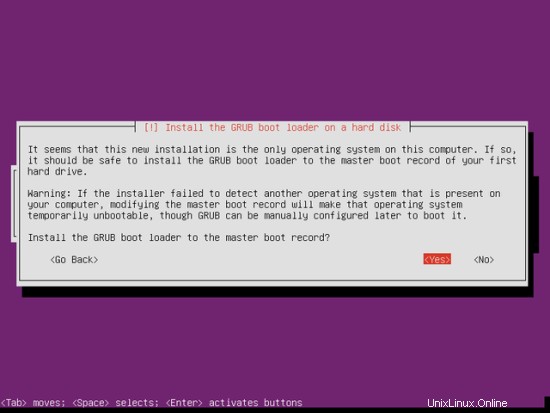

Sélectionnez Oui lorsque vous êtes invité à installer le chargeur de démarrage GRUB sur le secteur de démarrage principal ? :

L'installation du système de base est maintenant terminée. Retirez le CD d'installation du lecteur de CD et appuyez sur Continuer pour redémarrer le système :

Passons à l'étape suivante...

4. Obtenir les privilèges root

Après le redémarrage, vous pouvez vous connecter avec votre nom d'utilisateur créé précédemment (par exemple, administrateur). Étant donné que nous devons exécuter toutes les étapes de ce didacticiel avec les privilèges root, nous pouvons soit ajouter la chaîne sudo à toutes les commandes de ce didacticiel, soit nous devenons root dès maintenant en tapant

sudo su

(Vous pouvez également activer la connexion root en exécutant

sudo passwd racine

et donner un mot de passe à root. Vous pouvez ensuite vous connecter directement en tant que root, mais cela est mal vu par les développeurs et la communauté Ubuntu pour diverses raisons. Voir http://ubuntuforums.org/showthread.php?t=765414.)

5. Installer le serveur SSH (facultatif)

Si vous n'avez pas installé le serveur OpenSSH lors de l'installation du système, vous pouvez le faire maintenant :

apt-get install ssh openssh-server

À partir de maintenant, vous pouvez utiliser un client SSH tel que PuTTY et vous connecter depuis votre poste de travail à votre serveur Ubuntu 14.04 et suivre les étapes restantes de ce didacticiel.

6. Installez vim-nox (facultatif)

J'utiliserai vi comme éditeur de texte dans ce tutoriel. Le programme vi par défaut a un comportement étrange sur Ubuntu et Debian; pour résoudre ce problème, nous installons vim-nox :

apt-get install vim-nox

(Vous n'avez pas à le faire si vous utilisez un autre éditeur de texte tel que joe ou nano.)

7. Configurer le réseau

Parce que le programme d'installation d'Ubuntu a configuré notre système pour obtenir ses paramètres réseau via DHCP, nous devons changer cela maintenant car un serveur doit avoir une adresse IP statique. Modifier /etc/network/interfaces et ajustez-le à vos besoins (dans cet exemple de configuration, j'utiliserai l'adresse IP 192.168.2.251 et les serveurs DNS 192.168.1.200, 192.168.1.225 et 8.8.8.8 - à partir d'Ubuntu 12.04, vous ne pouvez plus modifier directement /etc/resolv.conf, mais devez spécifier vos serveurs de noms dans votre configuration réseau - voir

man resolvconf

pour plus de détails):

vi /etc/network/interfaces

# Ce fichier décrit les interfaces réseau disponibles sur votre système# et comment les activer. Pour plus d'informations, voir interfaces(5) serveurs de noms 192.168.1.200 192.168.1.225 8.8.8.8 |

Redémarrez ensuite votre réseau :

redémarrage de la mise en réseau du service

Modifiez ensuite /etc/hosts. Faites en sorte qu'il ressemble à ceci :

vi /etc/hosts

127.0.0.1 localhost192.168.2.251 server1.example.com server1# Les lignes suivantes sont souhaitables pour les hôtes compatibles IPv6 ::1 ip6-localhost ip6-loopbackfe00 ::0 ip6-localnetff00 ::0 ip6-mcastprefixff02 ::1 ip6-allnodesff02 ::2 ip6-allrouters |

Maintenant lancez

echo server1.example.com> /etc/hostname

service hostname restart

Ensuite, lancez

nom d'hôte

nom d'hôte -f

Les deux devraient maintenant afficher server1.example.com.

8. Modifiez /etc/apt/sources.list et mettez à jour votre installation Linux

Modifiez /etc/apt/sources.list. Commentez ou supprimez le CD d'installation du fichier et assurez-vous que les référentiels univers et multivers sont activés. Cela devrait ressembler à ceci :

vi /etc/apt/sources.list

## deb cdrom :[Ubuntu-Server 14.04 LTS _Trusty Tahr_ - Release amd64 (20140416.2)]/ trusty main limited#deb cdrom :[Ubuntu-Server 14.04 LTS _Trusty Tahr_ - Release amd64 (20130423.2)]/ trusty main limited# Voir http://help.ubuntu.com/community/UpgradeNotes pour savoir comment mettre à niveau vers# les nouvelles versions de distribution.deb http://de.archive.ubuntu. com/ubuntu/ trusty main restreintdeb-src http://de.archive.ubuntu.com/ubuntu/ trusty main restreint## Mises à jour majeures de corrections de bogues produites après la version finale de ## distribution.deb http://de. archive.ubuntu.com/ubuntu/ trusty-updates main restreintdeb-src http://de.archive.ubuntu.com/ubuntu/ trusty-updates main restreint## N.B. le logiciel de ce dépôt est ENTIÈREMENT NON SUPPORTÉ par l'équipe Ubuntu##. Veuillez également noter que les logiciels de l'univers NE RECEVRONT AUCUNE ## révision ou mise à jour de l'équipe de sécurité d'Ubuntu.deb http://de.archive.ubuntu.com/ubuntu/ trusty universedeb-src http://de.archive. ubuntu.com/ubuntu/ trusty universedeb http://de.archive.ubuntu.com/ubuntu/ trusty-updates universedeb-src http://de.archive.ubuntu.com/ubuntu/ trusty-updates universe## N.B. les logiciels de ce référentiel sont ENTIÈREMENT NON SUPPORTÉS par l'équipe Ubuntu## et peuvent ne pas être sous licence libre. Veuillez vous assurer de ## vos droits d'utilisation du logiciel. Veuillez également noter que les logiciels dans ## multiverse NE RECEVRONT AUCUNE révision ou mise à jour de la part de l'équipe de sécurité Ubuntu##.deb http://de.archive.ubuntu.com/ubuntu/ trusty multiversedeb-src http://de. archive.ubuntu.com/ubuntu/ trusty multiversedeb http://de.archive.ubuntu.com/ubuntu/ trusty-updates multiversedeb-src http://de.archive.ubuntu.com/ubuntu/ trusty-updates multiverse## N.B. Les logiciels de ce référentiel peuvent ne pas avoir été testés aussi ## intensivement que ceux contenus dans la version principale, bien qu'ils incluent ## des versions plus récentes de certaines applications qui peuvent fournir des fonctionnalités utiles. toute révision## ou mise à jour de l'équipe de sécurité d'Ubuntu.deb http://de.archive.ubuntu.com/ubuntu/ trusty-backports univers restreint principal multiversedeb-src http://de.archive.ubuntu.com/ubuntu/ trusty-backports principal univers restreint multiversedeb http://security.ubuntu.com/ubuntu trusty-security principal restreintdeb-src http://security.ubuntu.com/ubuntu trusty-security principal restreintdeb http://security.ubuntu.com /ubuntu trusty-security universdeb-src http://security.ubuntu.com/ubuntu trusty-security universdeb http://security.ubuntu.com/ubuntu trusty-security multiversedeb-src http://security.ubuntu.com/ ubuntu trusty-security multiverse## Décommentez les deux lignes suivantes pour ajouter un logiciel du représentant ## 'partenaire' de Canonical ository.## Ce logiciel ne fait pas partie d'Ubuntu, mais est proposé par Canonical et les## fournisseurs respectifs en tant que service aux utilisateurs d'Ubuntu.# deb http://archive.canonical.com/ubuntu trusty partner# deb-src http ://archive.canonical.com/ubuntu trusty partner## Décommentez les deux lignes suivantes pour ajouter des logiciels à partir du référentiel ## 'extras' d'Ubuntu.## Ce logiciel ne fait pas partie d'Ubuntu, mais est proposé par un tiers## les développeurs qui souhaitent livrer leur dernier logiciel.# deb http://extras.ubuntu.com/ubuntu trusty main# deb-src http://extras.ubuntu.com/ubuntu trusty main |

Puis lancez

apt-obtenir la mise à jour

pour mettre à jour la base de données des packages apt et

apt-get upgrade

pour installer les dernières mises à jour (s'il y en a). Si vous constatez qu'un nouveau noyau est installé dans le cadre des mises à jour, vous devez ensuite redémarrer le système :

redémarrer

9. Changer le shell par défaut

/bin/sh est un lien symbolique vers /bin/dash, cependant nous avons besoin de /bin/bash, pas de /bin/dash. C'est pourquoi nous procédons comme suit :

dpkg-reconfigure tiret

Utiliser dash comme shell système par défaut (/bin/sh) ? <-- Non

Si vous ne le faites pas, l'installation d'ISPConfig échouera.

10. Désactiver AppArmor

AppArmor est une extension de sécurité (similaire à SELinux) qui devrait fournir une sécurité étendue. À mon avis, vous n'en avez pas besoin pour configurer un système sécurisé, et cela cause généralement plus de problèmes que d'avantages (pensez-y après avoir effectué une semaine de dépannage car un service ne fonctionnait pas comme prévu, puis vous découvrez que tout allait bien, seul AppArmor était à l'origine du problème). Par conséquent, je le désactive (c'est indispensable si vous souhaitez installer ISPConfig plus tard).

Nous pouvons le désactiver comme ceci :

service apparmor stop

update-rc.d -f apparmor remove

apt-get remove apparmor apparmor-utils

11. Synchroniser l'horloge système

C'est une bonne idée de synchroniser l'horloge système avec un NTP (n réseau t temps p rotocol) sur Internet. Exécutez simplement

apt-get install ntp ntpdate

et l'heure de votre système sera toujours synchronisée.

12. Installez Postfix, Dovecot, MySQL, phpMyAdmin, rkhunter, binutils

Pour installer postfix, nous devons arrêter et supprimer sendmail

arrêt du service sendmail ; update-rc.d -f sendmail remove

Nous pouvons maintenant installer Postfix, Dovecot, MySQL, rkhunter et binutils avec une seule commande :

apt-get install postfix postfix-mysql postfix-doc mysql-client mysql-server openssl getmail4 rkhunter binutils dovecot-imapd dovecot-pop3d dovecot-mysql dovecot-sieve sudo

Les questions suivantes vous seront posées :

Nouveau mot de passe pour l'utilisateur MySQL "root" :<-- yourrootsqlpassword

Répéter le mot de passe pour l'utilisateur MySQL "root" :<-- yourrootsqlpassword

Type général de configuration de messagerie :<-- Site Internet

Nom de messagerie système :<-- serveur1.exemple.com

Ouvrez ensuite les ports TLS/SSL et de soumission dans Postfix :

vi /etc/postfix/master.cf

Décommentez les sections de soumission et smtps comme suit - ajoutez la ligne -o smtpd_client_restrictions=permit_sasl_authenticated,reject aux deux sections et laissez tout commenté par la suite :

[...]submission inet n - - - - smtpd -o syslog_name=postfix/submission -o smtpd_tls_security_level=encrypt -o smtpd_sasl_auth_enable=yes -o smtpd_client_restrictions=permit_sasl_authenticated , rejeter # -o smtpd_reject_unlisted_recipient =no # -o smtpd_client_restrictions =$ mua_client_restrictions # -o smtpd_helo_restrictions =$ mua_helo_restrictions # -o smtpd_sender_restrictions =$ mua_sender_restrictions # -o smtpd_recipient_restrictions permit_sasl_authenticated, rejeter # -o milter_macro_daemon_name =ORIGINATINGsmtps iNet n - - - - smtpd -o syslog_name =postfix / smtps -o smtpd_tls_wrappermode =yes -o smtpd_sasl_auth_enable =yes -o smtpd_client_restrictions =permit_sasl_authenticated, rejeter # -o smtpd_reject_unlisted_recipient =no # -o smtpd_client_restrictions =$ mua_client_restrictions # -o smtpd_helo_restrictions =$ mua_helo_restrictions # -o smtpd_sender_restrictions =$ mua_sender_restrictions# -o smt pd_recipient_restrictions=permit_sasl_authenticated,reject# -o milter_macro_daemon_name=ORIGINATING[...] |

Redémarrez ensuite Postfix :

redémarrage postfix du service

Nous voulons que MySQL écoute sur toutes les interfaces, pas seulement sur localhost, donc nous éditons /etc/mysql/my.cnf et commentons la ligne bind-address =127.0.0.1 :

vi /etc/mysql/my.cnf

[...]# Au lieu de sauter la mise en réseau, la valeur par défaut est désormais d'écouter uniquement sur# localhost qui est plus compatible et n'est pas moins sécurisé.#bind-address =127.0.0.1[...] |

Ensuite, nous redémarrons MySQL :

redémarrer service mysql

Vérifiez maintenant que la mise en réseau est activée. Exécuter

netstat -tap | grep mysql

Le résultat devrait ressembler à ceci :

[email protected] :~# netstat -tap | grep mysql

tcp 0 0 *:mysql * :* ÉCOUTER 21298/mysqld

[email protected] :~#

13. Installez Amavisd-new, SpamAssassin et Clamav

Pour installer amavisd-new, SpamAssassin et ClamAV, nous exécutons

apt-get install amavisd-new spamassassin clamav clamav-daemon zoo unzip bzip2 arj noarch lzop cabextract apt-listchanges libnet-ldap-perl libauthen-sasl-perl clamav-docs daemon libio-string-perl libio-socket-ssl- perl libnet-ident-perl zip libnet-dns-perl

La configuration d'ISPConfig 3 utilise amavisd qui charge la bibliothèque de filtres SpamAssassin en interne, nous pouvons donc arrêter SpamAssassin pour libérer de la RAM :

service spamassassin stop

update-rc.d -f spamassassin remove

14. Installez Apache2, PHP5, phpMyAdmin, FCGI, suExec, Pear et mcrypt

Apache2, PHP5, phpMyAdmin, FCGI, suExec, Pear et mcrypt peuvent être installés comme suit :

apt-get install apache2 apache2-doc apache2-utils libapache2-mod-php5 php5 php5-common php5-gd php5-mysql php5-imap phpmyadmin php5-cli php5-cgi libapache2-mod-fcgid apache2-suexec php-pear php-auth php5-mcrypt mcrypt php5-imagick imagemagick libapache2-mod-suphp libruby libapache2-mod-python php5-curl php5-intl php5-memcache php5-memcached php5-ming php5-ps php5-pspell php5-recode php5-snmp php5 -sqlite php5-tidy php5-xmlrpc php5-xsl snmp memcaché

Le module PHP5 mcrypt doit être activé manuellement :

php5enmod mcrypt

Vous verrez la question suivante :

Serveur Web à reconfigurer automatiquement :<-- apache2

Configurer la base de données pour phpmyadmin avec dbconfig-common ? <-- Non

Exécutez ensuite la commande suivante pour activer les modules Apache suexec, rewrite, ssl, actions et include (plus dav, dav_fs et auth_digest si vous souhaitez utiliser WebDAV) :

a2enmod suexec les actions de réécriture ssl incluent cgi

a2enmod dav_fs dav auth_digest

Ouvrez ensuite /etc/apache2/mods-available/suphp.conf...

vi /etc/apache2/mods-available/suphp.conf

... et commentez la section

|

Redémarrez ensuite Apache :

service apache2 redémarrage

Si vous souhaitez héberger des fichiers Ruby avec l'extension .rb sur vos sites Web créés via ISPConfig, vous devez commenter la ligne application/x-ruby rb dans /etc/mime.types :

vi /etc/mime.types

[...]#application/x-ruby rb[...] |

(Ceci n'est nécessaire que pour les fichiers .rb ; les fichiers Ruby avec l'extension .rbx sont prêts à l'emploi.)

Redémarrez ensuite Apache :

service apache2 redémarrage

14.1 Xcache

Xcache est un cache d'opcode PHP gratuit et ouvert pour la mise en cache et l'optimisation du code intermédiaire PHP. Il est similaire à d'autres cacheurs d'opcodes PHP, tels que eAccelerator et APC. Il est fortement recommandé d'en installer un pour accélérer votre page PHP.

Xcache peut être installé comme suit :

apt-get install php5-xcache

Maintenant, redémarrez Apache :

service apache2 redémarrage

14.2 PHP-FPM

À partir d'ISPConfig 3.0.5, il existe un mode PHP supplémentaire que vous pouvez sélectionner pour une utilisation avec Apache :PHP-FPM.

Pour utiliser PHP-FPM avec Apache, nous avons besoin du module Apache mod_fastcgi (veuillez ne pas le confondre avec mod_fcgid - ils sont très similaires, mais vous ne pouvez pas utiliser PHP-FPM avec mod_fcgid). Nous pouvons installer PHP-FPM et mod_fastcgi comme suit :

apt-get install libapache2-mod-fastcgi php5-fpm

Assurez-vous d'activer le module et de redémarrer Apache :

a2enmod actions fastcgi alias

service apache2 restart

14.2 Versions PHP supplémentaires

À partir d'ISPConfig 3.0.5, il est possible d'avoir plusieurs versions de PHP sur un serveur (sélectionnables via ISPConfig) qui peuvent être exécutées via FastCGI et PHP-FPM. Pour savoir comment créer des versions PHP supplémentaires (PHP-FPM et FastCGI) et comment configurer ISPConfig, veuillez consulter ce tutoriel :Comment utiliser plusieurs versions de PHP (PHP-FPM et FastCGI) avec ISPConfig 3 (Ubuntu 12.10) (fonctionne pour Ubuntu 14.04 également).

15. Installer Mailman

Depuis la version 3.0.4, ISPConfig permet également de gérer (créer/modifier/supprimer) des listes de diffusion Mailman. Si vous souhaitez utiliser cette fonctionnalité, installez Mailman comme suit :

apt-get install mailman

Sélectionnez au moins une langue, par exemple :

Langues à prendre en charge :<-- fr (anglais)

Liste de sites manquante <-- Ok

Avant de pouvoir démarrer Mailman, une première liste de diffusion appelée mailman doit être créée :

nouvelle liste de facteur

[email protected] : # newlist mailman

Saisissez l'adresse e-mail de la personne qui gère la liste : <-- l'adresse e-mail de l'administrateur, par ex. [email protected]

Mot de passe initial mailman : <-- mot de passe admin pour la liste mailman

Pour finir la création de votre liste de diffusion, vous devez modifier votre /etc/aliases (ou

équivalent) fichier en en ajoutant les lignes suivantes et éventuellement en exécutant le programme

`newaliases' :

## mailman mailing list

mailman : "|/var/lib/mailman/mail/mailman post mailman"

mailman-admin : "|/var/lib/mailman/mail/mailman admin mailman"

mailman-bounces : "|/var/lib/mailman/mail/mailman rebondit mailman"

mailman-confirm : "|/var/lib/mailman/mail/mailman confirm mailman"

mailman-join : "|/var/lib/mailman/mail/mailman join mailman"

mailman- congé : "|/var/lib/mailman/mail/mailman congé mailman"

mailman-owner : "|/var/lib/mailman/mail/mailman owner mailman"

mailman-request : "| /var/lib/mailman/mail/mailman request mailman"

mailman-subscribe : "|/var/lib/mailman/mail/mailman subscribe mailman"

mailman-unsubscribe : "|/var/lib/mailman/mail/mailman unsubscribe mailman"

Appuyez sur Entrée pour notifier le propriétaire du mailman... <-- ENTER

[e-mail protégé] :~#

Ouvrez ensuite /etc/aliases...

vi /etc/aliases

... et ajoutez les lignes suivantes :

[...]## mailman mailing listmailman :"|/var/lib/mailman/mail/mailman post mailman"mailman-admin :"|/var/ lib/mailman/mail/mailman admin mailman"mailman-bounces :"|/var/lib/mailman/mail/mailman rebondit mailman"mailman-confirm :"|/var/lib/mailman/mail/mailman confirme mailman"mailman- join:"|/var/lib/mailman/mail/mailman joindre mailman"mailman-leave:"|/var/lib/mailman/mail/mailman quitter mailman"mailman-owner:"|/var/lib/mailman/mail /mailman propriétaire mailman"mailman-request:"|/var/lib/mailman/mail/mailman demande mailman"mailman-subscribe:"|/var/lib/mailman/mail/mailman s'abonner mailman"mailman-unsubscribe:"|/ var/lib/mailman/mail/mailman se désinscrire mailman" |

Exécuter

nouveaux alias

ensuite et relancez Postfix :

redémarrage postfix du service

Enfin, nous devons activer la configuration de Mailman Apache :

ln -s /etc/mailman/apache.conf /etc/apache2/conf-available/mailman.conf

Cela définit l'alias /cgi-bin/mailman/ pour tous les vhosts Apache, ce qui signifie que vous pouvez accéder à l'interface d'administration Mailman pour une liste à http://

Sous http://

Redémarrez ensuite Apache :

service apache2 redémarrage

Démarrez ensuite le démon Mailman :

démarrage du service postier

16. Installer PureFTPd et quota

PureFTPd et quota peuvent être installés avec la commande suivante :

apt-get install pure-ftpd-common pure-ftpd-mysql quota quotatool

Editez le fichier /etc/default/pure-ftpd-common...

vi /etc/default/pure-ftpd-common

... et assurez-vous que le mode de démarrage est défini sur autonome et définissez VIRTUALCHROOT=true :

[...]STANDALONE_OR_INETD=standalone[...]VIRTUALCHROOT=true[...] |

Nous configurons maintenant PureFTPd pour autoriser les sessions FTP et TLS. FTP est un protocole très peu sûr car tous les mots de passe et toutes les données sont transférés en texte clair. En utilisant TLS, toute la communication peut être cryptée, ce qui rend le FTP beaucoup plus sécurisé.

Si vous souhaitez autoriser les sessions FTP et TLS, exécutez

echo 1> /etc/pure-ftpd/conf/TLS

Pour utiliser TLS, nous devons créer un certificat SSL. Je le crée dans /etc/ssl/private/, donc je crée d'abord ce répertoire :

mkdir -p /etc/ssl/private/

Ensuite, nous pouvons générer le certificat SSL comme suit :

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Nom du pays (code à 2 lettres) [AU] :<-- Saisissez le nom de votre pays (par exemple, "DE").

Nom de l'état ou de la province (nom complet) [Some-State] :<-- Entrez le nom de votre état ou de votre province.

Nom de la localité (par exemple, ville) [] :<-- Entrez votre ville.

Nom de l'organisation (par exemple, société) [Internet Widgits Pty Ltd] :<-- Entrez le nom de votre organisation (par exemple, le nom de votre société).

Nom de l'unité organisationnelle (par exemple, section) [] :<-- Saisissez le nom de votre unité organisationnelle (par exemple, "Service informatique").

Nom commun (par exemple, VOTRE nom) [] :<-- Entrez le nom de domaine complet du système (par exemple, "serveur1.exemple.com").

Adresse e-mail [] :<-- Entrez votre adresse e-mail.

Modifiez les autorisations du certificat SSL :

chmod 600 /etc/ssl/private/pure-ftpd.pem

Redémarrez ensuite PureFTPd :

redémarrage du service pure-ftpd-mysql

Modifiez /etc/fstab. Le mien ressemble à ceci (j'ai ajouté ,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 à la partition avec le point de montage /):

vi /etc/fstab

# /etc/fstab :informations statiques sur le système de fichiers.## Utilisez « blkid » pour imprimer l'identifiant universel unique d'un périphérique # ; cela peut être utilisé avec UUID=comme un moyen plus robuste de nommer les périphériques # qui fonctionne même si des disques sont ajoutés et supprimés. Voir fstab(5).## |

Pour activer le quota, exécutez ces commandes :

monter -o remonter /

quotacheck -avugm

quotaon -avug

17. Installer le serveur DNS BIND

BIND peut être installé comme suit :

apt-get install bind9 dnsutils

18. Installez Vlogger, Webalizer et AWstats

Vlogger, Webalizer et AWstats peuvent être installés comme suit :

apt-get install vlogger webalizer awstats geoip-database libclass-dbi-mysql-perl

Ouvrez ensuite /etc/cron.d/awstats...

vi /etc/cron.d/awstats

... et commentez tout ce qui se trouve dans ce fichier :

#MAILTO=root#*/10 * * * * www-data [ -x /usr/share/awstats/tools/update.sh ] &&/usr/ share/awstats/tools/update.sh# Générer des rapports statiques :#10 03 * * * www-data [ -x /usr/share/awstats/tools/buildstatic.sh ] &&/usr/share/awstats/tools/buildstatic .sh |

19. Installer Jailkit

Jailkit n'est nécessaire que si vous souhaitez chrooter les utilisateurs SSH. Il peut être installé comme suit (important :Jailkit doit être installé avant ISPConfig - il ne peut pas être installé après !) :

apt-get install build-essential autoconf automake1.9 libtool flex bison debhelper binutils-gold

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.17.tar.gz

tar xvfz jailkit-2.17.tar.gz

cd jailkit- 2.17

./debian/rules binaire

Vous pouvez maintenant installer le package Jailkit .deb comme suit :

cd ..

dpkg -i jailkit_2.17-1_*.deb

rm -rf jailkit-2.17*

20. Installez fail2ban

Ceci est facultatif mais recommandé, car le moniteur ISPConfig essaie d'afficher le journal :

apt-get install fail2ban

Pour que fail2ban surveille PureFTPd et Dovecot, créez le fichier /etc/fail2ban/jail.local :

vi /etc/fail2ban/jail.local

[pureftpd]enabled =trueport =ftpfilter =pureftpdlogpath =/var/log/syslogmaxretry =3[dovecot-pop3imap]enabled =truefilter =dovecot-pop3imapaction =iptables-multiport [name=dovecot-pop3imap, port="pop3,pop3s,imap,imaps", protocol=tcp]logpath =/var/log/mail.logmaxretry =5[postfix-sasl]enabled =trueport =smtpfilter =postfix-sasllogpath =/var/log/mail.logmaxretry =3 |

Créez ensuite les deux fichiers de filtre suivants :

vi /etc/fail2ban/filter.d/pureftpd.conf

[Definition]failregex =.*pure-ftpd :\(.*@ |

vi /etc/fail2ban/filter.d/dovecot-pop3imap.conf

[Définition]failregex =(?:pop3-login|imap-login):.*(?:Échec de l'authentification|Connexion abandonnée \(échec de l'authentification|Connexion abandonnée \ (essayé d'utiliser disabled|Déconnecté \(échec de l'authentification|Connexion abandonnée \(\d+ tentatives d'authentification).*rip=(?P |

Ajoutez la ligne ignoreregex manquante dans le fichier postfix-sasl :

echo "ignoreregex =">> /etc/fail2ban/filter.d/postfix-sasl.conf

Redémarrez ensuite fail2ban :

redémarrage du service fail2ban

21 Installer SquirrelMail

Pour installer le client de messagerie Web SquirrelMail, exécutez

apt-get install squirrelmail

Configurez ensuite SquirrelMail :

squirrelmail-configure

Nous devons dire à SquirrelMail que nous utilisons Dovecot-IMAP/-POP3 :

Configuration de SquirrelMail : Lire : config.php (1.4.0)

--------------------------------------------- ------------------------

Menu principal --

1. Préférences de l'organisation

2. Paramètres du serveur

3. Paramètres par défaut du dossier

4. Options générales

5. Thèmes

6. Carnets d'adresses

7. Message du jour (MOTD)

8. Plugins

9. Base de données

10. Langues

D. Définir des paramètres prédéfinis pour des serveurs IMAP spécifiques

C Activer la couleur

S Enregistrer les données

Q Quitter

Commande >> <-- D

Configuration de SquirrelMail : Lire : config.php

----------------------------------- ------------------------------

Pendant que nous construisons SquirrelMail, nous avons découvert certaines

préférences qui fonctionnent mieux avec certains serveurs qui ne fonctionnent pas si

bien avec d'autres. Si vous sélectionnez votre serveur IMAP, cette option

définira certains paramètres prédéfinis pour ce serveur.

Veuillez noter que vous aurez toujours de passer et vous assurer

que tout est correct. Cela ne change pas tout. Il y a

seuls quelques paramètres que cela va modifier.

Veuillez sélectionner votre serveur IMAP :

bincimap = serveur Binc IMAP

courier = serveur Courier IMAP

cyrus = serveur Cyrus IMAP

dovecot = Dovecot Secure IMAP serveur

exchange = Microsoft Exchange IMAP serveur

hmailserver = hMailServer

macosx = Mac OS X Mailserver

mercury32 = Mercury/32

uw = Serveur de l'Université de Washington /> gmail = Accès IMAP aux comptes Google mail (Gmail)

quitter = Ne modifier rien

Command >> <-- dovecot

SquirrelMail Configuration : Lisez : config.php

-------------------------------------------------- -------------------

Pendant que nous construisons SquirrelMail, nous avons découvert certaines

préférences qui fonctionnent mieux avec certains serveurs qui ne fonctionnent pas alors

bien avec les autres. Si vous sélectionnez votre serveur IMAP, cette option

définira certains paramètres prédéfinis pour ce serveur.

Veuillez noter que vous aurez toujours de passer et vous assurer

que tout est correct. Cela ne change pas tout. Il y a

seuls quelques paramètres que cela va modifier.

Veuillez sélectionner votre serveur IMAP :

bincimap = serveur Binc IMAP

courier = serveur Courier IMAP

cyrus = serveur Cyrus IMAP

dovecot = Dovecot Secure IMAP serveur

exchange = Microsoft Exchange IMAP serveur

hmailserver = hMailServer

macosx = Mac OS X Mailserver

mercury32 = Mercury/32

uw = Serveur de l'Université de Washington /> gmail = Accès IMAP aux comptes Google mail (Gmail)

quitter = Ne modifier rien

Command >> dovecot

imap_server_type = dovecot

default_folder_prefix =

trash_folder =trash

send_folder =envoyé

draft_folder =drafts

show_prefix_option =faux

default_sub_of_inbox =false

show_contain_subfolders_option =false> optional_del imiter = détecter

delete_folder = false

Appuyez sur n'importe quelle touche pour continuer... <-- appuyez sur une touche

SquirrelMail Configuration : Lire : config .php (1.4.0)

-------------------------------------------------- ------------------

Menu principal --

1. Préférences de l'organisation

2. Paramètres du serveur

3. Paramètres par défaut du dossier

4. Options générales

5. Thèmes

6. Carnets d'adresses

7. Message du jour (MOTD)

8. Plugins

9. Base de données

10. Langues

D. Définir des paramètres prédéfinis pour des serveurs IMAP spécifiques

C Activer la couleur

S Enregistrer les données

Q Quitter

Commande >> <-- S

Configuration de SquirrelMail : Lire : config.php (1.4.0)

---------------------- -----------------------------------

Menu principal --

1. Préférences de l'organisation

2. Paramètres du serveur

3. Paramètres par défaut du dossier

4. Options générales

5. Thèmes

6. Carnets d'adresses

7. Message du jour (MOTD)

8. Plugins

9. Base de données

10. Langues

D. Définir des paramètres prédéfinis pour des serveurs IMAP spécifiques

C Activer la couleur

S Enregistrer les données

Q Quitter

Commande >> <-- Q

Nous allons maintenant configurer SquirrelMail afin que vous puissiez l'utiliser à partir de vos sites Web (créés via ISPConfig) en utilisant les alias /squirrelmail ou /webmail. So if your website is www.example.com, you will be able to access SquirrelMail using www.example.com/squirrelmail or www.example.com/webmail.

SquirrelMail's Apache configuration is in the file /etc/squirrelmail/apache.conf, but this file isn't loaded by Apache because it is not in the /etc/apache2/conf-available/ directory. Therefore we create a symlink called squirrelmail.conf in the /etc/apache2/conf-available/ directory that points to /etc/squirrelmail/apache.conf and reload Apache afterwards:

cd /etc/apache2/conf-available/

ln -s ../../squirrelmail/apache.conf squirrelmail.conf

service apache2 reload

Now open /etc/apache2/conf.d/squirrelmail.conf...

vi /etc/apache2/conf-available/squirrelmail.conf

... and add the following lines to the

[...] |

Create the directory /var/lib/squirrelmail/tmp...

mkdir /var/lib/squirrelmail/tmp

... and make it owned by the user www-data:

chown www-data /var/lib/squirrelmail/tmp

Next we need to enable the squirrelmail with apache2.

a2enconf squirrelmail

Reload Apache again:

service apache2 reload

That's it already - /etc/apache2/conf-available/squirrelmail.conf defines an alias called /squirrelmail that points to SquirrelMail's installation directory /usr/share/squirrelmail.

You can now access SquirrelMail from your web site as follows:

http://192.168.2.251/squirrelmail

http://www.example.com/squirrelmail

You can also access it from the ISPConfig control panel vhost (after you have installed ISPConfig, see the next chapter) as follows (this doesn't need any configuration in ISPConfig):

http://server1.example.com:8080/squirrelmail

If you'd like to use the alias /webmail instead of /squirrelmail, simply open /etc/apache2/conf-available/squirrelmail.conf...

vi /etc/apache2/conf-available/squirrelmail.conf

... and add the line Alias /webmail /usr/share/squirrelmail:

Alias /squirrelmail /usr/share/squirrelmailAlias /webmail /usr/share/squirrelmail[...] |

Then reload Apache:

service apache2 reload

Now you can access Squirrelmail as follows:

http:// 192.168.2.251/webmail

http://www.example.com/webmail

http://server1.example.com:8080/webmail (after you have installed ISPConfig, see the next chapter)

If you'd like to define a vhost like webmail.example.com where your users can access SquirrelMail, you'd have to add the following vhost configuration to /etc/apache2/conf-available/squirrelmail.conf:

vi /etc/apache2/conf-available/squirrelmail.conf

[...] |

Make sure you replace 1.2.3.4 with the correct IP address of your server. Of course, there must be a DNS record for webmail.example.com that points to the IP address that you use in the vhost configuration. Also make sure that the vhost webmail.example.com does not exist in ISPConfig (otherwise both vhosts will interfere with each other!).

Now reload Apache...

service apache2 reload

... and you can access SquirrelMail under http://webmail.example.com!

22. Optional:Script to cross-check the installations.

I have introduced a script here which will verify, whether you have made any typos error. This will verify that all the necessary installations are completed as per the tutorial. Script is as follows:

#!/bin/bash########################################################################################################################################################################################################################################################################################################## ######### This script is created by Srijan Kishore to cross-check the complete installation of tutorial ######### ###########################################################################################################################################################################################################################################################################################################cd /tmp####################################################################################################################################################### Installations done in Tutorial ########################################################################################################################################################echo "amavisd-newapache2apache2-docapache2-suexecapache2-utilsapt-listchangesarjautoconfautomake1.9awstatsbind9binutilsbisonbuild-essentialbzip2cabextractclamavclamav-daemonclamav-docsdaemondebhelperdnsutilsdovecot-imapddovecot-mysqldovecot-pop3ddovecot-sievefail2banflexgeoip-databasegetmail4imagemagickjailkitlibapache2-mod-fastcgilibapache2-mod-fcgidlibapache2-mod-php5libapache2-mod-pythonlibapache2-mod-suphplibauthen-sasl-perllibclass-dbi-mysql-perllibio-socket-ssl-perllibio-string-perllibnet-dns-perllibnet-ident-perllibnet-ldap-perllibrubylibtoollzopmailmanmcryptmemcachedmysql-clientmysql-servernomarchntpntpdateopensslphp5php5-cgiphp5-cliphp5-commonphp5-curlphp5-fpmphp5-gdphp5-imagickphp5-imapphp5-intlphp5-mcryptphp5-memcachephp5-memcachedphp5-mingphp5-mysqlphp5-psphp5-pspellphp5-recodephp5-snmpphp5-sqlitephp5-tidyphp5-xcachephp5-xmlrpcphp5-xslphp-authphpmyadminphp-pearpostfixpostfix-docpostfix-mysqlrkhunterspamassassinsquirrelmailsudounzipvloggerwebalizerzipzoo"> tutorial_install###################################################################################################################################################### List of all packages installed by you on your server #######################################################################################################################################################dpkg -l |grep ii| cut -d ' ' -f3> server_installed###################################################################################################################################################### Difference between the tutorial &your server's installation #######################################################################################################################################################diff server_installed tutorial_install | grep ">" | cut -d ' ' -f2> missing_packagesif [ $? -eq 0 ]echo "You missed to install these packages ` cat missing_packages` "then echo "You need to install these packages. To install these packages you need to run the command apt-get install package_name"echo " You can cross check the particular installation as follows:dpkg -l | grep package_name | cut -d ' ' -f3If it is showing the package_name then you can ignore the package."elseecho "Congratulations you have installed all the packages successfully"firm -rf missing_packages server_installed tutorial_install

chmod +x ubuntu_package_check.sh

./ubuntu_package_check.sh

23. Install ISPConfig 3

To install ISPConfig 3 from the latest released version, do this:

cd /tmp

wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ISPConfig-3-stable.tar.gz

cd ispconfig3_install/install/

The next step is to run

php -q install.php

This will start the ISPConfig 3 installer. The installer will configure all services like Postfix, Dovecot, etc. for you. A manual setup as required for ISPConfig 2 (perfect setup guides) is not necessary.

[email protected]:/tmp/ispconfig3_install/install# php -q install.php

--------------------------------------------------------------------------------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

--------------------------------------------------------------------------------

>> Initial configuration

Operating System:14.04 UNKNOWN

Following will be a few questions for primary configuration so be careful.

Default values are in [brackets] and can be accepted with

Tap in "quit" (without the quotes) to stop the installer.

Select language (en,de) [en]: <-- ENTER

Installation mode (standard,expert) [standard]: <-- ENTER

Full qualified hostname (FQDN) of the server, eg server1.domain.tld [server1.example.com]: <-- ENTER

MySQL server hostname [localhost]: <-- ENTER

MySQL root username [root]: <-- ENTER

MySQL root password []: <-- yourroot sqlpassword

MySQL database to create [dbispconfig]: <-- ENTER

MySQL charset [utf8]: <-- ENTER

Generating a 4096 bit RSA private key

............................................................................++

.....................++

writing new private key to 'smtpd.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: <-- ENTER

State or Province Name (full name) [Some-State]: <-- ENTER

Locality Name (eg, city) []: <-- ENTER

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- ENTER

Organizational Unit Name (eg, section) []: <-- ENTER

Common Name (e.g. server FQDN or YOUR name) []: <-- ENTER

Email Address []: <-- ENTER

Configuring Jailkit

Configuring Dovecot

Configuring Spamassassin

Configuring Amavisd

Configuring Getmail

Configuring Pureftpd

Configuring BIND

Configuring Apache

Configuring Vlogger

Configuring Apps vhost

Configuring Bastille Firewall

Configuring Fail2ban

Installing ISPConfig

ISPConfig Port [8080]: <-- ENTER

Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) [y]: <-- ENTER

Generating RSA private key, 4096 bit long modulus

..........++

......++ e is 65537 (0x10001)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: <-- ENTER

State or Province Name (full name) [Some-State]: <-- ENTER

Locality Name (eg, city) []: <-- ENTER

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- ENTER

Organizational Unit Name (eg, section) []: <-- ENTER

Common Name (e.g. server FQDN or YOUR name) []: <-- ENTER

Email Address []: <-- ENTER

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []: <-- ENTER

An optional company name []: <-- ENTER

writing RSA key

Configuring DBServer

Installing ISPConfig crontab

no crontab for root

no crontab for getmail

Restarting services ...

Rather than invoking init scripts through /etc/init.d, use the service(8)

utility, e.g. service mysql restart

Since the script you are attempting to invoke has been converted to an

Upstart job, you may also use the stop(8) and then start(8) utilities,

e.g. stop mysql ; start mysql. The restart(8) utility is also available.

mysql stop/waiting

mysql start/running, process 2817

* Stopping Postfix Mail Transport Agent postfix

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

...done.

* Starting Postfix Mail Transport Agent postfix

postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: und efined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr /sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

/usr/sbin/postconf: warning: /etc/postfix/main.cf: undefined parameter: virtual_mailbox_limit_maps

...done.

Stopping amavisd: amavisd-new.

Starting amavisd: amavisd-new.

* Stopping ClamAV daemon clamd

...done.

* Starting ClamAV daemon clamd

...done.

Rather than invoking init scripts through /etc/init.d, use the service(8)

utility, e.g. service dovecot restart

Since the script you are attempting to invoke has been converted to an

Upstart job, you may also use the stop(8) and then start(8) utilities,

e.g. stop dovecot ; start dovecot. The restart(8) utility is also available.

dovecot stop/waiting

dovecot start/running, process 3962

* Restarting web server apache2

[Fri Apr 26 00:55:00 2013] [warn] NameVirtualHost *:443 has no VirtualHosts

[Fri Apr 26 00:55:00 2013] [warn] NameVirtualHost *:80 has no VirtualHosts

[Fri Apr 26 00:55:01 2013] [warn] NameVirtualHost *:443 has no VirtualHosts

[Fri Apr 26 00:55:01 2013] [warn] NameVirtualHost *:80 has no VirtualHosts

... waiting ...done.

Restarting ftp server: Running: /usr/sbin/pure-ftpd-mysql-virtualchroot -l mysql:/etc/pure-ftpd/db/mysql.conf -l pam -A -b -u 1000 -D -H -Y 1 -E -8 UTF-8 -O clf:/var/log/pure-ftpd/transfer.log -B

Installation completed.

[email protected]:/tmp/ispconfig3_install/install#

The installer automatically configures all underlying services, so no manual configuration is needed.

You now also have the possibility to let the installer create an SSL vhost for the ISPConfig control panel, so that ISPConfig can be accessed using https:// instead of http://. To achieve this, just press ENTER when you see this question:Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) [y]:.

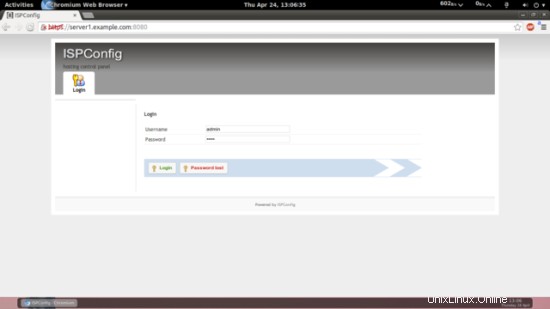

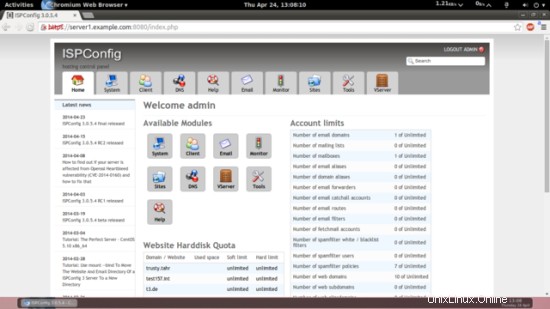

Afterwards you can access ISPConfig 3 under http(s)://server1.example.com:8080/ or http(s)://192.168.2.251:8080/ ( http or https depends on what you chose during installation). Log in with the username admin and the password admin (you should change the default password after your first login):

The system is now ready to be used.

ISPConfig 3 Manual

Afin d'apprendre à utiliser ISPConfig 3, je vous recommande fortement de télécharger le manuel ISPConfig 3.

Sur plus de 300 pages, il couvre le concept derrière ISPConfig (administrateur, revendeurs, clients), explique comment installer et mettre à jour ISPConfig 3, inclut une référence pour tous les formulaires et champs de formulaire dans ISPConfig ainsi que des exemples d'entrées valides, et fournit des tutoriels pour les tâches les plus courantes dans ISPConfig 3. Il explique également comment rendre votre serveur plus sécurisé et est accompagné d'une section de dépannage à la fin.

ISPConfig Monitor App For Android

With the ISPConfig Monitor App, you can check your server status and find out if all services are running as expected. You can check TCP and UDP ports and ping your servers. In addition to that you can use this app to request details from servers that have ISPConfig installed (please note that the minimum installed ISPConfig 3 version with support for the ISPConfig Monitor App is 3.0.3.3! ); these details include everything you know from the Monitor module in the ISPConfig Control Panel (e.g. services, mail and system logs, mail queue, CPU and memory info, disk usage, quota, OS details, RKHunter log, etc.), and of course, as ISPConfig is multiserver-capable, you can check all servers that are controlled from your ISPConfig master server.

For download and usage instructions, please visit http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

Additional Notes

OpenVZ

If the Ubuntu server that you've just set up in this tutorial is an OpenVZ container (virtual machine), you should do this on the host system (I'm assuming that the ID of the OpenVZ container is 101 - replace it with the correct VPSID on your system):

VPSID=101

for CAP in CHOWN DAC_READ_SEARCH SETGID SETUID NET_BIND_SERVICE NET_ADMIN SYS_CHROOT SYS_NICE CHOWN DAC_READ_SEARCH SETGID SETUID NET_BIND_SERVICE NET_ADMIN SYS_CHROOT SYS_NICE

do

vzctl set $VPSID --capability ${CAP}:on --save

done

Links

- Ubuntu :http://www.ubuntu.com/

- ISPConfig :http://www.ispconfig.org/