Présentation

Fail2ban est un logiciel qui protège votre serveur des attaques par force brute. Pour ce faire, il surveille les journaux du serveur et détecte toute activité suspecte.

Le programme détecte lorsqu'il y a un nombre déraisonnable de tentatives infructueuses et ajoute automatiquement de nouvelles à iptables qui bloquent l'adresse IP donnée. Cette IP (ou hôte) est alors bloquée pour une durée déterminée ou indéfiniment.

Par conséquent, l'installation de ce logiciel de surveillance des journaux est un excellent moyen de fournir une autre couche à la sécurité de votre serveur. Pourtant, cela ne peut être qu'une partie de votre plan de sécurité global du serveur. Explorez plus de mesures avec ces 21 conseils de sécurité des serveurs.

Dans ce didacticiel, vous apprendrez à installer et à configurer Fail2ban sur votre serveur.

Prérequis

- Accès à une ligne de commande / fenêtre du terminal

- Accès à un compte utilisateur avec sudo ou privilèges root

Installer Fail2ban

L'installation de Fail2ban dépend du système d'exploitation exécuté sur votre serveur. Vous trouverez ci-dessous des commandes pour installer et activer Fail2ban sur Ubuntu , CentOS , Fédora , et Debian .

Important : Fail2ban ne remplace pas les pare-feux logiciels, tels que iptables. Il est conçu comme une autre couche de sécurité et ne doit pas remplacer un pare-feu.

Installer Fail2ban sur Ubuntu

1. Avant d'ajouter de nouveaux packages, il est important de mettre à jour le référentiel système et la mise à niveau Logiciel. Pour cela, lancez la commande :

apt-get update && apt-get upgrade

Appuyez sur y pour confirmer et appuyez sur Entrée .

2. Vous pouvez maintenant installer Fail2ban avec :

apt-get install fail2ban3. En option, vous pouvez installer Sendmail pour l'assistance par e-mail :

apt-get install sendmail4. Ensuite, vous devez autoriser l'accès SSH à travers le pare-feu :

ufw allow ssh5. Enfin, activez le pare-feu :

ufw enableInstaller Fail2ban sur CentOS

1. Pour installer Fail2ban sur CentOS, vous avez besoin du dépôt EPEL . Mettez à jour le système et ajoutez le référentiel en exécutant :

yum update && yum install epel-release2. Une fois le référentiel EPEL configuré, installez Fail2ban avec la commande :

yum install fail2ban3. Ensuite, vous devez démarrer le service Fail2ban et l'activer au démarrage :

systemctl start fail2bansystemctl enable fail2ban4. Pour l'assistance par e-mail, vous pouvez installer Sendmail avec :

yum install sendmail5. Pour démarrer et activer Sendmail exécution du service :

systemctl start sendmailsystemctl enable sendmailInstaller Fail2ban sur Fedora

1. Commencez par mettre à jour le système :

dnf update2. Ensuite, installez Fail2ban et Sendmail (facultatif, si vous avez besoin d'une assistance par e-mail) :

dnf install fail2bandnf install sendmail3. Comme ces services ne démarrent pas automatiquement sur Fedora, vous devez démarrer et activer eux avec :

systemctl start fail2bansystemctl enable fail2bansystemctl start sendmailsystemctl enable sendmailInstaller Fail2ban sur Debian

1. Mise à jour et mise à niveau le système :

apt-get update && apt-get upgrade -yAppuyez sur y et Entrez pour confirmer.

2. Ensuite, installez Fail2ban avec la commande :

apt-get install fail2ban3. Pour l'assistance par e-mail, vous pouvez également installer Sendmail en utilisant la commande :

apt-get install sendmail-bin sendmailConfigurer Fail2ban

Configurez Fail2ban en éditant les fichiers de configuration suivants :

- fichier fail2ban.local

- fichier jail.local

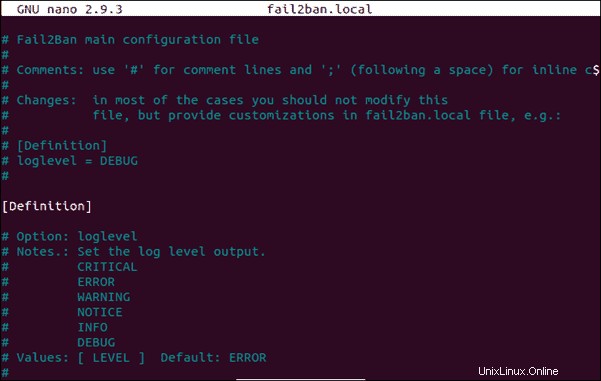

Configurer le fichier fail2ban.local

Fail2ban définit sa configuration globale dans le fail2ban.conf dossier. Le fichier se compose de la configuration par défaut et il n'est généralement pas conseillé de le modifier.

Toutes les modifications apportées à la configuration doivent être effectuées dans un fail2ban.local séparé fichier.

1. Par conséquent, la première chose à faire est de copier le contenu du .conf fichier dans un .local dossier. La commande pour le faire est :

cp /etc/fail2ban/fail2ban.conf /etc/fail2ban/fail2ban.local2. Il n'y aura pas de sortie après cette commande. L'étape suivante consiste à ouvrir le fichier fail2ban.local à l'aide d'un éditeur de texte de votre choix :

nano fail2ban.local3. Vous devriez voir un fichier similaire à l'image ci-dessous :

Dans cet exemple, les commentaires en bleu expliquent chaque option et ses valeurs possibles. Les lignes blanches sont les options que vous pouvez modifier et elles incluent :

loglevel– Définissez la sortie du niveau de journalisation surCRITICAL,ERROR,WARNING,NOTICE,INFO, ouDEBUG.logtarget– Définissez la cible du journal, qui peut être soit unFILE,SYSLOG,STDERR, ouSTDOUT.syslogsocket– Définissez le fichier de socket syslog surautoouFILE(ceci n'est utilisé que si lelogtargetest défini surSYSLOG)socket– Définissez le fichier socket utilisé pour communiquer avec le démon. Assurez-vous de ne pas supprimer ce fichier. Son chemin par défaut est :/var/run/fail2ban/fail2ban.sockpidfile– Définissez le fichier PID utilisé pour stocker l'ID de processus du serveur fail2ban. L'emplacement par défaut est :/var/run/fail2ban/fail2ban.pid

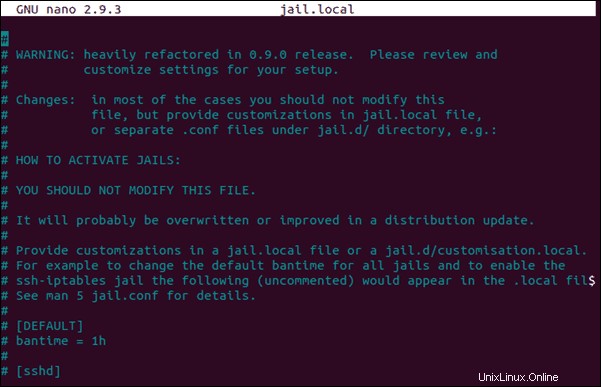

Configurer le fichier jail.local

Un autre fichier de configuration Fail2ban que vous devrez peut-être modifier est le jail.conf fichier qui inclut des prisons définissant des filtres avec des actions.

Tout comme avec la configuration globale, le jail.config le fichier ne doit pas être modifié directement. Au lieu de cela, toute personnalisation doit être effectuée dans jail.local fichier.

1. Si vous devez apporter des modifications, copiez le contenu du .conf fichier dans un .local fichier :

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local2. Ouvrez le fichier jail.local avec un éditeur de texte de votre choix :

nano jail.local3. Vous devriez voir le contenu suivant :

Vous pouvez y définir les options suivantes :

ignoreself– Spécifiez si l'adresse IP locale doit être ignorée en définissant la valeurtruefalse.ignoreip– Vous permet de spécifier les adresses IP, les masques CIDR ou les hôtes DNS qui doivent être interdits. Séparez plusieurs adresses par un espace.ignorecommand– Définir lepath/to/commandsi l'un doit être ignoré.

bantime– Spécifiez le nombre de secondes pendant lesquelles un hôte est banni (la valeur par défaut étant600)maxretry– Le nombre d'échecs autorisés avant qu'un hôte ne soit banni (par défaut défini sur5).findtime– Le temps pendant lequel l'hôte ne doit pas utiliser lemaxretrynuméro afin de ne pas être banni (généralement défini sur10minutes). Par exemple, si un hôte échoue 5 fois en 10 minutes, il est banni pendant 600 secondes.

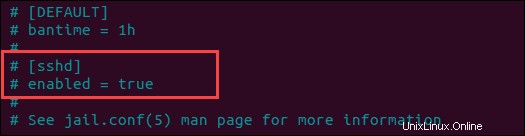

backend– Spécifiez le backend utilisé pour obtenir la modification des fichiers. Si vous utilisez CentOS ou Fedora, vous devez définir le backend sursystemd. La valeur par défautautoest suffisant pour les autres systèmes d'exploitation.[ssh]– par défaut, Fail2ban n'a pas de prisons activées. Par conséquent, vous devez le faire manuellement en ajoutant les jails au fichier de configuration. Par exemple, vous pouvez activer la prison du démon SSH en décommentant (en supprimant#) les lignes[ssh]etenabled = true.

destemail- Spécifie l'adresse e-mail où vous souhaitez recevoir des notificationssender– Définit l'adresse e-mail à partir de laquelle vous recevez les notifications

Configurations jail.local supplémentaires

Vous pouvez également définir des configurations supplémentaires dans le fichier jail.local, comme pour SSH et iptables. Ces options incluent :

banaction– Spécifie l'action par défaut qui est utilisée lorsque lemaxretryest atteint.banaction_allports– Vous permet d'étiqueter une adresse IP qui doit être bloquée dans chaque port.port– La valeur doit correspondre au service défini. Cela pourrait êtresshou un numéro de port (si vous utilisez un autre port).filter– Le nom du fichier contenant les informations failregex, situé dans/etc/fail2ban/filter.d.

Redémarrer le service

Si vous avez apporté des modifications à fail2ban.local et jail.local fichiers, assurez-vous de redémarrer le service fail2ban.

Pour redémarrer le service fail2ban avec la nouvelle configuration, lancez la commande :

service fail2ban restart