Aujourd'hui, nous allons vous montrer comment découvrir quels sont les ports cPanel et comment configurer votre pare-feu pour permettre le travail normal de tous vos services Web basés sur le panneau de contrôle.

Ces ports système sont utilisés pour de nombreux domaines importants de vos services d'hébergement Web tels que Email, Named, MySQL et HTTP, entre autres.

Dans cette mini base de connaissances qui fait partie de notre article principal sur l'hébergement cPanel, vous apprendrez également à configurer vos ports de messagerie cPanel, ainsi que les ports cPanel généraux sur les serveurs RHEL, CentOS et CloudLinux exécutant CSF et APF Firewall. Commençons par les choses amusantes en répertoriant les ports ouverts par défaut de cpanel.

Liste des ports cPanel

L'installation de cPanel (panneau de configuration) et WHM (gestionnaire d'hébergement Web) est livrée avec de nombreux services installés par défaut. C'est à vous, à votre administrateur système ou à votre société d'hébergement Web, de vérifier et de désinstaller tous les logiciels que vous n'utiliserez pas, car plus de services actifs signifient plus de ressources système destinées à ces services, et plus de services à exploiter par des attaques.

| Port | Service |

|---|---|

| 20 | Port alternatif FTP et protocole de transfert |

| 21 | FTP (protocole de transfert de fichiers) |

| 22 | Port SSH (Secure Shell) |

| 25 | SMTP |

| 26 | Port alternatif SMTP |

| 37 | démon rdate |

| 43 | serveur whois |

| 53 | Serveur DNS BIND |

| 80 | serveur http |

| 110 | damon POP3 |

| 113 | ident |

| 143 | Port de messagerie IMAP |

| 443 | https (http sur SSL pour les certificats SSL) |

| 465 | SMTP, port SSL/TLS sécurisé |

| 579 | Outil de sécurité cPHulk |

| 783 | Démon SpamAssassin™ |

| 873 | démon rsync |

| 993 | IMAP sur SSL |

| 995 | POP3 sur SSL |

| 2077 | Service WebDAV |

| 2078 | Service WebDAV sur SSL |

| 2079 | CalDAV et CardDAV |

| 2080 | CalDAV et CardDAV sur SSL |

| 2082 | Port de connexion cPanel |

| 2083 | Connexion cPanel via SSL |

| 2086 | Connexion WHM (gestionnaire d'hébergeur) |

| 2087 | Connexion WHM sur SSL |

| 2089 | Vérification de la licence cPanel |

| 2095 | Webmail |

| 2096 | Webmail sur SSL |

| 3306 | MySQL |

Configuration du pare-feu

Veuillez lire attentivement ces étapes pour éviter de vous enfermer hors de votre serveur, assurez-vous de mettre en liste blanche votre adresse IP de connexion Internet publique avant d'appliquer les règles de pare-feu définitives. Ne fermez jamais votre terminal Linux (ligne de commande) et gardez toujours votre accès shell ouvert à votre serveur lors de la configuration et du test de votre pare-feu.

Ce pare-feu ne peut être configuré que si vous disposez d'un accès root direct sur un serveur dédié ou un cloud vps comme environnement d'hébergement… sur les plans d'hébergement partagé et revendeur comme l'hébergement joomla, l'hébergement web wordpress, l'hébergement magento, etc. ne seront probablement pas utiles car ils ne le font pas n'offrez pas d'accès root à votre serveur.

ConfigServer a construit un excellent pare-feu appelé CSF, il fournit un shell entièrement personnalisable et une interface de gestion de pare-feu WHM, qui vous permet de modifier, redémarrer, arrêter et démarrer facilement vos règles iptables. Mais pour être honnête, c'est plus qu'un simple pare-feu iptables, c'est un pare-feu d'inspection complète des paquets, un système de détection d'intrusion et aussi une application de sécurité de serveur Linux.

Installer le pare-feu CSF

wget https://download.configserver.com/csf.tgz tar -xzf csf.tgz cd csf & ./install.cpanel.sh

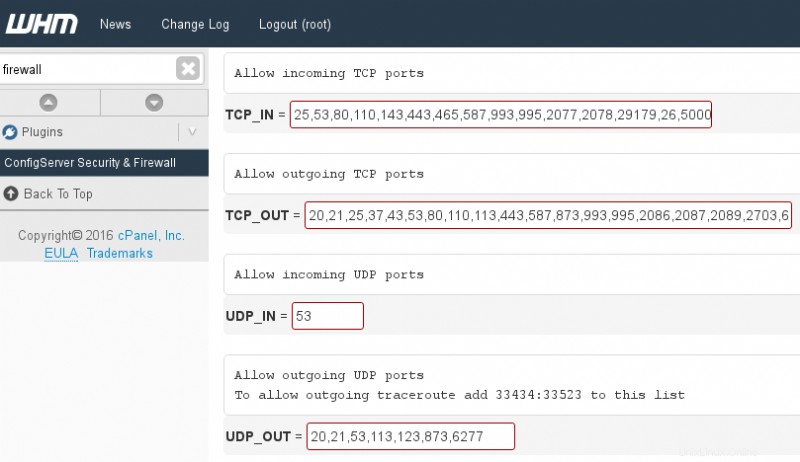

Passer à WHM>> Plugins>> ConfigServer &Firewall

Très important, afin de tester les paramètres de votre pare-feu, vous devez garder TESTING ="1", de cette façon si vous êtes bloqué depuis votre propre serveur, vous pouvez vous reconnecter quelques minutes après que le cron CSF efface les règles ipables, c'est au cas où vous n'auriez pas correctement configuré les ports dans le pare-feu.

# Testing flag - enables a CRON job that clears iptables incase of # configuration problems when you start csf. This should be enabled until you # are sure that the firewall works - i.e. incase you get locked out of your # server! Then do remember to set it to 0 and restart csf when you're sure # everything is OK. Stopping csf will remove the line from /etc/crontab # # lfd will not start while this is enabled TESTING = "1"

Les variables de port sont comme vous le voyez ci-dessous :

# Allow incoming TCP ports TCP_IN = "22,25,26,53,80,110,143,443,465,587,993,995,2077,2078" # Allow outgoing TCP ports TCP_OUT = "20,21,22,25,26,37,43,53,80,110,113,443,587,873,993,995,2086,2087,2089,2703" # Allow incoming UDP ports UDP_IN = "53" # Allow outgoing UDP ports # To allow outgoing traceroute add 33434:33523 to this list UDP_OUT = "20,21,53,113,873,6277"

Il s'agit d'une configuration de base du pare-feu de port cPanel, vous devez explorer la documentation CSF pour configurer correctement votre pare-feu, car elle implique de nombreuses autres options pour sécuriser et renforcer les ports de votre serveur ainsi que les connexions entrantes et sortantes. Vous pouvez également consulter notre guide d'installation complet du pare-feu CSF pour les serveurs cPanel, au cas où vous auriez des doutes sur la façon d'ouvrir un port dans CSF.

Configuration des ports sur le pare-feu APF

APF Firewall est une autre alternative au pare-feu CSF, il existait même avant CSF, et c'est un service frontal pour le pare-feu netfilter/iptables. Identique à CSF, il ne s'agit pas seulement d'une solution de gestion de pare-feu, mais également d'une suite de sécurité de serveur.

Installer le pare-feu APF

wget http://www.rfxn.com/downloads/apf-current.tar.gz tar -xvpzf apf-current.tar.gz cd apf-* sh ./install.sh

Maintenant que votre pare-feu APF est installé, configurons-le.

nano -w /etc/apf/conf.apf

Recherchez la variable "DEVEL_MODE" et assurez-vous qu'elle est définie sur 1 jusqu'à ce que vous soyez satisfait des paramètres de votre pare-feu.

# !!! Do not leave set to (1) !!! # When set to enabled; 5 minute cronjob is set to stop the firewall. Set # this off (0) when firewall is determined to be operating as desired. DEVEL_MODE="1"

Configurons maintenant les ports nécessaires sur les variables TCP et UDP :

# Configure inbound (ingress) accepted services. This is an optional # feature; services and customized entries may be made directly to an ip's # virtual net file located in the vnet/ directory. Format is comma separated # and underscore separator for ranges. # # Common inbound (ingress) TCP ports IG_TCP_CPORTS="22,25,26,53,80,110,143,443,465,587,993,995,2077,2078" # Common inbound (ingress) UDP ports IG_UDP_CPORTS="53" # Outbound (egress) filtering EGF="1" # Common outbound (egress) TCP ports EG_TCP_CPORTS="20,21,22,25,26,37,43,53,80,110,113,443,587,873,993,995,2086,2087,2089,2703" # Common outbound (egress) UDP ports EG_UDP_CPORTS="20,21,53,113,873,6277"

Une fois prêt, redémarrez APF pour appliquer les modifications :

service apf restart

Il s'agit simplement d'une configuration de base du pare-feu APF, vous devez lire la documentation APF et examiner attentivement et reconfigurer votre pare-feu iptables pour qu'il corresponde à vos propres besoins.

Conclusion

Comme nous l'avons vu dans cet article, les pare-feu CSF et APF offrent une solution solide pour les règles iptables et la gestion de la sécurité des serveurs, mais nous recommandons toujours CSF comme première solution car il est mis à jour plus souvent que le pare-feu APF, et c'est un pare-feu qui a été construit pour la plate-forme cPanel.

Autres lectures :

- Comment vérifier si les ports sont ouverts sur cPanel