OpenVPN crée un tunnel crypté entre deux points, empêchant un tiers d'accéder à votre trafic réseau. En configurant votre serveur de réseau privé virtuel (VPN), vous devenez votre propre fournisseur VPN. De nombreux services VPN populaires utilisent déjà OpenVPN, alors pourquoi lier votre connexion à un fournisseur spécifique alors que vous pouvez avoir le contrôle total vous-même ?

Plus de contenu de qualité

- Cours en ligne gratuit :Présentation technique de RHEL

- Apprenez les commandes avancées de Linux

- Télécharger les aide-mémoire

- Trouvez une alternative open source

- Lire le meilleur contenu Linux

- Découvrez les ressources open source

Le premier article de cette série configure un serveur pour votre VPN, le deuxième article montre comment installer et configurer le logiciel serveur OpenVPN, tandis que le troisième article explique comment configurer votre pare-feu et démarrer le logiciel serveur OpenVPN. Ce quatrième et dernier article montre comment utiliser votre serveur OpenVPN à partir d'ordinateurs clients. C'est la raison pour laquelle vous avez fait tout le travail dans les trois articles précédents !

Créer des certificats clients

N'oubliez pas que la méthode d'authentification pour OpenVPN exige que le serveur et le client aient quelque chose (certificats) et savoir quelque chose (un mot de passe). Il est temps de le configurer.

Tout d'abord, créez un certificat client et une clé privée pour votre ordinateur client. Sur votre serveur OpenVPN, générez une demande de certificat. Il demande une phrase de passe ; assurez-vous de vous en souvenir :

$ cd /etc/openvpn/ca

$ sudo /etc/openvpn/easy-rsa/easyrsa \

gen-req greglaptop

Dans cet exemple, greglaptop est l'ordinateur client pour lequel ce certificat est créé.

Il n'est pas nécessaire d'importer la demande dans l'autorité de certification (CA) car elle s'y trouve déjà. Passez-le en revue pour vous assurer :

$ cd /etc/openvpn/ca

$ /etc/openvpn/easy-rsa/easyrsa \

show-req greglaptop

Vous pouvez également vous connecter en tant que client :

$ /etc/openvpn/easy-rsa/easyrsa \

sign-req client greglaptop

Installer le logiciel client OpenVPN

Sous Linux, Network Manager peut déjà avoir un client OpenVPN inclus. Sinon, vous pouvez installer le plugin :

$ sudo dnf install NetworkManager-openvpnSous Windows, vous devez télécharger et installer le client OpenVPN à partir du site de téléchargement OpenVPN. Lancez le programme d'installation et suivez les instructions.

Copier les certificats et les clés privées vers le client

Maintenant, votre client a besoin des identifiants d'authentification que vous avez générés pour lui. Vous les avez générés sur le serveur, vous devez donc les transporter vers votre client. J'ai tendance à utiliser SSH pour cela. Sous Linux, c'est le scp commande. Sous Windows, vous pouvez utiliser WinSCP en tant qu'administrateur pour extraire les certificats et les clés.

En supposant que le client est nommé greglaptop , voici les noms de fichiers et les emplacements des serveurs :

/etc/openvpn/ca/pki/issued/greglaptop.crt

/etc/openvpn/ca/pki/private/greglaptop.key

/etc/openvpn/ca/pki/issued/ca.crt

Sous Linux, copiez-les dans le /etc/pki/tls/certs/ annuaire. Sous Windows, copiez-les dans le dossier C:\Program Files\OpenVPN\config répertoire.

Copier et personnaliser le fichier de configuration client

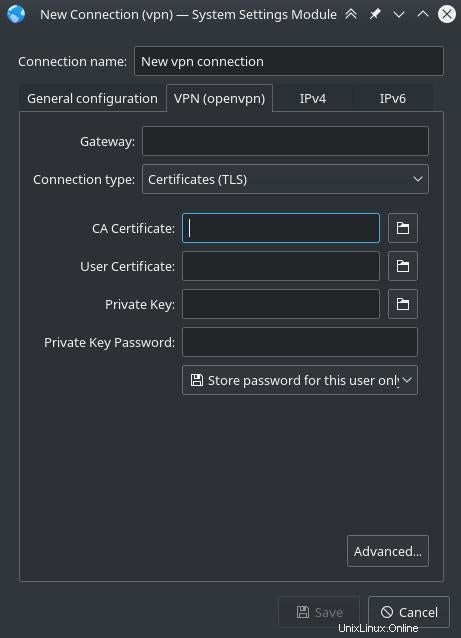

Sous Linux, vous pouvez soit copier le fichier /etc/openvpn/client/OVPNclient2020.ovpn fichier sur le serveur vers /etc/NetworkManager/system-connections/ , ou vous pouvez accéder à Network Manager dans les paramètres système et ajouter une connexion VPN.

Pour le type de connexion, sélectionnez Certificats . Faites pointer Network Manager vers les certificats et les clés que vous avez copiés depuis le serveur.

Sous Windows, exécutez WinSCP en tant qu'administrateur pour copier le modèle de configuration client /etc/openvpn/client/OVPNclient2020.ovpn sur le serveur vers C:\Program Files\OpenVPN\config sur le client. Ensuite :

- Renommez-le pour qu'il corresponde au certificat ci-dessus.

- Modifiez les noms du certificat CA, du certificat client et de la clé pour qu'ils correspondent aux noms copiés ci-dessus à partir du serveur.

- Modifiez les informations IP pour qu'elles correspondent à votre réseau.

Vous avez besoin d'autorisations de super-administrateur pour modifier les fichiers de configuration du client. Le moyen le plus simple d'obtenir cela pourrait être de lancer une fenêtre CMD en tant qu'administrateur, puis de lancer le Bloc-notes à partir de la fenêtre CMD de l'administrateur pour modifier les fichiers.

Connectez votre client au serveur

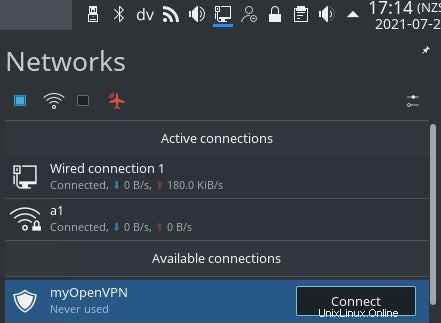

Sous Linux, le gestionnaire de réseau affiche votre VPN. Sélectionnez-le pour vous connecter.

Sous Windows, démarrez l'interface utilisateur graphique OpenVPN (GUI). Il produit un graphique dans la barre d'état système de Windows sur le côté droit de la barre des tâches, généralement dans le coin inférieur droit de votre bureau Windows. Cliquez avec le bouton droit sur le graphique pour vous connecter, vous déconnecter ou afficher l'état.

Pour la première connexion, modifiez la ligne "remote" de votre fichier de configuration client pour utiliser l'adresse IP interne de votre serveur OpenVPN. Connectez-vous au serveur depuis l'intérieur de votre réseau de bureau en cliquant avec le bouton droit sur l'interface graphique OpenVPN dans la barre d'état système de Windows et en cliquant sur Se connecter . Déboguez cette connexion. Cela devrait détecter et résoudre les problèmes sans qu'aucun problème de pare-feu ne vous gêne, car le client et le serveur se trouvent du même côté du pare-feu.

Ensuite, modifiez la ligne "remote" de votre fichier de configuration client pour utiliser l'adresse IP publique pour votre serveur OpenVPN. Amenez le client Windows sur un réseau extérieur et connectez-vous. Déboguez tous les problèmes.

Se connecter en toute sécurité

Toutes nos félicitations! Vous disposez d'un réseau OpenVPN prêt pour vos autres systèmes clients. Répétez les étapes de configuration pour le reste de vos clients. Vous pouvez même utiliser Ansible pour distribuer des certificats et des clés et les tenir à jour.

Cet article est basé sur le blog de D. Greg Scott et est réutilisé avec autorisation.