Les mises à jour de sécurité, comme la plupart d'entre vous en conviendront, sont très importantes. Sous Linux, il est toujours conseillé de maintenir à jour les packages installés, en particulier en matière de sécurité. En général, les utilisateurs doivent appliquer les mises à jour de sécurité à leurs systèmes Linux dans les 30 jours suivant leur publication.

Dans ce didacticiel, nous expliquerons comment configurer un serveur CentOS 7 pour les mises à jour de sécurité automatiques. Cela garantira que le système télécharge automatiquement les packages et applique toutes les mises à jour de sécurité sans aucune intervention manuelle.

Ce dont nous allons discuter :

- Comment installer yum-cron sur CentOS 7

- Comment configurer yum-cron pour les mises à jour de sécurité automatiques

- Comment exclure des packages spécifiques des mises à jour automatiques

- Comment vérifier les journaux yum-cron

Prérequis

- Serveur CentOS 7

- Privilèges root

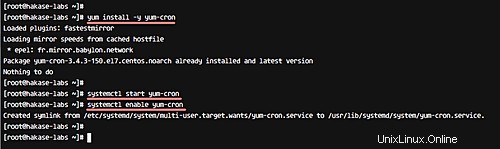

Étape 1 - Installer yum-cron sur CentOS 7

Miam-cron est un outil de ligne de commande pour gérer les mises à jour du système et des packages sur les systèmes CentOS.

L'utilitaire est disponible dans le référentiel CentOS 7. Vous pouvez l'installer en utilisant la commande ci-dessous.

yum -y install yum-cron

Une fois l'installation terminée, démarrez le service yum-cron, puis assurez-vous qu'il démarre automatiquement au démarrage du système à partir de maintenant. Tout cela peut être fait en utilisant les commandes suivantes :

systemctl start yum-cron

systemctl enable yum-cron

C'est tout. Yum-cron est maintenant correctement installé sur votre serveur CentOS 7.

Étape 2 - Configurer Yum-Cron pour les mises à jour automatiques

Après avoir installé le package yum-cron, nous devons le configurer pour les mises à jour automatiques. Par défaut, yum-cron fournit trois types de mises à jour :mise à jour par défaut à l'aide de la commande yum upgrade, mise à jour minimale et mise à jour de sécurité.

Notez que dans ce didacticiel, nous allons configurer yum-cron pour les mises à jour de sécurité (liées à la fois au système et aux packages). Alors commençons.

Dans un premier temps, rendez-vous dans le 'miam' répertoire de configuration et modifiez le 'yum-cron.conf ' à l'aide de l'éditeur Vim.

cd /etc/yum/

vim yum-cron.conf

Remarque :Bien sûr, vous pouvez utiliser n'importe quel autre éditeur de votre choix. Et pour ceux qui veulent apprendre Vim, consultez notre tutoriel complet ici.

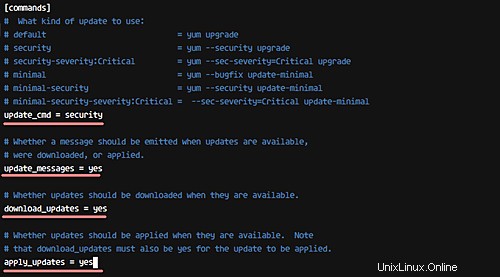

Dans le fichier, dirigez-vous vers la ligne commençant par la chaîne 'update_cmd' et définissez le type de mise à jour que vous souhaitez utiliser. Par exemple, dans ce didacticiel, nous nous concentrons uniquement sur les mises à jour de sécurité, alors changez la valeur de 'default' à 'security'.

update_cmd = security

De même, dirigez-vous vers la ligne commençant par la chaîne 'update_messages' et assurez-vous que sa valeur est 'yes'.

update_messages = yes

Faites ensuite de même pour les lignes 'download_updates' et 'apply_updates'.

download_updates = yes

apply_updates = yes

Ainsi, chaque fois qu'une mise à jour de sécurité est disponible, le système télécharge désormais automatiquement les packages requis, puis applique toutes les mises à jour.

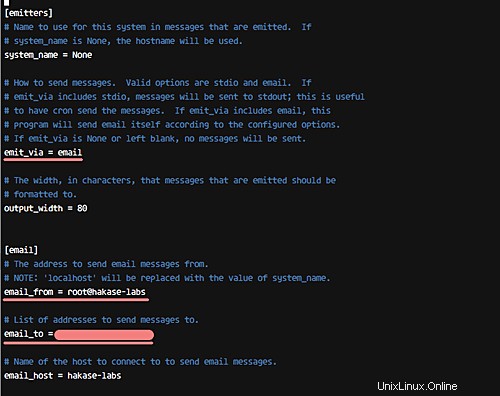

La prochaine étape est la configuration de la notification des messages. Fondamentalement, Yum-cron propose deux méthodes :soit vous pouvez afficher les notifications sur STDIO, soit les envoyer à une adresse e-mail. Pour ce didacticiel, nous utiliserons la deuxième option, qui est l'e-mail.

Changez donc la valeur de 'emit_via' en 'email' comme indiqué ci-dessous.

emit_via = email

Il y a une poignée d'autres modifications connexes que vous devez faire, y compris la spécification des adresses e-mail de et vers et de l'hôte de messagerie. Voici les valeurs que nous avons définies :

email_from = [email protected]

email_to = [email protected]

email_host = hakase-labs

C'est ça. Enregistrez maintenant le fichier et quittez l'éditeur.

La dernière étape consiste à redémarrer le service yum-cron, ce que vous pouvez faire à l'aide de la commande suivante :

systemctl restart yum-cron

À ce stade, toutes les mises à jour de sécurité du système seront automatiquement téléchargées et appliquées quotidiennement à l'aide de yum-cron.

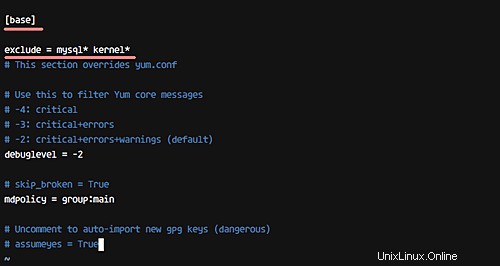

Étape 3 - Configurer les packages d'exclusion

Parfois, pour une raison quelconque, nous ne voulons pas appliquer les mises à jour automatiques sur certains packages, y compris le noyau. Dans cette étape, nous discuterons de la configuration qui vous permettra de désactiver les mises à jour pour certains packages.

La première étape consiste donc à modifier le fichier de configuration yum-cron.conf, qui réside dans le répertoire de configuration yum.

cd /etc/yum/

vim yum-cron.conf

Vers le bas du fichier, vous verrez la section '[base]'. Ajoutez une nouvelle ligne sous cette section contenant les noms des packages que vous souhaitez exclure. Par exemple, quelque chose de similaire à ce qui suit :

exclude = mysql* kernel*

Maintenant, enregistrez simplement les modifications et quittez.

Oui, vous avez bien deviné, vous devez maintenant redémarrer le service yum-cron.

systemctl restart yum-cron

Ainsi, dans notre cas, tous les packages dont le nom commence par "mysql" ou "kernel" seront désactivés pour les mises à jour automatiques.

Étape 4 - Vérifier les journaux yum-cron

Yum-cron utilise un cronjob pour les mises à jour de sécurité automatiques, et tous les journaux de ce cron sont disponibles dans le répertoire '/var/log'.

Vous devez donc vous diriger vers le répertoire '/var/log' pour accéder au fichier journal 'cron'.

cd /var/log/

cat cron | grep yum-daily

Et si vous souhaitez voir les packages qui ont été mis à jour, vous pouvez consulter le fichier yum.log.

cat yum.log | grep Updated

Références

- https://www.stephenrlang.com/

- https://community.centminmod.com/