L'accès SSH est toujours critique et vous voudrez peut-être trouver des moyens d'améliorer la sécurité de votre accès SSH. Dans cet article, nous verrons comment sécuriser SSH avec une simple authentification à deux facteurs en utilisant Google Authenticator. Avant de l'utiliser, vous devez intégrer le démon SSH sur votre serveur avec le protocole de mot de passe unique Google Authenticator TOTP et une autre restriction est que vous devez avoir votre téléphone Android avec vous tout le temps ou au moins le temps que vous souhaitez accéder à SSH. Ce tutoriel est écrit pour CentOS 7.

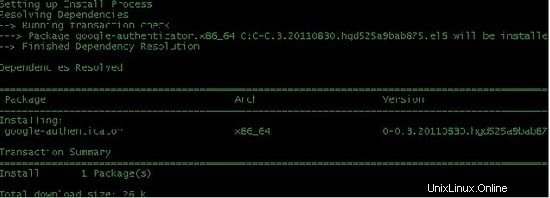

Tout d'abord, nous allons installer le module PAM open source Google Authenticator en exécutant la commande suivante sur le shell.

yum install google-authenticator

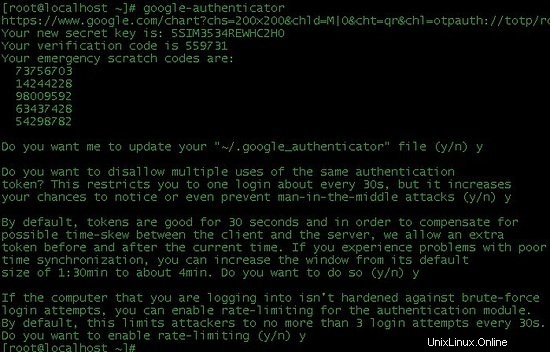

Cette commande installera l'authentificateur Google sur votre serveur Centos 7. L'étape suivante consiste à obtenir le code de vérification. C'est une commande très simple pour obtenir le code de vérification et les codes à gratter en répondant simplement aux questions simples du serveur qu'il vous posera. Vous pouvez effectuer cette étape en exécutant la commande suivante :

google-authenticator

Vous obtiendrez une sortie comme la capture d'écran suivante qui est affichée pour vous aider étape par étape car cette étape est très importante et cruciale. Notez les codes à gratter d'urgence dans un endroit sûr, ils ne peuvent être utilisés qu'une seule fois chacun et ils sont destinés à être utilisés si vous perdez votre téléphone.

Téléchargez maintenant l'application d'authentification Google sur votre téléphone mobile, l'application existe pour Android et Iphone. Eh bien, j'ai Android donc je vais le télécharger depuis Google Play Store où je l'ai recherché en tapant simplement "google authentication".

L'étape suivante consiste à modifier certains fichiers que nous commencerons par modifier d'abord /etc/pam.d/sshd. Ajoutez la ligne suivante en bas de ligne :

auth required pam_google_authenticator.so

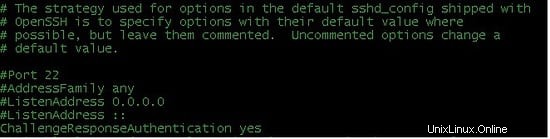

Modifiez le fichier suivant qui est /etc/ssh/sshd_config. Ajoutez la ligne suivante dans le fichier et si elle est déjà placée, changez le paramètre en "oui":

ChallengeResponseAuthentication yes

Redémarrez maintenant le service de ssh par la commande suivante :

service sshd restart

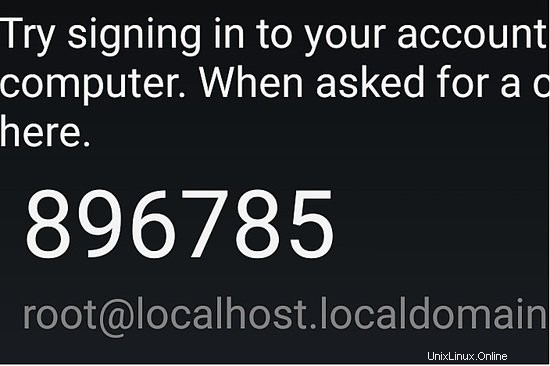

La dernière étape consiste à tester le service en vous connectant au serveur en SSH pour voir s'il nécessite un code de vérification. Vous pouvez voir la capture d'écran suivante qui montre le code de vérification qui change constamment et vous devez vous connecter avec :

Nous avons donc configuré avec succès l'authentification SSH basée sur Google Authenticator. Maintenant, votre SSH est sécurisé et aucune attaque brute ne peut envahir votre serveur à moins que quelqu'un ne dispose de votre code de vérification, ce qui nécessitera également l'accès à votre téléphone.

Liens

- CentOS

- Page Wikipédia sur Google Authenticator