Présentation

Comme nous le savons tous, un serveur virtuel a besoin de plus de sécurité que n'importe quel produit physique, car la perte subie lors d'une attaque par force brute n'est pas facilement détectable et les dommages causés pourraient complètement détruire vos activités en ligne ou tout processus fonctionnant en ligne. Il est donc préférable d'obtenir toutes les mesures de sécurité que l'on peut se permettre pour protéger les serveurs Web contre les attaques par force brute.

Avant de commencer à configurer votre serveur, discutons de certaines mesures de sécurité fondamentales que vous pouvez déployer pour rendre votre serveur aussi sécurisé que possible. Nous discuterons en détail des différentes manières de sécuriser votre serveur et également de sa configuration.

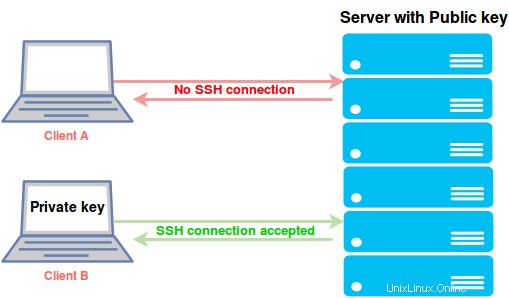

1.Clés SSH

La mesure de sécurité la plus élémentaire et la plus importante consiste à configurer un accès basé sur SSH à votre serveur. Les mots de passe manuels sont toujours vulnérables et l'utilisation de clés SSH protégera votre serveur contre les attaques vulnérables d'une bien meilleure manière que les serveurs protégés par mot de passe. Les clés SSH sont très faciles à configurer et ne nécessitent que quelques secondes pour les configurer dans le serveur.

Lors de la configuration de SSH sur le serveur, deux clés sont générées, à savoir la clé publique et la clé privée, dont la clé privée doit être gardée secrète par l'utilisateur et la clé publique peut être partagée si nécessaire. Étant donné que les clés SSH ont un plus grand nombre de bits que les mots de passe conventionnels, il est apparemment impossible pour l'ensemble actuel de matériel informatique de déchiffrer les clés SSH car il leur faudrait beaucoup de temps pour essayer les différentes combinaisons jusqu'à ce que la correspondance parfaite soit atteinte. . Pour savoir comment configurer la clé SSH sur votre serveur, cliquez ici.

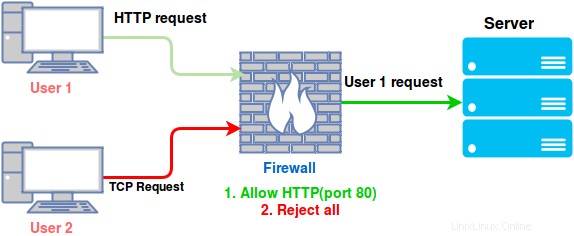

2.Pare-feu

En termes simples, un pare-feu est un système de sécurité réseau conçu pour empêcher tout accès non autorisé vers et depuis un réseau privé. Il peut s'agir d'un logiciel ou d'un périphérique matériel, mais indépendamment de cela, un pare-feu contrôle le flux de trafic vers et depuis les serveurs en fonction d'un ensemble de règles. Il existe essentiellement trois types de pare-feu :les pare-feu de filtrage de paquets, les pare-feu avec état et les pare-feu de couche d'application. Pour comprendre en quoi ces pare-feu diffèrent les uns des autres, nous devons savoir comment les informations sont transmises via un réseau TCP.

Les informations via un réseau TCP sont envoyées par paquets, chaque paquet se voyant attribuer un en-tête. Le pare-feu de filtrage de paquets inspecte les paquets individuellement sans comprendre son état de connexion. Cela signifie que le filtrage de paquets autorise ou refuse un paquet entrant ou sortant du réseau en fonction du paquet individuel. D'autre part, le pare-feu avec état analyse les paquets en fonction de l'état de la connexion et n'applique pas les règles du pare-feu tant que les paquets associés ne sont pas collectés. Les pare-feu de la couche application sont le type de pare-feu le plus sécurisé car ils inspectent les données dans les paquets et pas seulement l'en-tête du paquet. Les pare-feu avec état sont principalement utilisés pour la protection des serveurs et les règles de pare-feu peuvent être appliquées à l'aide d'Iptables, de nftables, du pare-feu UFC et du pare-feu CSF. Pour savoir comment modifier les règles de pare-feu à l'aide d'Iptables, consultez ce lien.

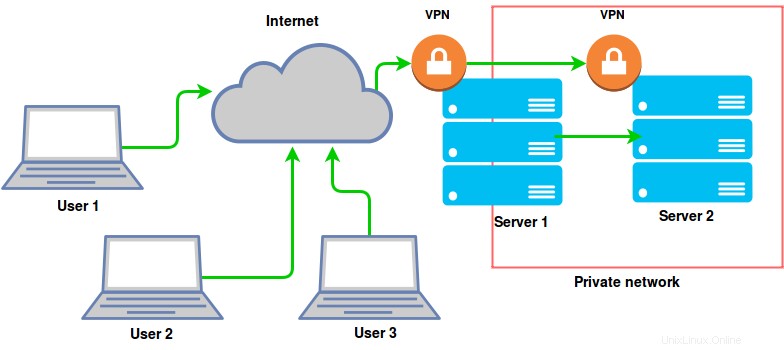

3.VPN et réseaux privés

Comme son nom l'indique, le réseau privé est un environnement réseau qui n'est accessible qu'aux utilisateurs distingués à proximité locale, comme le réseau interne d'une entreprise. D'autre part, un VPN ou réseau privé virtuel est une méthode de mise en réseau pour accéder à des serveurs distants comme s'il faisait partie du réseau privé local. En d'autres termes, un VPN étend le réseau privé sur un réseau public tel qu'Internet. Il permet à l'utilisateur d'envoyer et de recevoir des informations du serveur à distance mais au sein d'un réseau privé.

Dans le contexte de la sécurité des serveurs, le VPN joue un rôle important en autorisant l'accès à des ports spécifiques uniquement via un réseau privé. Cela permet uniquement aux utilisateurs du réseau privé de gérer les serveurs et les utilisateurs des réseaux publics sont interdits d'accès illimité.

4.Cryptage SSL/TLS

SSL (Secure Sockets Layer) est une technique de cryptage de communication standard entre un serveur Web et un navigateur. TLS (Transport Layer Security) est le successeur de SSL, mais les deux sont généralement appelés SSL. Chaque fois que vous visitez un site Web légitime, vous pouvez souvent voir ce symbole 🔒, apparaître avant l'URL que vous entrez dans le navigateur. Prenons par exemple e2enetworks.com :

Ce symbole de cadenas représente la certification SSL du site Web. Ce qui signifie que e2enetworks.com a l'intention de fournir un environnement sûr et sécurisé à ses utilisateurs et, par conséquent, il a doté son site Web d'une sécurité Web. La transaction d'informations est confinée entre l'utilisateur et l'hébergeur du site. Ce cryptage numérique aide le site Web à préserver la confidentialité des données.

Pour implémenter le cryptage SSL dans un site Web, un certificat SSL est obtenu auprès d'une autorité de certification (CA) autorisée. Ce certificat SSL configure le serveur pour approuver une autorité de certification spécifique, après quoi le serveur approuve chaque certificat signé par cette autorité de certification. Cette forme de protection du serveur est utile pour empêcher les attaques de l'homme du milieu où quelqu'un tente d'intercepter le trafic entre votre serveur et le client de destination.

5.Exécution isolée

L'exécution isolée fait référence à l'isolement d'un appareil particulier, dans notre cas le serveur, de l'accès externe et à son exécution dans son propre espace dédié. L'exécution isolée fournit un environnement confiné qui permet aux utilisateurs de limiter tout type de dommage pouvant être causé par des logiciels malveillants via le sandboxing. Un bac à sable est un environnement de test qui isole les modifications de code non testées et protège les serveurs actifs et leurs données, ainsi que d'autres collections de code, de données et/ou de contenu, propriétaires ou publics, contre les modifications qui pourraient être préjudiciables (indépendamment de l'intention de l'auteur de ces changements) à un système critique ou qui pourrait simplement être difficile à annuler.

Conclusion

Ce ne sont que quelques méthodes bien distinguées qu'il est important de configurer et d'installer avant que le serveur ne soit provisionné. En fin de compte, la sécurité du serveur et de ses données est en tête de liste des priorités et il vaut toujours mieux prévenir que se repentir. Il est donc fortement conseillé d'utiliser les mesures de sécurité mentionnées ci-dessus avant de configurer votre serveur. Outre ces mesures de protection du serveur, il existe également divers modules complémentaires qui peuvent être très utiles, mais ceux-ci sont indispensables, en particulier si vous gérez des serveurs contenant des données et des informations d'une importance cruciale.