WireGuard est un VPN rapide et open source qui utilise une cryptographie de pointe. Vpn signifie Réseau Privé Virtuel. Si vous comparez Wireguard VPN à d'autres solutions VPN, WireGuard VPN est facile à configurer, plus petit et plus rapide. Les autres solutions VPN sont IPsec et OpenVPN. WireGuard peut être installé sur n'importe quel système d'exploitation majeur comme Windows, Linux, macOS et Android.

Lorsque nous approfondissons WireGuard VPN, nous constatons qu'il ne suit pas le modèle client-serveur mais suit le VPN peer-to-peer. nous pouvons définir un pair comme client ou serveur lors de la configuration. Il crée une interface réseau sur chaque périphérique pair. Cela fonctionne alors comme un tunnel. L'authentification par les pairs se fait en partageant ou en validant des clés publiques. Il imite le modèle SSh.

Passons au sujet principal de cet article qui est de configurer le VPN Wireguard sur Debian 11. Il agira comme un serveur VPN.

Étape 1 :Installer WireGuard sur Debian 11

Commençons par installer le VPN Wireguard en premier. Il peut être installé via des référentiels de backports. Nous pouvons l'ajouter à notre système par la commande suivante :

$ echo 'deb http://ftp.debian.org/debian buster-backports main' | sudo tee /etc/apt/sources.list.d/buster-backports.list

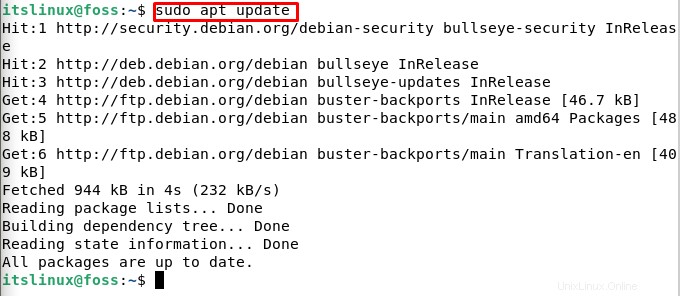

Maintenant que le référentiel a été activé, mettons à jour notre apt-cache. Pour cela tapez la commande suivante :

$ sudo apt update

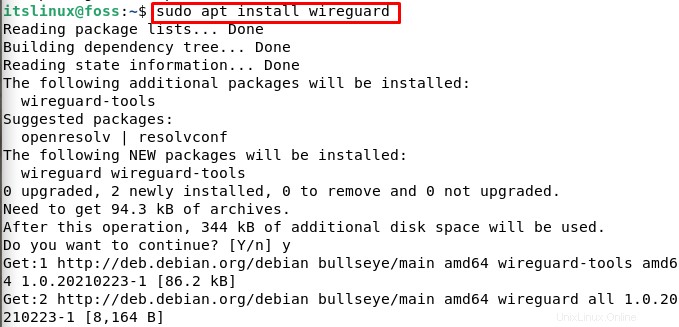

Après la mise à jour, nous devons installer le module Wireguard et les outils. Pour cela tapez ou copiez la commande suivante :

$ sudo apt install wireguard

Il convient de noter que wireguard s'exécute en tant que module du noyau.

Étape 2 :Configuration de WireGuard

Maintenant que nous avons installé wireguard dans Debian 11, configurons wireguard. Le groupe de travail et le wg-quick les commandes nous aident à gérer et à configurer wireguard.

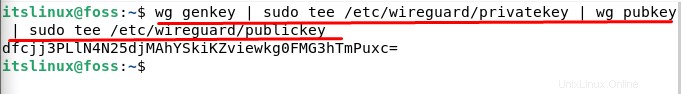

Comme nous l'avons mentionné dans l'introduction de cet article, chaque appareil du réseau VPN Wireguard possède une clé publique et une clé privée. Pour cela, nous devons exécuter la commande suivante pour générer la paire de clés :

$ wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Vous pourrez voir la clé une fois que vous aurez exécuté la commande ci-dessus, comme indiqué dans la capture d'écran. Les fichiers de paire de clés ont été générés dans le répertoire /etc/wireguard. Nous pouvons afficher le contenu du fichier en utilisant le chat ou moins commandes dans Debian 11.

Il convient de noter que la clé privée est privée et ne doit jamais être partagée avec qui que ce soit.

Une autre clé prise en charge par wireguard est la clé pré-partagée. La fonction de cette clé est d'ajouter une couche supplémentaire de cryptographie à clé symétrique. Il convient de garder à l'esprit que cette clé est totalement facultative. De plus, cette clé doit être unique pour chaque paire de pairs.

L'étape suivante de la configuration de WireGuard consiste à configurer le périphérique de tunnel. Le périphérique de tunnel pourra acheminer notre trafic VPN. Pour cela, configurons notre appareil à partir de l'interface de ligne de commande.

Nous allons ouvrir l'éditeur et créer un nouveau fichier avec le nom wg0.conf. Pour créer la configuration, nous devons utiliser un éditeur de texte. Suivez la commande suivante pour ouvrir l'éditeur et créer un nouveau fichier :

$ sudo nano /etc/wireguard/wg0.conf

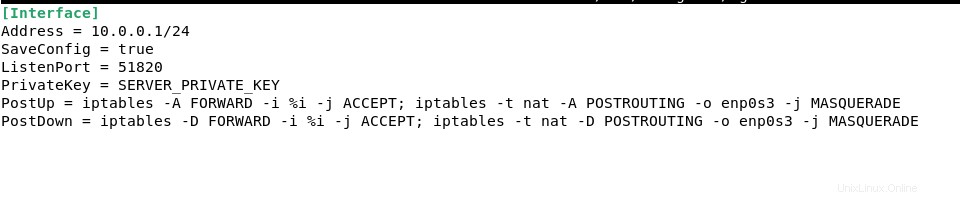

Ajoutez ce qui suit dans votre éditeur ouvert :

Adresse =10.0.0.1/24

SaveConfig =vrai

ListenPort =51820

Clé privée =SERVER_PRIVATE_KEY

PostUp =iptables -A AVANT -i %i -j ACCEPTER ; iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

PostDown =iptables -D AVANT -i %i -j ACCEPTER ; iptables -t nat -D POSTROUTING -o enp0s3 -j MASQUERADE

Appuyez sur CTRL+S pour enregistrer le fichier, puis appuyez sur CTRL+X pour fermer le fichier.

Avant d'aller de l'avant, permettez-moi d'insister sur le fait que vous devez remplacer SERVER_PRIVATE_KEY dans le code ci-dessus par votre clé privée. Vous pouvez générer une clé privée avec la commande suivante :

$ umask 077 /etc/wireguard

$ wg genkey | tee privatekey | wg pubkey > publickeyPour afficher la clé privée, vous pouvez suivre la commande suivante :

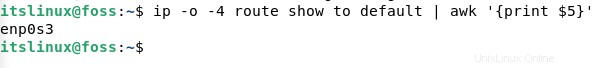

$ sudo cat /etc/wireguard/privatekeyGardez à l'esprit que dans les commandes ci-dessus, vous devez remplacer enp0s3 qui est situé après le Postrouting avec l'interface de réseau public. Vous pouvez retrouver votre interface publique avec la commande suivante :

$ ip -o -4 route show to default | awk '{print $5}'

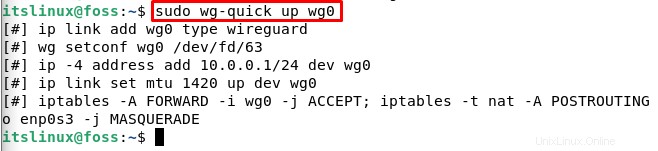

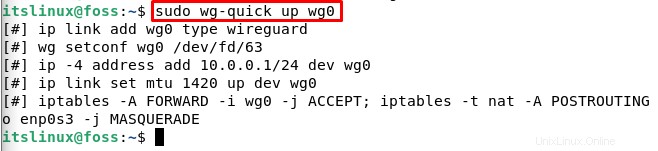

Maintenant que vous avez terminé d'éditer le fichier dans l'éditeur, en utilisant les attributs du fichier de configuration, nous devons apporter le wg0 interface vers le haut. Pour cela tapez la commande suivante :

$ sudo wg-quick up wg0La sortie ressemblera à celle ci-dessous :

Nous pouvons voir la configuration et l'état de l'interface avec la commande suivante :

$ sudo wg show wg0

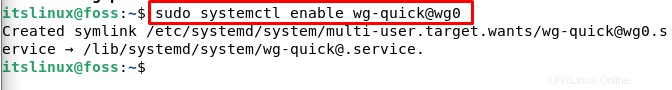

La dernière étape de la configuration de wireGuard consiste à l'apporter au démarrage. La raison derrière cela est que WireGuard est gérable avec systemd. Tapez la commande suivante :

$ sudo systemctl enable example@unixlinux.online

Étape 3 :Mise en réseau du serveur et configuration du pare-feu

Cette étape implique la configuration du pare-feu et de la mise en réseau du serveur. Pour que le NAT fonctionne, vous devez d'abord activer le transfert IP. Pour cela tapez la commande suivante :

$ sudo nano /etc/sysctl.confCela ouvrira le fichier sysctl.conf. Nous devons ajouter la ligne suivante dans ce fichier :

net.ipv4.ip_forward=1Lorsque vous avez terminé d'ajouter la ligne ci-dessus, enregistrez le fichier en appuyant sur CTRL + S, puis pour fermer le fichier, appuyez sur CTRL + X.

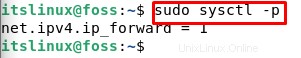

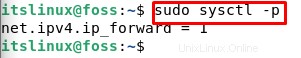

Après cela, tapez la commande suivante dans le terminal :

$ sudo sysctl -p

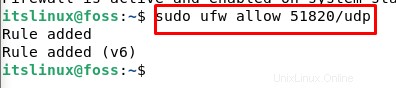

La dernière étape consiste à gérer notre pare-feu. Nous devons ouvrir le port 51820 pour Trafic UDP. Ce n'est que si l'on utilise l'UFW. Pour cela tapez la commande suivante :

$ sudo ufw allow 51820/udp

Toutes nos félicitations! Nous avons réussi à configurer le pair Debian. Il agira désormais en tant que serveur.

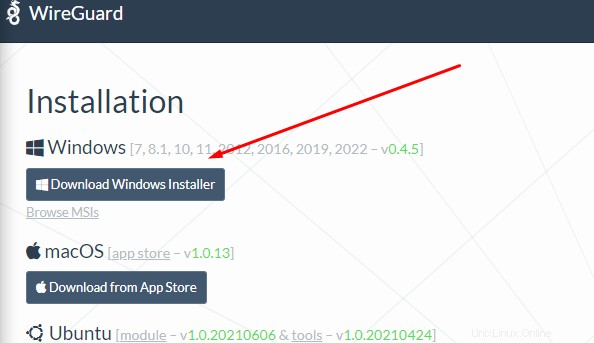

Étape 4 :Configuration du client Windows

Maintenant que le serveur est configuré, nous devons configurer un client. A cet effet, nous choisissons des fenêtres. Accédez à votre navigateur et installez le package MSI pour la fenêtre à partir du lien suivant :

https://www.wireguard.com/install/

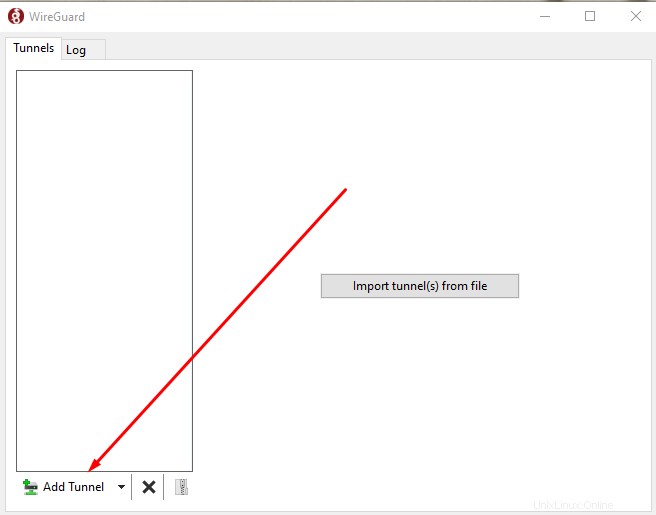

Installez le fichier téléchargé et cliquez ensuite sur "Ajouter un tunnel" dans le coin inférieur gauche.

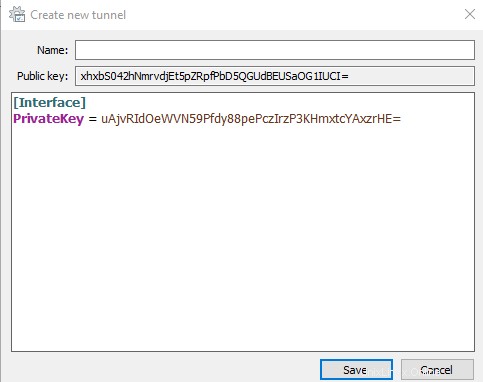

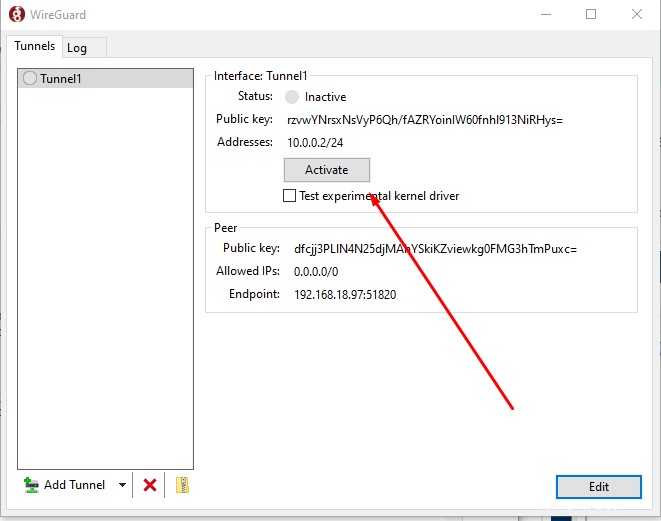

Une fenêtre déroulante s'ouvrira. Sélectionnez l'option "Ajouter un tunnel vide" . Une fois cela fait, vous verrez l'écran suivant :

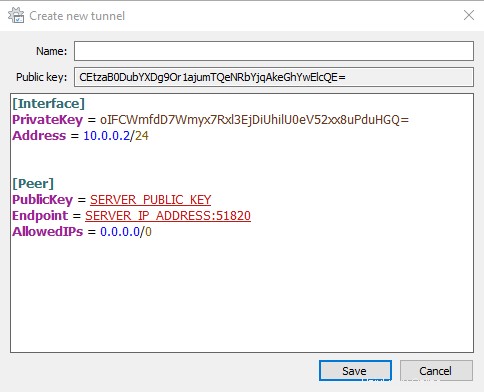

Ici éditez le fichier en ajoutant les lignes suivantes :

[Interface]

PrivateKey =CLIENT_PRIVATE_KEY

Adresse =10.0.0.2/24

[Peer]

PublicKey =SERVER_PUBLIC_KEY

Endpoint =SERVER_IP_ADDRESS:51820

AllowedIPs =0.0.0.0/0

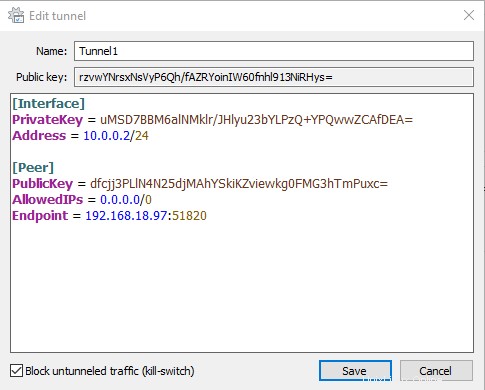

Vous devez garder à l'esprit que vous devez ajouter votre clé privée ainsi que le serveur que vous avez créé, c'est une clé publique dans les champs respectifs. De plus, vous devez remplacer le "Server_IP_ADDRESS" mot-clé et placez l'adresse IP du serveur . Après cela, définissez le nom et cliquez sur enregistrer.

Étape 5 :Connexion client et serveur

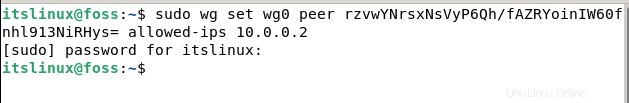

L'étape 5 consiste à ajouter le client et le serveur. Il s'agit de l'avant-dernière étape où nous allons définir l'adresse IP et la clé publique du client sur le serveur. Retournez sur votre serveur Debian 11 et tapez la commande suivante :

$ sudo wg set wg0 peer CLIENT_PUBLIC_KEY allowed-ips 10.0.0.2Remplacez la clé publique par la clé publique de votre client. Vous pouvez trouver la clé publique du client sur votre fenêtre WireGuard Application.

Si vous avez effectué toutes les étapes précédentes, accédez à votre ordinateur client, c'est-à-dire l'application Windows WireGuard.

Étape 6 :Client Windows

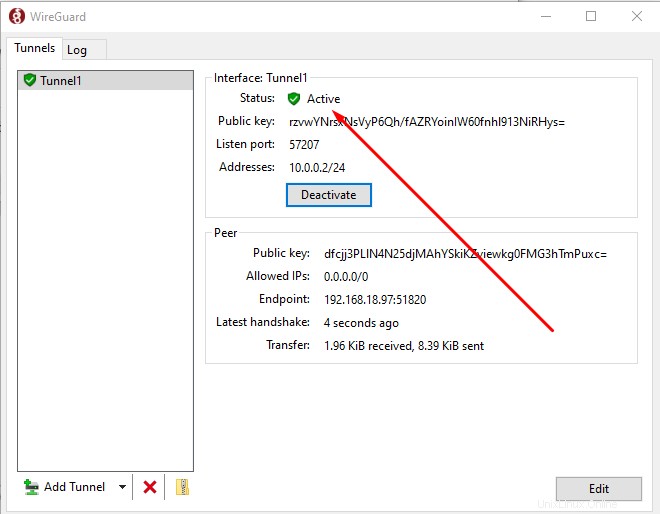

C'est la dernière étape où il vous suffit de cliquer sur le bouton "Activer" dans le tunnel de l'application WireGuard.

Une fois que vous avez cliqué sur le bouton d'activation, l'état du tunnel passera automatiquement à Actif. Et avec cela, nous avons terminé. Félicitations !

Conclusion

Nous avons installé et configuré WireGuard sur Debian 11. Nous avons fait de la machine Debian un serveur et la machine Windows a agi en tant que client.

Désormais, vous pouvez facilement créer un tunnel sécurisé et crypté pour gérer tout le trafic Internet. En termes simples, vous pourrez naviguer et surfer sur Internet de manière anonyme. Cela vous aidera à vous protéger de tout le monde, y compris des pirates, car le trafic de données est privé.