Dans notre récent article, nous avons montré comment installer le noyau nagios sur Debian 9 pour surveiller les services de certains hôtes distants. Pour ce faire, vous devrez installer le démon et les plugins Nagios NRPE sur les hôtes distants. C'est un package qui sera installé sur tous les hôtes distants qui doivent être surveillés.

NRPE (Nagios Remote Plugin Executor) est un addon qui permet d'exécuter à distance des plugins Nagios sur des machines Linux distantes. Il vous permet de surveiller les métriques de la machine distante (utilisation du disque, charge CPU, etc.). Il peut également communiquer avec certains addons d'agent Windows comme NSClient++, de sorte que vous pouvez également exécuter des scripts et vérifier les métriques sur des hôtes Windows distants. Dans cet article, je vais vous expliquer comment surveiller vos serveurs hôtes Linux et Windows avec Nagios.

Comment fonctionne la NRPE ?

NRPE est un agent de surveillance et un protocole souvent utilisé pour surveiller des hôtes distants avec Nagios. NRPE travaille avec :

- un client (plugin check_nrpe) qui s'exécute sur le serveur Nagios

- un démon qui s'exécute sur le serveur distant, traite les requêtes du client et renvoie des informations d'état.

Nous pouvons résumer le processus par le schéma ci-dessous

Nagios Server (check_nrpe)-> Remote host (NRPE deamon)-> service_to_check

Nagios Server (check_nrpe) <-Remote host (NRPE deamon) <-service_to_checkLorsque Nagios a besoin de surveiller une ressource de service depuis une machine distante :

- Nagios exécutera le check_nrpe plugin et dites-lui quels services doivent être vérifiés

- Le check_nrpe le plugin contacte le démon NRPE sur l'hôte distant

- Le démon NRPE exécute le plugin Nagios approprié pour vérifier le service ou la ressource

- Les résultats de la vérification du service sont transmis du démon NRPE au check_nrpe plugin, qui renvoie ensuite les résultats de la vérification au processus Nagios.

NRPE peut être configuré pour accepter uniquement les connexions à partir d'une adresse IP spécifique. Vous pouvez simplement lui dire quelles commandes exécuter via la connexion. Seules les commandes configurées par l'hôte local seront autorisées et vous pouvez déterminer si des arguments seront envoyés par Nagios.

1) Ajouter un hôte Linux sur le serveur nagios

Pour utiliser le module complémentaire NRPE, vous devrez effectuer certaines tâches à la fois sur le serveur Nagios et sur l'hôte Linux distant sur lequel le démon NRPE est installé. Dans notre cas, l'hôte Linux distant est un serveur Debian 9. Je vais montrer les points spécifiques de la procédure pour les serveurs Centos et Ubuntu.

a) Configurer l'hôte Linux distant

Nous devons installer les plugins nagios et NRPE sur le serveur distant à surveiller.

Installer le plugin nagios

Nous devons d'abord installer les pré-requis

# apt install -y autoconf gcc libc6 libmcrypt-dev make libssl-dev wget bc gawk dc build-essential snmp libnet-snmp-perl gettextSur Centos 7, installez les pré-requis ci-dessous

# yum install -y gcc glibc glibc-common make gettext automake autoconf wget openssl-devel net-snmp net-snmp-utils epel-release perl-Net-SNMP

Nous allons maintenant créer notre répertoire de travail dans /opt répertoire où nous allons télécharger les plugins

# mkdir /opt/nagios && cd /opt/nagios# wget --no-check-certificate -O nagios-plugins.tar.gz https://github.com/nagios-plugins/nagios-plugins/archive/release-2.2.1.tar.gz# tar zxf nagios-plugins.tar.gz# cd nagios-plugins-release-2.2.1Nous allons maintenant compiler et installer les plugins

# ./tools/setup# ./configure# make# make installInstaller le plug-in nrpe

Nous pouvons maintenant télécharger la dernière version de nrpe qui est nrpe plugin 3.2.0 quand j'écris cet article.

# cd /opt/nagios/# wget --no-check-certificate -O nrpe.tar.gz https://github.com/NagiosEnterprises/nrpe/archive/nrpe-3.2.0.tar.gz# cd nrpe-nrpe-3.2.0# tar xzf nrpe.tar.gz && cd nrpe-nrpe-3.2.0Maintenant, nous allons le compiler

# ./configure --enable-command-args# make allPour Ubuntu, la commande de compilation est

# ./configure --enable-command-args --with-ssl-lib=/usr/lib/x86_64-linux-gnu/# make allNous devrons également créer un utilisateur et un groupe nagios sur l'hôte Linux distant

# make install-groups-usersNous allons installer les fichiers binaires, le NRPE démon, le check_nrpe plugin et les fichiers de configuration

# make install && make install-configNous allons maintenant mapper le numéro de port nrpe (5666) à un service nommé

# echo >> /etc/services# echo '# Nagios services' >> /etc/services# echo 'nrpe 5666/tcp' >> /etc/servicesNous allons installer les services et nous assurer de démarrer nrpe au démarrage du système

# make install-init && systemctl enable nrpe.serviceConfigurer le pare-feu

Il est important maintenant de configurer le pare-feu pour qu'il accepte toutes les communications nrpe

# iptables -I INPUT -p tcp --destination-port 5666 -j ACCEPT

Nous allons installer iptables -persistant qui prend en charge le chargement automatique des règles iptables enregistrées. Pour cela, les règles doivent être enregistrées dans le fichier /etc/iptables/rules.v4

# apt install -y iptables-persistentAssurez-vous de répondre oui pour enregistrer les règles existantes. Normalement, vous pouvez utiliser iptables-save commande pour enregistrer les nouvelles règles iptables.

Sur Centos 7, configurez le pare-feu comme ci-dessous

# firewall-cmd --zone=public --add-port=5666/tcp# firewall-cmd --zone=public --add-port=5666/tcp --permanentAutoriser le serveur nagios à communiquer avec l'hôte

Après avoir installé le plugin nrpe, nous devons configurer tous les hôtes autorisés à communiquer avec le plugin nrpe sur l'hôte Linux. Cela signifie que nous indiquerons les informations du serveur nagios (adresse IP, etc.) à atteindre. Le fichier /usr/local/nagios/etc/nrpe.cfg est celui qui contient tous les paramètres nrpe.

Trouvez la directive allowed_hosts et ajoutez l'adresse IP privée de votre serveur Nagios

allowed_hosts=172.16.20.128

Trouvez la directive dont_blame_nrpe pour déterminer si le démon NRPE autorise ou non les clients à spécifier des arguments pour les commandes qui sont exécutées.

dont_blame_nrpe=1Démarrer et tester le service nrpe

Pour démarrer le service nrpe, utilisez la commande ci-dessous

# systemctl start nrpe.serviceMaintenant, pour voir si les choses fonctionnent correctement, nous devons nous assurer que le démon nrpe est en cours d'exécution en premier

# netstat -at | egrep "nrpe|5666"

tcp 0 0 0.0.0.0:nrpe 0.0.0.0:* LISTEN

tcp6 0 0 [::]:nrpe [::]:* LISTENNous pouvons maintenant tester si nrpe fonctionne localement en exécutant le plugin check_nrpe qui a été installé

# /usr/local/nagios/libexec/check_nrpe -H localhost

NRPE v3.2.0Vous devriez avoir la sortie ci-dessus qui indique que le plugin nrpe fonctionne parfaitement sur l'hôte Linux. Le fichier de configuration NRPE qui a été installé contient plusieurs définitions de commandes que nous pouvons utiliser pour surveiller notre hôte distant.

Il nous reste maintenant à configurer le serveur nagios

b) Configurer le serveur nagios pour détecter l'hôte distant

Cet article suppose que vous avez déjà installé et configuré le serveur Nagios sur Debian 9. Cela signifie que vous allez maintenant le configurer pour détecter et ajouter notre hôte Linux distant. Si vous ne l'avez pas encore configuré, veuillez suivre cet article.

Sur le serveur nagios, nous devrons également installer le plugin nrpe et créer un fichier de configuration pour l'hôte Linux.

Installer le plug-in nrpe

La procédure est exactement la même que sur l'hôte Linux, mais n'oubliez pas que sur le serveur nagios, nous avons déjà un utilisateur et un groupe nagios, nous pouvons donc sauter cette étape. Nous allons passer à notre répertoire de travail nagios

# cd /opt/nagios# wget --no-check-certificate -O nrpe.tar.gz https://github.com/NagiosEnterprises/nrpe/archive/nrpe-3.2.0.tar.gz# cd nrpe-nrpe-3.2.0Maintenant, nous allons le compiler

# tar xzf nrpe.tar.gz && cd nrpe-nrpe-3.2.0# ./configure --enable-command-args# make allNous allons installer les binaires et les fichiers de configuration

# make install && make install-configNous devrons également ajouter le service nrpe

# echo >> /etc/services# echo '# Nagios services' >> /etc/services# echo 'nrpe 5666/tcp' >> /etc/servicesNous allons installer les services et nous assurer de lancer nrpe au démarrage du système

# make install-init && systemctl enable nrpe.serviceConfigurer le pare-feu et le service nrpe

Nous allons également configurer le pare-feu pour permettre la communication nrpe avec tous les hôtes.

# iptables -I INPUT -p tcp --destination-port 5666 -j ACCEPT# systemctl start nrpe.serviceTester la communication avec le démon nrpe de l'hôte Linux distant

Nous devons nous assurer que le check_nrpe plugin peut parler au démon NRPE sur l'hôte distant. Nous utiliserons le check_nrpe plugin avec l'adresse IP de l'hôte distant comme vous pouvez le voir ci-dessous

# /usr/local/nagios/libexec/check_nrpe -H 172.16.20.129

NRPE v3.0Nous allons maintenant utiliser une définition de commande pour essayer de surveiller un service (vérifier la charge du processeur ) sur le Linux distant.

# /usr/local/nagios/libexec/check_nrpe -H 172.16.20.129 -c check_load

CRITICAL - load average: 0.01, 0.28, 0.31|load1=0.010;0.150;0.300;0; load5=0.280;0.100;0.250;0; load15=0.310;0.050;0.200;0;Vous pouvez voir que nous avons une réponse du Linux distant à surveiller. Cela montre que notre plugin fonctionne parfaitement sur l'hôte distant et que la communication est bonne.

c) Définir un nouvel hôte Linux et des services sur le serveur nagios

Nagios contient par défaut des définitions d'objets dans le /usr/local/nagios/etc/objects répertoire sur le serveur nagios qui représente chaque type d'hôte que vous pouvez avoir besoin de surveiller.

# ls /usr/local/nagios/etc/objects/

commands.cfg printer.cfg switch.cfg localhost.cfg timeperiods.cfg windows.cfg

contacts.cfg templates.cfg Nous allons d'abord créer un dossier dans lequel nous enregistrerons tous les fichiers de configuration de l'hôte distant que le serveur Nagios doit surveiller.

# mkdir /usr/local/nagios/etc/objects/servers Nagios a un fichier modèle templates.cfg qui contient des exemples de modèles de définitions d'objets référencés par d'autres hôtes, services, etc. Ces définitions seront utiles lorsque nous créerons chaque définition de fichier d'hôte distant.

Par défaut, Nagios surveille le serveur sur lequel il est installé via le localhost.cfg dossier. Nous utiliserons ce fichier pour créer le fichier de configuration de notre hôte Linux.

# cp /usr/local/nagios/etc/objects/localhost.cfg /usr/local/nagios/etc/objects/servers/linux.cfgNous allons maintenant éditer notre fichier afin d'ajouter notre hébergeur.

# cd /usr/local/nagios/etc/objects/servers/# vim linux.cfg

###############################################################################

###############################################################################

#

# HOST DEFINITION

#

###############################################################################

###############################################################################

# Define a host for the local machine

define host{

use linux-server ; Name of host template to use

; This host definition will inherit all variables that are defined

; in (or inherited by) the linux-server host template definition.

host_name debian9

alias Debian 9

address 172.16.20.129

}

###############################################################################

###############################################################################

#

# SERVICE DEFINITIONS

#

###############################################################################

###############################################################################

# Define a service to "ping" the local machine

define service{

use generic-service ; Name of service template to use

host_name debian9

service_description PING

check_command check_ping!100.0,20%!500.0,60%

}

# Define a service to check the disk space of the root partition

# on the local machine. Warning if < 20% free, critical if

# < 10% free space on partition.

define service{

use generic-service ; Name of service template to use

host_name debian9

service_description Root Partition

check_command check_local_disk!20%!10%!

}

Votre fichier devrait ressembler à quelque chose ci-dessus. Cette sortie a été tronquée. Vous aurez plus de définitions de services.

La directive address doit contenir l'adresse de l'hôte distant à surveiller.

La directive host_name doit contenir le nom qui apparaîtra sur votre tableau de bord nagios et il doit être indicatif pour vous, donc supprimez le localhost par défaut valeur et remplacez-la par un autre nom (debian9 est le nom dans mon cas). Vous devez remplacer cette directive partout où elle apparaît dans le fichier, c'est-à-dire pour l'hôte et toutes les définitions de service.

Les définitions de service présentes dans le fichier sont standard. Je vais vous donner ci-dessous trois définitions de service à ajouter en fin de fichier pour imap, ftp et smtp si vous avez besoin de surveiller ces services sur votre Linux distant.

#Checking FTP service

define service{

use generic-service ; Inherit default values from a template

host_name debian9

service_description FTP

check_command check_ftp

}

#Checking SMTP service

define service{

use generic-service ; Inherit default values from a template

host_name debian9

service_description SMTP

check_command check_smtp

}

#Checking IMAP service

define service{

use generic-service ; Inherit default values from a template

host_name debian9

service_description IMAP

check_command check_imap

}d) Mettez à jour le fichier de configuration de nagios et redémarrez le service

Maintenant que nous avons créé un nouveau répertoire pour nos hôtes distants, nous devons indiquer où nagios peut le trouver afin de l'utiliser. Ainsi va éditer le fichier de configuration par défaut de nagios /usr/local/nagios/etc/nagios.cfg

vim /usr/local/etc/nagios.cfg

# OBJECT CONFIGURATION FILE(S)

# These are the object configuration files in which you define hosts,

# host groups, contacts, contact groups, services, etc.

# You can split your object definitions across several config files

# if you wish (as shown below), or keep them all in a single config file.

# You can specify individual object config files as shown below:

cfg_file=/usr/local/nagios/etc/objects/commands.cfg

cfg_file=/usr/local/nagios/etc/objects/contacts.cfg

cfg_file=/usr/local/nagios/etc/objects/timeperiods.cfg

cfg_file=/usr/local/nagios/etc/objects/templates.cfg

# Definitions for monitoring the local (Linux) host

cfg_file=/usr/local/nagios/etc/objects/localhost.cfg

#cfg_file=/usr/local/nagios/etc/objects/linux.cfg

# Definitions for monitoring a Windows machine

#cfg_file=/usr/local/nagios/etc/objects/windows.cfg

# Definitions for monitoring a router/switch

#cfg_file=/usr/local/nagios/etc/objects/switch.cfg

# Definitions for monitoring a network printer

#cfg_file=/usr/local/nagios/etc/objects/printer.cfg

# You can also tell Nagios to process all config files (with a .cfg

# extension) in a particular directory by using the cfg_dir

# directive as shown below:

cfg_dir=/usr/local/nagios/etc/objects/servers

#cfg_dir=/usr/local/nagios/etc/servers

#cfg_dir=/usr/local/nagios/etc/printers

#cfg_dir=/usr/local/nagios/etc/switches

#cfg_dir=/usr/local/nagios/etc/routers

Vous pouvez remarquer que j'ai ajouté la directive cfg_dir=/usr/local/nagios/etc/objects/servers qui indique le répertoire du nouvel hôte à prendre en compte. Vous pouvez remarquer que la directive cfg_file indique les différents services et fichiers de configuration des hôtes utilisés par nagios.

Cela signifie que si nous n'avons pas créé de répertoire mais simplement le fichier linux.cfg dans le /usr/local/nagios/etc/objects par défaut répertoire, nous devrions simplement ajouter la directive cfg_file=/usr/local/nagios/etc/objects/linux.cfg afin que nagios détecte la configuration de notre hôte distant.

Il faut maintenant vérifier si la configuration de nagios ne contient pas d'erreur avant de redémarrer le service

# /usr/local/nagios/bin/nagios -v /usr/local/nagios/etc/nagios.cfg

Nagios Core 4.3.2

Copyright (c) 2009-present Nagios Core Development Team and Community Contributors

Copyright (c) 1999-2009 Ethan Galstad

Last Modified: 2017-05-09

License: GPL

Website: https://www.nagios.org

Reading configuration data...

Read main config file okay...

Read object config files okay...

Running pre-flight check on configuration data...

Checking objects...

Checked 19 services.

Checked 2 hosts.

Checked 1 host groups.

Checked 0 service groups.

Checked 1 contacts.

Checked 1 contact groups.

Checked 17 commands.

Checked 5 time periods.

Checked 0 host escalations.

Checked 0 service escalations.

Checking for circular paths...

Checked 2 hosts

Checked 0 service dependencies

Checked 0 host dependencies

Checked 5 timeperiods

Checking global event handlers...

Checking obsessive compulsive processor commands...

Checking misc settings...

Total Warnings: 0

Total Errors: 0

Things look okay - No serious problems were detected during the pre-flight checkVous pouvez voir que nous n'avons aucune erreur, nous pouvons donc redémarrer le service Nagios

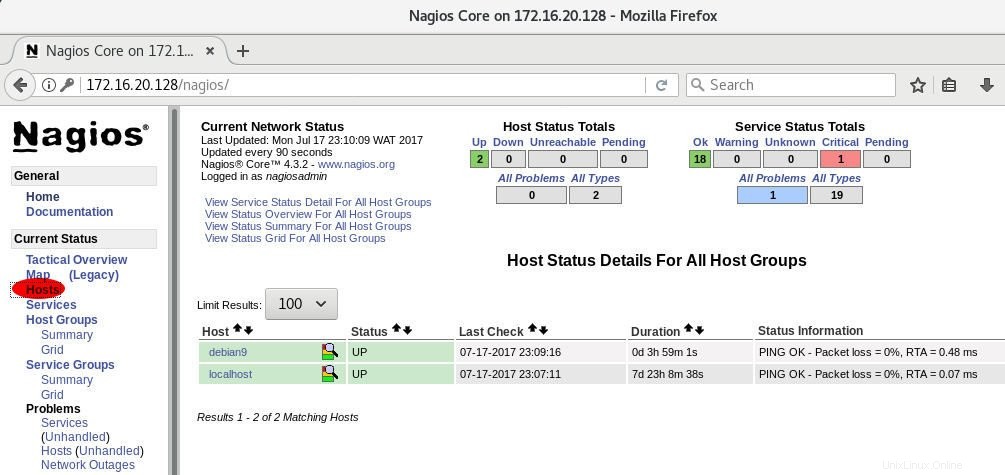

# systemctl restart nagiose) Accès à l'interface Web nagios

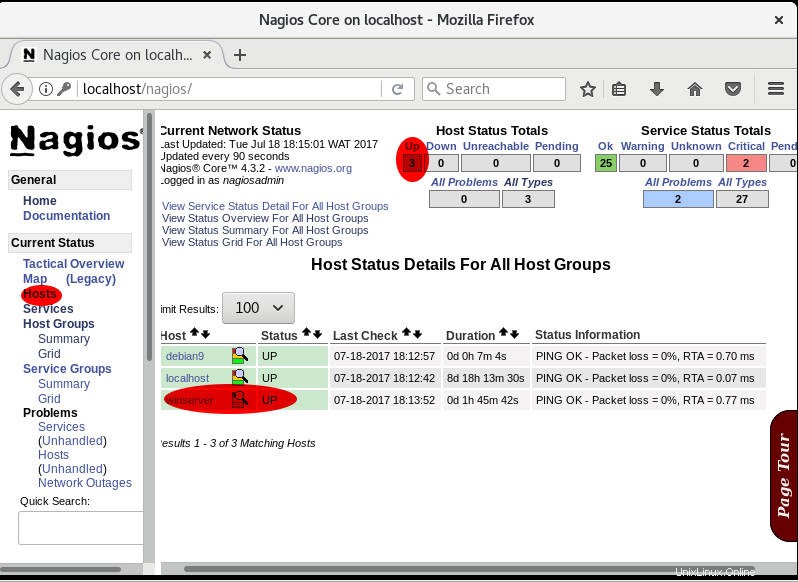

Maintenant que tout va bien, nous pouvons démarrer notre page d'administration nagios pour voir le résultat de notre configuration. Sur votre serveur local, accédez par http://localhost/nagios

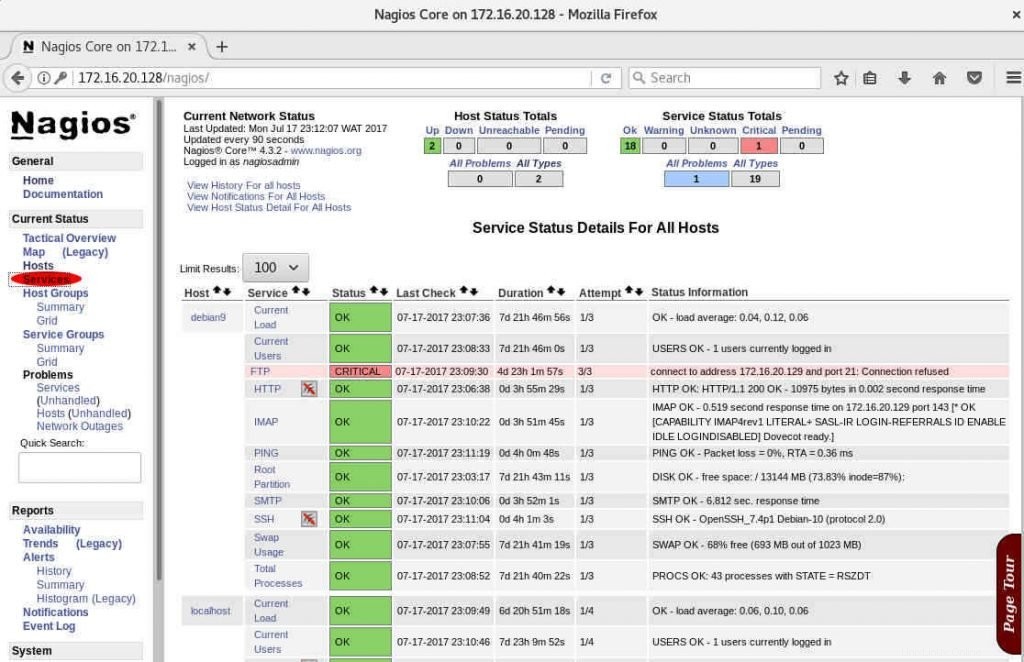

J'accédais sur mon Linux distant c'est pourquoi vous pouvez voir que j'ai indiqué l'IP de mon serveur Nagios. Vous pouvez voir que nous avons notre nouveau Linux distant avec ses services.

Nous n'avons pas encore installé le service FTP sur notre hôte distant. C'est pourquoi ce service est dans un état critique.

2) Ajouter un hôte Windows sur le serveur Nagios

Pour surveiller les hôtes Windows avec Nagios, vous devez installer NSClient++ sur vos systèmes Windows distants. NSClient++ (nscp) est un agent qui doit être déployé sur des hôtes distants à surveiller. NSClient++ permet de vérifier votre système de plusieurs manières :

- Obtenir la santé du système (processeur, disques…)

- Obtenir des compteurs de performances

- Vérifier le fichier journal

- Vérifier la tâche planifiée, etc.

a) Configurer l'hôte Windows

Sur l'hôte Windows distant, nous devons installer nsclient++. Vous pouvez le télécharger sur le site officiel. Nous avons téléchargé le fichier msi NSCP-0.5.0.62-x64.msi

Installer et configurer nsclient

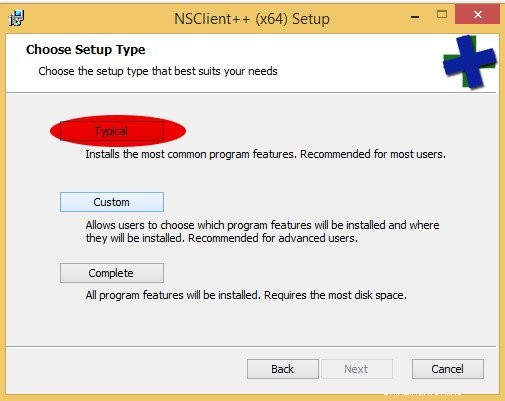

Lancez le processus d'installation.

À cette étape, choisissez Suivant

A cette étape, prenez personnaliser

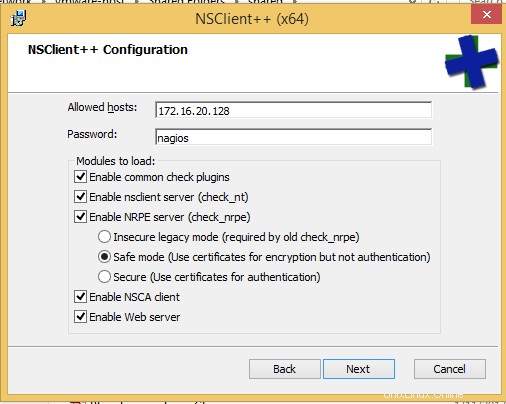

Indiquez l'IP du serveur nagios et le mot de passe nagios pour l'accès web. Collez également tous les "Activer " options (vérifier les plugins, check_nt, check_nrpe, serveur web, nscaclient ) et mode sans échec.

Vous pouvez installer en laissant le mot de passe vide. Vous n'avez pas besoin de l'indiquer.

Vérifier l'état NSClient

Maintenant qu'il est installé, nous allons vérifier si le service NSClient est démarré en ouvrant services.msc . Maintenant, recherchez nsclient et vérifiez son état (doit être Running ). Vérifiez que le type de démarrage est défini sur "Automatique "

Nous pouvons voir que notre plugin fonctionne. Nous pouvons maintenant configurer notre côté serveur nagios.

b) Configurer le serveur nagios

Sur le serveur Nagios, nous devons définir notre nouvel hôte Windows à surveiller avec ses services.

Ajouter une nouvelle définition d'hôte Windows

Nous allons ajouter une nouvelle définition d'hôte pour la machine Windows que nous allons surveiller en modifiant le /usr/local/nagios/etc/objects/windows.cfg dossier. Comme pour notre hébergeur Linux, nous allons copier le fichier de configuration de Windows dans les serveurs répertoire que nous avons créé précédemment.

# cp /usr/local/nagios/etc/objects/windows.cfg /usr/local/nagios/etc/objects/servers/

Normalement nous sommes déjà dans le /usr/local/nagios/etc/objects/servers/ répertoire sur le serveur. Nous allons donc éditer le fichier hôte Windows.

# vim windows.cfg

###############################################################################

###############################################################################

#

# HOST DEFINITIONS

#

###############################################################################

###############################################################################

# Define a host for the Windows machine we'll be monitoring

# Change the host_name, alias, and address to fit your situation

define host{

use windows-server ; Inherit default values from a template

host_name winserver ; The name we're giving to this host

alias My Windows Server ; A longer name associated with the host

address 172.16.20.131 ; IP address of the host

}

###############################################################################

###############################################################################

#

# SERVICE DEFINITIONS

#

###############################################################################

###############################################################################

# Create a service for monitoring the version of NSCLient++ that is installed

# Change the host_name to match the name of the host you defined above

define service{

use generic-service

host_name winserver

service_description NSClient++ Version

check_command check_nt!CLIENTVERSION

}

# Create a service for monitoring the uptime of the server

# Change the host_name to match the name of the host you defined above

define service{

use generic-service

host_name winserver

service_description Uptime

check_command check_nt!UPTIME

}Essayez d'avoir quelque chose comme la sortie ci-dessus. Cette sortie a été tronquée. L'adresse IP doit être votre adresse IP Windows. Vous pouvez utiliser un autre host_name valeur.

Dans le fichier hôte Windows par défaut, il n'a pas de définition de service pour vérifier le ping, vous pouvez donc ajouter le service ci-dessous à la fin du fichier. C'est le check_ping par défaut service présent dans le fichier hôte Linux.

define service{

use generic-service ; Name of service template to use

host_name winserver

service_description PING

check_command check_ping!100.0,20%!500.0,60%

}N'oubliez pas que nous avons indiqué la protection par mot de passe nagios. Lorsque vous avez spécifié un mot de passe dans le fichier de configuration NSClient++ sur la machine Windows, vous devrez modifier le check_nt existant définition de la commande pour inclure le mot de passe en modifiant le commands.cfg dossier. Ouvrez donc le fichier et recherchez la ligne appropriée comme ci-dessous :

# vim /usr/local/nagios/etc/objects/commands.cfg

define command{

command_name check_nt

command_line $USER1$/check_nt -H $HOSTADDRESS$ -p 12489 -s PASSWORD -v $ARG1$ $ARG2$

}

Nous devrons modifier la définition de la commande check_nt pour inclure le mot-clé "-s

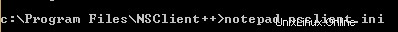

Si vous n'indiquez pas le mot de passe lors de l'installation de NSClient, vous pouvez ignorer cette étape. Si vous avez défini le mot de passe et souhaitez l'annuler, vous pouvez modifier le fichier NSClient avec le bloc-notes sur l'invite de commande comme ci-dessous

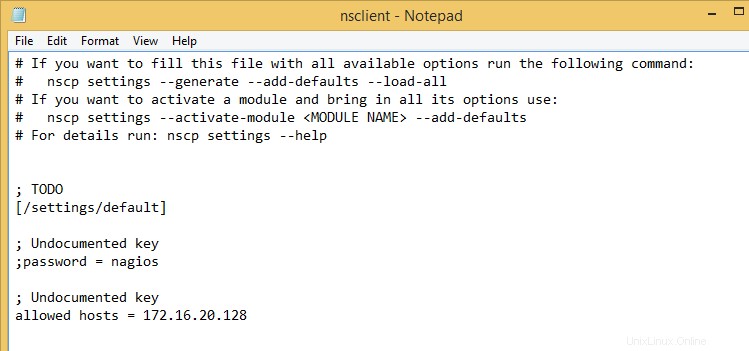

Et commentez la ligne de mot de passe comme ci-dessous

A ce stade, vous ne devriez pas avoir besoin d'indiquer le mot de passe dans le command.cfg fichier, vous pouvez ignorer cette étape.

Vérifiez le fichier de configuration de nagios et redémarrez le service

Maintenant que nous avons terminé notre définition d'hôte Windows, nous pouvons maintenant vérifier si notre nagios ne compte aucune erreur. Vous devriez remarquer que nous n'avons même pas ajouté de directive dans le fichier de configuration principal de nagios /usr/local/nagios/etc/nagios.cfg car nous avons modifié le fichier windows dans les serveurs répertoire que nous avons indiqué précédemment. Si nous n'avons pas créé ce répertoire, nous devrions simplement décommenter la directive cfg_file=/usr/local/nagios/etc/objects/windows.cfg

Nous pouvons maintenant vérifier les erreurs de fichier

# /usr/local/nagios/bin/nagios -v /usr/local/nagios/etc/nagios.cfg

Nagios Core 4.3.2

Copyright (c) 2009-present Nagios Core Development Team and Community Contributors

Copyright (c) 1999-2009 Ethan Galstad

Last Modified: 2017-05-09

License: GPL

Website: https://www.nagios.org

Reading configuration data...

Read main config file okay...

Read object config files okay...

Running pre-flight check on configuration data...

Checking objects...

Checked 27 services.

Checked 3 hosts.

Checked 1 host groups.

Checked 0 service groups.

Checked 1 contacts.

Checked 1 contact groups.

Checked 25 commands.

Checked 5 time periods.

Checked 0 host escalations.

Checked 0 service escalations.

Checking for circular paths...

Checked 3 hosts

Checked 0 service dependencies

Checked 0 host dependencies

Checked 5 timeperiods

Checking global event handlers...

Checking obsessive compulsive processor commands...

Checking misc settings...

Total Warnings: 0

Total Errors: 0

Things look okay - No serious problems were detected during the pre-flight checkVous pouvez voir que nous n'avons aucune erreur et qu'un nouvel hôte a été détecté. Nous avons maintenant 3 hôtes

# systemctl restart nagiosAccès à l'interface web nagios

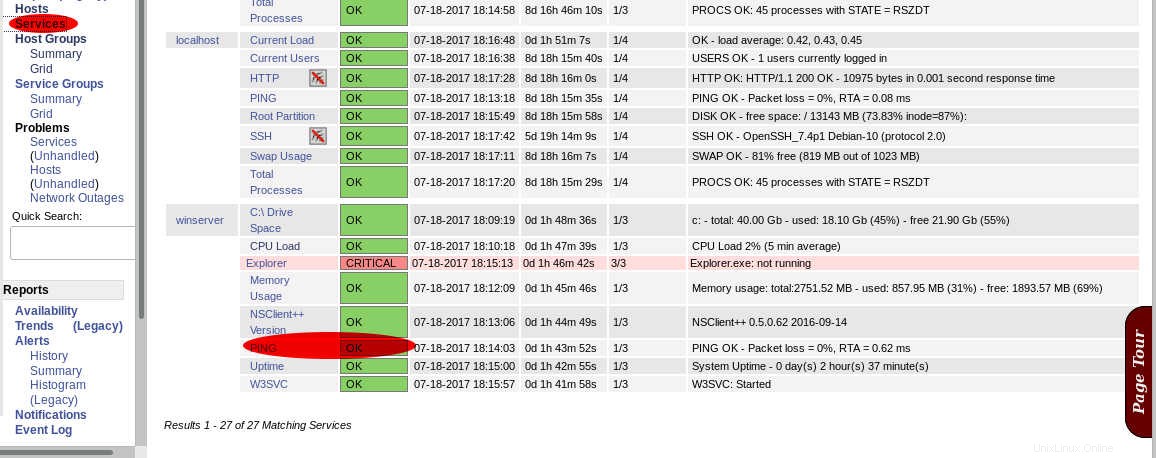

Vous pouvez maintenant ouvrir la page du tableau de bord nagios pour voir notre nouvel hôte avec ses processus.

Vous pouvez voir que nous avons ajouté notre hôte Windows.

Si vous regardez les services, vous pouvez voir le check_ping que nous avons ajouté. Nous n'avons pas lancé l'explorateur, c'est pourquoi vous pouvez voir le message critique à ce sujet.

Vous avez maintenant deux nouveaux serveurs ajoutés sur votre tableau de bord Nagios.

Conclusion

Nous avons vu comment ajouter des hôtes Linux et Windows sur le serveur Nagios implémenté sur Debian 9. Nous avons décrit comment installer et configurer NRPE qui est responsable du rôle de surveillance. Il est utilisé pour surveiller les machines Linux et Windows avec Nagios. Sur les hôtes Windows, vous devrez installer NSClient++.