Dans ce guide, nous expliquerons comment installer et configurer la dernière version de l'outil de surveillance Web Icinga 2 dans la version Debian 9.2, afin de surveiller tous les périphériques d'infrastructure réseau importants, tels que les serveurs physiques ou virtuels ou les machines virtuelles, les routeurs, les commutateurs, les dispositifs de pare-feu et d'autres appareils IoT du réseau. Il peut également surveiller l'état des protocoles réseau, tels que HTTP, FTP, SMTP, IMAP ou d'autres services réseau, les ressources hôtes, les capteurs physiques, ainsi que les logiciels, la charge du processeur, la mémoire, l'espace disque, etc. et presque tous interconnectés. périphériques réseau via des requêtes ICMP ou ping.

Icinga, à l'origine un fork du système de surveillance Nagios, est une application de surveillance de réseau moderne Open Source, écrite en PHP et hautement déployée sous Linux sous les composants Apache/Nginx, PHP et MySQL/MariaDB, également connus sous le nom de piles LAMP ou LEMP. Icinga 2 peut être configuré pour informer les administrateurs système ou réseau par courrier, SMS, chat ou autres types d'alertes sur le réseau, les systèmes, les services ou toute autre panne de réseau connexe et peut également générer des graphiques sur les temps d'arrêt ou les performances du réseau.

Exigences

- Debian 9.2 installée sur une machine sans système d'exploitation ou sur un serveur privé virtuel.

- L'une des cartes d'interface réseau du serveur configurée avec une adresse IP statique.

- Accès direct au compte root via la console ou à distance via le service SSH ou les privilèges sudo root sur un compte local ou distant.

- Un nom de domaine, privé ou public, selon votre déploiement, avec les enregistrements DNS appropriés configurés pour les services Web.

- Un service de messagerie correctement configuré dans vos locaux afin d'envoyer des alertes par courrier.

Configuration initiale

Avant de commencer à installer et à configurer l'outil de surveillance Web Icinga 2 sur votre propre serveur, assurez-vous d'abord que le système répond à toutes les exigences logicielles pour compiler et installer l'application. Lors de la première étape, mettez à jour vos référentiels système et vos progiciels en exécutant la commande ci-dessous.

apt update

apt upgrade

À l'étape suivante, exécutez la commande suivante afin d'installer certains utilitaires nécessaires qui seront utilisés pour gérer davantage votre système à partir de la ligne de commande.

apt install wget bash-completion unzip

Ensuite, configurez le nom d'hôte de votre système en exécutant la commande suivante. Remplacez votre variable de nom d'hôte en conséquence.

hostnamectl set-hostname icinga

Vérifiez le nom d'hôte de la machine et le fichier d'hôtes en exécutant les commandes ci-dessous.

hostnamectl

cat /etc/hostname

hostname –s

Enfin, redémarrez le serveur Debian afin d'appliquer les mises à jour du noyau et les changements de nom d'hôte correctement.

init 6

Icinga 2 est une application de surveillance de réseau qui peut être configurée à partir du Web et sa fonctionnalité est principalement basée sur le langage de programmation côté serveur PHP. Afin d'exécuter les scripts de fichiers PHP de l'application, un serveur Web, tel qu'un serveur HTTP Apache, et une passerelle de traitement PHP doivent être installés et opérationnels dans le système. Afin d'installer le serveur Web Apache et l'interpréteur PHP avec tous les modules PHP requis par Icinga pour fonctionner correctement, exécutez la commande suivante dans la console de votre serveur.

apt install apache2 libapache2-mod-php7.0 php7.0-xml php7.0-opcache php7.0-xml php7.0-mbstring php7.0-json php7.0-curl php7.0-ldap php7.0-cli php7.0-gd php7.0-intl php7.0-readline

Une fois Apache et PHP installés, testez si le serveur Web est opérationnel et écoute les connexions réseau sur le port 80 en exécutant la commande suivante avec les privilèges root.

netstat –tlpn

Si l'utilitaire réseau netstat n'est pas installé par défaut sur votre système Debian, exécutez la commande ci-dessous pour l'installer.

apt install net-tools

En inspectant la sortie de la commande netstat, vous pouvez voir que le serveur Web Apache écoute les connexions réseau entrantes sur le port 80. Pour la même tâche, vous pouvez également utiliser le ss commande, qui est automatiquement installée par défaut sur Debian 9.

ss- tulpn

Si un pare-feu est activé sur votre système, tel qu'une application de pare-feu UFW, vous devez ajouter une nouvelle règle pour autoriser le trafic HTTP à traverser le pare-feu en exécutant la commande suivante.

ufw allow WWW

ou

ufw allow 80/tcp

Si vous utilisez iptables règles brutes pour gérer les règles de pare-feu sur votre serveur Debian, ajoutez la règle suivante pour autoriser le trafic entrant du port 80 sur le pare-feu afin que les visiteurs puissent parcourir l'interface Web Icinga2.

apt-get install -y iptables-persistent

iptables -I INPUT -p tcp --destination-port 80 -j ACCEPT

systemctl iptables-persistent save

systemctl iptables-persistent reload

Ensuite, activez et appliquez les modules Apache suivants qui seront utilisés pour rediriger les connexions HTTP vers HTTPS, en lançant la commande ci-dessous.

a2enmod rewrite

systemctl restart apache2

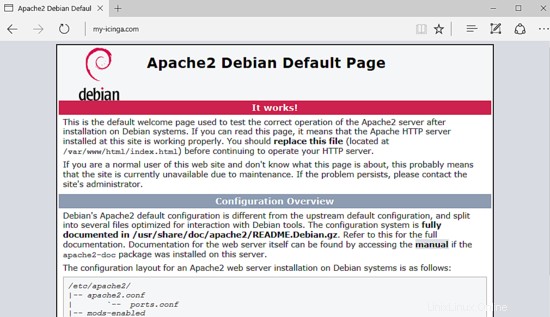

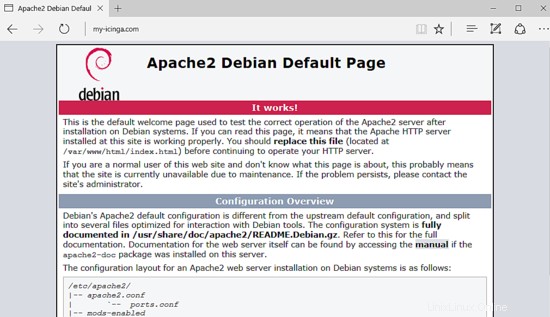

Enfin, testez si la page Web par défaut du serveur Web Apache peut être affichée dans les navigateurs de votre client en visitant l'adresse IP de votre machine Debian ou votre nom de domaine ou FQDN de serveur via le protocole HTTP. Si vous ne connaissez pas l'adresse IP de votre machine, exécutez ifconfig ou ip a commandes pour révéler l'adresse IP de votre serveur. La page Apache par défaut pour Debian s'affichera dans votre navigateur, comme illustré dans la capture d'écran ci-dessous.

http://votre_domaine.tld

Pour accéder à l'application de surveillance Icinga 2 via le protocole HTTPS qui sécurisera le trafic pour vos clients, exécutez la commande suivante pour activer le module SSL du serveur Web Apache et le fichier de configuration du site SSL. Activez également le module de réécriture Apache afin de forcer les utilisateurs à visiter l'interface via HTTPS.

a2enmod ssl rewrite

a2ensite default-ssl.conf

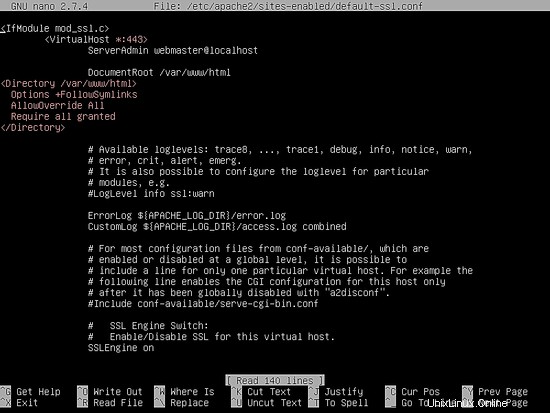

Ensuite, ouvrez le fichier de configuration du site SSL par défaut d'Apache avec un éditeur de texte et activez les règles de réécriture d'URL en ajoutant les lignes de code suivantes après DocumentRoot directive, comme illustré dans l'exemple ci-dessous :

nano /etc/apache2/sites-enabled/default-ssl.conf

Extrait du fichier de configuration du site SSL :

<Directory /var/www/html>

Options +FollowSymlinks

AllowOverride All

Require all granted

</Directory>

Apportez également la modification suivante à la ligne VirtualHost pour qu'elle ressemble à celle illustrée dans l'extrait ci-dessous :

<VirtualHost *:443>

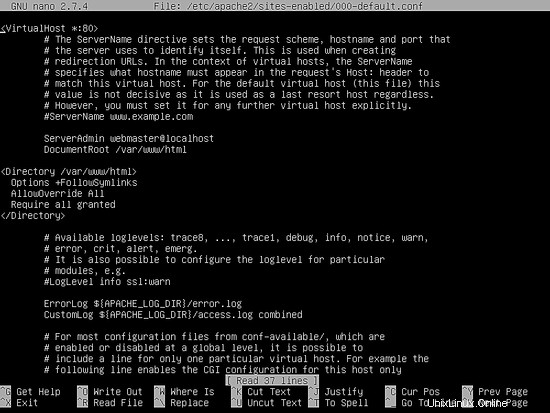

Fermez le fichier Apache TLS et ouvrez /etc/apache2/sites-enabled/000-default.conf fichier à modifier et ajoutez les mêmes règles de réécriture d'URL que pour le fichier de configuration SSL. Insérez les lignes de code après DocumentRoot déclaration comme indiqué dans l'exemple ci-dessous.

<Directory /var/www/html>

Options +FollowSymlinks

AllowOverride All

Require all granted

</Directory>

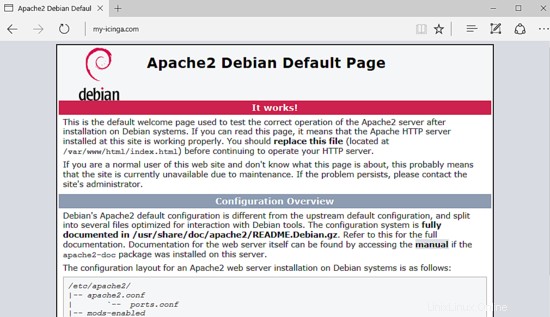

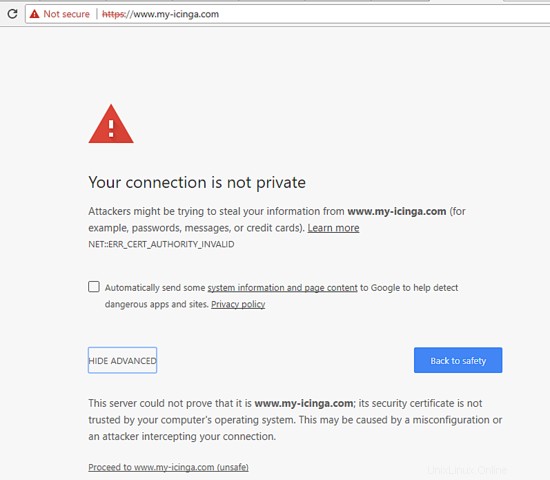

Enfin, redémarrez le démon Apache pour appliquer toutes les règles configurées jusqu'à présent et visitez votre domaine via le protocole HTTP. Étant donné que vous utilisez la paire de certificats auto-signés automatiquement émise par Apache lors de l'installation, un avertissement d'erreur doit s'afficher dans le navigateur, comme illustré dans la capture d'écran ci-dessous.

systemctl restart apache2

https://votredomaine.tld

Acceptez l'avertissement pour continuer et être redirigé vers la page Web par défaut d'Apache via le protocole HTTPS. La page suivante s'affichera dans votre navigateur.

Si l'application de pare-feu UFW bloque les connexions réseau entrantes au port HTTPS, vous devez ajouter une nouvelle règle pour autoriser le trafic HTTPS à traverser le pare-feu en exécutant la commande suivante.

ufw allow 'WWW Full'

ou

ufw allow 443/tcp

Si iptables est l'application de pare-feu par défaut installée pour protéger votre système Debian au niveau du réseau, ajoutez la règle suivante pour autoriser le trafic entrant du port 443 dans le pare-feu afin que les visiteurs puissent parcourir votre nom de domaine.

iptables -I INPUT -p tcp --destination-port 443 -j ACCEPT

systemctl iptables-persistent save

systemctl iptables-persistent reload

Dans l'étape suivante, nous devons apporter d'autres modifications au fichier de configuration PHP par défaut afin de nous assurer que les variables PHP suivantes sont activées et que le fuseau horaire PHP est correctement configuré et correspond à l'emplacement géographique de votre système. Ouvrez /etc/php/7.0/apache2/php.ini fichier à éditer et assurez-vous que les lignes suivantes sont configurées comme suit. Aussi, dans un premier temps, faites une sauvegarde du fichier de configuration PHP.

cp /etc/php/7.0/apache2/php.ini{,.backup} nano /etc/php/7.0/apache2/php.ini

Recherchez, modifiez et modifiez les variables suivantes dans php.ini fichier de configuration :

php_value max_execution_time 300

php_value memory_limit 128M

php_value max_input_time 300

date.timezone = Europe/London

Remplacez le time.zone variable en fonction de votre heure physique en consultant la liste des fuseaux horaires fournie par les docs PHP au lien suivant http://php.net/manual/en/timezones.php

Si vous souhaitez augmenter la vitesse de chargement des pages de votre site Web via le plug-in OPCache disponible pour PHP7, ajoutez les paramètres OPCache suivants au bas du fichier de configuration de l'interpréteur PHP, comme indiqué ci-dessous :

opcache.enable=1

opcache.enable_cli=1

opcache.interned_strings_buffer=8

opcache.max_accelerated_files=10000

opcache.memory_consumption=128

opcache.save_comments=1

opcache.revalidate_freq=1

Fermez le fichier de configuration php.ini et vérifiez si la vérification de la fin du fichier de configuration PHP pour vérifier si les variables ont été correctement ajoutées en exécutant la commande ci-dessous.

tail /etc/php/7.0/apache2/php.ini

Après avoir apporté les modifications expliquées ci-dessus, redémarrez le démon apache pour appliquer les nouvelles modifications en exécutant la commande suivante.

systemctl restart apache2

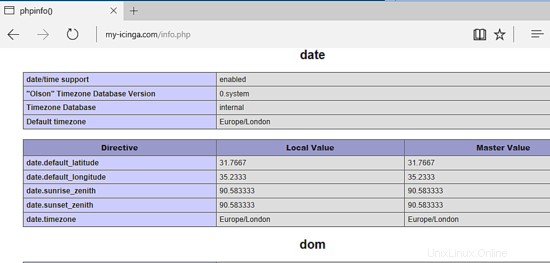

Enfin, créez un fichier d'informations PHP en exécutant la commande suivante et vérifiez si le fuseau horaire PHP a été correctement configuré en visitant le fichier de script d'informations PHP à partir d'un navigateur à l'URL suivante, comme illustré dans l'image ci-dessous. Faites défiler jusqu'à date paramètre pour vérifier la configuration du fuseau horaire php.

echo '<?php phpinfo(); ?>'| tee /var/www/html/info.php

https://domain.tld/info.php

Icinga 2 stocke les utilisateurs, les contacts et d'autres données collectées dans une base de données RDBMS spécifique, telle que MySQL, SQLite ou PostgreSQL. Dans ce guide, nous allons configurer Icinga avec la base de données MariaDB, un fork de la base de données MySQL, comme backend. Exécutez la commande ci-dessous pour installer la base de données MariaDB et le module PHP nécessaire pour accéder à la base de données mysql.

apt install mariadb-server mariadb-client php7.0-mysql

Après avoir installé MariaDB, vérifiez si le démon est en cours d'exécution et écoute les connexions sur localhost, port 3306, en exécutant netstat ou ss commande.

netstat –tlpn | grep mysql

Ensuite, connectez-vous à la console MySQL et sécurisez le compte racine MariaDB en exécutant les commandes suivantes.

mysql -h localhost

use mysql;

update user set plugin='' where user='root';

flush privileges;

exit

Nous allons maintenant sécuriser MariaDB en exécutant le script mysql_secure_installation fourni par les packages d'installation des dépôts Debian. Lors de l'exécution, le script posera une série de questions conçues pour sécuriser la base de données MariaDB, telles que :changer le mot de passe root MySQL, supprimer les utilisateurs anonymes, désactiver les connexions root à distance et supprimer la base de données de test. Exécutez le script en exécutant la commande ci-dessous et assurez-vous de taper oui à toutes les questions posées afin de sécuriser complètement le démon MySQL. Utilisez la sortie de script ci-dessous, sauf comme guide.

sudo mysql_secure_installation

NOTE: RUNNING ALL PARTS OF THIS SCRIPT IS RECOMMENDED FOR ALL MariaDB

SERVERS IN PRODUCTION USE! PLEASE READ EACH STEP CAREFULLY!

In order to log into MariaDB to secure it, we'll need the current

password for the root user. If you've just installed MariaDB, and

you haven't set the root password yet, the password will be blank,

so you should just press enter here.

Enter current password for root (enter for none):

OK, successfully used password, moving on...

Setting the root password ensures that nobody can log into the MariaDB

root user without the proper authorisation.

You already have a root password set, so you can safely answer 'n'.

Change the root password? [Y/n] y

New password:

Re-enter new password:

Password updated successfully!

Reloading privilege tables..

... Success!

By default, a MariaDB installation has an anonymous user, allowing anyone

to log into MariaDB without having to have a user account created for

them. This is intended only for testing, and to make the installation

go a bit smoother. You should remove them before moving into a

production environment.

Remove anonymous users? [Y/n] y

... Success!

Normally, root should only be allowed to connect from 'localhost'. This

ensures that someone cannot guess at the root password from the network.

Disallow root login remotely? [Y/n] y

... Success!

By default, MariaDB comes with a database named 'test' that anyone can

access. This is also intended only for testing, and should be removed

before moving into a production environment.

Remove test database and access to it? [Y/n] y

- Dropping test database...

... Success!

- Removing privileges on test database...

... Success!

Reloading the privilege tables will ensure that all changes made so far

will take effect immediately.

Reload privilege tables now? [Y/n] y

... Success!

Cleaning up...

All done! If you've completed all of the above steps, your MariaDB

installation should now be secure.

Thanks for using MariaDB!

Afin de tester la sécurité de MariaDB, essayez de vous connecter à la base de données depuis la console sans mot de passe root. L'accès à la base de données doit être refusé si aucun mot de passe n'est fourni pour le compte root. Si le mot de passe est fourni, le processus de connexion doit être accordé à la console MySQL, comme indiqué dans la capture d'écran ci-dessous.

mysql -h localhost -u root

mysql -h localhost -u root –p

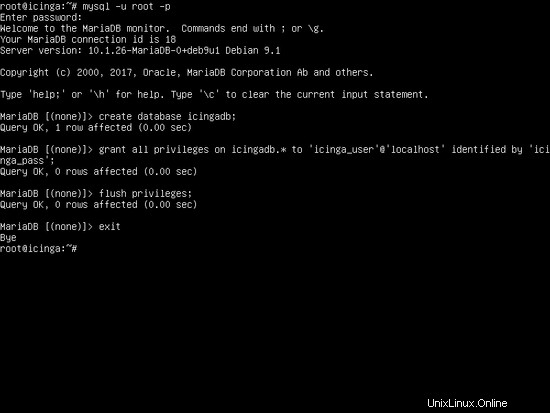

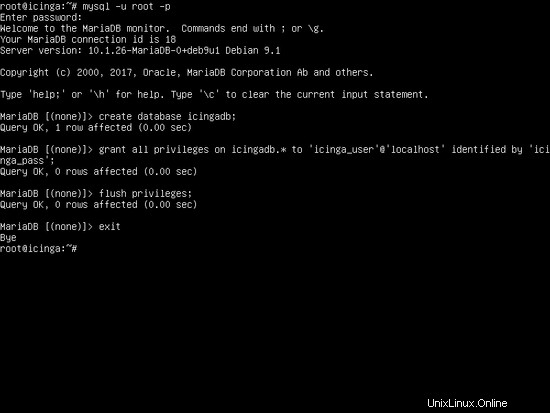

Ensuite, connectez-vous à la console de base de données MariaDB et, tout d'abord, créez une base de données à utiliser par l'application Icinga2 et un utilisateur avec un mot de passe qui sera utilisé pour gérer cette base de données, en exécutant les commandes suivantes. Remplacez ce nom de base de données, cet utilisateur et ce mot de passe en conséquence.

mysql –u root -p

create database icingadb;

grant all privileges on icingadb.* to 'icinga_user'@'localhost' identified by 'icinga_pass';

flush privileges

exit

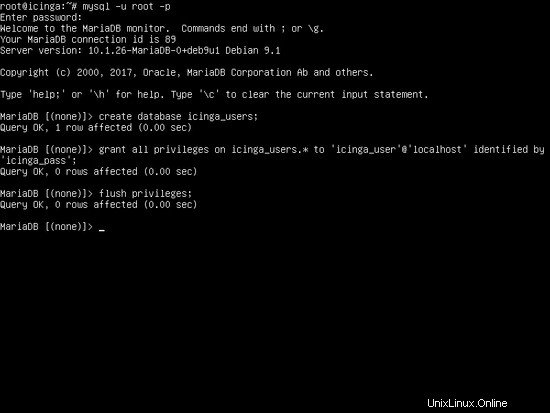

Ensuite, créez une deuxième base de données MySQL qui sera utilisée pour stocker les utilisateurs, les groupes et d'autres données personnalisées de l'interface Web Icinga2, en exécutant les commandes suivantes. De plus, comme pour la base de données ci-dessus, assurez-vous de remplacer le nom de la base de données et les informations d'identification en conséquence et choisissez un mot de passe fort pour l'utilisateur de la base de données.

mysql –u root –p

create database icinga_users;

grant all privileges on icinga_users.* to 'icinga_user'@'localhost' identified by 'icinga_pass';

flush privileges

exit

Afin d'appliquer toutes les modifications apportées jusqu'à présent, redémarrez les démons MySQL et Apache et vérifiez si les démons sont en cours d'exécution en exécutant les commandes suivantes.

systemctl restart mysql apache2

systemctl status mysql apache2

Installer Icinga 2

Une fois que toutes les exigences du système sont remplies pour installer notre application de surveillance Web, procédez à l'installation de l'application avec le module MySQL, nécessaire pour accéder à la base de données MySQL, en exécutant la commande ci-dessous. Icinga 2 contient des packages binaires précompilés proposés par les référentiels Debian 9. L'installation sera effectuée via le gestionnaire de paquets Debian 9 apt.

apt install icinga2 icinga2-ido-mysql

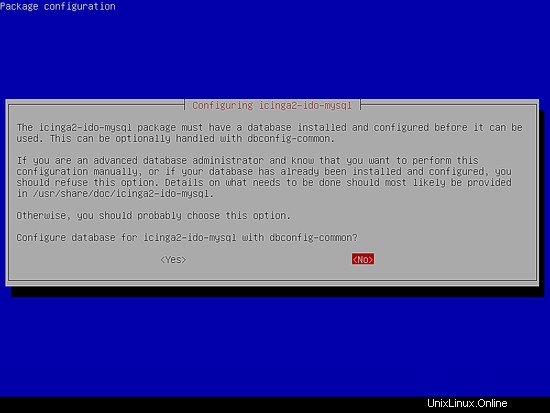

Lors de l'installation des binaires pré-compilés Icinga2 à partir des référentiels Debian 9, une série d'invites apparaîtra sur votre écran afin de configurer l'application. À la première invite, il vous sera demandé si vous souhaitez configurer et activer Icinga 2 pour utiliser le module MySQL. Sélectionnez Oui dans l'invite et appuyez sur la touche [Entrée] pour continuer comme illustré dans l'image ci-dessous.

Dans l'invite suivante, il vous sera demandé si vous souhaitez configurer la base de données pour icinga2-ido-mysql avec l'option dbconfig-common. Choisissez Non dans l'invite et appuyez sur la touche [Entrée] pour terminer l'installation d'Icinga 2.

Une fois Icinga 2 installé, démarrez le démon Icinga 2 et vérifiez l'état du service en exécutant les commandes suivantes.

systemctl start icinga2.service

systemctl status icinga2.service

À l'étape suivante, installez l'interface Web Icinga 2 et les packages d'utilitaires de ligne de commande à partir de Debian 9 à l'aide de la commande ci-dessous.

apt install icingaweb2 icingacli

Avant de commencer à configurer Icinga 2 à partir du Web, redémarrez le démon Icinga 2 pour récupérer toutes les modifications et vérifier l'état de l'application en exécutant la commande ci-dessous.

systemctl restart icinga2.service

systemctl status icinga2.service

Ensuite, supprimez le fichier index.html par défaut installé par le serveur Web Apache sur le chemin Webroot et supprimez également le fichier info.php créé précédemment.

rm /var/www/html/index.html

rm /var/www/html/info.php

Installez maintenant le schéma MySQL pour la base de données Icinga en exécutant la commande suivante. Le schéma de la base de données MySQL se trouve dans /usr/share/icinga2-ido-mysql/schema/ répertoire.

mysql -u root icingadb -p < /usr/share/icinga2-ido-mysql/schema/mysql.sql

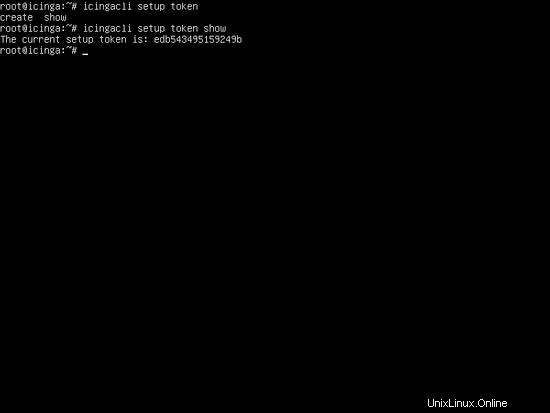

Pour effectuer l'installation d'Icinga 2 à partir du Web, générez un jeton d'installation avec la commande suivante. Assurez-vous de noter ce jeton, car nous l'écrirons plus tard dans l'interface Web lorsqu'on vous le demandera.

icingacli setup token create

Si vous ne trouvez pas ce jeton plus tard, vous pouvez exécuter la commande ci-dessous pour afficher le jeton généré.

icingacli setup token show

Passez maintenant au processus d'installation de l'interface Web Icinga2 en ouvrant un navigateur et accédez à l'adresse IP ou au nom de domaine de votre serveur via le protocole HTTP jusqu'à l'URL suivante.

http://votre_domaine.tld/icingaweb2/setup

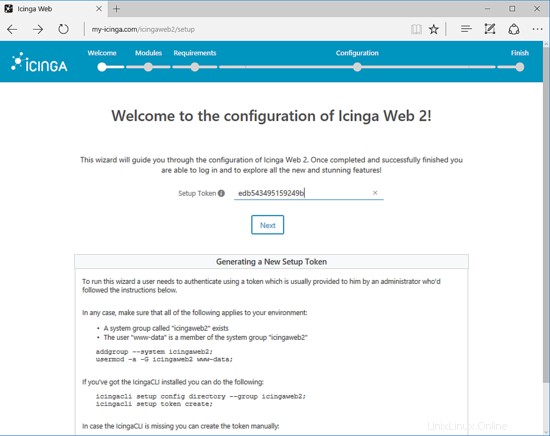

Sur le premier écran d'installation, il vous sera demandé d'écrire le jeton généré précédemment afin de démarrer le processus d'installation, comme indiqué dans la capture d'écran ci-dessous. Après avoir ajouté votre jeton, appuyez sur le bouton Suivant pour poursuivre le processus d'installation.

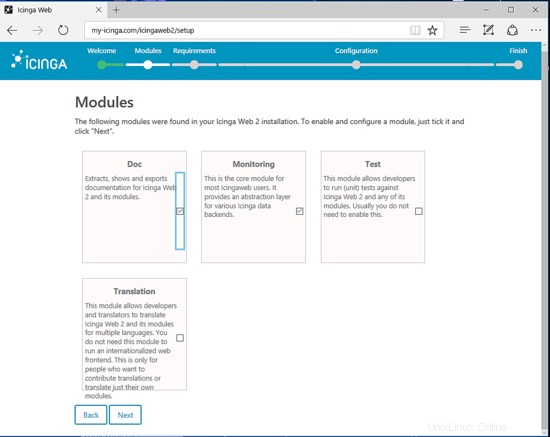

Sur l'écran d'installation suivant, il vous sera demandé d'activer certains modules pour l'installation Web d'Icinga 2. Sélectionnez les modules Doc et Monitoring et appuyez sur le bouton suivant pour continuer, comme illustré dans l'image ci-dessous.

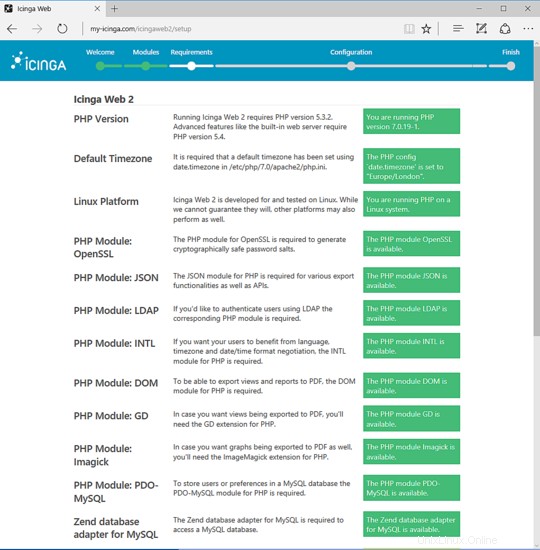

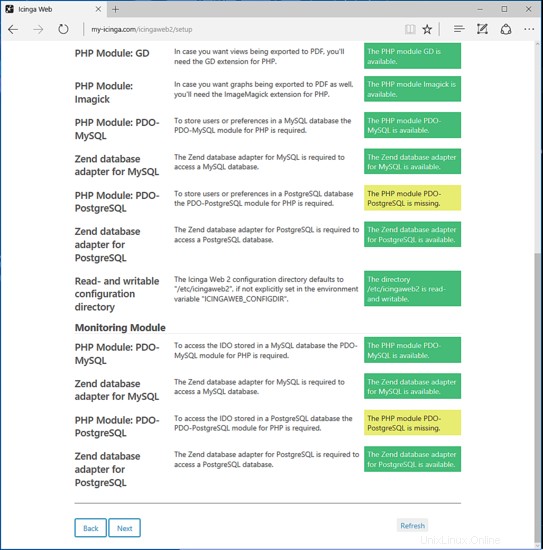

Ensuite, le programme d'installation Web d'Icinga2 effectuera une série de vérifications du système et des modules PHP afin de détecter si toutes les exigences sont remplies pour poursuivre le processus d'installation. Faites défiler la liste de tous les modules PHP requis sont installés et correctement configurés et appuyez sur le bouton Suivant pour passer à la section d'installation suivante, comme indiqué dans les images ci-dessous.

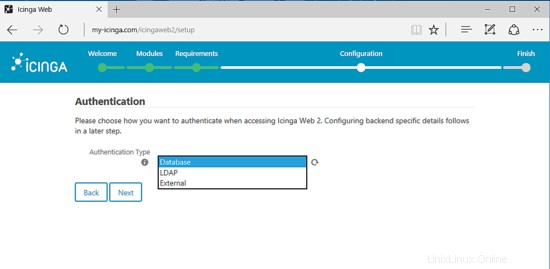

Sur l'écran suivant, choisissez Base de données comme méthode principale d'authentification pour Icinga Web 2 et cliquez sur le bouton Suivant pour continuer.

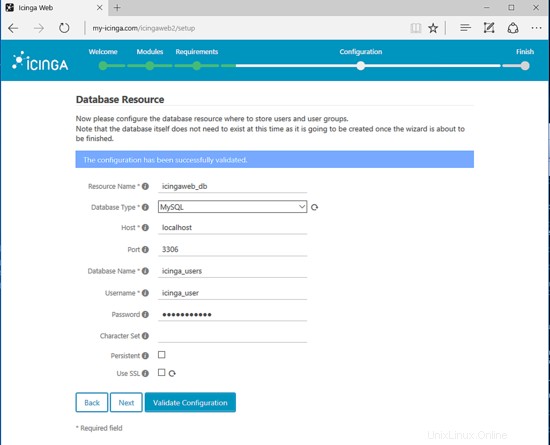

À l'étape suivante, ajoutez le nom de la base de données Icinga 2 Web MySQL et les informations d'identification d'accès à cette base de données. Cette base de données sera utilisée pour stocker les utilisateurs et les groupes de l'interface Web d'Icinga 2. Utilisez les informations de base de données pour la deuxième base de données créée précédemment. Ajouter icingaweb_db comme nom pour cette ressource et laissez les variables Hôte, Port et Jeu de caractères par défaut. Ne cochez pas les options Persistant et SSL et appuyez sur le bouton Valider la configuration pour valider la connexion à la base de données, comme indiqué dans l'image ci-dessous. Lorsque vous avez terminé, appuyez sur le bouton Suivant pour passer à la section d'installation suivante.

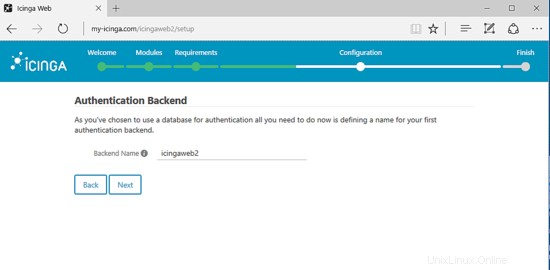

Définissez maintenant un nom pour l'authentification de la base de données sauvegardée et cliquez sur le bouton Suivant pour continuer, comme illustré dans la capture d'écran ci-dessous.

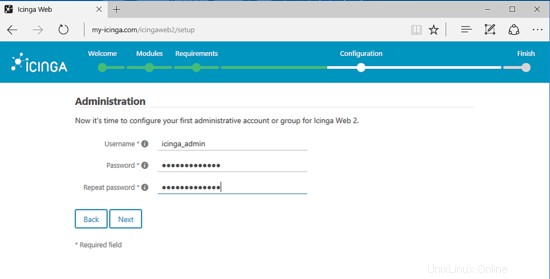

Sur l'écran suivant, fournissez un nom d'utilisateur administratif pour gérer l'interface Web Icinga2 et choisissez un mot de passe fort pour ce compte. Lorsque vous avez terminé, appuyez sur le bouton Suivant pour passer à l'écran d'installation suivant.

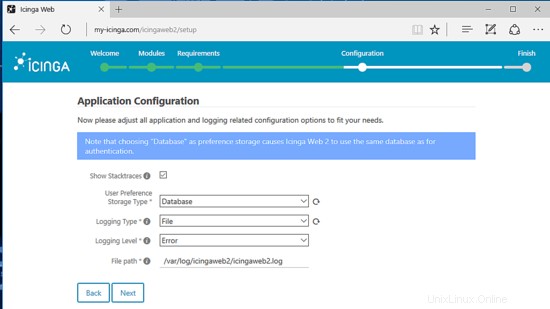

Configurez l'application Icinga et la configuration de la journalisation avec les paramètres suivants et lorsque vous avez terminé, appuyez sur le bouton Suivant pour continuer.

- Cocher Afficher Stacktraces

- Type de stockage =Base de données

- Type de journalisation =Fichier

- Niveau de journalisation =Erreur

- Chemin du fichier =/var/log/icingaweb2/icingaweb2.log

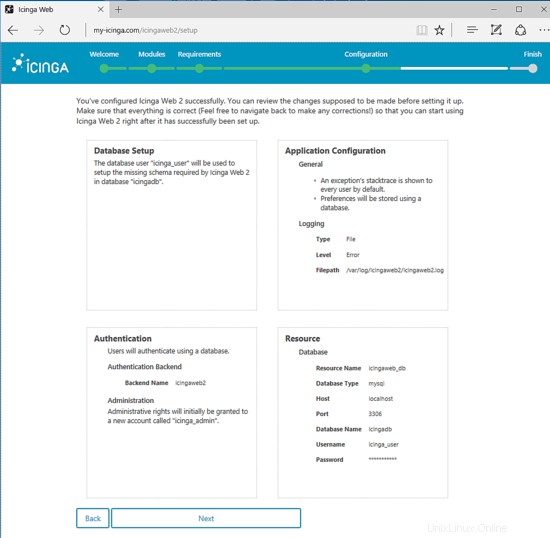

Sur l'écran suivant, un message vous informera qu'Icinga Web2 a été configuré avec succès et un rapport détaillé affichera toutes les configurations effectuées jusqu'à présent. Passez en revue le rapport et appuyez sur le bouton Suivant pour passer à la section d'installation suivante.

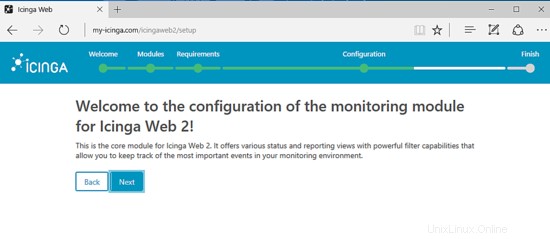

Appuyez sur le bouton Suivant pour avancer dans la configuration du module de surveillance Icinga 2, comme indiqué dans l'image ci-dessous.

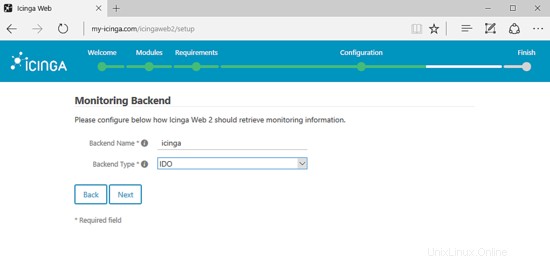

Sur l'écran suivant, ajoutez un nom pour Icinga2 Backend, sélectionnez IDO comme type de backend et appuyez sur le bouton Suivant pour continuer.

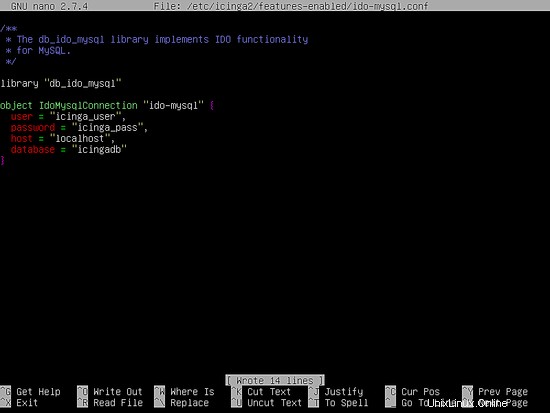

Revenez à la console du serveur, ouvrez et modifiez le fichier de configuration Icinga MySQL IDO et ajoutez les informations d'identification de la base de données Icinga (les premières informations de la base de données), comme indiqué dans l'exemple ci-dessous.

nano /etc/icinga2/features-enabled/ido-mysql.conf

ido-mysql.conf extrait de fichier :

library "db_ido_mysql"

object IdoMysqlConnection "ido-mysql" {

user = "icinga_user",

password = "icinga_pass",

host = "localhost",

database = "icingadb"

}

Enregistrez le fichier et redémarrez le démon Icinga2 pour appliquer les paramètres en exécutant la commande suivante. Ensuite, revenez à l'interface Web d'Icinga et continuez le processus d'installation.

systemctl restart icinga2.service

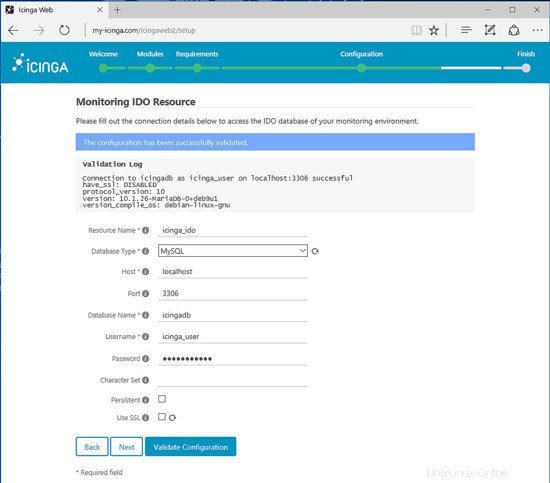

Ajoutez les informations de la base de données Icinga afin de configurer l'environnement de ressources IDO. Utilisez les informations de la base de données pour la première base de données créée, comme illustré dans l'image ci-dessous. Une fois que vous avez terminé de modifier les informations de la base de données, appuyez sur le bouton Valider la configuration pour valider la ressource IDO de surveillance Icinga et appuyez sur le bouton Suivant pour passer à l'écran d'installation suivant.

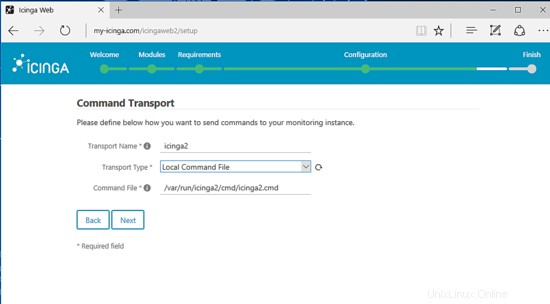

Configurez Icinga Command Transport avec les paramètres suivants et appuyez sur le bouton Suivant pour continuer.

- Nom du transport =icinga2

- Type de transport =Fichier de commandes local

- Fichier de commande =/var/run/icinga2/cmd/icinga2.cmd

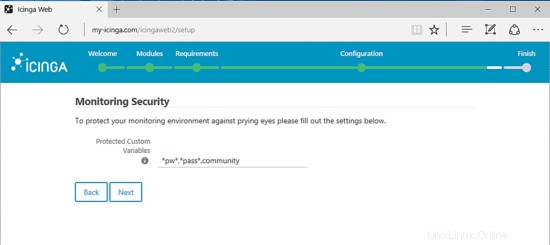

Sur l'écran suivant, laissez les variables par défaut configurées pour surveiller la sécurité comme illustré dans l'image ci-dessous et appuyez sur le bouton Suivant pour continuer.

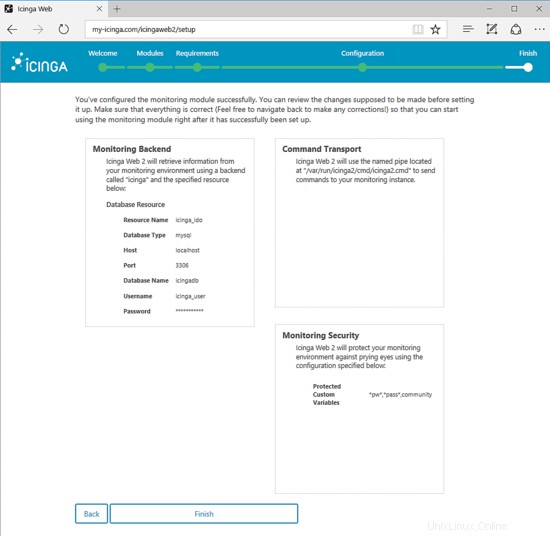

Sur l'écran suivant, un nouveau message vous informera que le module de surveillance Icinga2 a été configuré avec succès. Passez en revue le rapport affiché pour vérifier si tout est correctement configuré et appuyez sur le bouton Terminer pour terminer l'installation.

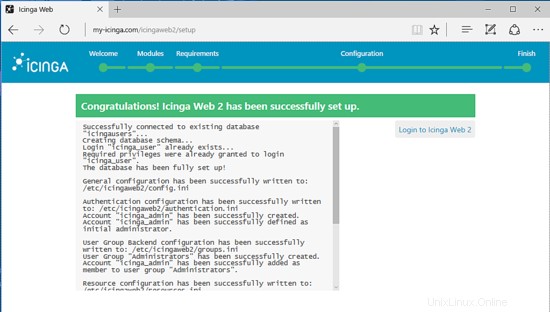

Une fois le processus d'installation terminé avec succès, un message de félicitations vous informera que Icinga Web 2 a été installé avec succès. Cliquez sur le lien de connexion pour être redirigé vers la page de connexion Icinga2.

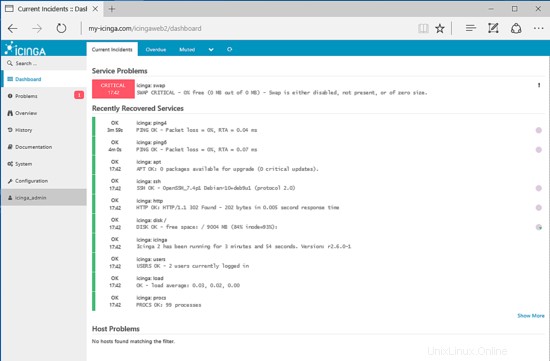

Connectez-vous à Icinga Web 2 avec les informations d'identification configurées lors du processus d'installation et vous serez dirigé vers le tableau de bord Icinga Web 2, où vous verrez une liste des services actuellement surveillés et des ressources système appartenant à votre serveur.

Enfin, connectez-vous à nouveau à la ligne de commande du serveur et exécutez les commandes suivantes afin de vous assurer que les journaux Icinga Web 2 seront créés.

mkdir -p /var/log/icingaweb2/

chgrp -R icingaweb2 /var/log/icingaweb2/

chmod -R 775 /var/log/icingaweb2/

Afin de forcer les visiteurs à parcourir l'interface Icinga Web 2 via le protocole HTTPS, créez un nouveau .htaccess fichier dans le chemin racine du document de votre serveur Web avec le contenu suivant.

nano /var/www/html/.htaccess

.htaccess extrait de fichier :

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule (.*) https://%{SERVER_NAME}/$1 [R,L]

</IfModule>

RewriteEngine on

Options -Indexes

C'est tout! Vous avez installé et configuré avec succès l'application de surveillance réseau Icinga 2 sur Debian 9.2. Cependant, étant donné que le serveur HTTP Apache utilise des certificats auto-signés pour chiffrer le trafic entre le serveur et le navigateur du client, un message d'avertissement sera toujours généré et affiché dans votre navigateur chaque fois que vous accéderez à votre domaine. Dans ce cas, vous devez acheter un certificat émis par une autorité de certification de confiance ou obtenir une paire de certificats gratuite auprès de Let's Encrypt CA.

Pour d'autres configurations personnalisées concernant Icinga 2, visitez la page de documentation à l'adresse suivante :https://www.icinga.com/docs