Plusieurs fois, après avoir installé une application ou accédé à un service intégré en dehors du système à l'aide d'autres appareils, nous devons ouvrir un port réseau. Il s'agit d'un point de terminaison de communication défini par une couche logicielle pour identifier et accéder à un processus particulier ou à un type de service réseau. Par exemple, service SSH (Secure Shell Protocol), le port par défaut est 22, que nous pouvons utiliser pour accéder à n'importe quel ordinateur particulier à contrôler à distance. De la même manière, CPanel, NextCloud, Apache et d'autres outils et logiciels divers sont livrés avec leur propre numéro de port. Cependant, si vous avez installé un pare-feu, la plupart des ports seraient bloqués par défaut, et pour communiquer avec eux, nous devons d'abord ouvrir le même.

Supposons que vous souhaitiez ouvrir un port 80 ou 443 dans AlmaLinux 8, alors comment faire ? Pour vous aider, voici le tutoriel.

Apprendre :

- Comment installer firewalld dans Almalinux 8 ou Rocky Linux, y compris CentOS et RHEL 8

- Ouvrir et fermer des ports tels que 80, 443, 3603, 22, etc. sur Almalinux avec Firewalld.

- Recharger la configuration du pare-feu.

- Comment répertorier les ports ou services ouverts

Commande pour ouvrir des ports dans AlmaLinux 8 ou Rocky

Vérifiez que le pare-feu est en cours d'exécution ou non

La seule chose que nous devons nous assurer que firewalld est sur notre AlmaLinux et fonctionne correctement avant d'ouvrir et de fermer un port sur le système.

Vérifier l'état :

sudo systemctl status firewalld

S'il ne fonctionne pas, utilisez les commandes ci-dessous :

sudo systemctl start firewalld sudo systemctl enable firewalld

Eh bien, ceux qui n'ont pas installé de pare-feu et qui le souhaitent, ils peuvent exécuter :

sudo dnf update sudo dnf install firewalld

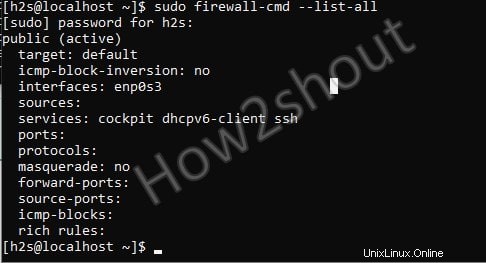

Répertorier tous les ports et services ouverts

Avant d'ouvrir un port particulier, confirmons qu'il n'est pas déjà actif dans firewalld et qu'il n'a pas été autorisé à accéder via des connexions publiques, pour cette exécution-

sudo firewall-cmd --list-all

Ainsi, dans la capture d'écran ci-dessous, nous pouvons clairement voir que le port 443 ou 3602 n'est pas autorisé à communiquer avec l'extérieur.

FirewallD est également livré avec certains services préconfigurés, pour eux et leurs ports, le pare-feu autorise la communication publique par défaut. Et SSH, Plex, Cockpit, etc. en sont quelques-uns. Vous pouvez consulter la liste de tous ces services en utilisant la commande-

firewall-cmd --get-services

Sortie : Ce sont les services qui sont disponibles pare-feu préconfigurés et peuvent être ouverts simplement en utilisant leur nom avec la syntaxe de commande donnée dans les étapes ultérieures de ce didacticiel.

RH-Satellite-6 amanda-client amanda-k5-client amqp amqps apcupsd audit bacula bacula-client bb bgp bitcoin bitcoin-rpc bitcoin-testnet bitcoin-testnet-rpc bittorrent-lsd ceph ceph-mon cfengine cockpit condor-collector ctdb dhcp dhcpv6 dhcpv6-client distcc dns dns-over-tls docker-registry docker-swarm dropbox-lansync elasticsearch etcd-client etcd-server finger freeipa-4 freeipa-ldap freeipa-ldaps freeipa-replication freeipa-trust ftp ganglia-client ganglia-master git grafana gre high-availability http https imap imaps ipp ipp-client ipsec irc ircs iscsi-target isns jenkins kadmin kdeconnect kerberos kibana klogin kpasswd kprop kshell kube-apiserver ldap ldaps libvirt libvirt-tls lightning-network llmnr managesieve matrix mdns memcache minidlna mongodb mosh mountd mqtt mqtt-tls ms-wbt mssql murmur mysql nfs nfs3 nmea-0183 nrpe ntp nut openvpn ovirt-imageio ovirt-storageconsole ovirt-vmconsole plex pmcd pmproxy pmwebapi pmwebapis pop3 pop3s postgresql privoxy prometheus proxy-dhcp ptp pulseaudio puppetmaster quassel radius rdp redis redis-sentinel rpc-bind rsh rsyncd rtsp salt-master samba samba-client samba-dc sane sip sips slp smtp smtp-submission smtps snmp snmptrap spideroak-lansync spotify-sync squid ssdp ssh steam-streaming svdrp svn syncthing syncthing-gui synergy syslog syslog-tls telnet tentacle tftp tftp-client tile38 tinc tor-socks transmission-client upnp-client vdsm vnc-server wbem-http wbem-https wsman wsmans xdmcp xmpp-bosh xmpp-client xmpp-local xmpp-server zabbix-agent zabbix-server

Liste des zones

Bien que pour accéder à n'importe quel service, nous devons simplement autoriser le service dans le public zone, mais juste pour information, vous pouvez également vérifier les autres zones disponibles, au cas où vous voudriez utiliser l'une d'entre elles.

firewall-cmd --get-zones

Sortie-

block dmz drop external home internal nm-shared public trusted work

Utilisez la commande firewalld pour ouvrir le port ou le service

Désormais, la zone par défaut pour accéder au service depuis le réseau extérieur est publique , et à l'aide de la commande ci-dessous syntaxe , vous pouvez ouvrir n'importe quel port ou service sur votre serveur AlmaLinux ou Rocky.

Pour ouvrir tout service prédéfini dans firewalld comme HTTP ou OpenVPN , vous devez remplacer le service-name dans la syntaxe de commande ci-dessous-

sudo firewall-cmd --zone=public --permanent --add-service=service-name

Disons que vous voulez ouvrir http ou openvpn , alors la même syntaxe ci-dessus peut être utilisée comme

sudo firewall-cmd --zone=public --permanent --add-service=openvpn

De la même manière, les ports de ces services ne sont pas prédéfinis, les utilisateurs peuvent les ouvrir manuellement à l'aide de cette commande. Remplacez type-port-number dans la syntaxe ci-dessous avec le port que vous souhaitez ouvrir. Vous pouvez également changer TCP en UDP selon les exigences.

sudo firewall-cmd --zone=public --permanent --add-port type-port-number/tcp

Exemple – Disons que vous voulez ouvrir 3602

sudo firewall-cmd --zone=public --permanent --add-port 3602/tcp

Recharger le pare-feu

Bien qu'il ne soit pas nécessaire de recharger le pare-feu, cependant, pour vous assurer qu'il a correctement vidé les paramètres précédents et reconnaître le service ou le port nouvellement ajouté pour la zone publique, laissez recharger son service.

sudo firewall-cmd --reload

Vous pouvez vérifier si le port ou le service est actif ou non en les listant.

firewall-cmd --list-all

Étapes pour bloquer ou fermer des ports/services dans AlmaLinux ou Rocky Linux 8

Étape 1 : Pour bloquer tout service ou port déjà ouvert, nous pouvons utiliser la même commande que nous avons utilisée ci-dessus pour les ouvrir. Cependant, si vous n'êtes pas sûr de savoir quels sont ceux qui sont actifs, vous pouvez utiliser à nouveau la commande pour tous les lister-

sudo firewall-cmd --list-all

Étape 2 : Supposons maintenant que vous souhaitiez fermer le port numéro 443 ou bloquer le service ssh dans le pare-feu. La syntaxe sera la même que celle que nous avons utilisée pour les ouvrir, mais au lieu d'utiliser l'option add nous utilisons la supprimer cette fois.

Syntaxe pour supprimer certains services-

firewall-cmd --zone=public --permanent --remove-service service-name

Par exemple – Si nous voulons bloquer le service ssh

firewall-cmd --zone=public --permanent --remove-service ssh

Syntaxe pour bloquer certains numéros de port :

firewall-cmd --zone=public --permanent --remove-port type-number

Exemple – Bloquons le port 443

sudo firewall-cmd --zone=public --permanent --remove-port 443

Recharger le pare-feu :

sudo firewall-cmd --reload

Réflexions finales :

De cette façon, nous pouvons non seulement vérifier les ports et les services ouverts, mais également les autoriser et les bloquer pour communiquer de l'extérieur avec notre Almalinux Linux, y compris Rocky, CetnOS ou RHEL 8.