La popularité de Suricata est due au fait qu'il s'agit d'un moteur de détection des menaces indépendant et open source, qui est une bouée de sauvetage pour les administrateurs réseau qui recherchent un moyen transparent et performant d'examiner et de gérer les problèmes de trafic réseau. Certains des attributs fonctionnels de Suricata incluent le déclenchement d'alertes, la génération d'événements de journal et la gestion du trafic entrant compromis.

Suricata est capable de neutraliser les attaques réseau les plus sophistiquées grâce à la combinaison de quatre fonctionnalités réseau critiques :

- Traitement PCAP

- Surveillance de la sécurité du réseau (NSM)

- Détection d'intrusion (IDS)

- Prévention des intrusions (IPS)

Depuis Suricata utilise des signatures définies par l'utilisateur et créées par la communauté, son déploiement sur un hôte de passerelle réseau n'est pas aussi compliqué qu'il n'y paraît. Une fois déployé, le trafic réseau entrant et sortant d'autres systèmes peut facilement être analysé. Si vous préférez avoir Suricata exécuté sur votre ordinateur local/individuel, vous pouvez également l'utiliser pour analyser et gérer le trafic réseau entrant et sortant.

Ce guide d'article nous guidera à travers l'installation et la configuration de base de Suricata sur un RHEL , CentOS , Rocky Linux , et AlmaLinux système. À partir de là, vous devriez pouvoir avoir une idée de la façon de l'utiliser.

Les spécifications de machine recommandées pour ce guide d'article sont 4/8 Go de RAM et au moins 2 processeurs si vous avez l'intention d'utiliser Suricata dans un environnement de production. C'est parce que Suricata a besoin de plus de ressources pour gérer le trafic réseau lourd associé aux environnements de production. Sur une machine locale, 2 processeurs et 4 Go de RAM sont suffisants.

Installer Suricata dans RHEL 8

Tout d'abord, mettez à jour votre système, puis installez le CodeReady référentiel.

$ sudo yum update $ sudo subscription-manager repos --enable codeready-builder-for-rhel-8-x86_64-rpms

Une fois le CodeReady référentiel est activé, vous devez installer plusieurs packages qui doivent avoir lieu avant que nous puissions télécharger et installer Suricata .

$ sudo yum install diffutils file-devel gcc jansson-devel make nss-devel libyaml-devel libcap-ng-devel libpcap-devel pcre-devel python3 python3-pyyaml rust-toolset zlib-devel

Ensuite, vous pouvez utiliser le wget ou curl commande pour télécharger le dernier numéro de version de Suricata depuis sa page d'accueil.

$ wget https://www.openinfosecfoundation.org/download/suricata-6.0.4.tar.gz OR $ curl -OL https://www.openinfosecfoundation.org/download/suricata-6.0.4.tar.gz

Maintenant que vous avez téléchargé une copie de Suricata et puisqu'il est déjà archivé, nous devons d'abord l'extraire, accéder à son répertoire principal, le compiler, puis l'installer.

$ tar xvf suricata-6.0.4.tar.gz $ cd suricata-6.0.4 $ sudo ./configure --sysconfdir=/etc --localstatedir=/var $ sudo make $ sudo make install $ sudo make install-conf

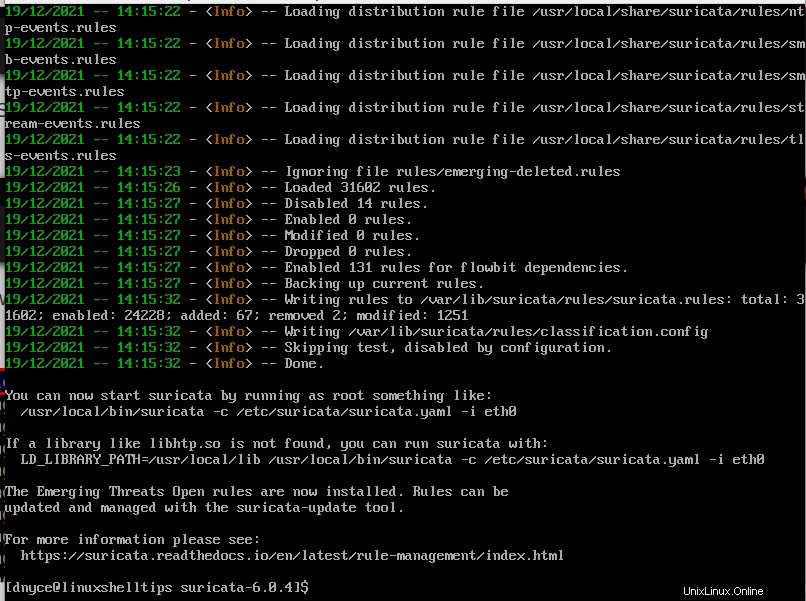

Étant donné que le makefile de Suricata est livré avec une option d'installation pour IDS ensembles de règles, nous pouvons les installer avec la commande suivante.

$ sudo make-install rules

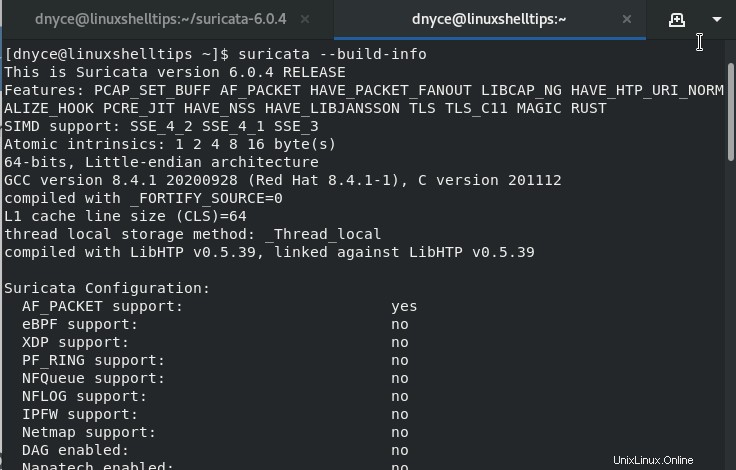

Vérifiez les informations de version de l'installation de Suricata.

$ suricata --build-info

Configurer Suricata dans RHEL 8

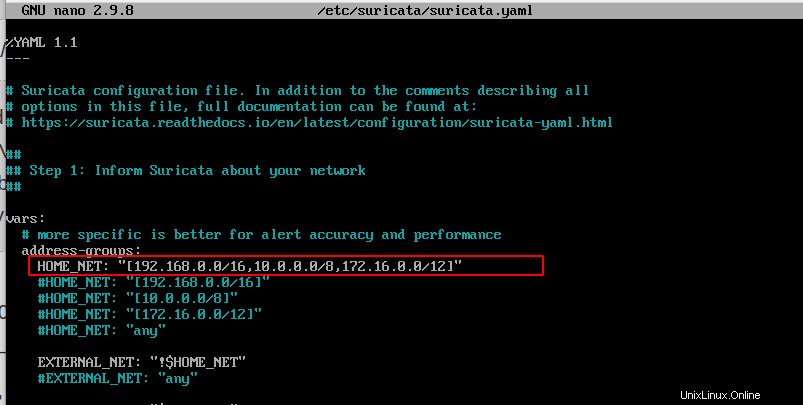

Ouvrez le fichier de configuration de Suricata /etc/suricata/suricata.yaml .

$ sudo nano /etc/suricata/suricata.yaml

Sous les vars :section, nous avons HOME_NET qui pointe vers les adresses IP du réseau qui nécessitent une inspection. Vous pouvez modifier cette section avec vos valeurs IP réseau préférées.

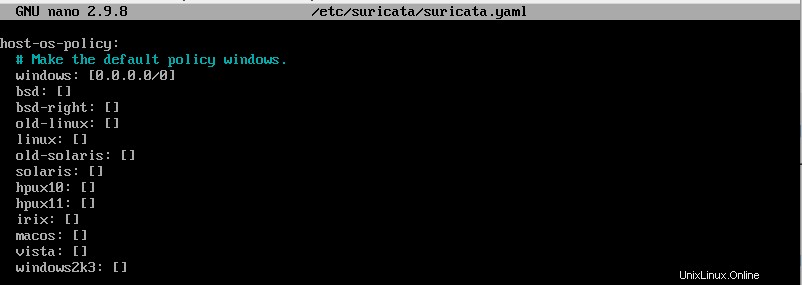

Une autre section de fichier à noter est la host-os-policy :

Vous pouvez modifier cette section avec les adresses IP respectives basées sur le système d'exploitation pour améliorer le mécanisme de défense de Suricata contre les attaques d'exploitation bien connues.

Test de la détection d'intrusion Suricata

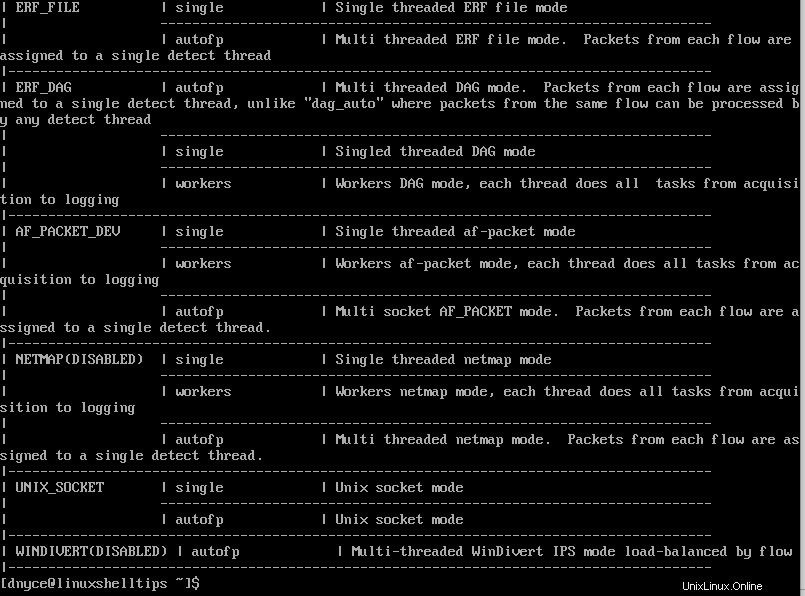

Pour déterminer le nombre de modes d'exécution pris en charge par Suricata, exécutez la commande :

$ sudo /usr/local/bin/suricata --list-runmodes

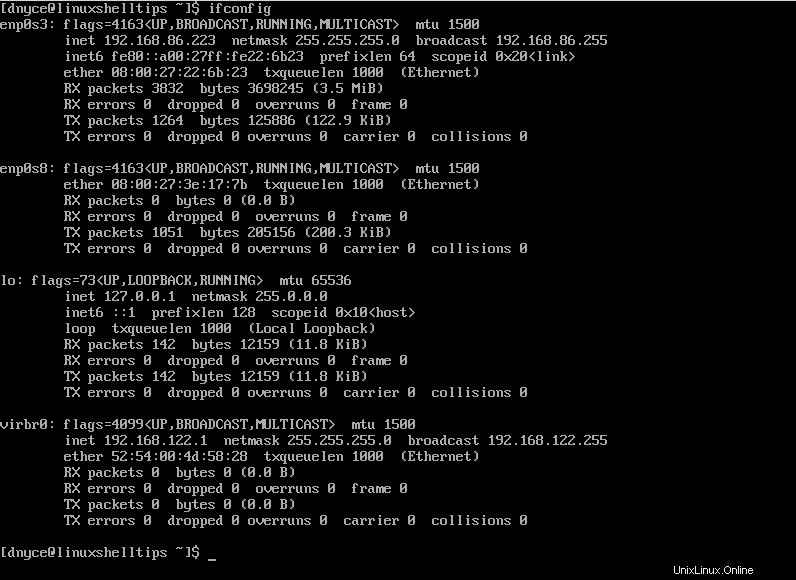

Pour voir Suricata en action, notez d'abord l'interface réseau qui vous intéresse :

$ ifconfig

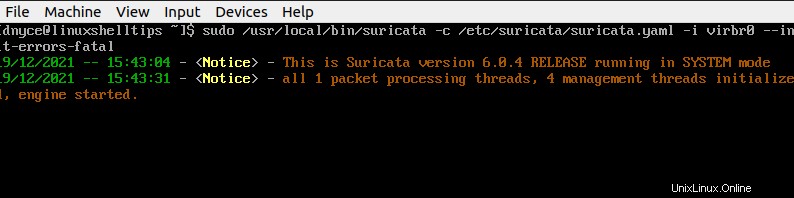

Par exemple pour évaluer l'interface réseau virbr0 conformément à la capture d'écran ci-dessus, exécutez la commande :

$ sudo /usr/local/bin/suricata -c /etc/suricata/suricata.yaml -i virbr0 --init-errors-fatal

Pour l'interface enp0s3 , le résultat sera :

$ sudo /usr/local/bin/suricata -c /etc/suricata/suricata.yaml -i enp0s3 --init-errors-fatal

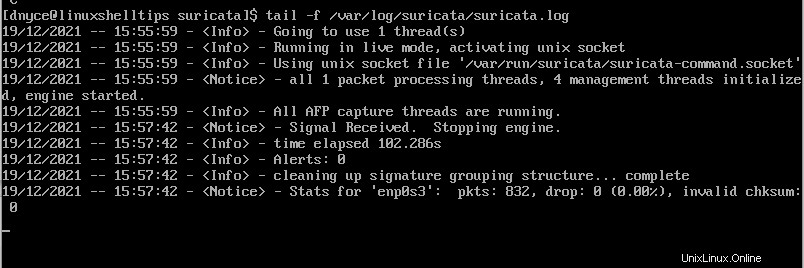

Le répertoire /var/log/suricata contient les journaux de détection de Suricata.

$ tail -f /var/log/suricata/suricata.log

Personnalisation de Suricata élargira sa couverture de détection et ses performances. Vous trouverez plus d'informations sur l'utilisation de Suricata sur sa page de manuel.

$ man suricata

Son wiki en ligne offre également une perspective plus large sur son utilisation.