Sécuriser votre serveur Linux avec un pare-feu est crucial pour assurer la sécurité de votre serveur et de votre réseau. Mais comment configurer un pare-feu ? Envisagez d'installer le pare-feu Config Server (pare-feu CSF) si vous recherchez un moyen fiable et efficace de protéger votre serveur Linux.

Le pare-feu CSF est une option riche en fonctionnalités pour les serveurs Linux. Et dans ce didacticiel, vous apprendrez à installer et à configurer le pare-feu CSF et à découvrir son fonctionnement.

Continuez à lire et éloignez les entités malveillantes de votre serveur !

Prérequis

Pour suivre les exemples de ce didacticiel, assurez-vous d'avoir en place les éléments suivants :

- Une machine Linux :cette démo utilise Ubuntu 20.04, mais toutes les distributions Linux fonctionneront.

- privilèges sudo ou accès au compte root.

Installation du pare-feu CSF

Avant de configurer le pare-feu CSF, vous devez d'abord l'installer sur le serveur. Mais avant cela, assurez-vous d'arrêter et de désactiver tout autre pare-feu sur votre serveur.

L'exécution de deux pare-feu présente un risque de sécurité. Pourquoi? Si les deux pare-feu bloquent quelque chose, vous ne saurez pas lequel le fait. De plus, les pare-feu ne sont pas compatibles par défaut et peuvent faire planter votre serveur si vous en avez plusieurs.

1. Exécutez les commandes suivantes pour désactiver les pare-feu par défaut que vous pourriez avoir sur votre serveur.

# Stop the firewalld firewall

sudo systemctl stop firewalld

# Disable the firewalld firewall

sudo systemctl disable firewalld

# Disable the UFW firewall

sudo ufw disable

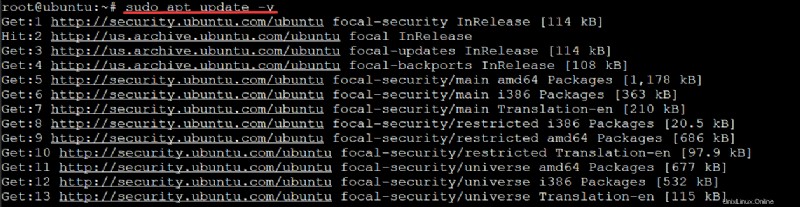

2. Ensuite, exécutez le apt update commande ci-dessous pour mettre à jour l'index des packages disponibles.

Lorsque vous exécutez cette commande, votre ordinateur local peut se connecter à Internet et télécharger un message de mise à jour pour chaque nouveau référentiel ou archive défini dans /etc/apt/sources.list dossier.

sudo apt update -yLa sortie ci-dessous montre la mise à jour des fichiers de package locaux, fournissant des commentaires en temps réel sur la progression.

Le package CSF n'est actuellement pas disponible dans les référentiels Ubuntu, vous devez donc télécharger le package manuellement (étape trois).

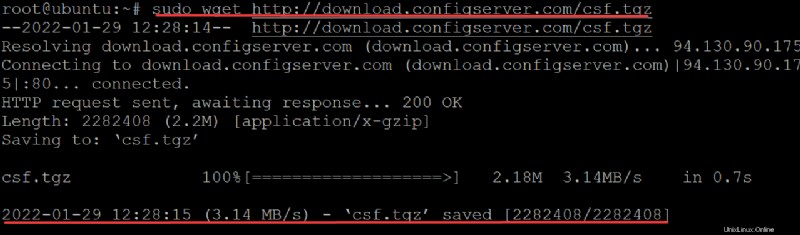

3. Exécutez le wget commande ci-dessous pour télécharger le csf.tgz package dans votre répertoire courant.

Le csf.tgz package est le package CSF principal. Ce package contient toutes les règles et modifications nécessaires pour sécuriser votre serveur.

sudo wget http://download.configserver.com/csf.tgz

4. Maintenant, exécutez le tar commande ci-dessous pour extraire votre package CSF téléchargé. Une fois la commande terminée, vous aurez un nouveau répertoire appelé csf qui contient tous les fichiers de configuration du pare-feu CSF

- Les drapeaux ci-dessous indiquent le

tarcomportement de la commande lors de l'extraction : - Le

xflag indiquetarpour extraire les fichiers. - Les

zflag indiquetard'utiliser GZIP pour décompresser le(s) fichier(s) spécifié(s). GZIP est un programme de compression de fichiers qui utilise le codage Lempel-Ziv (LZ77) pour compresser les fichiers. - Le

fflag indiquetarquel(s) fichier(s) extraire.

sudo tar -xzf csf.tgz

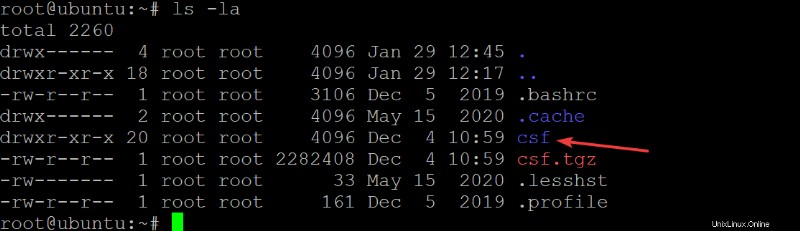

5. Exécutez le ls commande ci-dessous pour vérifier si le csf répertoire existe.

ls -la

Vous verrez tous les fichiers et répertoires dans votre répertoire personnel, y compris le csf répertoire, comme indiqué ci-dessous. Si vous ne voyez pas le csf répertoire, réexécutez le sudo tar -xzf csf.tgz commande.

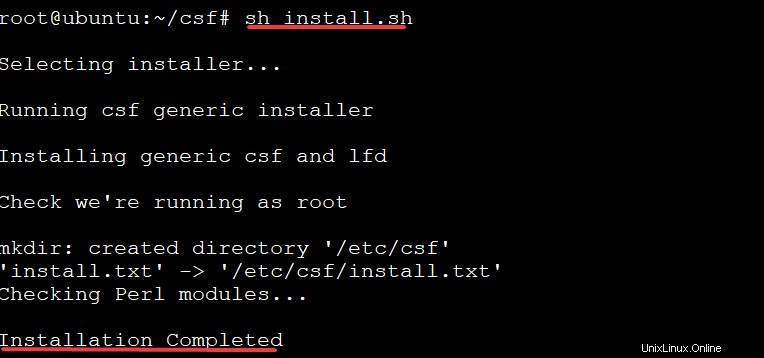

6. Ensuite, exécutez les commandes suivantes pour passer au csf répertoire et exécutez le script shell (install.sh ) pour installer CSF sur votre serveur. Suivez les invites et entrez « Y » si nécessaire pendant l'installation.

cd csf

sudo sh install.shLe script shell créera un script de démarrage CSF pour le démon CSF et ajoutera des fichiers de configuration aux répertoires appropriés, tels que /etc/csf/ , /etc/logrotate.d/ , etc. De cette façon, vous n'avez pas à vous soucier de créer vous-même tous les fichiers et répertoires de configuration.

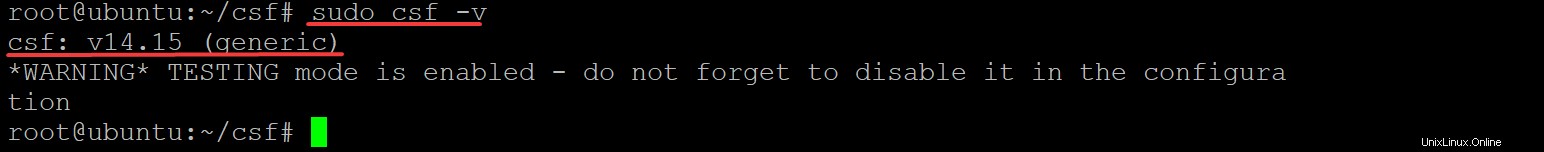

7. Exécutez la commande ci-dessous pour vérifier si vous avez correctement installé le pare-feu CSF. Cette commande vérifie et imprime la version installée du pare-feu CSF sur votre serveur. sudo csf -v

sudo csf -vSi le pare-feu CSF est installé correctement, vous verrez le numéro de version du pare-feu CSF, comme indiqué ci-dessous. Dans cette démo, la version installée est v14.5 (générique) , mais le vôtre peut être différent.

Pour l'instant, vous pouvez ignorer que le mode TEST est activé message d'alerte. Vous apprendrez plus tard comment désactiver le mode de test.

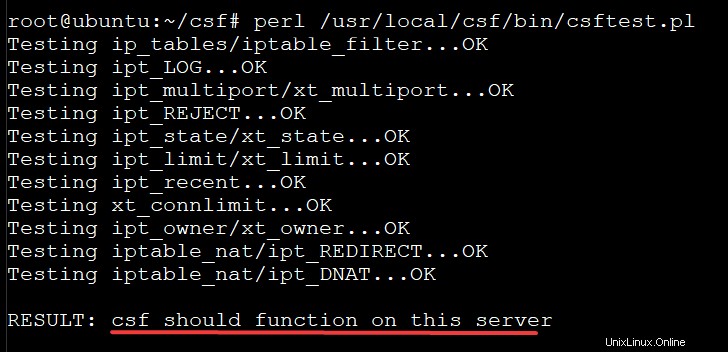

8. Enfin, exécutez le perl commande ci-dessous pour vérifier tous les modules CSF (/usr/local/csf/bin/csftest.pl ).

Le csftest.pl Le fichier est l'un des scripts Perl avec le package CSF. Ce script Perl vous permet de tester vos modules de pare-feu CSF pour vous assurer qu'ils fonctionnent correctement avant de les activer.

perl /usr/local/csf/bin/csftest.pl

Si vos modules de pare-feu fonctionnent correctement, vous verrez un OK statut, comme indiqué dans la capture d'écran ci-dessous.  Vérification de tous les modules CSF

Vérification de tous les modules CSF

Configuration du pare-feu CSF

Maintenant que vous avez installé CSF, vous pouvez le configurer pour qu'il fonctionne avec votre système en modifiant le fichier /etc/csf/csf.conf fichier de configuration du pare-feu CSF. Ce fichier contient divers paramètres/directives parmi lesquels choisir pour la sécurité, la journalisation et la protection.

Selon les exigences du système, vous modifiez ces paramètres. Mais ne les changez pas à moins que vous ne sachiez ce que vous faites. La modification de ce fichier par quelque moyen que ce soit peut rendre votre pare-feu non fonctionnel ou même détruire la sécurité de votre serveur si cela n'est pas fait correctement.

Bien que les commentaires dans le fichier de configuration soient minimes, il est utile de comprendre la structure du fichier et l'idée derrière ces directives si vous débutez dans la configuration CSF. Et lorsque vous êtes suffisamment confiant, optez pour la création de configurations plus complexes.

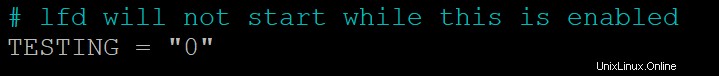

1. Ouvrez le fichier /etc/csf/csf.conf fichier dans votre éditeur préféré, puis modifiez le TESTING valeur de la directive à 0 au lieu de 1 , comme indiqué ci-dessous. Le TEST directive est utilisée à des fins de test.

N'oubliez pas que vous avez besoin d'un accès sudo pour modifier les fichiers de configuration.

Si vous définissez le TESTING valeur directive à 1 , votre serveur n'appliquera pas les règles de pare-feu. Mais si vous exécutez un service de production actif qui a besoin d'une protection comme SSH (par exemple), modifiez le TESTING valeur de la directive à 0 . Cela vous permet d'activer la protection sans interrompre le service.

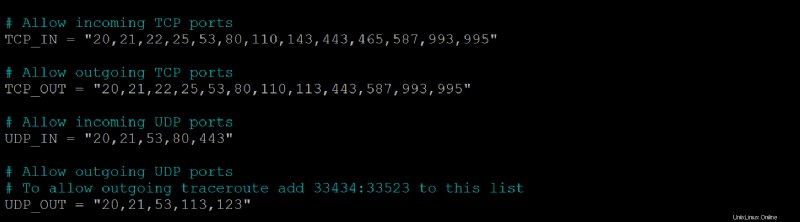

2. Ensuite, définissez des ports TCP et UDP supplémentaires sur votre pare-feu CSF à l'aide de TCP_IN , TCP_OUT , UDP_IN , et UDP_OUT directives.

La liste par défaut des ports est affichée ci-dessous, générée lors de l'installation. La liste comprend tous les TCP couramment utilisés et UDP ports.

Notez que moins vous ouvrez de ports, plus votre système sera sécurisé. Mais vous ne pouvez pas fermer tous les ports car votre serveur/service interagit avec les utilisateurs via les ports 80 et 443 pour le trafic HTTP/HTTPS, 53 pour le DNS, 22 pour la connexion SSH, etc.

Ne supprimez pas la liste des ports par défaut, sauf si vous savez ce que vous faites ou si vous avez une raison précise de supprimer la liste.

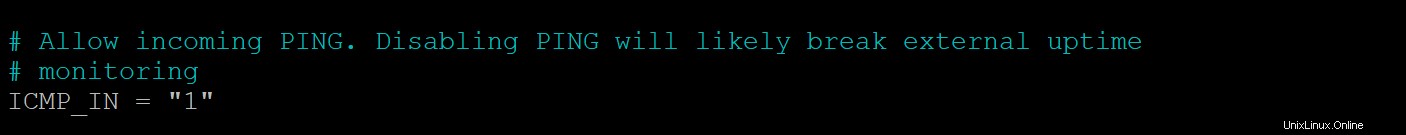

3. Modifiez le ICMP_IN directive à 1 pour autoriser le ping entrant sur votre serveur afin que vous puissiez l'utiliser pour tester si votre serveur fonctionne et est en ligne.

Définissez l'action choisie par CSF, ainsi que le nombre d'essais autorisés avant que le pare-feu n'intervienne, avec ce qui suit et enregistrez les modifications :

CSF peut surveiller les journaux pour les tentatives de connexion infructueuses à intervalles réguliers et détecter la plupart des tentatives d'accès illicites. Cette fonctionnalité est pratique pour protéger vos services contre les attaques par force brute en bloquant l'IP source après un certain nombre de tentatives de connexion infructueuses.

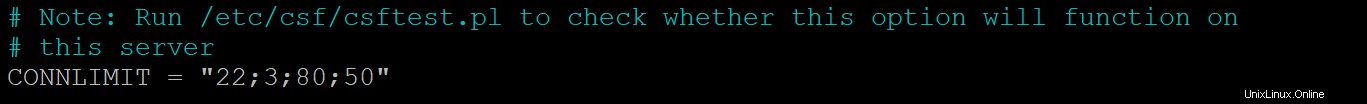

- Modifier le CONNLIMIT valeur de la directive à 22;3;80;50 . La directive CONNLIMIT vous permet de spécifier le nombre de connexions simultanées autorisées au serveur sur un port spécifique.

Le 22;3;80;500 la valeur permet 50 connexions simultanées sur le port 80 (http) et trois autres connexions simultanées sur le port 22 (chut).

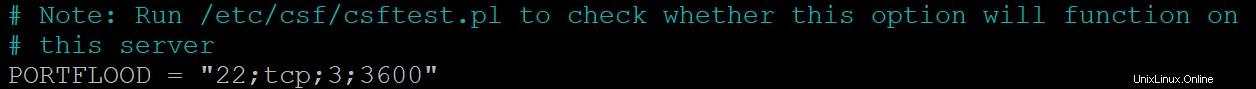

- Modifier le PORTFLOOD valeur de la directive à 22;tcp;3;3600 . La directive PORTFLOOD limite le nombre de connexions par adresse IP par intervalle de temps.

Ci-dessous, le 22;tcp;3;3600 limite l'IP pendant une heure (3600 secondes) si plus de trois connexions ont été établies sur le port 22 en utilisant le protocole TCP. Après la dernière tentative de connexion, CSF libérera l'adresse IP bloquée une fois le délai de 3600 secondes écoulé.

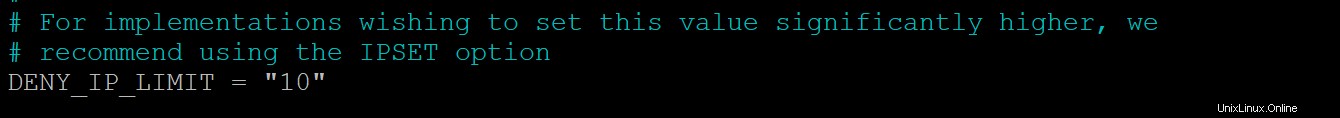

- Ensuite, définissez le DENY_IP_LIMIT valeur de la directive à 10 . Cette directive contrôle le nombre d'adresses IP bloquées que CSF conserve dans sa mémoire. Une fois la limite atteinte (10), l'IP sera tournée. Les entrées les plus anciennes seront alors supprimées, tandis que les plus récentes seront insérées avec le décompte.

Enregistrez les modifications et quittez l'éditeur une fois que vous êtes satisfait de la configuration.

Le fait de conserver trop de blocs d'adresses IP incorrectes peut potentiellement ralentir votre serveur. Vous pouvez donc conserver le DENY_IP_LIMIT nombre à un nombre gérable.

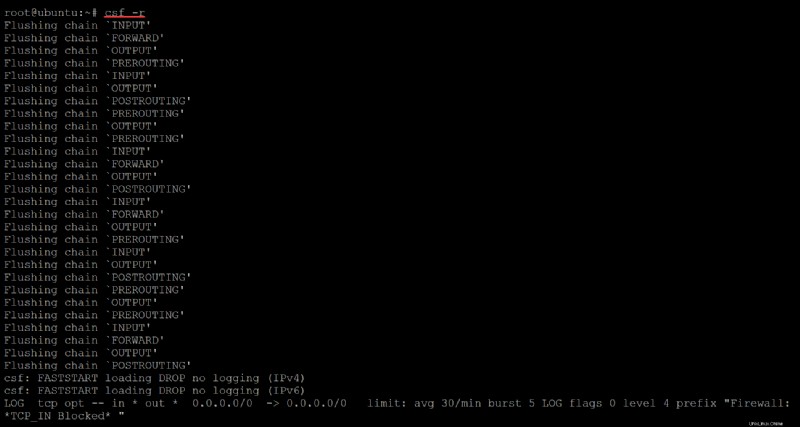

5. Maintenant, exécutez la commande ci-dessous pour recharger la configuration de votre pare-feu CSF et appliquer les modifications.

csf -r

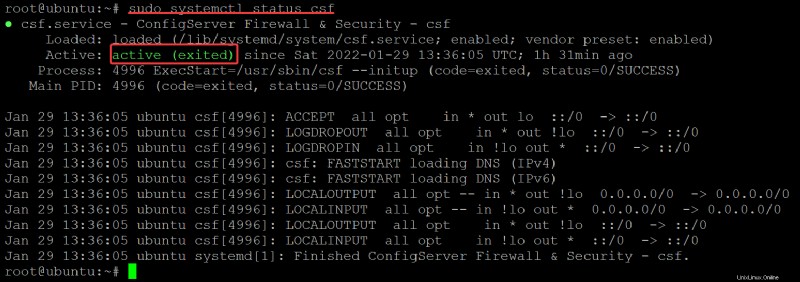

6. Enfin, exécutez la commande ci-dessous pour confirmer que le pare-feu CSF est en cours d'exécution.

sudo systemctl status csfSi la configuration fonctionne correctement, vous verrez un élément actif statut. Cet état indique que le pare-feu a chargé vos nouvelles règles, puis quitté . Ce comportement est typique des services ponctuels.

À ce stade, vous avez configuré votre pare-feu CSF pour bloquer un nombre limité d'adresses IP.

Bloquer et autoriser les adresses IP à l'aide du pare-feu CSF

Maintenant que vous avez configuré le fichier de configuration CSF, la prochaine étape pour protéger votre serveur consiste à bloquer ou autoriser une adresse IP.

Vous allez modifier les trois fichiers de configuration ci-dessous :

- /etc/csf/csf.allow

- /etc/csf/csf.deny

- /etc/csf/csf.ignore

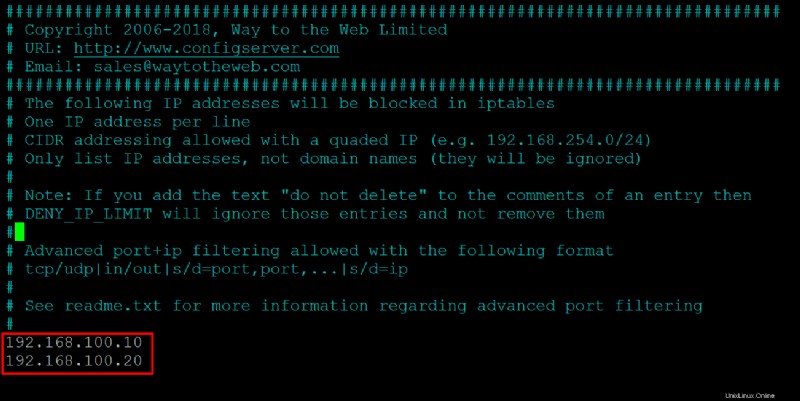

Le moyen le plus courant de sécuriser votre serveur est de bloquer les adresses IP, alors commencez par modifier le /etc/csf/csf.deny fichier de configuration.

1. Pour bloquer une adresse IP, ouvrez le /etc/csf/csf.deny fichier dans votre éditeur préféré et entrez les adresses IP (une par ligne) à bloquer, comme indiqué ci-dessous. Après avoir ajouté les adresses IP, enregistrez les modifications et fermez l'éditeur.

À ce stade, CSF bloquera tout le trafic provenant de l'adresse IP que vous avez ajoutée.

Ajoutez uniquement des adresses IP et non des noms de domaine, car toutes les entrées de nom de domaine seront ignorées.

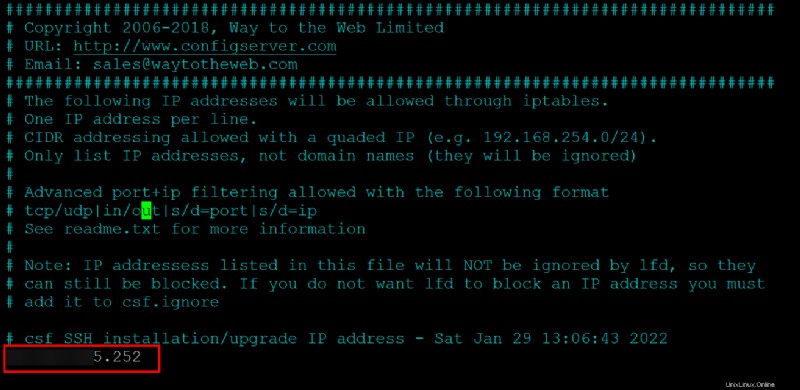

2. Ensuite, ouvrez le /etc/csf/csf.allow fichier pour permettre aux adresses IP d'être exclues de toutes vos règles de pare-feu. Ajoutez les adresses IP (une par ligne), comme indiqué ci-dessous, à exclure de vos règles de pare-feu, puis enregistrez les modifications et fermez l'éditeur.

La capture d'écran ci-dessous est une adresse IP locale que cette démo utilise pour SSH dans le serveur pour mettre à niveau CSF.

3. Enfin, ouvrez le fichier /etc/csf/csf.ignore fichier et ajoutez des adresses IP (une par ligne) à autoriser dans vos règles de pare-feu. Contrairement à csf.allow fichier, adresses IP dans csf.ignore contournera les règles du pare-feu mais sera bloqué s'il est répertorié dans le csf.deny dossier.

Conclusion

Dans cet article, vous avez appris à installer et à configurer le pare-feu CSF sur une machine Ubuntu. De plus, vous avez abordé la sécurisation de votre serveur en bloquant, autorisant et en ignorant les adresses IP sur votre pare-feu.

À ce stade, vous savez déjà comment sécuriser votre serveur en limitant les adresses IP autorisées à se connecter à votre serveur. Pourquoi ne pas configurer votre pare-feu CSF pour protéger votre panneau CSF WHM/cPanel avec ces nouvelles connaissances ?