[ Note de l'éditeur :cet article présente un outil que vous pourriez envisager dans votre boîte à outils de sécurité. Cependant, aucun outil ou approche unique n'est suffisant pour assurer la sécurité. Pour en savoir plus sur les sujets de sécurité, nous encourageons les lecteurs à visiter le centre de sécurité des produits sur le portail client Red Hat. ]

Nmap est un outil fréquemment utilisé par les utilisateurs de l'espace administrateur système ainsi que par ces "hackers" embêtants. Il est idéal pour tester la connectivité réseau et la disponibilité des serveurs, mais il peut également aider à identifier les démons réseau vulnérables pour les bonnes et les mauvaises personnes. Je vais vous montrer comment vous pouvez l'utiliser comme une force pour le bien et comment d'autres pourraient l'utiliser comme une force pour le mal.

Environnement de test

Je vais exécuter des tests sur une machine virtuelle que j'ai précédemment créée. La procédure de configuration de la machine de test sort du cadre de cet article, mais veuillez rechercher metasploitable dans votre moteur de recherche préféré si vous souhaitez tester un système avec de nombreux démons vulnérables connus pour l'apprentissage et les tests. Bien sûr, n'exposez pas un tel système à un réseau public; il sera probablement compromis en un rien de temps. Mais c'est le point, non? Pour déterminer comment aider à se défendre contre de telles attaques.

Les avantages d'utiliser Nmap pour trouver des démons vulnérables :

- Vitesse

- Facilement scriptable et automatisé

- Bonne première passe sur les systèmes d'audit

Les inconvénients :

- Capacité limitée à vérifier les résultats

- Capacité limitée à gérer les vulnérabilités

- Manque de prise en charge de la numérisation distribuée (important pour les entreprises et les grands réseaux)

La première analyse

Commencez par analyser votre système vulnérable à l'aide de -sV. option pour déterminer la version des démons réseau.

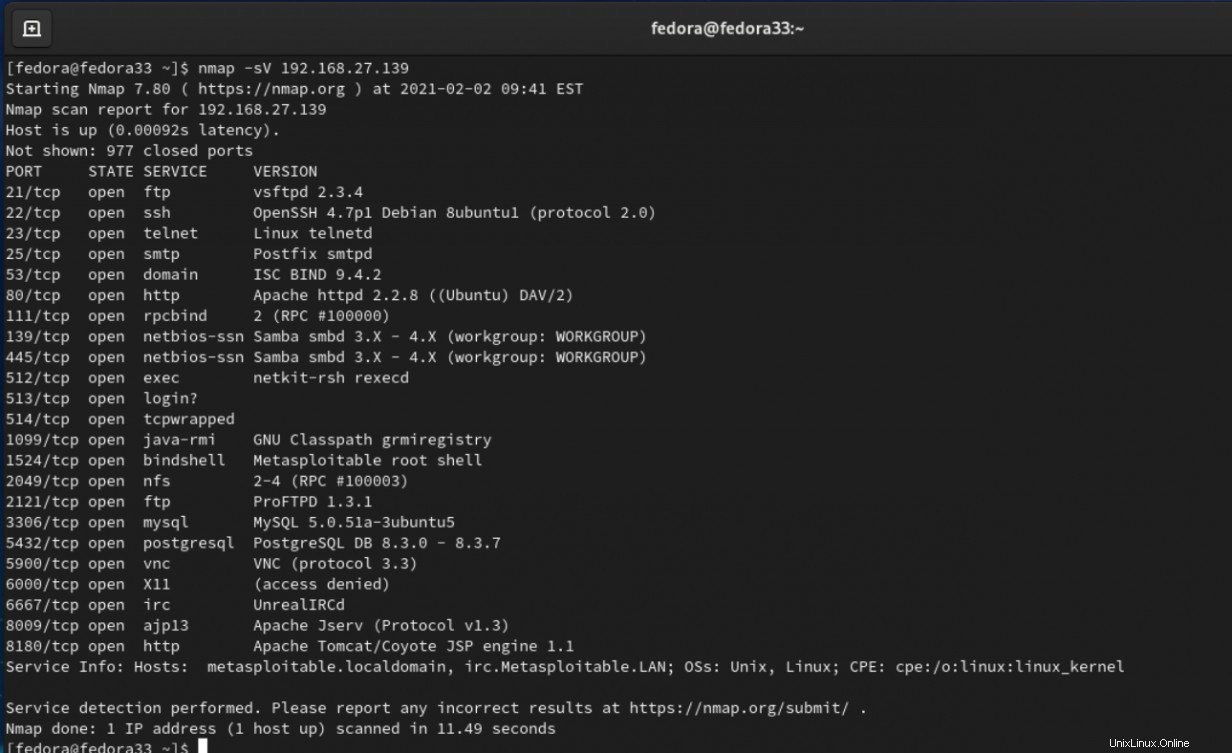

# nmap -sV 192.168.27.139

Wow, c'est beaucoup d'informations. Heureusement, il faut s'y attendre dans cet environnement de test. Ce qui se passe ici, c'est que Nmap envoie des requêtes aux différents ports et obtient une réponse du démon sur chaque port. Les réponses du démon sont comparées aux nmap-services base de données (qui n'est qu'un fichier texte) pour trouver des correspondances.

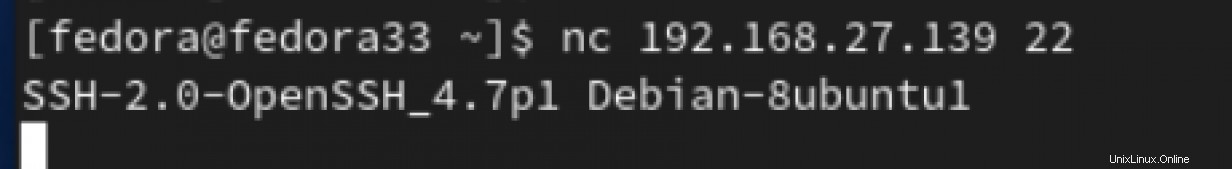

Vous voyez que OpenSSH 4.7p1 s'exécute sur le port 22, qui est le port SSH habituel. C'est probablement exact. Une vérification rapide ici est la chose prudente à faire. Poursuivez à l'aide de la ligne de commande :

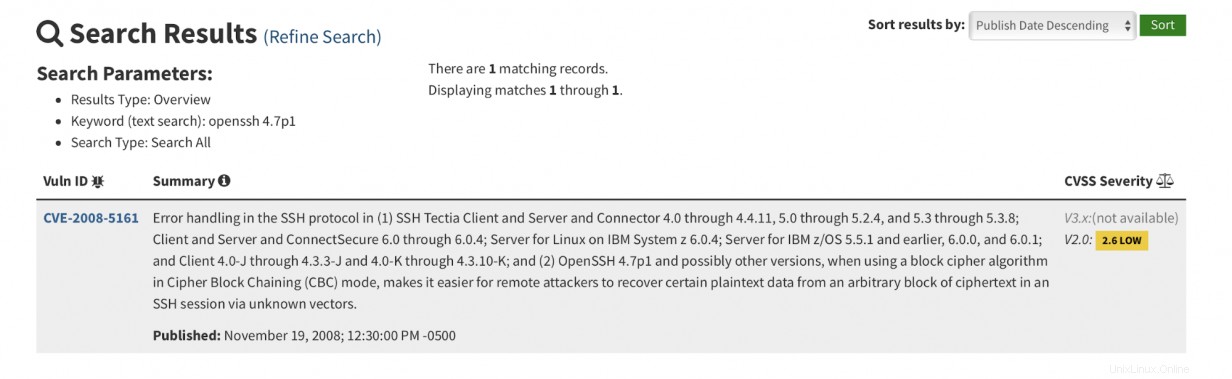

Ok, ça le confirme. La question suivante est :"Cette version du serveur OpenSSH présente-t-elle des vulnérabilités connues ?" Vous devrez vérifier les notifications de vulnérabilité publiées. Rendez-vous sur la base de données nationale des vulnérabilités du NIST pour découvrir :

Il y a au moins une vulnérabilité potentielle ici. Mais ne serait-ce pas formidable si vous n'aviez pas à taper ou à copier/coller manuellement dans un navigateur Web ? Nmap peut aussi aider ici. Nmap prend en charge les scripts et beaucoup sont disponibles dès l'installation. Un de ces scripts est vulners . Avec tous ces autres services en cours d'exécution, spécifiez que les vulners ne fonctionne que sur le port 22 :

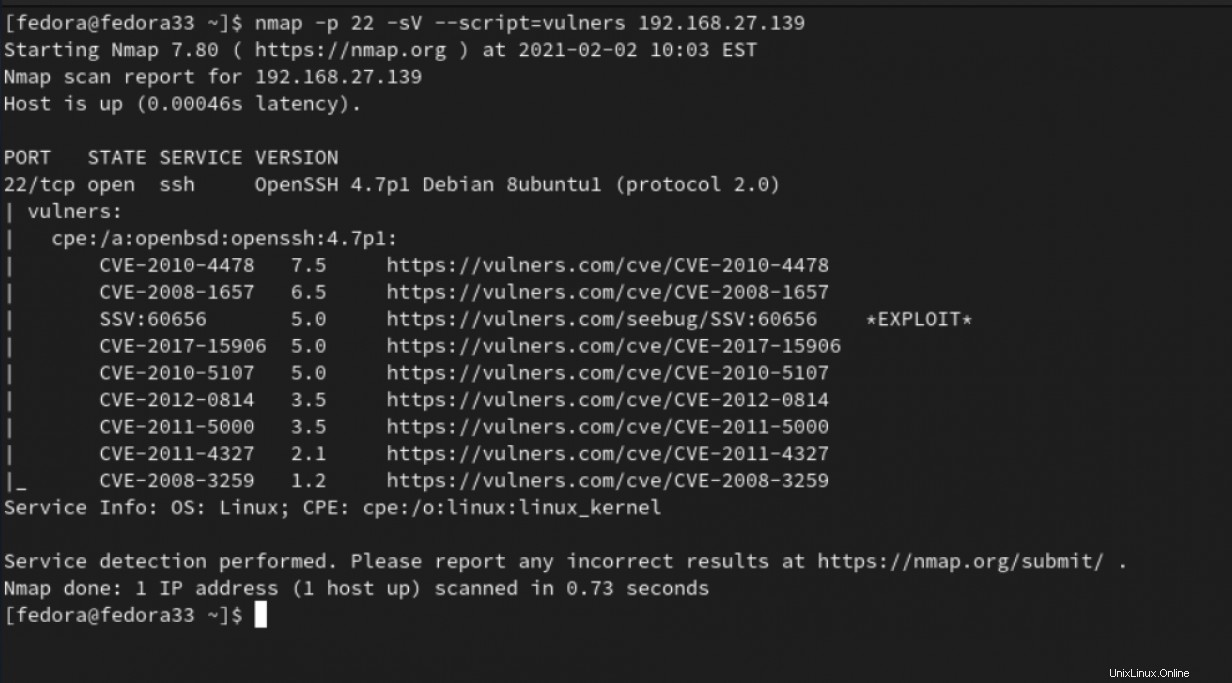

# nmap -p 22 -sV --script=vulners 192.168.27.139

En prime, les vulners fait un meilleur travail pour trouver les problèmes potentiels. Les vulners Le script est plus intelligent pour faire correspondre le numéro de version et a trouvé des avis qui incluent des plages de versions, y compris 4.7p1. Une recherche dans la base de données NVD fait apparaître une note qui ne mentionne spécifiquement que 4.7p1. C'est un gros plus.

Maintenant que vous savez que vous pouvez trouver des démons vulnérables en fonction du numéro de version, existe-t-il un moyen de protéger vos systèmes ? Vous pouvez certainement configurer des règles de pare-feu pour vous aider, mais vous pouvez peut-être aussi tromper Nmap.

[ Vous pourriez également aimer : Rechercher des appareils malveillants sur votre réseau à l'aide de Nmap ]

Masquer les informations

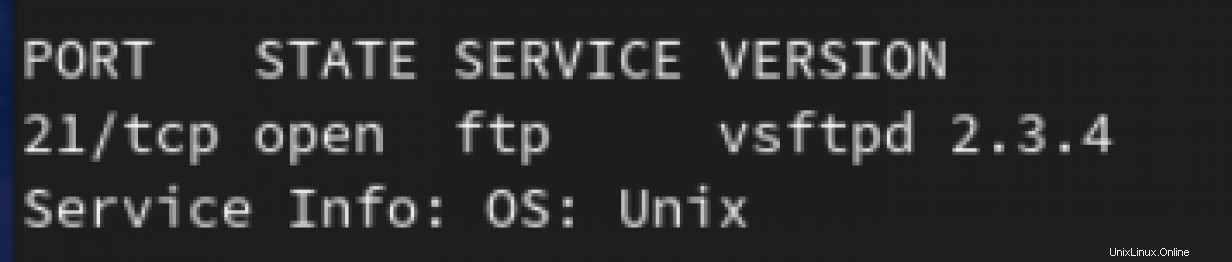

Si vous pensez que des acteurs malveillants analyseront vos systèmes en utilisant les mêmes outils que vous (et ils le feront probablement), vous pouvez peut-être utiliser cela à votre avantage. Vous pouvez peut-être masquer ou modifier le numéro de version des applications de sorte que ces types d'analyses ne renvoient pas de résultats utiles à l'attaquant. Il est possible de le faire dans certains cas. Certaines applications permettent de changer de bannière. Utiliser vsftpd par exemple, recherchez les serveurs FTP sur metasploitable et vous trouverez :

Vous pouvez modifier le /etc/vsftpd.conf fichier de configuration pour présenter une bannière personnalisée :

# You may fully customize the login banner string:

ftpd_banner=Welcome to the blah FTP service. Effectuez la modification et numérisez à nouveau pour voir :

La bannière personnalisée complète n'est pas visible et le numéro de version n'est pas non plus visible.

Faut-il vraiment modifier la bannière d'un démon ? Cela pourrait dérouter d'autres administrateurs système ou toute autre personne travaillant dans votre environnement. Par conséquent, vous devez au moins indiquer clairement à toute l'équipe que vous avez désactivé les bannières de version.

Le bon outil ?

Quand est-ce que Nmap est un bon choix pour découvrir les démons réseau vulnérables ? Comme c'est souvent le cas, la vraie réponse est :« Cela dépend. Voici quelques questions à vous poser :

- Dans les grands environnements, avez-vous une visibilité sur l'ensemble du réseau ? Peut-être avez-vous besoin de quelque chose qui inclut la distribution de la numérisation ?

- Comment allez-vous gérer les résultats des analyses ?

- Allez-vous traiter et résoudre les résultats manuellement, ou voulez-vous l'automatiser "à grande échelle ?"

- Avez-vous besoin de suivre les exceptions ?

- Avez-vous besoin de coordonner les déploiements de correctifs ?

Pour certaines de ces questions, un scanner de vulnérabilité dédié pourrait être une meilleure réponse. Il y en a quelques-uns, gratuits et payants. Leurs avantages supplémentaires incluent des tests plus précis et des recommandations sur la façon de remédier aux vulnérabilités. L'utilisation de Nmap de manière ad hoc, comme indiqué, est toujours valable lorsqu'elle est combinée avec un scanner de vulnérabilité dédié. En fait, de nombreux scanners de vulnérabilités dédiés intègrent Nmap directement dans leurs produits. Nmap est toujours idéal pour une première enquête et une vue de tout nouveau système.

[ Vous pensez à la sécurité ? Consultez ce guide gratuit pour renforcer la sécurité du cloud hybride et protéger votre entreprise. ]

Récapitulez

La sécurisation d'un réseau implique de savoir quelles versions des démons et services réseau sont en cours d'exécution. Nmap peut jouer un rôle important pour obtenir cette visibilité et évaluer l'urgence afin que vous puissiez protéger vos ressources.

URL de référence :

- Base de données nationale sur les vulnérabilités du NIST

- Page d'accueil de Nmap

- Nmap et détection de service