Ce guide vous guidera à travers les étapes de configuration d'un serveur OpenVPN sur un hôte Sophos UTM qui vous permet d'accéder en toute sécurité à votre réseau domestique/bureau à partir d'un emplacement distant et éventuellement d'y envoyer tout votre trafic réseau afin que vous puissiez accéder au Internet en toute sécurité également.

Avant d'utiliser ce guide, nous vous recommandons vivement de lire notre article Introduction à l'exécution d'un serveur OpenVPN.

Préparation

Pour ce guide, nous supposons :

- Vous avez déjà installé la dernière version de Sophos UTM (9,5 au moment de la rédaction)

- Sophos UTM a été configuré avec au moins une interface WAN et une interface LAN

- Vous êtes connecté avec votre appareil client au serveur Sophos UTM via son interface LAN pendant ce guide

- Cette installation de Sophos UTM est une nouvelle installation

- Vous avez déjà installé une copie de Viscosity sur votre appareil client

Si vous avez besoin de télécharger et d'installer une copie de Sophos UTM, des informations sont disponibles sur https://www.sophos.com/en-us/support/utm-downloads.aspx. Nous ne couvrirons pas les détails de la configuration d'une instance Sophos UTM, de nombreux guides sont disponibles en ligne. Si vous exécutez une version différente de Sophos UTM, il est très probable que la plupart, voire la totalité, des étapes décrites dans ce guide s'appliqueront toujours. Si vous cherchez à configurer un serveur OpenVPN sur un système d'exploitation différent, veuillez consulter nos autres guides.

Votre appareil client doit être connecté au serveur Sophos UTM via l'interface LAN. Ceci est nécessaire pour que vous puissiez accéder au portail WebAdmin pour configurer la configuration Sophos UTM. Les spécificités de la manière dont vous pouvez y parvenir dépendent de votre configuration réseau particulière.

Si vous n'avez pas de copie de Viscosity déjà installée sur votre ordinateur client, veuillez consulter ce guide d'installation pour installer Viscosity (Mac | Windows).

Soutien

Malheureusement, nous ne pouvons fournir aucune assistance directe pour la configuration de votre propre serveur OpenVPN. Nous fournissons ce guide à titre gracieux pour vous aider à démarrer et à tirer le meilleur parti de votre copie de Viscosity. Nous avons soigneusement testé les étapes de ce guide pour nous assurer que, si vous suivez les instructions détaillées ci-dessous, vous devriez être sur la bonne voie pour profiter des avantages de l'exécution de votre propre serveur OpenVPN.

Sophos propose un support technique pour UTM sur https://secure2.sophos.com/en-us/support.aspx

Mise en route

Vous devez d'abord vous connecter au portail WebAdmin à partir de votre appareil client connecté à l'interface LAN du serveur Sophos UTM. Ouvrez un navigateur sur votre client et accédez à l'adresse IP de l'interface LAN de votre serveur Sophos UTM (quelque chose comme https://10.0.0.1:4444 ou https://192.168.0.1:4444 ). Vous devrez vous connecter. Le mot de passe de l'utilisateur admin doit avoir été configuré lors de la configuration de votre instance Sophos UTM.

Créer des utilisateurs

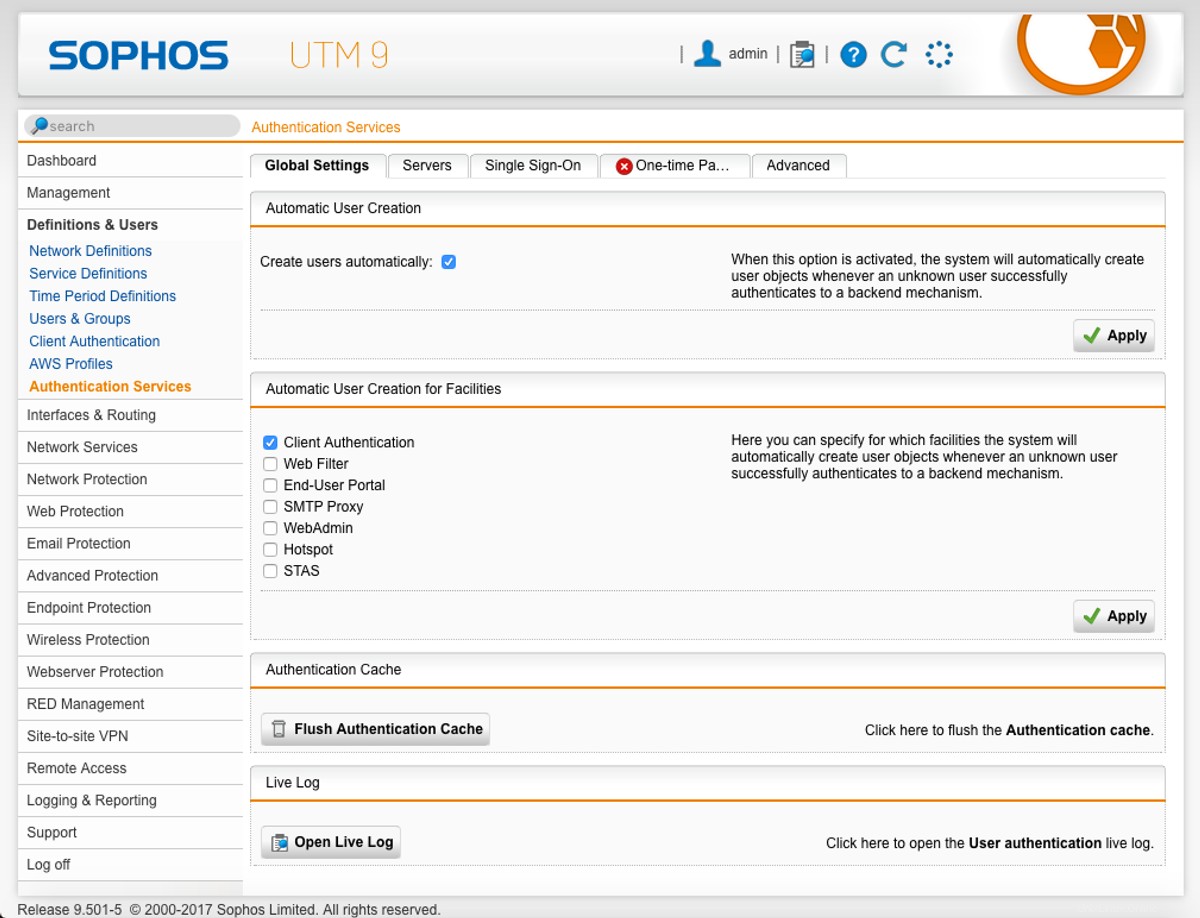

Services d'authentification

Si vous utilisez un système d'authentification des utilisateurs, tel que LDAP, vous devrez ajouter ces paramètres pour authentifier vos utilisateurs.

- Dans la barre latérale, cliquez sur

Definitions & Users>Authentication Services. - Dans la Création automatique d'utilisateurs section des Paramètres généraux cochez l'onglet Créer des utilisateurs automatiquement case à cocher.

- Cliquez sur

Applypour enregistrer cette modification. - Dans la Création automatique d'utilisateurs pour les installations ci-dessous, vérifiez la section Authentification du client option.

- Cliquez sur

Applypour enregistrer cette modification.

- Cliquez sur les Serveurs puis cliquez sur l'onglet

New Authentication Server...bouton. - Entrez les détails de votre système d'authentification des utilisateurs et cliquez sur

Saveune fois terminé.

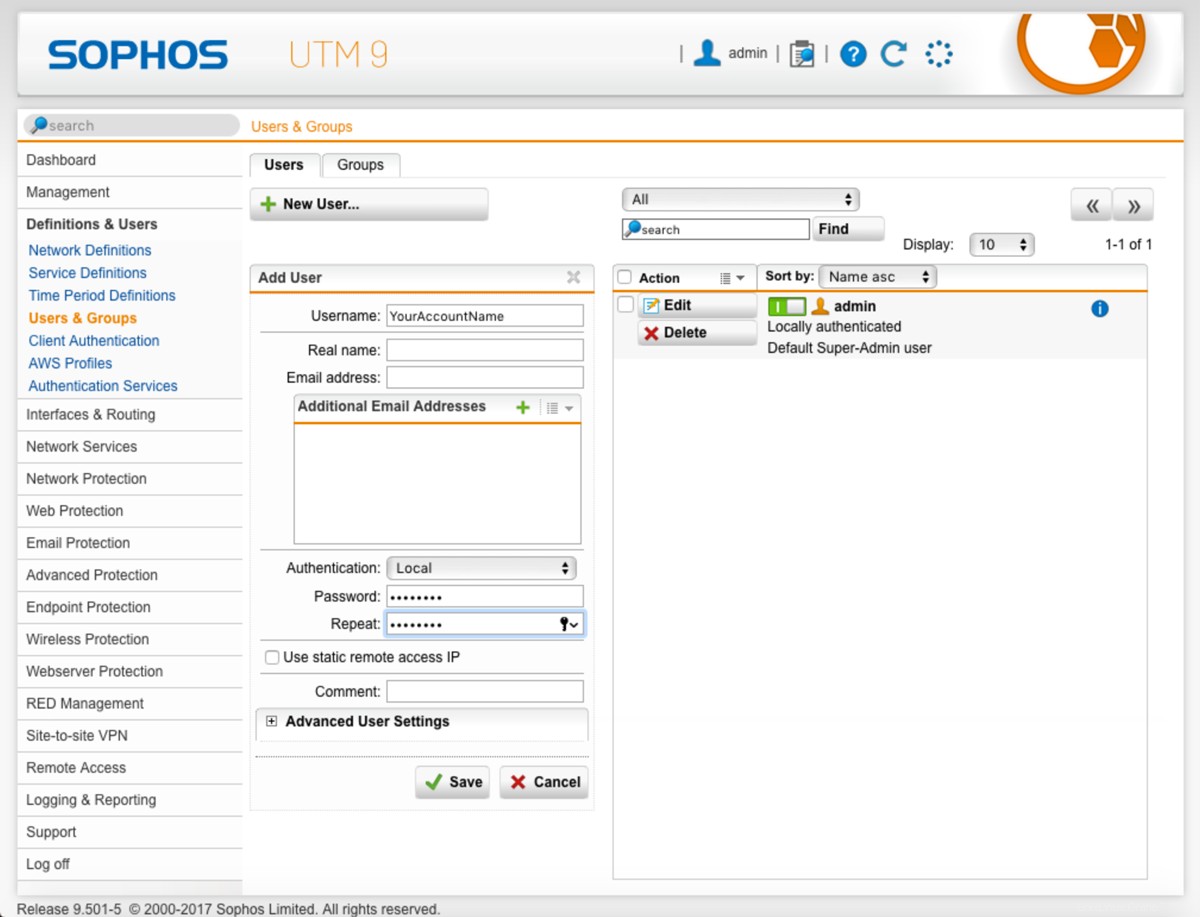

Authentification de l'utilisateur local

Si vous n'utilisez pas de système d'authentification, vous devrez créer un compte utilisateur local pour chaque utilisateur afin qu'il puisse accéder au portail utilisateur et se connecter au VPN.

- Dans la barre latérale, cliquez sur

Definitions & Users>Users & Groups. - Dans les Utilisateurs onglet, cliquez sur

+ New User.... - Remplissez les détails de l'utilisateur, y compris le nom d'utilisateur. Définissez l'authentification sur

Localet fournir un mot de passe. - Laissez l'option Utiliser une adresse IP d'accès à distance statique décoché.

- Lorsque vous avez terminé, cliquez sur

Save.

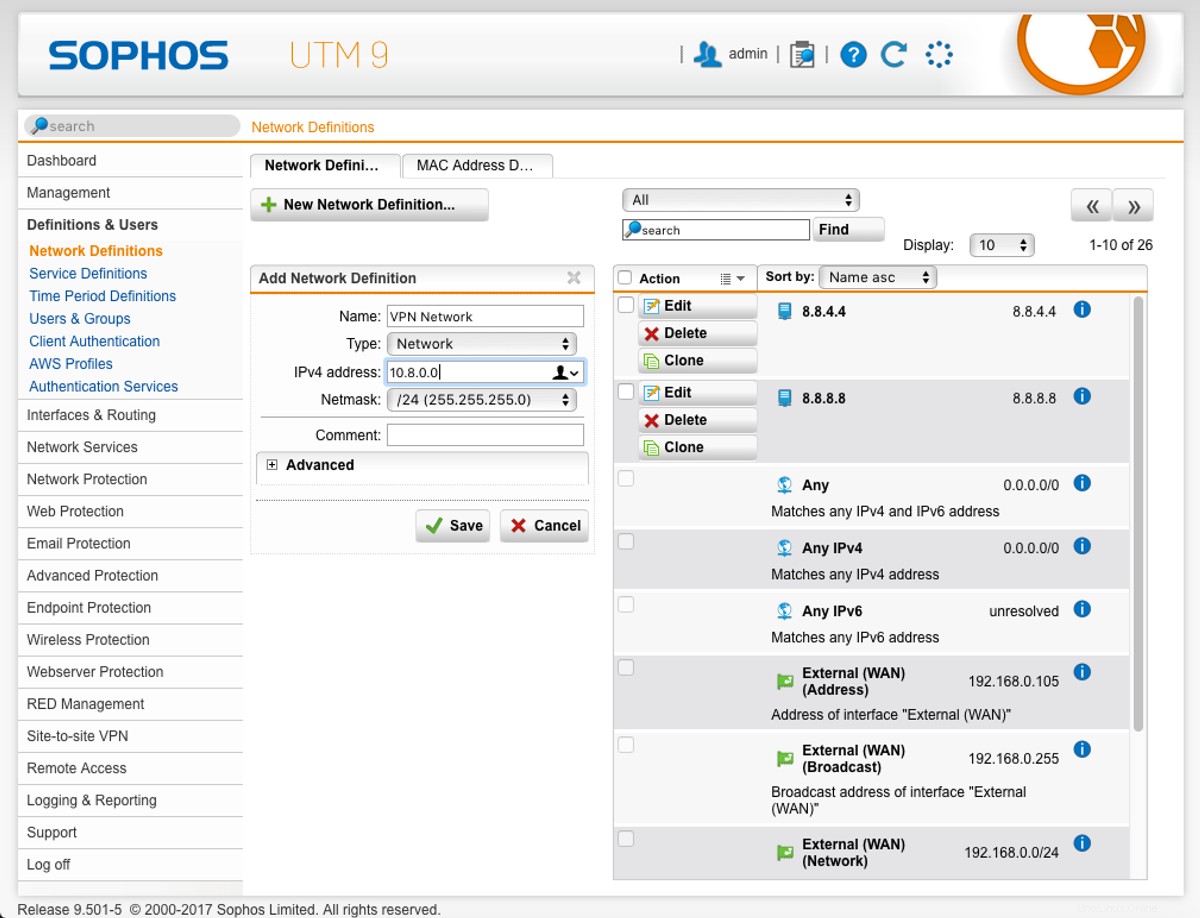

Accès réseau

Ensuite, nous devons définir le sous-réseau VPN, afin que les utilisateurs puissent se voir attribuer des adresses IP :

- Toujours dans les

Definitions & Userssection de la barre latérale, cliquez surNetwork Definitionssous-section. - Dans les définitions de réseau cliquez sur l'onglet

+ New Network Definition.... - Donnez un nom au réseau, nous utiliserons "Réseau VPN".

- Laissez le type comme

Networket définissez l'adresse IPv4 sur 10.8.0.0. - Laissez le masque de réseau sur

/24 (255.255.255.0). - Lorsque vous avez terminé, cliquez sur

Save.

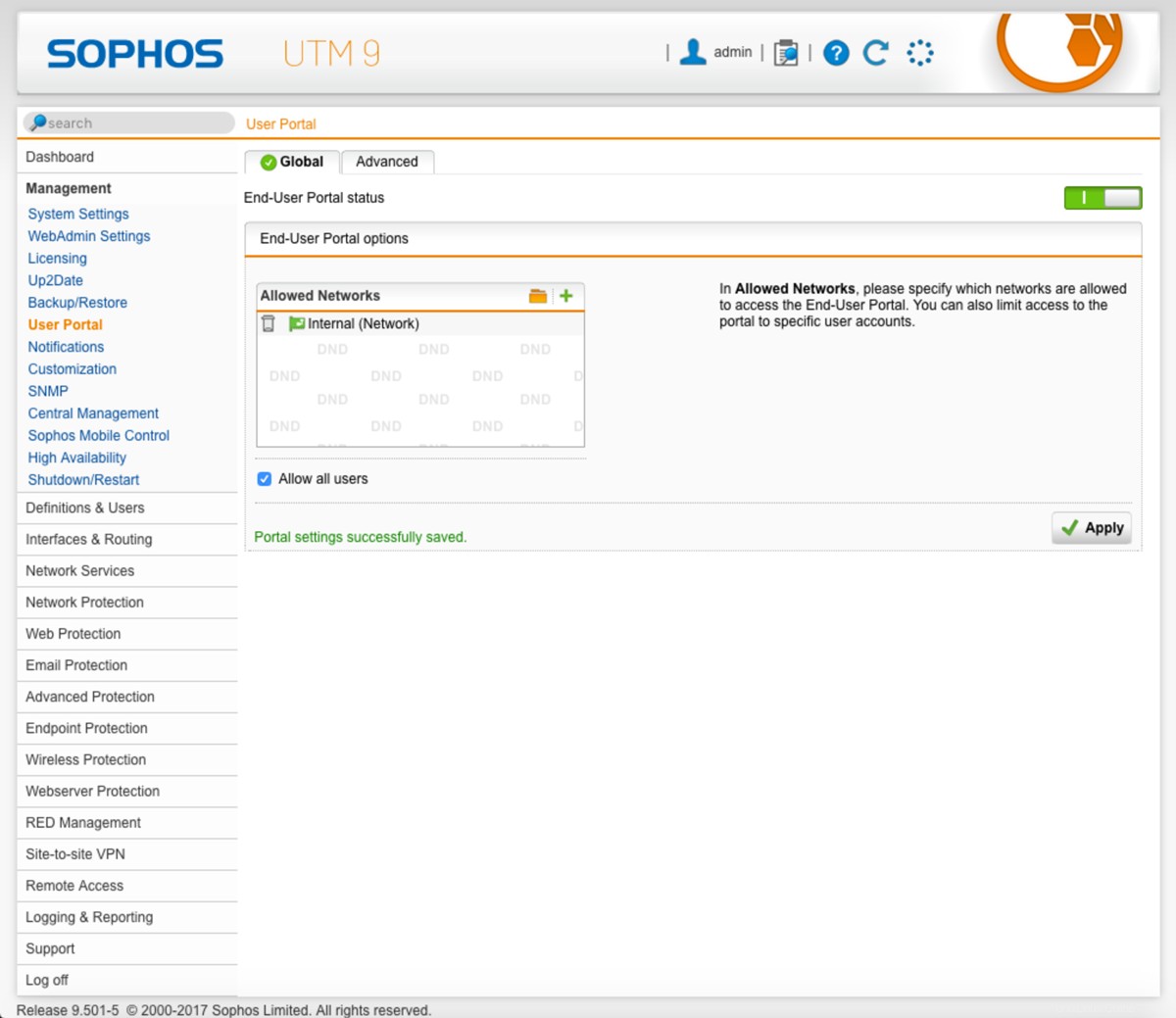

Pour autoriser les utilisateurs à se connecter au portail utilisateur :

- Dans la barre latérale, cliquez sur

Management>User Portal. - Dans le Global , cliquez sur le bouton d'alimentation gris en haut à droite. Il deviendra jaune au démarrage.

- Dans les Réseaux autorisés cliquez sur l'icône du dossier.

- Dans la barre latérale, faites glisser

Internal (Network)dans les Réseaux autorisés pour permettre aux utilisateurs de se connecter au Portail Utilisateur via le réseau interne. - Cliquez sur

Applypour enregistrer ces modifications. L'icône d'alimentation devrait ensuite devenir verte.

Serveur DNS

Pour autoriser les utilisateurs VPN à transmettre leurs requêtes DNS via le VPN :

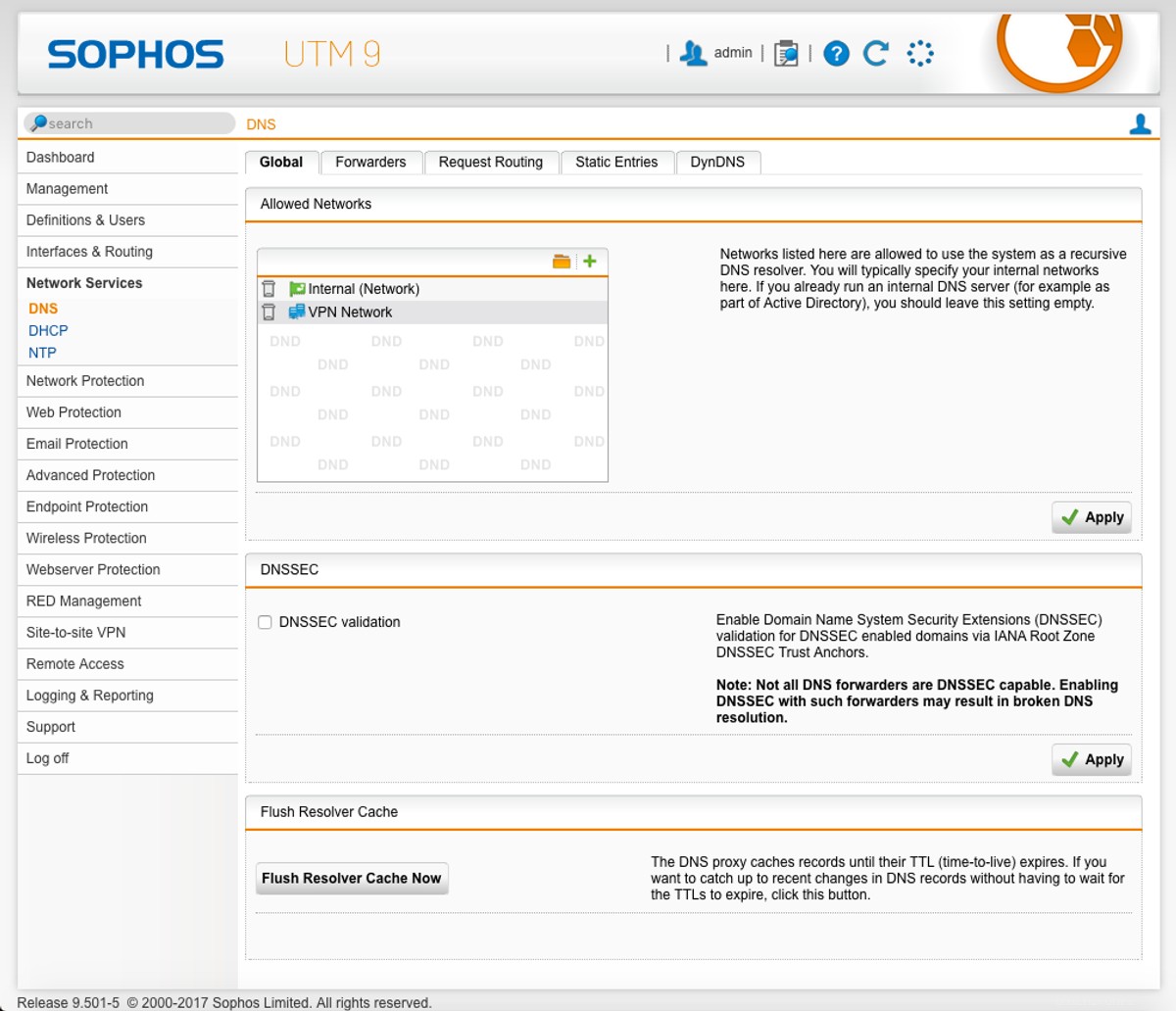

- Dans la barre latérale, cliquez sur

Network Services>DNS. - Dans le Global cliquez sur l'icône du dossier dans l'onglet Réseaux autorisés boîte.

- Cliquez et faites glisser le réseau VPN créé ci-dessus dans les Réseaux autorisés boîte.

- Cliquez sur

Applypour enregistrer cette modification.

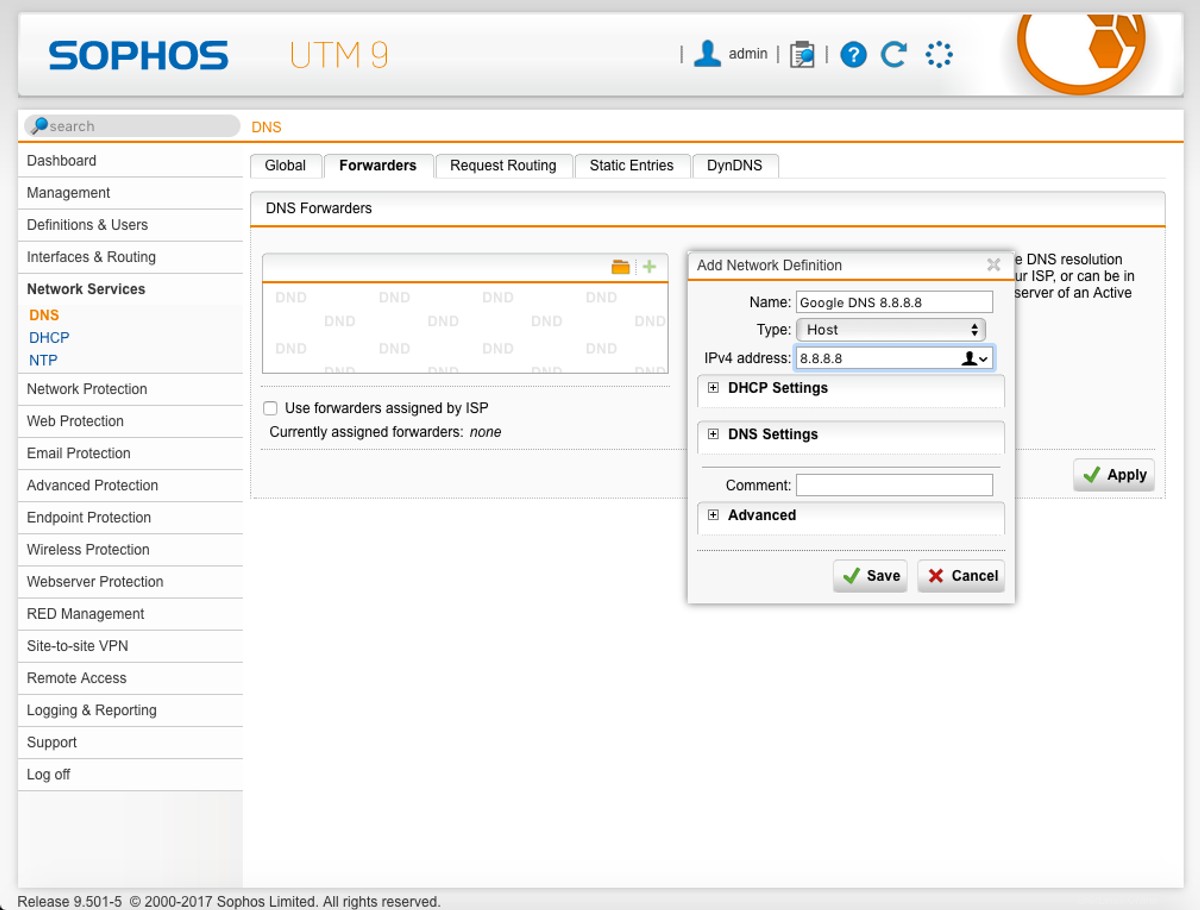

- Cliquez sur les Transitaires onglet.

- Décochez la case Utiliser les transitaires attribués par le FAI case à cocher.

- Dans les transitaires DNS case, cliquez sur le

+icône pour ajouter une définition de réseau. - Donnez un nom au réseau. Nous utiliserons les serveurs DNS de Google, mais vous êtes libre d'utiliser un autre serveur DNS.

- Laissez le type comme

Host. - Définissez l'adresse IPv4 sur le serveur DNS de votre choix, 8.8.8.8 dans notre exemple utilisant Google.

- Cliquez sur

Savepour ajouter le serveur DNS.

- Si vous souhaitez plusieurs serveurs DNS, ajoutez-les maintenant en répétant les étapes ci-dessus.

- Lorsque vous avez terminé, cliquez sur

Applypour enregistrer les modifications.

Paramètres SSL

Pour configurer le serveur OpenVPN :

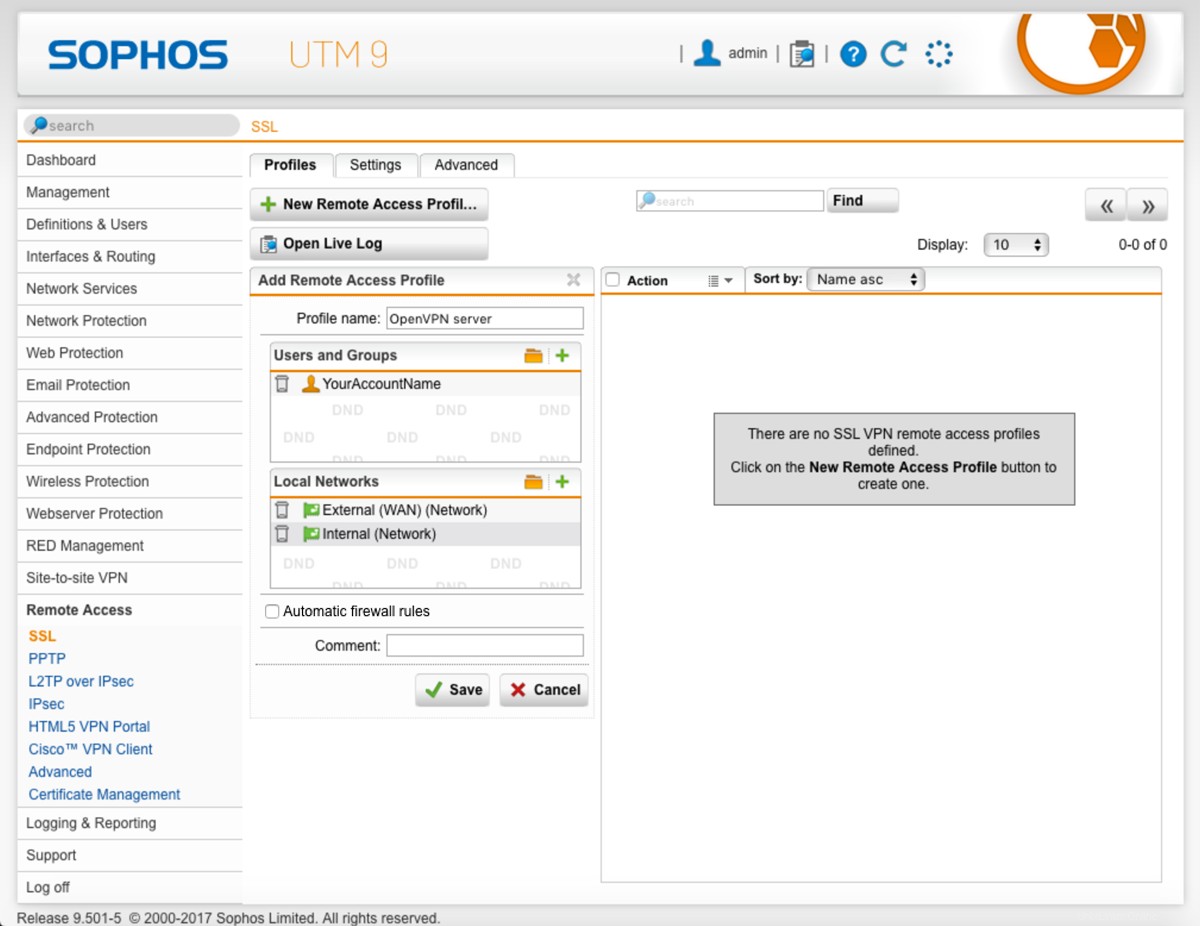

- Dans la barre latérale, cliquez sur

Remote Access>SSL. - Dans les Profils cliquez sur

+ New Remote Access Profil.... - Entrez un nom dans l'entrée Nom du profil, nous appellerons notre serveur "serveur OpenVPN".

- Dans les Utilisateurs et groupes boîte, cliquez sur l'icône du dossier. Une liste des utilisateurs et des groupes disponibles apparaîtra dans la barre latérale. Cliquez et faites glisser l'utilisateur créé ci-dessus (ou les utilisateurs du service d'authentification, c'est-à-dire les utilisateurs LDAP) dans les Utilisateurs et groupes boîte.

- Dans les réseaux locaux boîte, cliquez sur l'icône du dossier. Une liste des réseaux locaux apparaîtra dans la barre latérale. Faites glisser tous les réseaux qui doivent être accessibles par l'utilisateur dans les Réseaux locaux boîte. Pour autoriser les utilisateurs à accéder au réseau local, faites glisser

Internal (Network). Pour autoriser les utilisateurs à accéder à Internet via le serveur Sophos UTM, faites glisserExternal (WAN) (Network). - Décochez les règles de pare-feu automatiques option, nous établirons nos propres règles de pare-feu.

- Cliquez sur

Save.

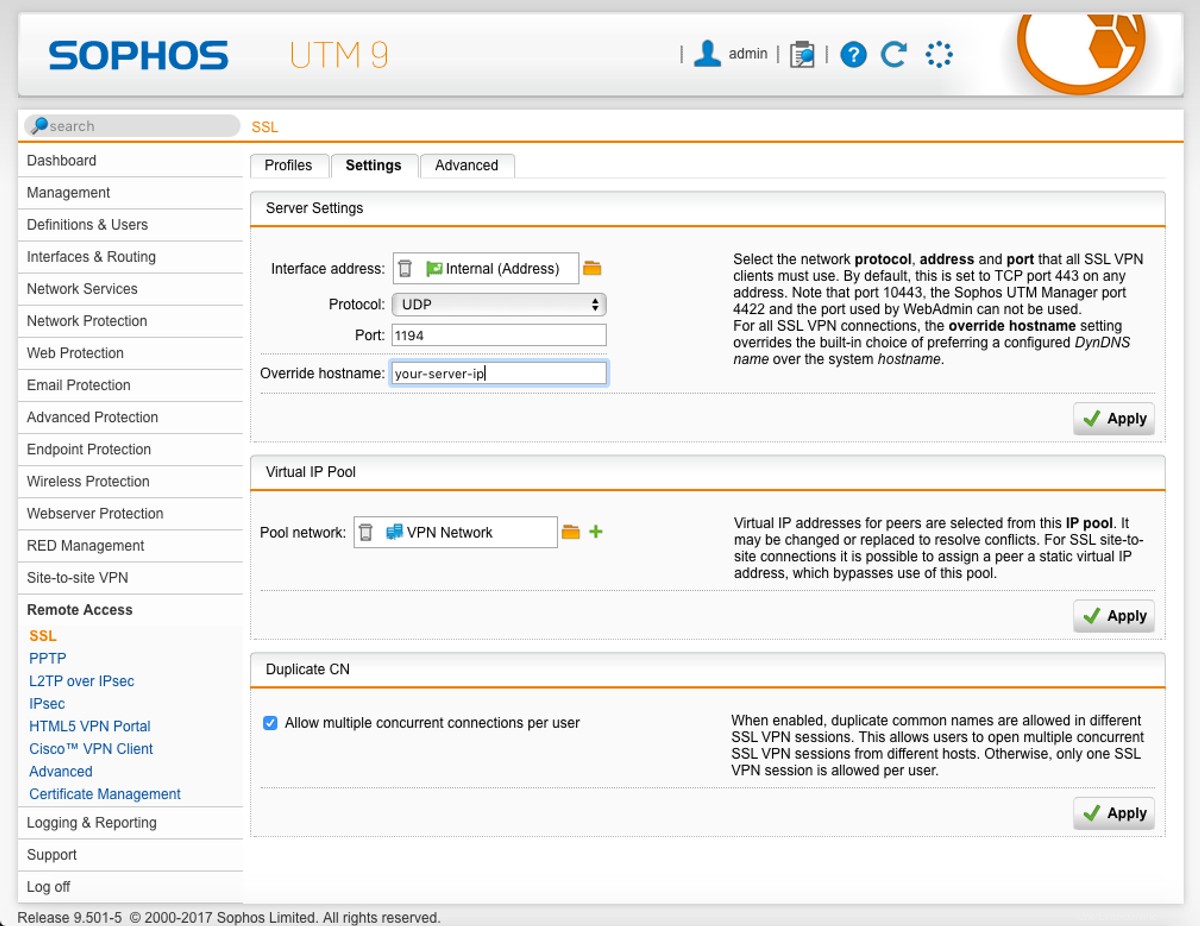

Cliquez ensuite sur Paramètres onglet en haut :

- Dans l'adresse de l'interface saisie, cliquez sur l'icône de la corbeille pour supprimer la valeur actuelle.

- Cliquez sur l'icône du dossier pour afficher une liste des réseaux disponibles. Faites glisser tous les réseaux via lesquels le client est autorisé à se connecter dans la zone de saisie. Dans notre cas, nous glisserons

Internal (Address). - Définir le protocole vers

UDP. - Définir le port à 1194.

- Dans le champ Remplacer le nom d'hôte entrée, entrez l'adresse réseau locale du serveur Sophos UTM, 10.0.0.1 dans notre exemple.

- Cliquez sur

Applypour enregistrer ces modifications. - Dans le pool d'adresses IP virtuelles section, cliquez sur l'icône du dossier du réseau Pool.

- Faites glisser le réseau VPN que nous avons créé précédemment.

- Cliquez sur

Applypour enregistrer ces modifications.

Si vous souhaitez autoriser les utilisateurs à maintenir des connexions simultanées au serveur OpenVPN, laissez l'option Autoriser plusieurs connexions simultanées par utilisateur option sélectionnée. Sinon, désélectionnez-le et cliquez sur Apply pour enregistrer cette modification.

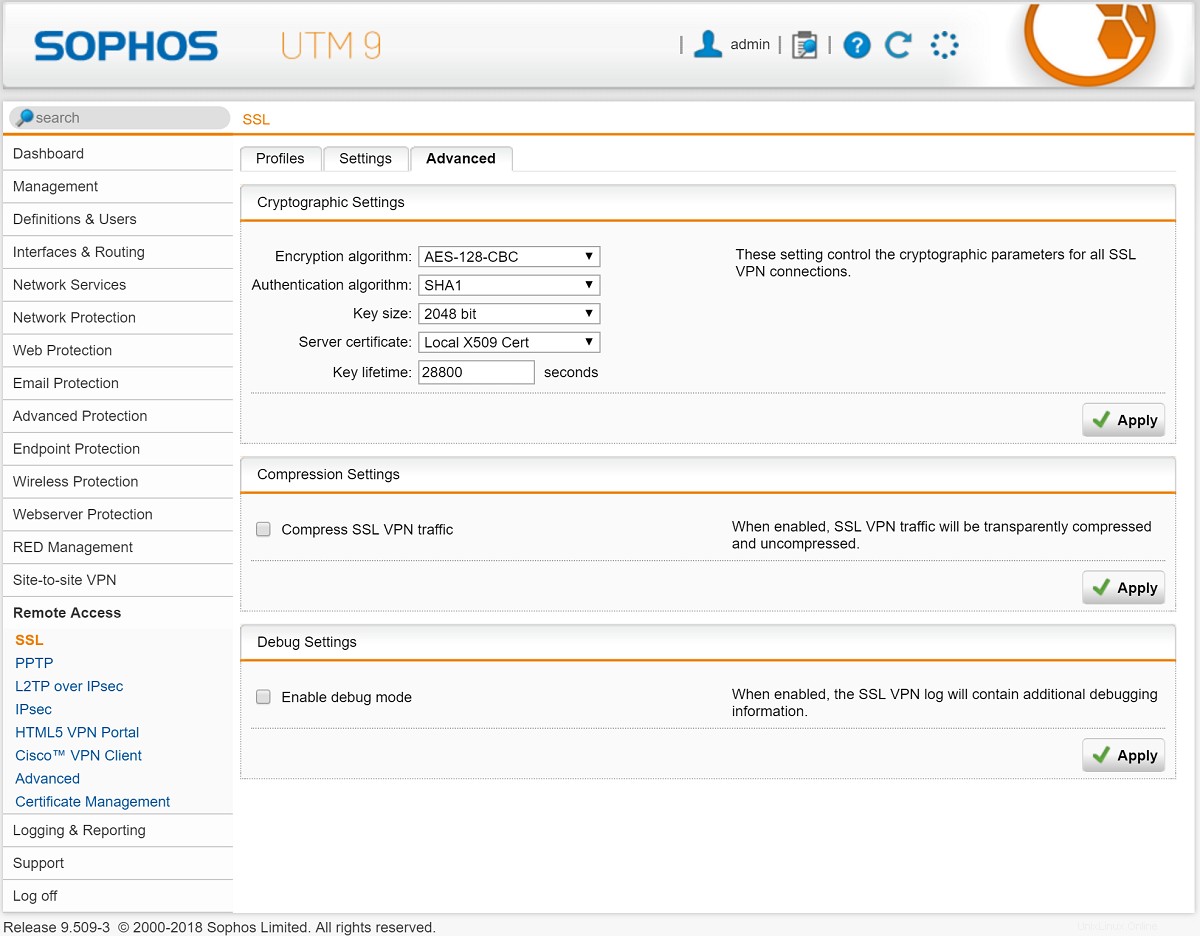

Cliquez maintenant sur Avancé onglet en haut :

- Modifier l'algorithme de chiffrement à

AES-256-CBC. - Quittez l'algorithme d'authentification comme

SAH1. - Laissez la taille de la clé comme

2048 bit. - Si vous disposez d'un certificat SSL local pour identifier le serveur auprès des clients, sélectionnez-le dans le Certificat du serveur déroulant.

- Laissez la durée de vie de la clé comme 28800.

- Cliquez sur

Applypour enregistrer ces modifications. - Sous Paramètres de compression , décochez "Compresser le trafic VPN SSL", puis cliquez sur

Apply.

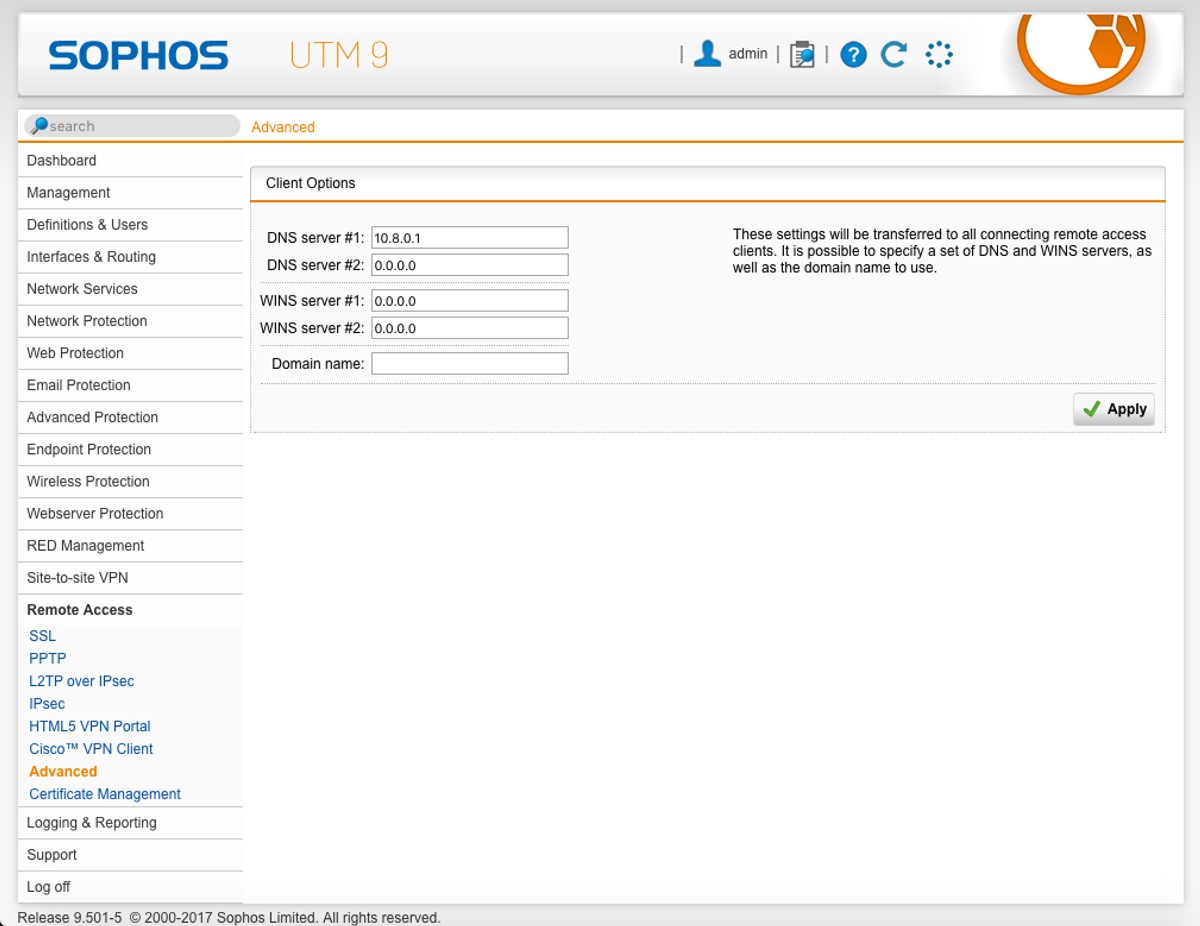

Pour vous assurer que les clients connectés utiliseront le serveur pour la résolution DNS :

- Toujours dans l'

Remote Accesssection de la barre latérale, cliquez surAdvancedsous-section. - Définissez le serveur DNS #1 sur 10.8.0.1, qui sera l'adresse IP du serveur OpenVPN.

- Cliquez sur

Applylorsque vous avez terminé.

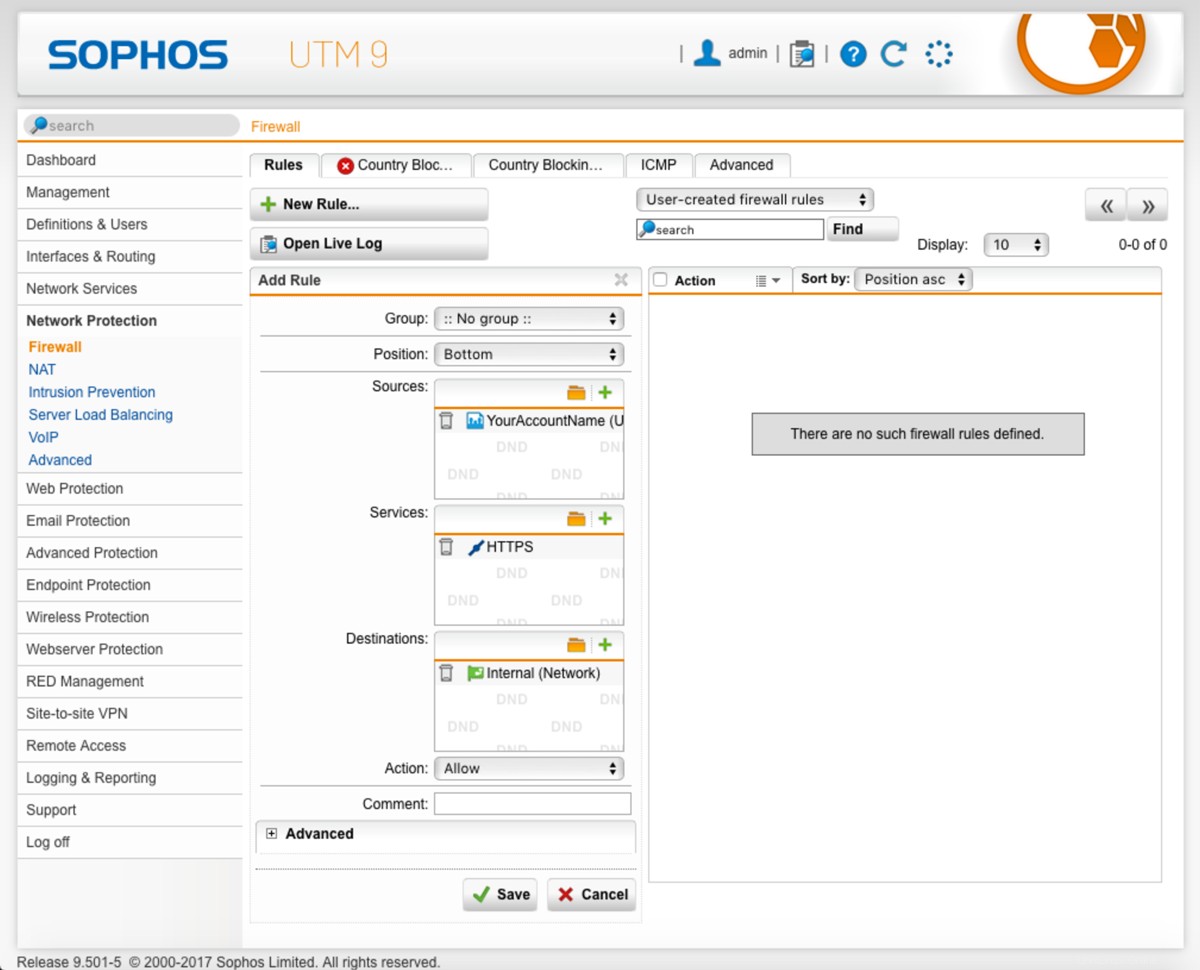

Règles de pare-feu

Le pare-feu doit être configuré pour autoriser le trafic de notre VPN et de notre portail utilisateur.

- Dans la barre latérale, cliquez sur

Network Protection>Firewall. - Dans les Règles cliquez sur

+ New Rule.... - Dans les Sources cliquez sur l'icône du dossier.

- Faites glisser depuis la barre latérale tous les utilisateurs que nous avons créés précédemment et que nous souhaitons pouvoir accéder au portail utilisateur.

- Cliquez sur l'icône du dossier dans les Services boîte.

- Faites glisser

HTTPSpour permettre aux utilisateurs d'accéder au portail utilisateur via HTTPS. - Cliquez sur l'icône du dossier dans les Destinations boîte.

- Faites glisser

Internal (Network)pour permettre aux utilisateurs d'accéder au portail utilisateur via le réseau local. - Quittez l'action comme

Allow. - Cliquez sur

Savelorsque vous avez terminé.

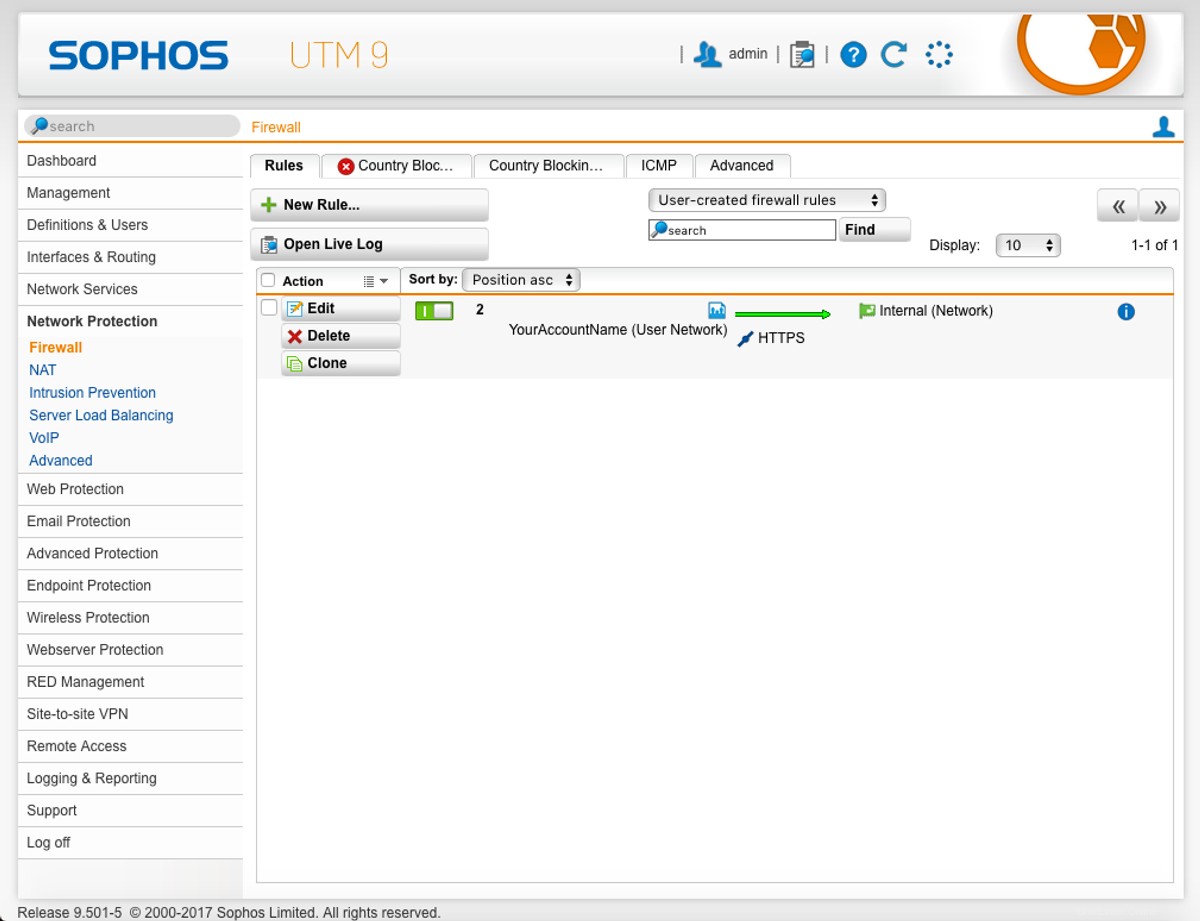

Activez maintenant cette règle en cliquant sur la petite icône grise de l'interrupteur d'alimentation à côté de notre nouvelle règle. Il devrait passer au vert pour indiquer que la règle de pare-feu est maintenant appliquée.

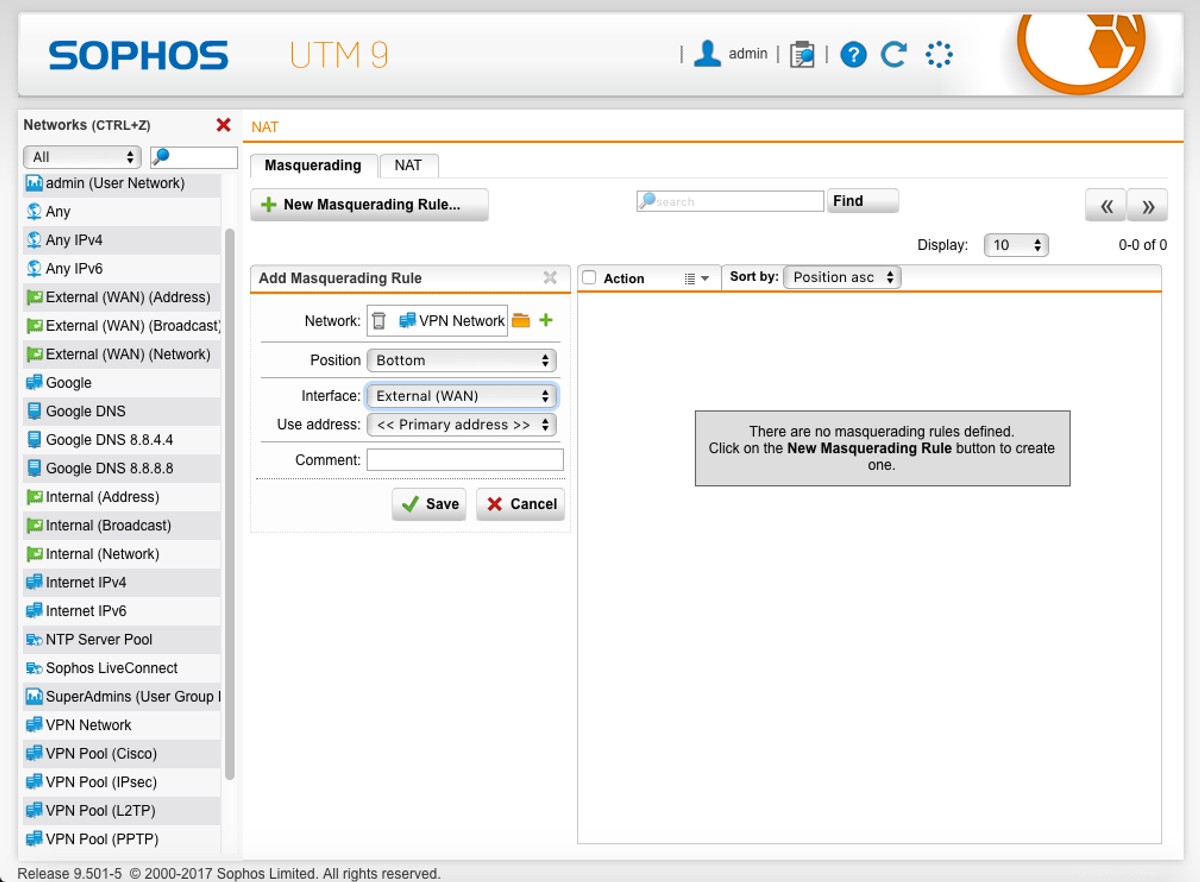

Ensuite, nous devons créer une règle de masquage, afin que nous puissions faire passer le trafic via le VPN et vers l'interface réseau externe.

- Toujours dans la

Network Protectionsection de la barre latérale, cliquez sur leNATsous-section. - Dans la Mascarade cliquez sur

+ New Masquerading Rule.... - Cliquez sur l'icône de dossier à côté de l'entrée Réseau.

- Cliquez et faites glisser dans le réseau VPN que nous avons créé précédemment.

- Remplacez l'entrée de l'interface par

External (WAN). - Laissez l'entrée Utiliser l'adresse sur

<< Primary address >>. - Lorsque vous avez terminé, cliquez sur

Savepour créer la règle.

- Pour activer la règle, cliquez sur le bouton grisé à côté de la règle afin qu'elle devienne verte.

Configuration client

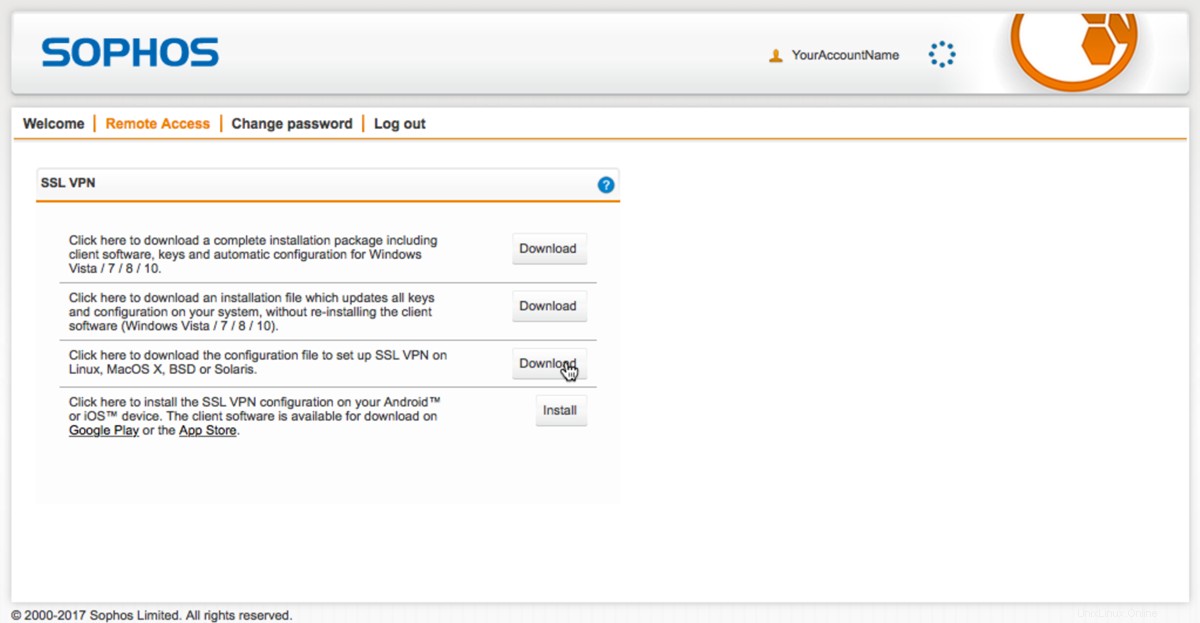

Pour se connecter à notre serveur OpenVPN, nous devons télécharger la configuration client pour notre utilisateur. Sur la machine client :

- Ouvrez un navigateur et accédez à

https://your-server-ip. - Entrez le nom d'utilisateur et le mot de passe de l'utilisateur et connectez-vous.

- Cliquez sur Accès à distance onglet.

- Cliquez sur

Downloadà côté de "Cliquez ici pour télécharger le fichier de configuration pour configurer le VPN SSL sur Linux, MacOS X, BSD ou Solaris". - Il devrait télécharger un fichier nommé "[email protected]".

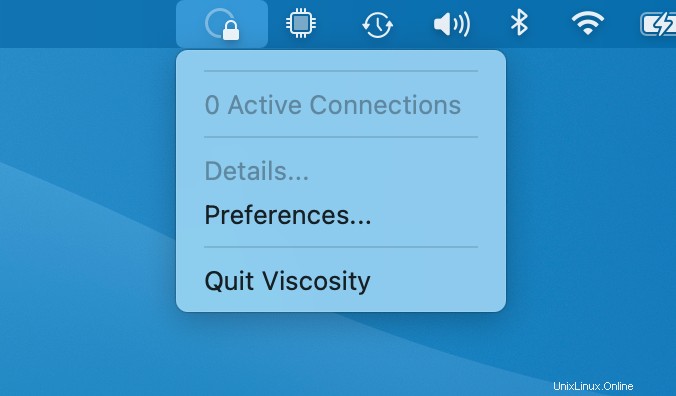

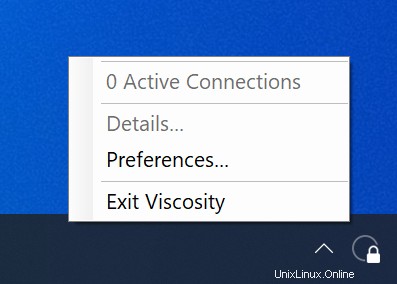

Configuration de la viscosité

Si Viscosity n'est pas déjà en cours d'exécution, démarrez Viscosity maintenant. Dans la version Mac vous verrez l'icône Viscosité apparaître dans la barre de menu. Dans la version Windows vous verrez l'icône Viscosité apparaître dans la barre d'état système.

Cliquez sur l'icône Viscosité dans la barre de menu (Windows :barre d'état système) et sélectionnez 'Préférences...' :

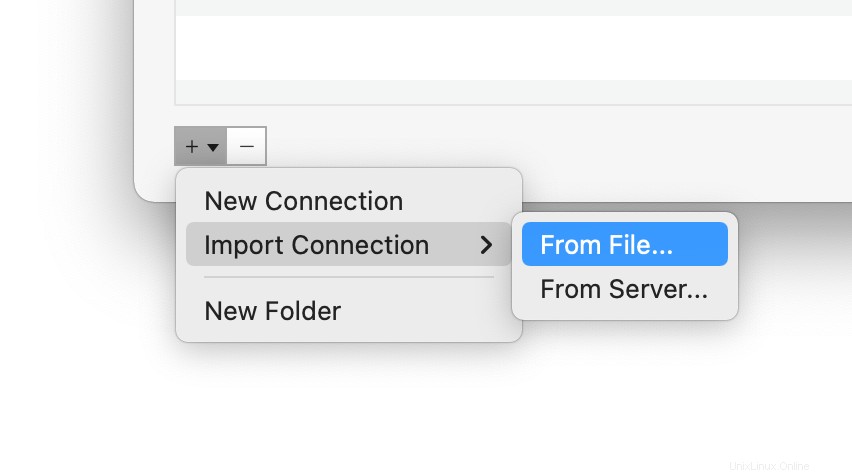

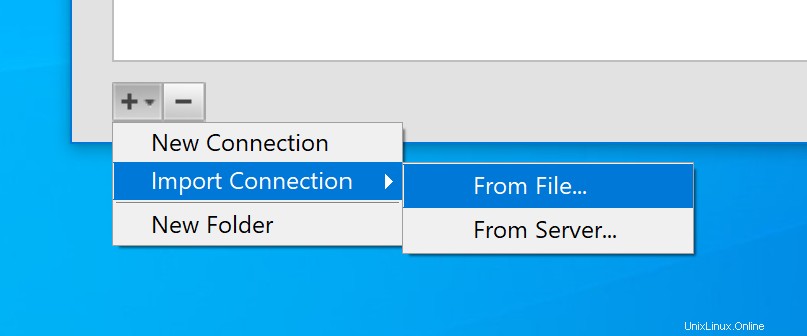

Cela vous montre la liste des connexions VPN disponibles. Nous supposons que vous avez récemment installé Viscosity, donc cette liste est vide. Cliquez sur le bouton '+' et sélectionnez Import Connection> From File... :

Accédez à l'emplacement du fichier "[email protected]" et ouvrez-le. Vous verrez un message contextuel pour indiquer que la connexion a été importée.

(Facultatif) Autoriser l'accès à Internet

Par défaut, la connexion VPN permettra l'accès au serveur de fichiers et aux autres ordinateurs du réseau domestique/bureau (LAN). Cependant, si vous souhaitez également que tout le trafic Internet soit envoyé via la connexion VPN, il est nécessaire d'apporter une dernière modification à la connexion :

- Double-cliquez sur votre connexion dans la fenêtre Préférences de viscosité pour ouvrir l'éditeur de connexion

- Cliquez sur Réseau onglet.

- Cliquez sur le menu déroulant "Tout le trafic" et sélectionnez l'option "Envoyer tout le trafic via une connexion VPN". Il n'est pas nécessaire d'entrer une passerelle par défaut.

- Cliquez sur

Savebouton.

Connexion et utilisation de votre connexion VPN

Vous êtes maintenant prêt à vous connecter. Cliquez sur l'icône Viscosity dans la barre de menus macOS ou dans la barre d'état système de Windows pour ouvrir le menu Viscosity, sélectionnez la connexion que vous avez importée et Viscosity se connectera.

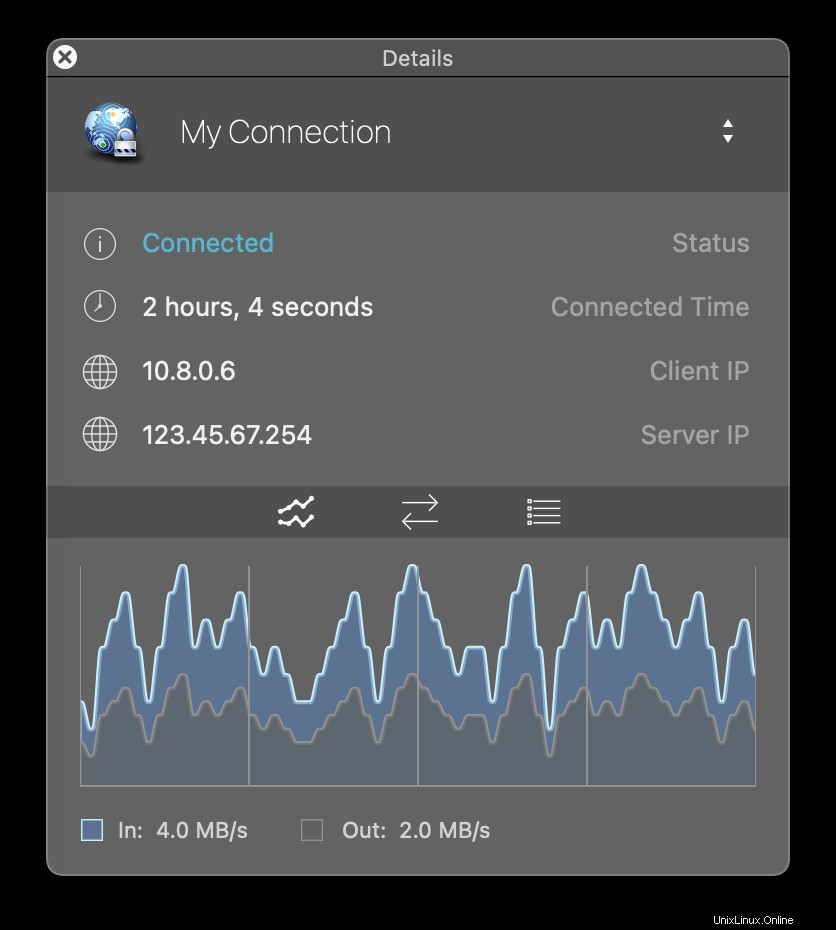

Pour vérifier que le VPN est opérationnel, vous pouvez ouvrir la fenêtre Détails à partir du menu Viscosité. Cela vous permettra de voir les détails de connexion, le trafic et le journal OpenVPN.

Ça y est, vous avez configuré votre propre serveur OpenVPN. Félicitations, vous êtes maintenant libre de profiter des avantages d'exploiter votre propre serveur OpenVPN !