Ce guide vous guidera à travers les étapes de configuration d'un serveur OpenVPN sur un hôte RCDevs WebADM avec prise en charge d'OpenOTP en utilisant U2F comme deuxième facteur d'authentification. Ce guide est conçu comme un démarrage rapide ou une configuration d'essai pour les utilisateurs d'entreprise qui envisagent ou utilisent déjà WebADM, nous ne le recommandons pas aux nouveaux utilisateurs ou aux particuliers.

Préparation

Pour ce guide, nous supposons :

- Vous avez déjà un WebADM avec une configuration OpenOTP que vous connaissez ou utilisez "MFAVPN All in One Appliance", version 1.7.11 au moment de la rédaction

- Vous disposez d'un certificat SSL valide

- Vous disposez d'un FQDN pour votre serveur WebADM et OpenVPN

- Vous disposez d'un accès SSH/SCP à cette installation

- Vous avez un appareil Yubico U2F

- Vous avez déjà installé une copie de Viscosity sur votre appareil client

RCDevs WebADM est une suite de sécurité et de gestion des utilisateurs conçue pour les entreprises. Avec OpenOTP, il fournit une puissante suite d'authentification qui peut être utilisée sur l'ensemble de votre réseau. RCDevs possède également sa propre suite de serveurs OpenVPN, MFAVPN, qui s'intègre facilement à WebADM et OpenOTP.

Pour utiliser U2F avec les packages RCDevs, votre serveur WebADM et OpenVPN doit avoir deux extras principaux, un certificat SSL valide et un FQDN, c'est-à-dire une adresse Web plutôt qu'une adresse IP. Pour ce guide, nous utiliserons rcvm.mydomain.com, modifiez cette adresse pour qu'elle corresponde à la vôtre là où vous la voyez.

Soutien

Malheureusement, nous ne pouvons fournir aucune assistance directe pour la configuration de votre propre serveur OpenVPN. Nous fournissons ce guide à titre gracieux pour vous aider à démarrer et à tirer le meilleur parti de votre copie de Viscosity. Nous avons soigneusement testé les étapes de ce guide pour nous assurer que, si vous suivez les instructions détaillées ci-dessous, vous devriez être sur la bonne voie pour profiter des avantages de l'exécution de votre propre serveur OpenVPN.

Si vous avez besoin de plus d'informations ou d'aide, RCDevs propose des groupes de discussion sur https://www.rcdevs.com/forum/

Installation de WebADM avec MFAVPN/OpenOTP

Si vous n'avez pas encore d'instance WebADM, le moyen le plus simple de démarrer est d'utiliser MFAVPN All in One Appliance , disponible ici. Ceux-ci peuvent être facilement importés dans la plupart des logiciels de machines virtuelles et sont faciles à configurer.

Pour le reste de ce guide, nous supposerons que vous utilisez une appliance tout-en-un MFAVPN de RCDevs, et vous avez choisi la configuration par défaut.

Tout d'abord, importez l'appliance dans la plate-forme de machine virtuelle de votre choix. Lors de la première exécution, suivez les invites, vous devriez voir la configuration de MFAVPN dans le cadre de ce processus. Les informations de connexion par défaut pour SSH et le portail Web seront affichées une fois la configuration terminée, prenez-en note.

Une fois WebADM installé, vous devrez vous assurer qu'il est accessible via un FQDN, et ajouter votre certificat SSL à l'instance, un guide est disponible ici.

Le certificat SSL est requis par la spécification U2F pour vérifier les origines ou les ID d'application. Alternativement, vous pouvez simplement envoyer par proxy l'URL de la facette U2F à un autre serveur avec un certificat SSL valide, nous le soulignerons plus loin dans le guide.

Enfin, pour une utilisation en entreprise, nous vous recommandons de configurer votre serveur OpenVPN sur un serveur physique ou virtuel différent de WebADM. Ce guide est exactement le même lors de la configuration de MFAVPN sur un serveur différent, le serveur que vous choisissez d'héberger MFAVPN a juste besoin d'un accès réseau à votre serveur WebADM.

Configurer WebADM et OpenOTP

Avant de configurer notre serveur OpenVPN, il y a quelques choses que nous devons faire dans WebADM. Dans un premier temps, connectez-vous à votre instance WebADM en allant à son adresse dans votre navigateur, pour nous https://rcvm.mydomain.com, et connectez-vous, les identifiants par défaut sont admin/password.

Dans un premier temps, prenez un moment pour changer le mot de passe administrateur. Pour cela, cliquez sur cn=admin à gauche sous o=Root , puis cliquez sur Modifier le mot de passe sous Actions LDAP.

Configurer U2F

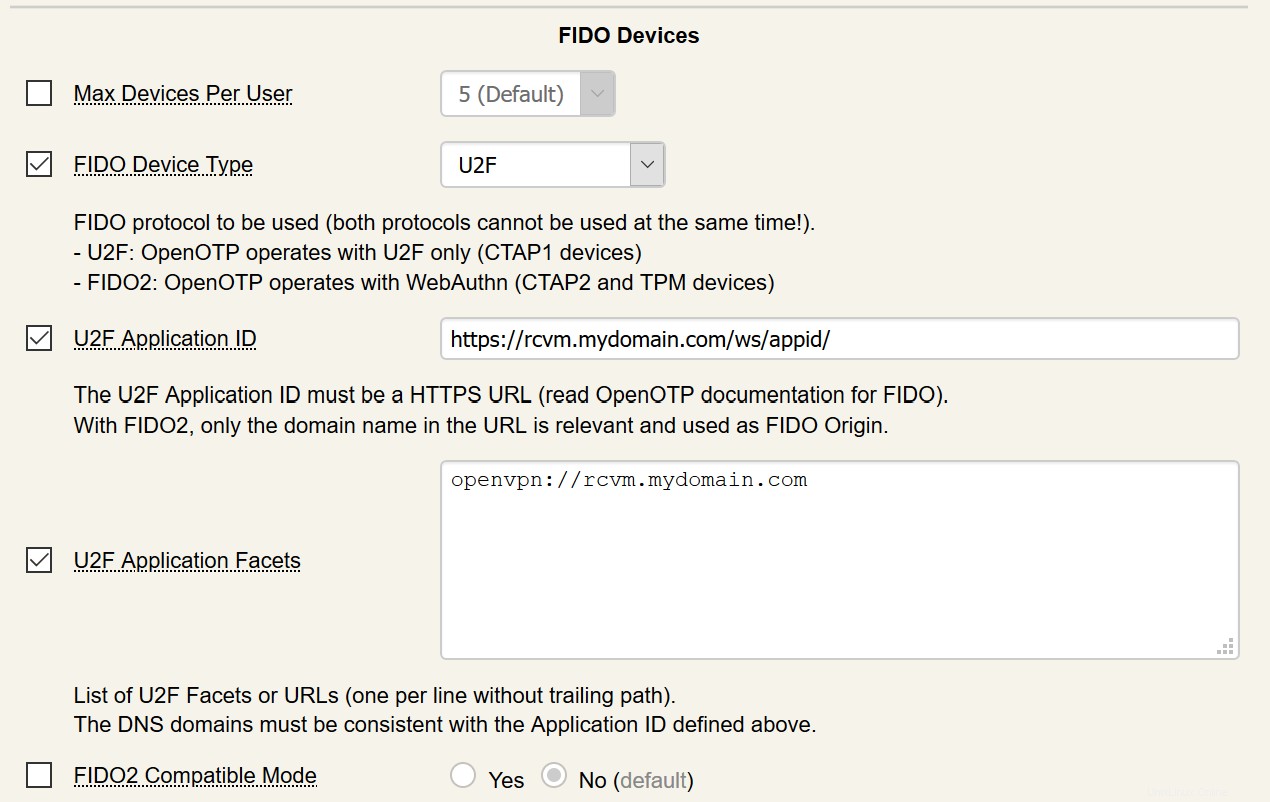

- Dans le menu du haut, cliquez sur Applications , puis dans la zone Serveur d'authentification MFA, cliquez sur CONFIGURER . Faites défiler jusqu'à Appareils FIDO section.

- Cochez Type d'appareil FIDO et sélectionnez U2F

- Cochez ID d'application U2F et entrez https://rcvm.mydomain.com/ws/appid/ en remplaçant rcvm.mydomain.com par l'adresse de votre serveur WebADM

- Cochez Les facettes de l'application U2F et saisissez openvpn://rcvm.mondomaine.com en remplaçant rcvm.mondomaine.com par l'adresse de votre serveur WebADM ou serveur OpenVPN si ailleurs

- Faites défiler vers le bas en cliquant sur Appliquer

Avant de continuer, notez l'URL du point de terminaison U2F Facet sous MFA Authentication Server. Il s'agit de l'URL que vous devrez utiliser comme proxy via un autre serveur si vous ne le faites pas pour ajouter un certificat SSL à WebADM.

Configurer l'utilisateur

Vous pouvez créer un nouvel utilisateur si vous le souhaitez, mais pour les besoins de cette configuration de test, nous utiliserons le test-user déjà provisionné compte.

- À gauche, cliquez sur cn=test-user sous o=root dans l'arborescence du répertoire RCDevs

- Cliquez sur Modifier le mot de passe et définissez un mot de passe pour cet utilisateur. Cliquez sur Mettre à jour le mot de passe pour l'enregistrer.

- De retour dans l'objet utilisateur, cliquez sur CONFIGURER à côté des paramètres WebADM sous Détails de l'objet

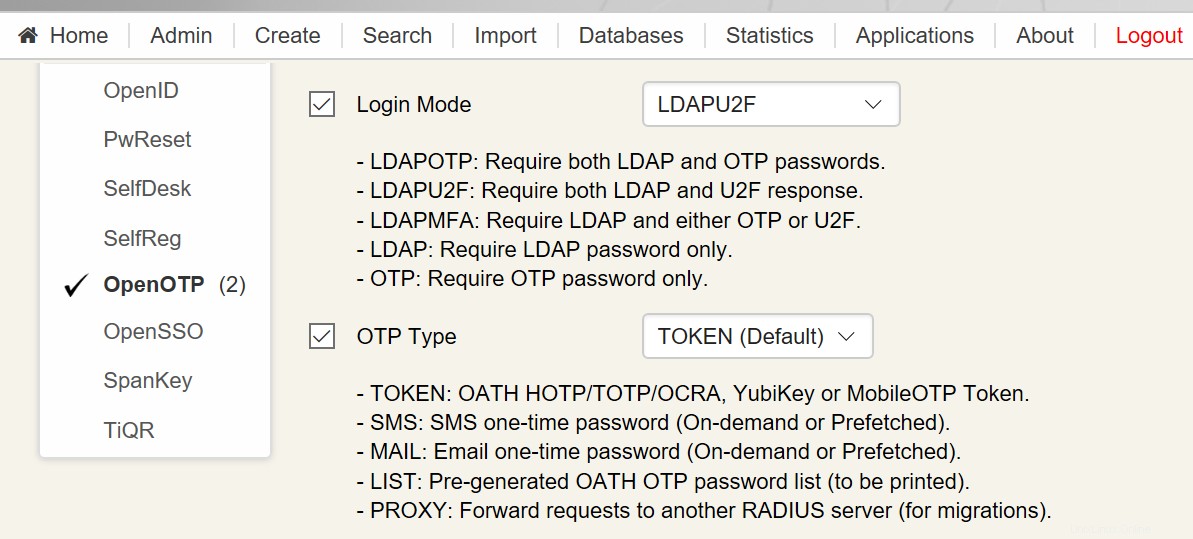

- Cochez Mode de connexion et sélectionnez LDAPU2F

- Cochez Type OTP et sélectionnez TOKEN (par défaut)

- Faites défiler vers le bas et cliquez sur Appliquer

Ensuite, nous pouvons enregistrer un jeton pour cet utilisateur. Veuillez vous assurer que vous utilisez la dernière version de Chrome, Firefox ou Microsoft Edge pour obtenir les meilleurs résultats. Au moment de la rédaction, Safari ne prend pas en charge FIDO2.

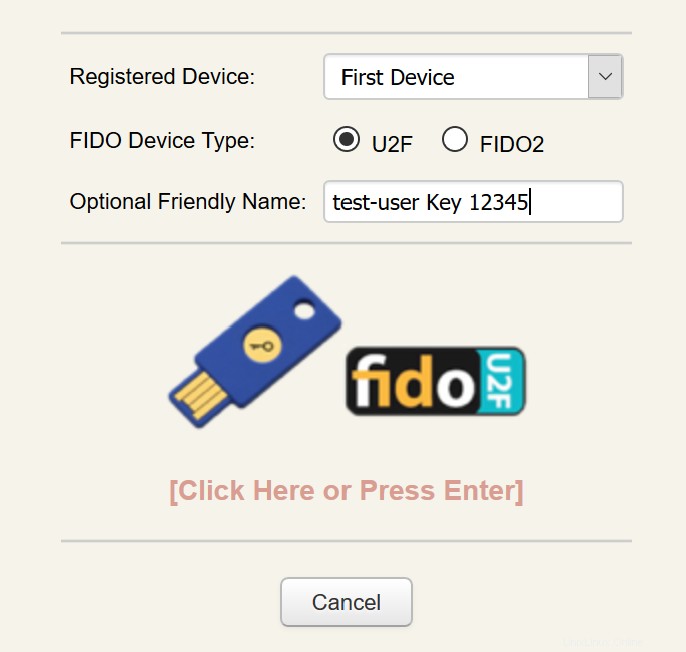

- Sur le bouton droit de la souris, cliquez sur Serveur d'authentification MFA sous Actions d'application

- Cliquez sur Enregistrer/Désenregistrer les appareils FIDO

- Assurez-vous que le type d'appareil FIDO est défini sur U2F, saisissez un nom convivial pour identifier facilement le jeton ultérieurement

- Cliquez là où il est écrit Cliquez ici ou appuyez sur Entrée et votre jeton devrait clignoter. Appuyez sur l'appareil pour l'enregistrer et vous devriez recevoir une confirmation.

La configuration de l'utilisateur et d'OpenOTP est maintenant terminée ! Configurons OpenVPN maintenant.

Configuration du serveur OpenVPN

Si vous utilisez l'appliance MFAVPN All in One, OpenVPN est déjà configuré, nous devons simplement récupérer la configuration du serveur. La configuration se trouve dans ~/client.zip sur le serveur. Cette configuration n'est pas unique. Vous pouvez apporter les modifications nécessaires et les distribuer à tous vos utilisateurs. Copiez cette configuration sur votre ordinateur local avec SCP.

Quelques points à noter :

- Si vous avez besoin de modifier des paramètres ou des adresses liés à OpenOTP, ils se trouvent dans /opt/mfavpn/conf/ovpnauthd.conf

- Si vous souhaitez modifier les paramètres du serveur OpenVPN, ils se trouvent dans /opt/mfavpn/conf/openvpn.conf.

- Si vous devez générer une nouvelle configuration client après avoir apporté des modifications, exécutez

/opt/mfavpn/bin/clientpkg user

, puis copiez ~/user.zip.

Configuration de la viscosité

L'interface fournie par les versions Mac et Windows de Viscosity est intentionnellement très similaire. En tant que tel, nous concentrerons notre guide sur la version Windows, en soulignant les différences avec la version Mac au fur et à mesure qu'elles surviennent.

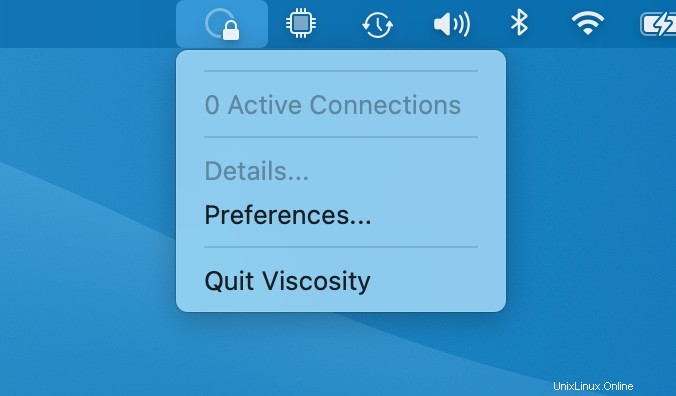

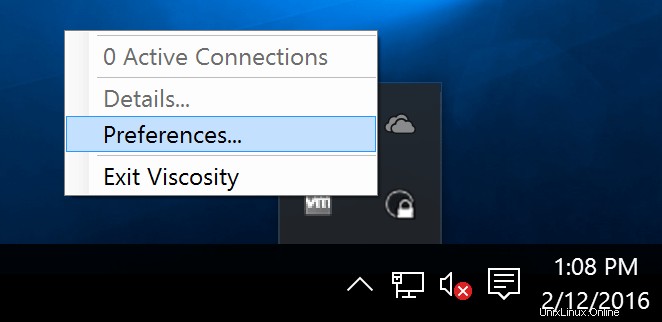

Si Viscosity n'est pas déjà en cours d'exécution, démarrez Viscosity maintenant. Dans la version Mac vous verrez l'icône Viscosité apparaître dans la barre de menu. Dans la version Windows vous verrez l'icône Viscosité apparaître dans la barre d'état système.

Cliquez sur l'icône Viscosité dans la barre de menus sur Mac ou sur la barre d'état système sous Windows et sélectionnez "Préférences..." :

Ensuite, cliquez sur le bouton + et accédez à Importer une connexion> , Depuis le fichier... , accédez à l'emplacement où vous avez extrait la configuration utilisateur zip que vous avez copiée du serveur et sélectionnez user.ovpn, puis cliquez sur Importer.

Enfin, modifiez la connexion et mettez à jour l'adresse sous Général. La configuration par défaut peut ne pas avoir la bonne adresse, alors mettez-la à jour en conséquence. Apportez d'autres modifications que vous souhaitez au routage ou au DNS par exemple, puis enregistrez la connexion.

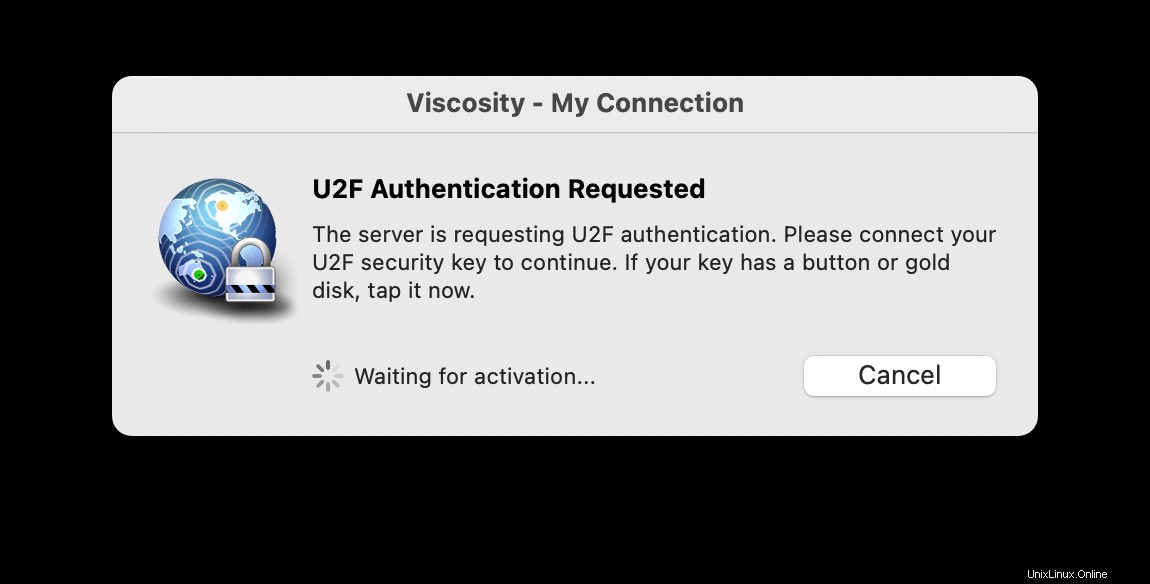

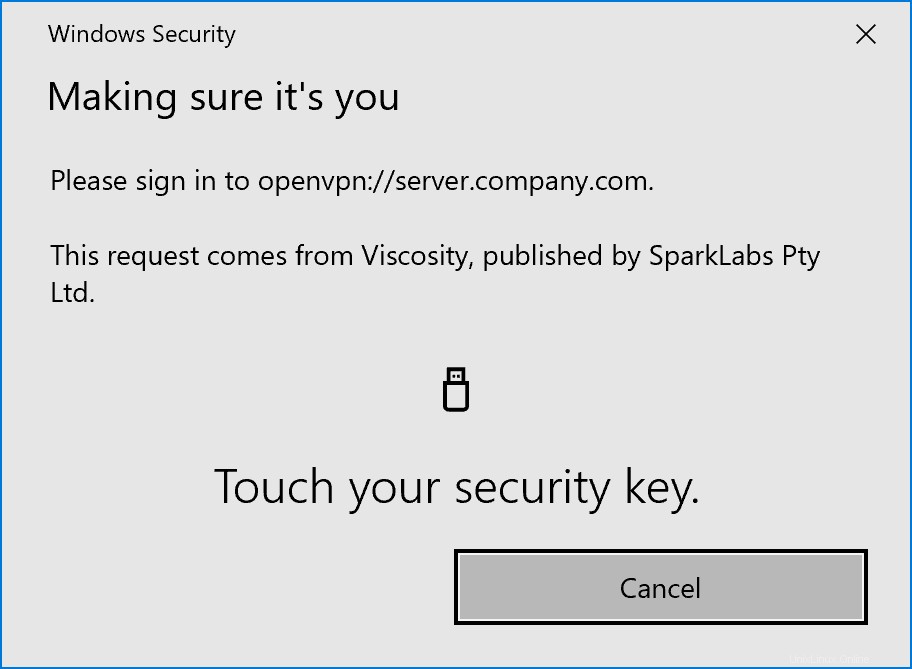

Utilisation de la viscosité

Il ne vous reste plus qu'à vous connecter. Si vous avez suivi ce guide en utilisant test_user, entrez test_user/

Remarques finales

Comme nous l'avons mentionné au début, ce guide est plus destiné à vous présenter WebADM et sa fonctionnalité OpenVPN/U2F si vous l'envisagez pour votre entreprise, nous ne recommandons pas d'utiliser cette configuration exacte dans un environnement de production ou à la maison. Nous espérons que ce guide montre cependant qu'il s'agit d'un processus simple et d'une expérience facile pour obtenir la configuration et utiliser les avantages de sécurité fournis par U2F et OpenOTP. N'oubliez pas qu'OpenOTP n'est pas limité à OpenVPN mais peut être utilisé avec de nombreux autres services, consultez la documentation de RCDev pour plus d'exemples.