Les réseaux privés virtuels (VPN) peuvent être utilisés pour un certain nombre d'applications très utiles. Vous pouvez vous connecter en toute sécurité à n'importe quel point d'accès Wi-Fi public. Vous pouvez surmonter les restrictions de blocage géographique sur vos sites Web préférés. Et vous pouvez même vous connecter à votre réseau domestique ou professionnel depuis n'importe où dans le monde, comme si vous étiez assis à votre bureau. Ce guide vous guidera tout au long du processus de configuration de votre propre serveur OpenVPN et de connexion avec votre copie de Viscosity.

L'exécution de votre propre serveur OpenVPN vous permettra de crypter tout ce que vous faites sur Internet, afin que vous puissiez effectuer vos opérations bancaires en ligne en toute sécurité sur le WiFi gratuit de votre café préféré. Tout ce que vous envoyez via la connexion VPN sera crypté depuis votre appareil jusqu'à ce qu'il atteigne votre serveur OpenVPN à la maison. La configuration de votre serveur OpenVPN pour accéder à votre réseau domestique ou professionnel vous donne un accès complet à tous vos fichiers sur votre réseau.

Ce guide vous guidera à travers les étapes de configuration d'un serveur OpenVPN sur une instance pfSense qui vous permet d'accéder en toute sécurité à votre réseau domestique/bureau à partir d'un emplacement distant et éventuellement d'envoyer tout votre trafic réseau via celui-ci afin que vous puissiez accéder à Internet. en toute sécurité également.

Ce guide ne traitera pas des problèmes liés à la configuration de votre routeur. Un serveur exécutant pfSense agira probablement lui-même comme un routeur, nous supposerons donc que le serveur pfSense est directement connecté à Internet avec sa propre adresse IP.

Préparation

Pour ce guide, nous supposons :

- Vous avez déjà installé la dernière version de pfSense (2.3 au moment de la rédaction)

- pfSense a été configuré avec au moins une interface WAN et une interface LAN

- Vous êtes connecté avec votre appareil client au serveur pfSense via son interface LAN pendant ce guide

- Cette installation de pfSense est une nouvelle installation

- Vous avez déjà installé une copie de Viscosity sur votre appareil client

Si vous avez besoin de télécharger et d'installer une copie de pfSense, vous trouverez des informations sur https://www.pfsense.org/download/. Nous ne couvrirons pas les détails de la configuration d'une instance pfSense, de nombreux guides peuvent être trouvés en ligne. Si vous utilisez une version différente de pfSense, il est très probable que la plupart, voire la totalité, des étapes décrites dans ce guide s'appliqueront toujours. Si vous cherchez à configurer un serveur OpenVPN sur un système d'exploitation différent, veuillez consulter nos autres guides.

Votre appareil client doit être connecté au serveur pfSense via l'interface LAN. Ceci est nécessaire pour que vous puissiez accéder au webConfigurator pour configurer la configuration pfSense. Les spécificités de la manière dont vous pouvez y parvenir dépendent de votre configuration réseau particulière.

Si vous n'avez pas de copie de Viscosity déjà installée sur votre client, veuillez consulter ce guide d'installation pour installer Viscosity (Mac | Windows).

Soutien

Malheureusement, nous ne pouvons fournir aucune assistance directe pour la configuration de votre propre serveur OpenVPN. Nous fournissons ce guide à titre gracieux pour vous aider à démarrer et à tirer le meilleur parti de votre copie de Viscosity. Nous avons soigneusement testé les étapes de ce guide pour nous assurer que, si vous suivez les instructions détaillées ci-dessous, vous devriez être sur la bonne voie pour profiter des avantages de l'exécution de votre propre serveur OpenVPN.

pfSense offre à la fois un support communautaire et commercial si vous cherchez plus d'informations ou d'aide, jetez un œil à leurs options sur https://www.pfsense.org/get-support/

Mise en route

Vous devez d'abord vous connecter au webConfigurator à partir de votre appareil client connecté à l'interface LAN du serveur pfSense. Ouvrez un navigateur sur votre client et accédez à l'adresse IP de l'interface LAN de votre serveur pfSense (quelque chose comme https://10.0.0.1 ou https://192.168.0.1 ). Vous devrez vous connecter. Les identifiants par défaut sont :

User: admin Password: pfsense

Si c'est la première fois que vous vous connectez au webConfigurator, il tentera de vous guider à travers un assistant. Ignorez cette étape en cliquant sur le logo pfSense pour accéder au tableau de bord principal.

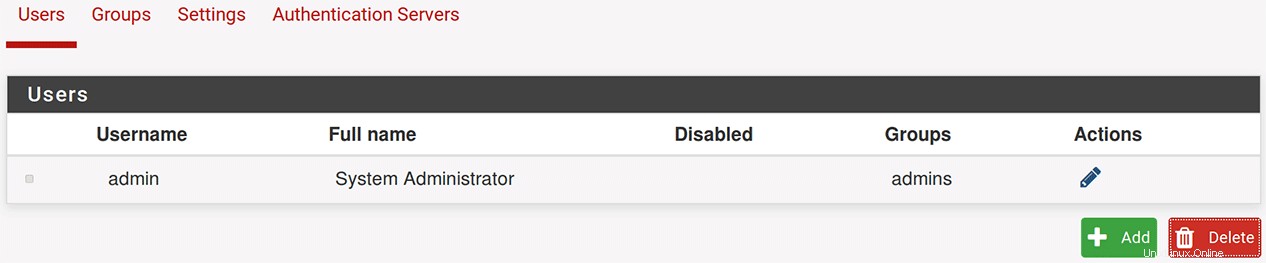

Pour des raisons de sécurité, le mot de passe administrateur pfSense doit être modifié. Cliquez sur System> User Manager . Modifiez le mot de passe en cliquant sur l'icône de modification sous Actions pour le compte administrateur.

Modifiez le mot de passe en saisissant un nouveau mot de passe et sa confirmation puis cliquez sur Save en bas.

Serveur DNS

Définissez l'adresse IP des serveurs DNS que nous utiliserons :

- Cliquez sur

System>General Setup. - Dans les Paramètres du serveur DNS , définissez les deux premiers serveurs DNS sur 8.8.8.8 et 8.8.4.4 (Google DNS). Si vous souhaitez utiliser différents serveurs DNS, n'hésitez pas à les utiliser ici à la place.

- Cliquez sur

Saveen bas.

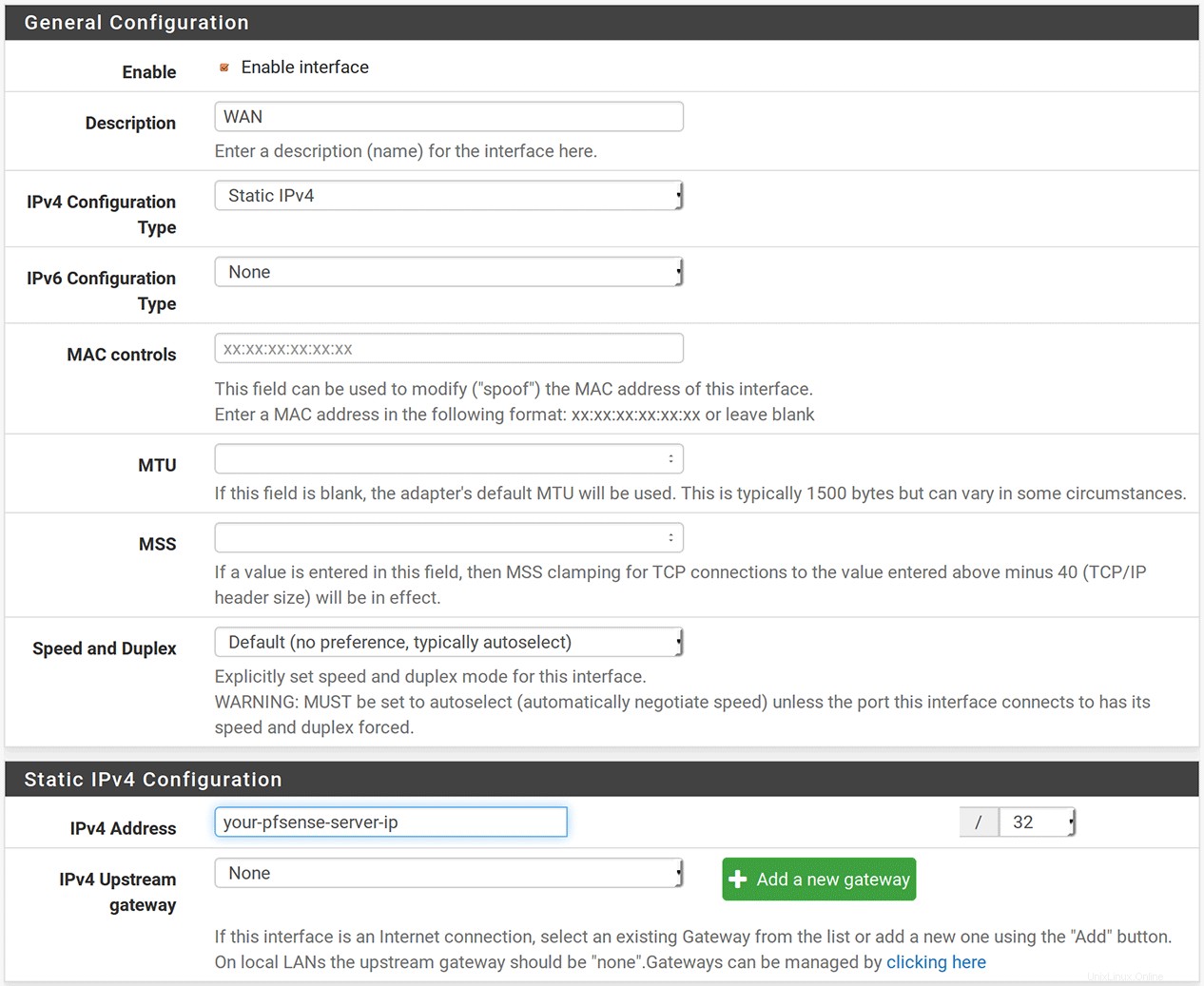

Pour activer ces serveurs DNS :

- Cliquez sur

Interfaces>WAN. - Dans la Configuration générale section, définissez le type de configuration IPv4 à 'IPv4 statique'.

- Dans la configuration IPv4 statique section, définissez l'adresse IPv4 à l'adresse IP WAN de votre serveur pfSense.

- Cliquez sur

Saveau fond. - Une case jaune apparaîtra en haut de la page, cliquez sur

Apply changespour réinitialiser l'interface WAN avec les nouveaux paramètres DNS.

Ces serveurs DNS seront remis aux clients connectés car le résolveur DNS est activé par défaut.

- Cliquez sur

Services>DNS Resolverpour modifier les paramètres du résolveur DNS. - Vérifiez le transfert de requête DNS case pour activer le mode de transfert.

- Cliquez sur

Saveau fond. - Une case jaune apparaîtra en haut de la page, cliquez sur

Apply changes.

Assistant OpenVPN

Le serveur OpenVPN peut être configuré par l'assistant intégré.

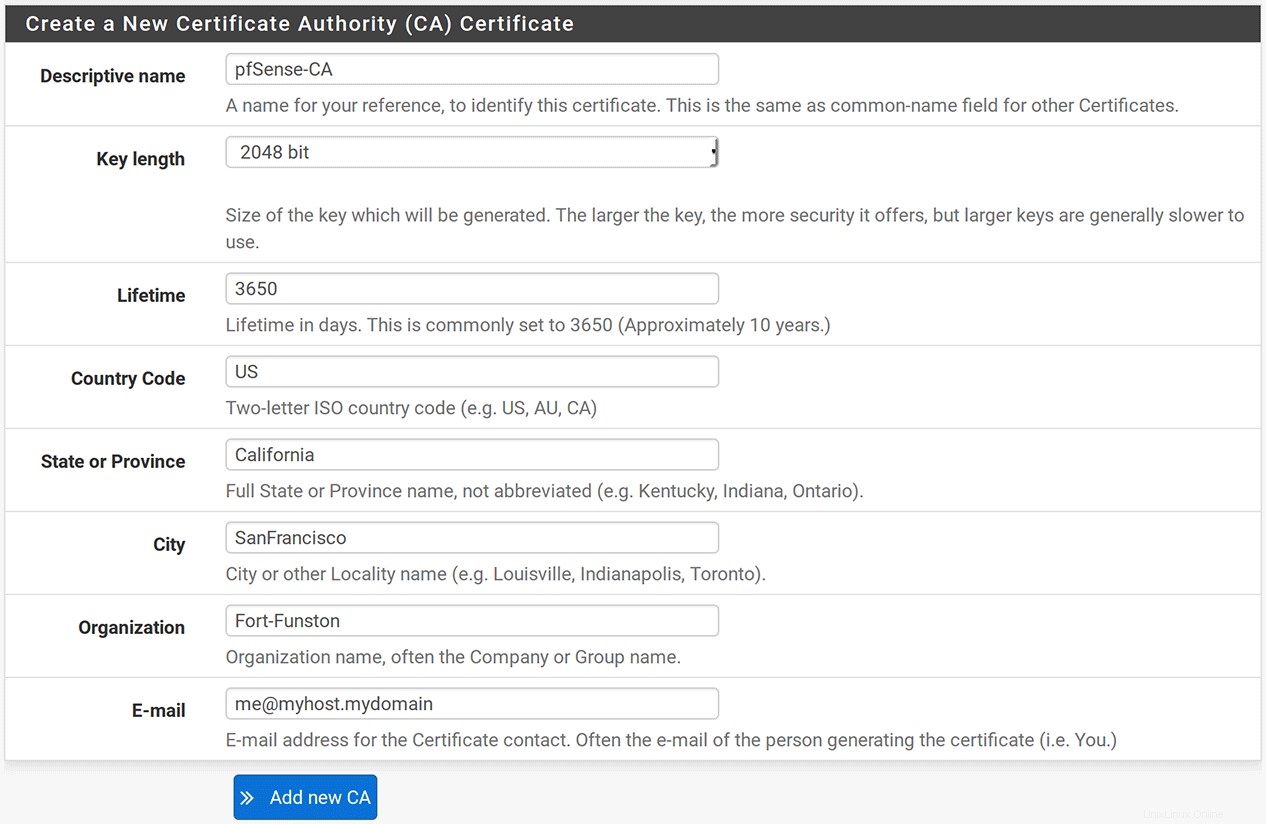

- Cliquez sur

VPN>OpenVPNet cliquez sur lesWizardslanguette. - Vous serez invité à sélectionner un type de backend d'authentification . Cliquez sur

Nextpour accepter la valeur par défaut "Accès utilisateur local". - Nous devons maintenant créer un nouveau certificat d'autorité de certification (CA). Définissez le nom descriptif sur "pfSense-CA".

- Laissez la longueur de la clé à 2048 bits et la durée de vie à 3650 jours.

- Les paramètres restants servent à identifier la personne ou l'organisation contrôlant cette autorité de certification. Réglez-les en fonction de votre situation.

- Cliquez sur

Add new CApour passer au certificat du serveur. - Définissez le nom descriptif sur serveur et conservez la longueur de la clé à 2048 bits et sa durée de vie à 3650 jours.

- Les informations sur la personne / l'institution seront déjà renseignées à partir de la page précédente. Laissez-le tel quel.

- Cliquez sur

Create new Certificate. - Sur la page suivante, dans les informations générales sur le serveur OpenVPN section, définissez la Description au "serveur".

- Dans les Paramètres cryptographiques désélectionnez la section Authentification TLS .

- Quittez l'algorithme de chiffrement comme 'AES-256-CBC (clé 256 bits, bloc 128 bits)'.

- Dans les Paramètres du tunnel entrer dans le réseau de tunnels adresse comme 10.8.0.0/24.

- Pour autoriser l'accès aux machines sur le réseau local, entrez votre plage d'adresses IP locales dans le Réseau local paramètre. Ce sera probablement quelque chose comme 10.0.0.0/24.

- Définir la compression à 'Désactivé - Pas de compression'

- Vérifiez la communication entre clients case à cocher.

- Dans les Paramètres du client section, définissez le Serveur DNS 1 pour pointer vers le serveur OpenVPN (10.8.0.1).

- Dans Avancé zone de texte, ajoutez la ligne :

-

push "route 10.0.0.0 255.255.255.0";mute 10; - où nous supposons que votre sous-réseau LAN est 10.0.0.0/24. Ajustez-le en conséquence.

-

- Nous pouvons laisser les paramètres restants tels quels et cliquer sur

Nextci-dessous. - Acceptez maintenant les règles de pare-feu par défaut en cochant à la fois la règle de pare-feu et règle OpenVPN cases et en cliquant sur

Next. Ces règles permettront à votre client de se connecter au serveur OpenVPN et autoriseront le trafic VPN entre le client et le serveur. - Vous verrez maintenant un écran de fin. Cliquez sur

Finish.

Vous avez maintenant créé le certificat du serveur. Avant de poursuivre, nous devons modifier quelques paramètres qui n'étaient pas couverts par l'assistant.

- Cliquez sur l'icône de modification à côté du serveur ligne pour modifier la configuration.

- Dans les Informations générales section, modifiez le mode serveur à 'Accès à distance ( SSL/TLS )'.

- Appuyez sur

Savepour enregistrer ces modifications.

Pare-feu

Les paramètres du pare-feu sont générés automatiquement par l'assistant. Cependant, selon la configuration et la version de votre pare-feu, vous devrez peut-être vérifier le paramètre créé par l'assistant. Tout d'abord, accédez à Firewall -> Rules et sélectionnez WAN . Vous devriez voir une règle de pare-feu autorisant le trafic IPv4 entrant via le WAN via le port OpenVPN. Cela permettra aux clients de se connecter au VPN via l'interface WAN externe.

Si vous rencontrez des problèmes pour acheminer le trafic via le VPN, accédez à Firewall -> Nat , sélectionnez Outbound et assurez-vous que le mode est défini sur "Génération automatique de règles NAT sortantes. (Passthrough IPsec inclus)".

Certificat client

Pour se connecter à notre serveur OpenVPN, nous devons générer un certificat client pour chaque appareil que nous voulons connecter au serveur.

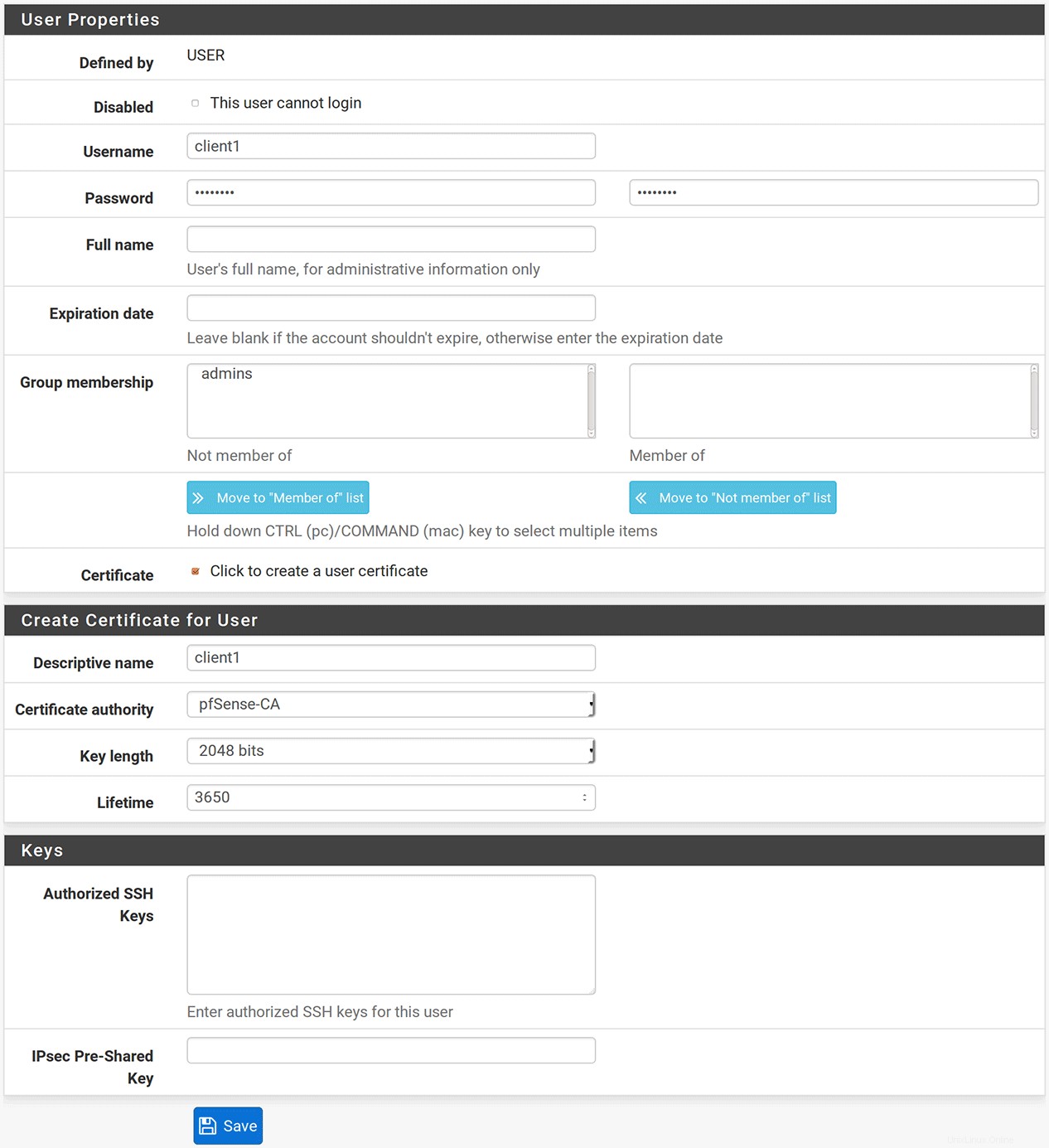

- Cliquez sur

System>User Manageret cliquez sur+ Addbouton pour ajouter un utilisateur. - Remplissez le nom d'utilisateur et le mot de passe. Pour notre exemple, nous allons définir le nom d'utilisateur sur client1 .

- Assurez-vous de vérifier le certificat case pour créer un certificat utilisateur. Cela entraînera l'expansion de la section.

- Donnez au certificat un nom descriptif (client1 ).

- Laissez l'autorité de certification, la longueur de clé et la durée de vie à leurs valeurs par défaut.

- Cliquez sur

Savepour finir.

Configuration de la viscosité

Si vous êtes arrivé jusqu'ici, vous devriez maintenant pouvoir vous connecter à votre serveur OpenVPN, félicitations ! Nous pouvons maintenant configurer la viscosité.

Exportation de la connexion depuis pfSense

pfSense fournit un package d'exportation de client OpenVPN que vous pouvez utiliser pour créer une connexion Viscosity sans traiter directement avec des certificats ou des clés.

- Pour installer le package d'exportation, cliquez sur

System>Package Manageret cliquez surAvailable Packageslanguette. Cela vous montrera une liste de tous les packages que vous pouvez installer. - Faites défiler vers le bas pour trouver 'openvpn-client-export' et cliquez sur

+ Installbouton pour l'installer. - Il vous sera demandé de confirmer, cliquez sur

Confirmpour commencer l'installation. - Une fois l'installation terminée, vous pouvez exporter une configuration en cliquant sur

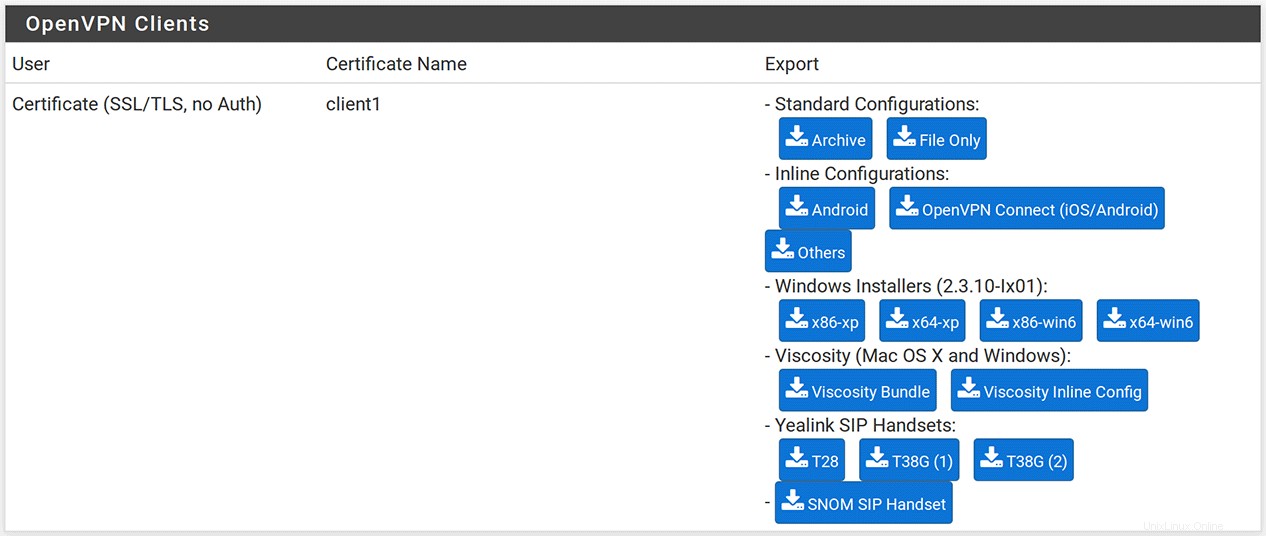

VPN>OpenVPNet en cliquant surClient Exportonglet. - Sélectionnez le serveur dans le serveur d'accès à distance section. Conservez les valeurs par défaut pour les autres paramètres.

- Faites défiler vers le bas jusqu'aux Clients OpenVPN section et recherchez la ligne correspondant au Nom du certificat de l'utilisateur que vous avez créé (client1 ).

- Téléchargez la configuration Viscosity en cliquant sur "Viscosity Inline Config". Cela téléchargera un fichier de configuration .ovpn sur votre appareil client.

Importer une connexion dans Viscosity

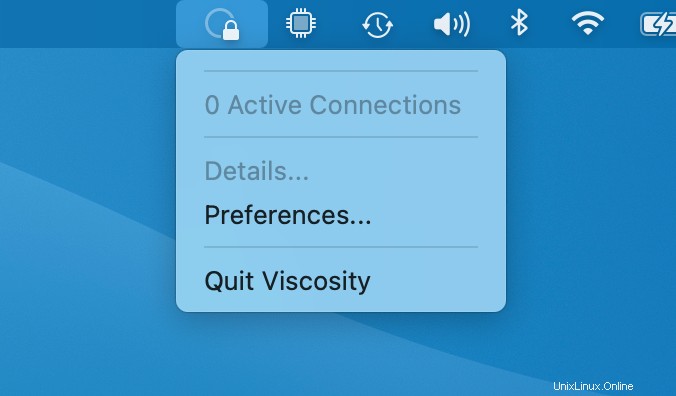

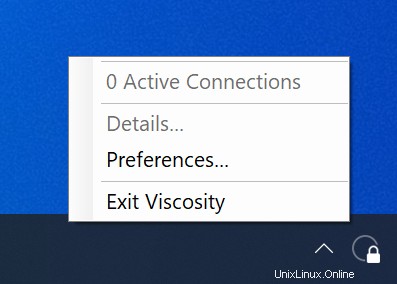

Cliquez sur l'icône Viscosité dans la barre de menu (Windows :barre d'état système) et sélectionnez 'Préférences...' :

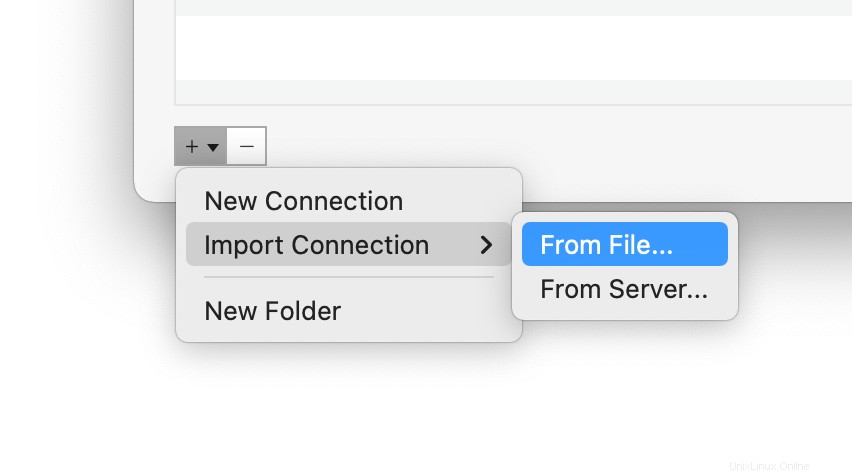

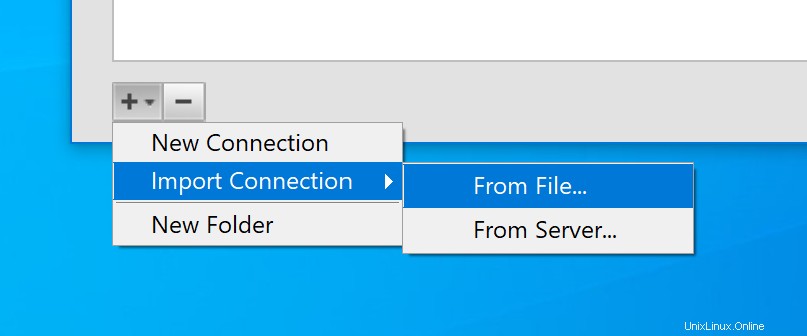

Cela vous montre la liste des connexions VPN disponibles. Nous supposons que vous avez récemment installé Viscosity, donc cette liste est vide. Cliquez sur le bouton '+' et sélectionnez Import Connection> From File... :

Accédez à l'emplacement du fichier de configuration Viscosity et ouvrez-le. Vous verrez un message contextuel pour indiquer que la connexion a été importée.

(Facultatif) Autoriser l'accès à Internet

Par défaut, la connexion VPN permettra l'accès au serveur de fichiers et aux autres ordinateurs du réseau domestique/bureau (LAN). Cependant, si vous souhaitez également que tout le trafic Internet soit envoyé via la connexion VPN, il est nécessaire d'apporter une dernière modification à la connexion :

- Double-cliquez sur votre connexion dans la fenêtre Préférences de viscosité pour ouvrir l'éditeur de connexion

- Cliquez sur Réseau onglet.

- Cliquez sur le menu déroulant "Tout le trafic" et sélectionnez l'option "Envoyer tout le trafic via une connexion VPN". Il n'est pas nécessaire d'entrer une passerelle par défaut.

- Cliquez sur

Savebouton.

Connexion et utilisation de votre connexion VPN

Vous êtes maintenant prêt à vous connecter. Cliquez sur l'icône Viscosity dans la barre de menus macOS ou dans la barre d'état système de Windows pour ouvrir le menu Viscosity, sélectionnez la connexion que vous avez importée et Viscosity se connectera.

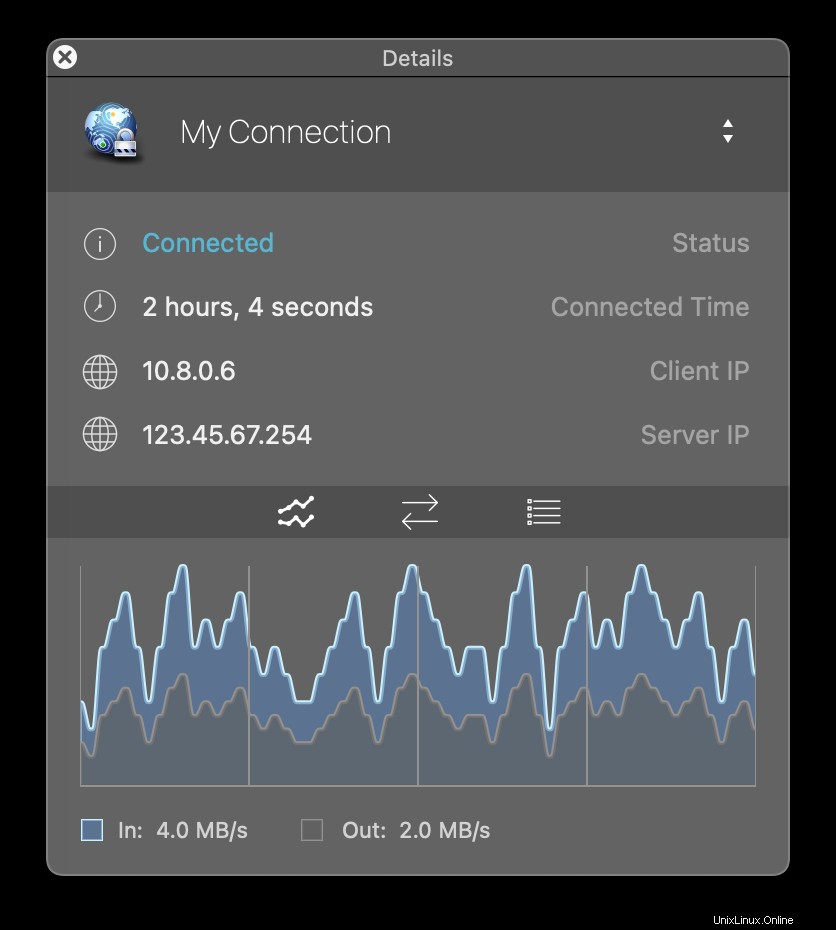

Pour vérifier que le VPN est opérationnel, vous pouvez ouvrir la fenêtre Détails à partir du menu Viscosité. Cela vous permettra de voir les détails de connexion, le trafic et le journal OpenVPN.

Ça y est, vous avez configuré votre propre serveur OpenVPN. Félicitations, vous êtes maintenant libre de profiter des avantages d'exploiter votre propre serveur OpenVPN !