Essayez mitmproxy.

-

mitmproxy est un proxy man-in-the-middle compatible SSL pour HTTP. Il fournit une interface de console qui permet d'inspecter et de modifier les flux de trafic à la volée.

-

mitmdump est la version en ligne de commande de mitmproxy, avec les mêmes fonctionnalités mais sans l'interface utilisateur. Pensez à tcpdump pour HTTP.

Caractéristiques

- Interceptez les requêtes et les réponses HTTP et modifiez-les à la volée.

- Enregistrer des conversations HTTP complètes pour une relecture et une analyse ultérieures.

- Rejouer le côté client d'une conversation HTTP.

- Rejouer les réponses HTTP d'un serveur précédemment enregistré.

- Mode proxy inverse pour transférer le trafic vers un serveur spécifié.

- Apportez des modifications scriptées au trafic HTTP à l'aide de Python.

- Les certificats SSL pour l'interception sont générés à la volée.

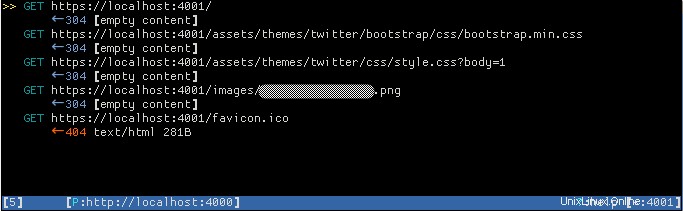

Capture d'écran

Exemple

J'ai configuré un exemple d'application Jekyll Bootstrap qui écoute sur le port 4000 de mon hôte local. Pour intercepter son trafic, je ferais ce qui suit :

% mitmproxy --mode reverse:http://localhost:4000 -p 4001

Connectez-vous ensuite à mon mitmproxy sur le port 4001 depuis mon navigateur web (http://localhost:4001 ), résultant en ceci dans mitmproxy :

Vous pouvez ensuite sélectionner l'un des GET résultats pour voir les informations d'en-tête associées à ce GET :

Essayez d'utiliser Burp Proxy, cela ressemble à ce dont vous avez besoin.

J'utilise Wire Shark pour cela, si vous fournissez tous les certificats de serveur, il déchiffrera même HTTPS.