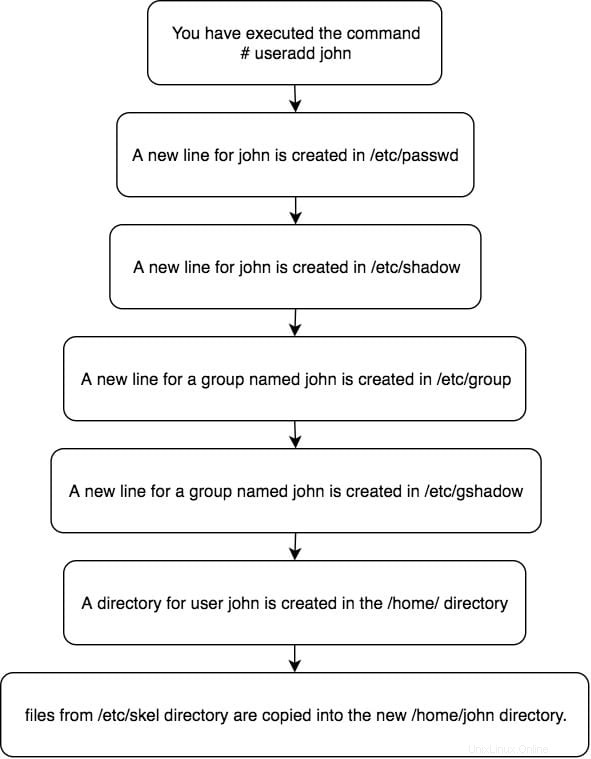

Lorsque vous exécutez la commande "useradd" pour ajouter un nouvel utilisateur sur le serveur, en arrière-plan, plusieurs fichiers sont mis à jour et créés. Ce message répertorie les étapes exactes effectuées en arrière-plan lorsque vous exécutez la commande ci-dessous.

# useradd john

1. Une nouvelle ligne pour l'utilisateur john est créée dans /etc/passwd.

La nouvelle ligne dans le fichier /etc/passwd ressemblera à la ligne ci-dessous.

john:x:1001:1001::/home/john:/bin/bash

La nouvelle ligne dans le fichier /etc/passwd contient les champs suivants :

- Il commence par le nom d'utilisateur john.

- Il y a un x pour le champ de mot de passe indiquant que le système utilise des mots de passe cachés.

- Un UID égal ou supérieur à 1 000 est créé. (Sous Red Hat Enterprise Linux, les UID et GID inférieurs à 1 000 sont réservés à l'utilisation du système.)

- Un GID égal ou supérieur à 1 000 est créé.

- Vous pouvez avoir le commentaire pour l'utilisateur dans le champ suivant. Pour cet exemple, il est laissé vide.

- Le répertoire personnel de john est défini sur /home/john .

- Le shell par défaut est défini sur /bin/bash .

2. Une nouvelle ligne pour john est créée dans /etc/shadow.

Vous trouverez ci-dessous un exemple de ligne de /etc/shadow.

john:!!:17530:0:99999:7:::

La ligne créée dans /etc/group a les caractéristiques suivantes :

- Il commence par le nom du groupe john. Le nom de groupe par défaut est le même que le nom d'utilisateur si vous ne fournissez pas le nom d'utilisateur explicitement.

- Deux points d'exclamation ( !! ) apparaissent dans le champ du mot de passe du fichier /etc/shadow, ce qui verrouille le compte.

- Le nombre de jours (depuis le 1er janvier 1970) depuis la dernière modification du mot de passe, c'est-à-dire 17 530 jours

- Le nombre de jours avant que le mot de passe puisse être changé (0 indique qu'il peut être changé à tout moment)

- Le nombre de jours après lequel le mot de passe doit être changé (99999 indique que l'utilisateur peut garder son mot de passe inchangé pendant de très nombreuses années)

- Le nombre de jours pour avertir l'utilisateur d'un mot de passe expirant (7 pour une semaine complète)

- Le nombre de jours après l'expiration du mot de passe pendant lequel le compte est désactivé.

- Le nombre de jours depuis le 1er janvier 1970 pendant lesquels un compte a été désactivé.

- Un champ réservé pour une éventuelle utilisation future.

3. Une nouvelle ligne pour un groupe nommé john est créée dans /etc/group.

Un groupe portant le même nom qu'un utilisateur est appelé groupe privé d'utilisateurs. Lorsque vous ne fournissez pas explicitement un nom de groupe, un nom de groupe privé portant le même nom que celui du nom d'utilisateur est créé. Les champs du fichier /etc/group sont comme indiqué ci-dessous.

john:x:1001:john

- Il commence par le nom du groupe john.

- Les x dans le champ suivant indique que le mot de passe tgroup est crypté. Si ce champ est vide, aucun mot de passe n'est nécessaire.

- Le champ suivant est l'ID de groupe numérique.

- Le dernier champ est une liste des noms d'utilisateur qui sont membres de ce groupe, séparés par des virgules.

4. Une nouvelle ligne pour un groupe nommé juan est créée dans /etc/gshadow.

/etc/gshadow contient les informations masquées pour les comptes de groupe. La ligne créée dans le fichier /etc/gshadow a les caractéristiques suivantes :

john:!::john

- Le premier champ commence par le nom du groupe qui john dans notre cas.

- Un point d'exclamation apparaît dans le champ du mot de passe du fichier /etc/gshadow, ce qui verrouille le groupe.

- Liste des noms d'utilisateurs administrateurs séparés par des virgules. Ces utilisateurs peuvent accéder au groupe sans être invités à entrer un mot de passe.

- Liste des noms d'utilisateurs des membres séparés par des virgules. Les membres peuvent accéder au groupe sans être invités à entrer un mot de passe.

5. Le répertoire personnel de l'utilisateur est créé et les fichiers sous le répertoire /etc/skel sont copiés.

Un répertoire pour l'utilisateur john est créé dans le répertoire /home. Ce répertoire appartient à l'utilisateur john et au groupe john. Cependant, il dispose de privilèges de lecture, d'écriture et d'exécution uniquement pour l'utilisateur john. Toutes les autres autorisations sont refusées.

Les fichiers dans /etc/skel répertoire (qui contient les paramètres utilisateur par défaut) sont copiés dans le nouveau répertoire /home/john.

Voici un organigramme récapitulatif des étapes réalisées en arrière-plan lorsqu'un utilisateur exécute la commande "useradd" sur un serveur Linux.