Une PSK, ou clé pré-partagée, est un mot de passe composé d'une chaîne aléatoire de caractères lors du cryptage et du décryptage des données. Comme son nom l'indique, les deux parties engagées dans le processus cryptographique connaissent la clé à l'avance, car elle est requise non seulement pour le déchiffrement mais aussi pour le chiffrement des données.

Les pirates ne peuvent pas prendre nos données sur un réseau si nous utilisons des clés pré-partagées lors du transfert de données, ce qui est important car notre sécurité est menacée pratiquement tout le temps. L'utilisation d'un PSK lors du partage de données garantit également que seules les personnes avec lesquelles vous souhaitez le partager y ont accès.

Dans cet article, je vais vous expliquer comment générer les clés PSK sur Ubuntu Linux avec des exemples et des commandes.

Générer un PSK fort sur Linux

Avec date et sha256sum

Les utilisateurs peuvent voir des informations sur la date et l'heure du système avec la commande date sous Linux. Cette commande peut produire des clés fortes à des fins de sécurité, ce dont tout le monde n'est pas conscient. Lorsque vous combinez la commande date avec sha256sum et base, vous obtenez un ensemble de clés aléatoires que vous pouvez utiliser comme PSK pour chiffrer les données.

example@unixlinux.online:~$ date | sha256sum | base64 | head -c 15; echo example@unixlinux.online:~$ date | sha256sum | base64 | head -c 25; echo example@unixlinux.online:~$ date | sha256sum | base64 | head -c 35; echo

Ici, la commande donnée imprimera la sortie des clés pré-partagées de 15, 25 et 35 octets (PSK). La commande head lira les octets et les affichera dans la sortie. Si la commande principale est supprimée de la commande, le système imprimera la chaîne longue de 92 octets en tant que PSK.

Avec nombre pseudo-aléatoire

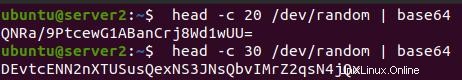

Le /dev/random et /dev/urandom Les fichiers du système d'exploitation Linux contiennent plusieurs générateurs de nombres aléatoires. Sous Linux, ce sont des fichiers spéciaux qui agissent comme des générateurs de nombres pseudo-aléatoires. /dev/random et /dev/urandom créent des nombres aléatoires en utilisant le pool d'entropie Linux. L'entropie est le bruit collecté dans l'environnement, tel que le ventilateur du processeur, les mouvements de la souris, etc. Sur un système Linux, le bruit est stocké dans le pool d'entropie, qui est ensuite utilisé par ces fichiers. Lorsque ces entiers aléatoires sont associés à la commande base64, des combinaisons de caractères forts appropriées pour une utilisation en tant que clé pré-partagée peuvent être générées.

example@unixlinux.online:~$ head -c 20 /dev/random | base64 example@unixlinux.online:~$ head -c 30 /dev/random | base64

Remarque :L'option -c utilisée dans la commande avec la commande head est pour la génération de clés en caractère.

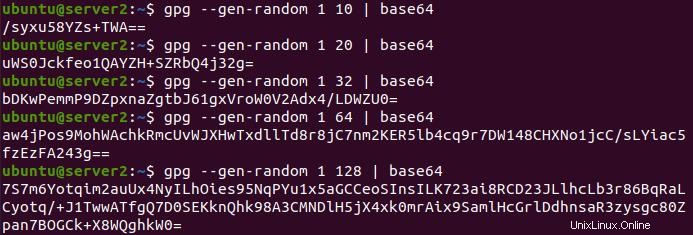

Avec l'utilitaire GPG

Le GNU Privacy Guard, ou GPG, sur un système Linux, est un utilitaire bien connu pour chiffrer et déchiffrer des fichiers. Cependant, vous pouvez également utiliser le programme pour générer des clés pré-partagées fortes. Vous pouvez utiliser la commande gpg – -gen-aléatoire méthode avec base64 encodage pour générer un nombre infini de caractères à utiliser comme clés pré-partagées.

Dans les commandes suivantes, 1 est le niveau de qualité et 10, 20, 32, 64 et 128 sont les octets.

example@unixlinux.online:~$ gpg - - gen-random 1 10 | base64 example@unixlinux.online:~$ gpg - - gen-random 1 20 | base64 example@unixlinux.online:~$ gpg - - gen-random 1 32 | base64 example@unixlinux.online:~$ gpg - - gen-random 1 64 | base64 example@unixlinux.online:~$ gpg - - gen-random 1 128 | base64

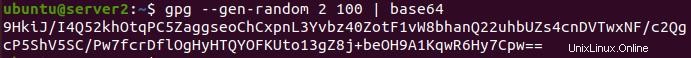

Remarque :Vous pouvez également utiliser 2 comme niveau de qualité, comme indiqué ci-dessous :

example@unixlinux.online:~$ gpg - - gen-random 2 100 | base64

Avec la commande OpenSSL

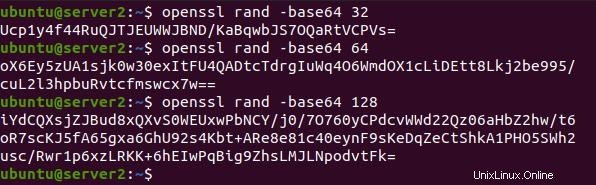

OpenSSL est une application de ligne de commande bien connue et largement utilisée pour accéder aux capacités cryptographiques de la bibliothèque de chiffrement OpenSSL à partir du shell. Utilisez la sous-commande rand pour construire un PSK fort, qui génère des octets pseudo-aléatoires et les filtre à travers des encodages base64 comme indiqué ci-dessous.

Pour générer des clés pré-partagées de 32 octets, 64 octets et 128 octets de long à l'aide de la commande OpenSSL :

example@unixlinux.online:~$ openssl rand -base64 32 example@unixlinux.online:~$ openssl rand -base64 64 example@unixlinux.online:~$ openssl rand -base64 128

Conclusion

Dans ce guide, nous vous avons montré différentes manières et commandes pour créer des clés et des mots de passe pré-partagés sécurisés. Merci d'avoir vérifié !