Les attaques par déni de service distribué (DDoS) se produisent depuis des années, mais sont devenues de plus en plus importantes parmi les considérations informatiques des entreprises. Cela est en grande partie dû au nombre croissant de dommages infligés par les attaques DDoS, qui sont dus à la fois à la puissance et à la sophistication croissantes des attaques, ainsi qu'à l'importance cruciale de la disponibilité des systèmes informatiques pour les entreprises.

Une attaque DDoS est un flux coordonné de trafic ou de données envoyé depuis de nombreux ordinateurs et connexions Internet vers un système de destination unique afin de le submerger. L'attaque peut être menée contre différentes parties ou "niveaux" du réseau, occupant toutes les connexions, la bande passante ou la puissance de traitement disponibles. Les attaques DDoS peuvent provoquer une panne générale du système ou arrêter une application ou un service particulier.

Il y a environ 2 000 attaques DDoS chaque jour, selon Arbor Networks, et les recherches suggèrent qu'environ un incident d'indisponibilité sur trois en est la cause. Le coût de ce temps d'arrêt est élevé, mais le coût de la restauration de la fonctionnalité du système peut être encore plus élevé. De plus, il existe des coûts indirects, tels que la réputation et la perte de temps du personnel. Le Ponemon Institute estime que le coût moyen par incident, sans compter les atteintes à la réputation, est supérieur à 125 000 $.

Les pirates exécutent ces attaques coûteuses pour diverses raisons, y compris pour obtenir un gain par extorsion ou sabotage, mais aussi par « hacktivisme », ou pour tester ou prouver leur capacité à les mener à bien.

Une attaque DDoS contre le fournisseur DNS Dyn qui a détruit certains des sites les plus populaires d'Internet en octobre 2016 a montré non seulement l'ampleur du problème, mais aussi l'étendue des « dommages collatéraux » causés par les attaques, et la réalité que les entreprises peuvent y faire face même sans être pris pour cible. Des attaques très médiatisées de ce type peuvent donner aux gens l'impression que les pirates sont en train de gagner, que personne n'est en sécurité et que la situation est sans espoir. Cependant, chaque entreprise peut faire certaines choses pour éviter ou minimiser les dommages causés par les attaques DDoS.

Comment fonctionne l'attaque DDoS ?

Pour mener une attaque DDoS, le pirate construit généralement un réseau de plusieurs ordinateurs qui peuvent être contrôlés à distance en les infectant avec des logiciels malveillants. Le réseau est connu sous le nom de « botnet » et il fournit le volume nécessaire de demandes ou de données pour submerger la cible de l'attaque. Tout appareil qui se connecte à Internet peut être utilisé, et les appareils IoT sont de plus en plus utilisés par les pirates dans les botnets.

Qu'est-ce qu'un DDoS

La fréquence des attaques DDoS a considérablement augmenté, en partie à cause de la disponibilité de kits d'attaque sur le dark web. Les pirates peuvent acheter des outils sur des forums secrets et des marchés en ligne, ce qui leur permet de créer rapidement et facilement d'énormes botnets. Les pirates vendent également des attaques individuelles en tant que service sur le dark web.

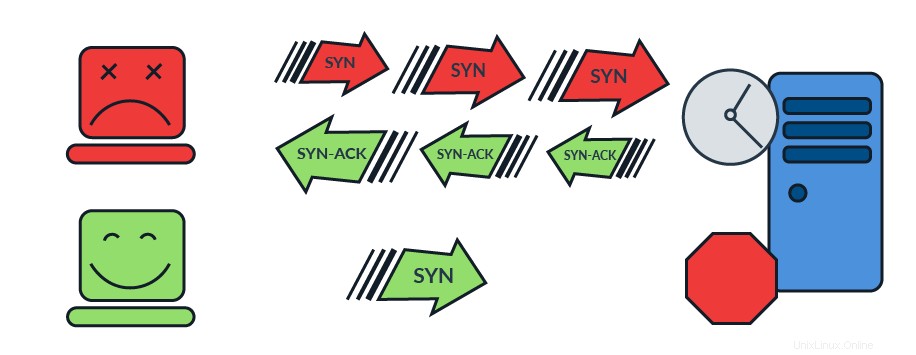

Avec le botnet construit et une cible choisie, le pirate effectue l'attaque. Les types d'attaques les plus courants sont les attaques volumétriques, les attaques de protocole et les attaques d'application.

Une attaque volumétrique est une tentative par un pirate de remplir la bande passante de la victime, le plus souvent avec un grand volume d'un certain type de paquet de données envoyé à la victime. Dans la version la plus courante, le pirate envoie simultanément un lot de paquets UDP (User Datagram Protocol) qui semblent provenir de la victime. Les ordinateurs qui reçoivent les paquets envoient des réponses, qui sont plus grandes, à la victime, jusqu'à ce que le réseau de la victime soit submergé.

Les attaques de protocole sont également connues sous le nom d'attaques par épuisement d'état et tirent parti de la façon dont les ordinateurs communiquent. Le réseau de la victime finit souvent par attendre une réponse qui ne finit jamais par arriver. Cela finit par prendre une place de connexion parmi le nombre maximum de connexions possibles qu'un service est configuré pour accepter.

Les attaques d'application ciblent une vulnérabilité dans un certain programme, en utilisant un comportement comme le téléchargement qui peut ressembler à un trafic humain normal, et peut donc passer inaperçu jusqu'à ce qu'elles aient réussi à arrêter le serveur. Pour cette raison, la protection contre eux nécessite une surveillance proactive pour distinguer le trafic d'attaque du trafic réel des visiteurs.

Chaque type d'attaque cible essentiellement un goulot d'étranglement quelque part dans le réseau, ce qui signifie que les prévenir et les atténuer commence par identifier les différents types de goulots d'étranglement potentiels présents dans votre réseau et les résoudre.

Réussite DDoS

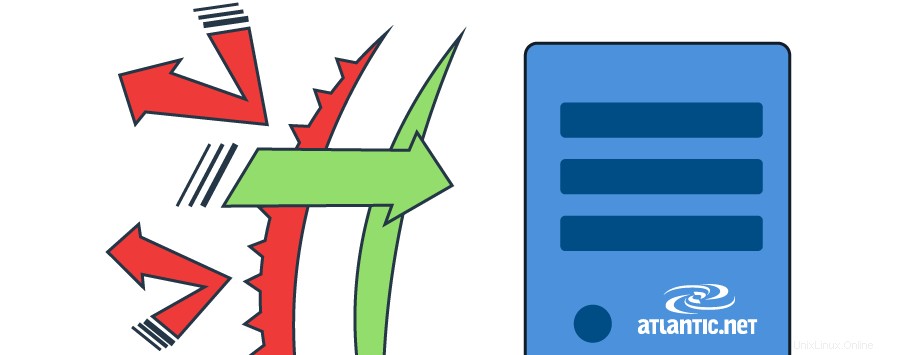

Les entreprises peuvent prendre un certain nombre de mesures pour se prémunir contre les attaques DDoS. Tout d'abord, l'environnement réseau peut être construit ou ajusté pour éviter les vulnérabilités et les goulots d'étranglement, qui sont également connus dans les réseaux sous le nom de « points de défaillance uniques ». Ensuite, des outils de détection et d'atténuation des attaques DDoS, tels que des pare-feux et des appareils de détection/prévention des intrusions, peuvent être déployés pour préparer l'entreprise. Enfin, la surveillance du réseau et la gestion de ses mises à jour et sauvegardes maintiennent le système en bonne santé et permettent d'être averti rapidement d'une attaque.

Les réseaux qui sont desservis à partir de différents centres de données et qui ont des itinéraires différents pour le trafic ont tendance à être plus résistants aux attaques DDoS que ceux desservis à partir d'un bâtiment, car les zones touchées peuvent être évitées. Chaque environnement doit avoir au moins un pare-feu dédié devant toutes les applications sensibles aux attaques. D'autres étapes importantes incluent l'utilisation de technologies telles que la prévention des intrusions et les analyses de vulnérabilité. S'assurer que ces protections sont disponibles pour votre réseau fait partie du choix du bon hôte.

Avec les bonnes protections, même les attaques DDoS sophistiquées et de grande envergure peuvent être atténuées. Project Shield de Google protège les sites Web des cibles potentielles de DDoS comme les journalistes et les organisations non gouvernementales. Google filtre le trafic et enregistre également des copies de sites Web à différents endroits et les dessert à partir de là, en tirant parti de son ampleur massive. Il a atténué certaines des attaques les plus importantes jamais enregistrées, dont celle contre le chercheur en cybersécurité Brian Krebs en septembre 2016.

La société de logiciels en tant que service ShareSafe avait subi des attaques DDoS avant de sélectionner Atlantic.Net, et était en panne pendant jusqu'à quatre heures, selon ShareSafe CTO et CSO John Beck. Après être passée à Atlantic.Net, l'entreprise a été victime de deux attaques DDoS l'année dernière, et à chaque fois, ses services ont été restaurés en cinq minutes.

Étapes pour éviter les temps d'arrêt DDoS

Il existe de bonnes ressources disponibles sur le Web pour les entreprises qui recherchent les meilleures pratiques en matière de cybersécurité pour prévenir et minimiser les dommages causés par les attaques DDoS. Un bon point de départ est un guide d'IBM Security Intelligence, qui fournit des étapes pour sécuriser votre réseau et planifier à l'avance ce que vous ferez en cas d'attaque. Le guide identifie plusieurs fonctionnalités de la protection de sécurité d'Atlantic.Net comme des mesures importantes à prendre contre les attaques DDoS, y compris les analyses de vulnérabilité et la prévention des intrusions, qui peuvent être utilisées pour créer une solution personnalisée pour votre entreprise.

Laisser les experts en cybersécurité d'Atlantic.Net concevoir une solution peut contribuer à garantir son efficacité. Les environnements d'hébergement construits avec des capacités d'équilibrage de charge et de basculement aident à maintenir un fonctionnement cohérent en cas d'attaque, et pour les cas d'attaques DDoS prolongées qui suppriment un pare-feu, des pare-feu de basculement sont également disponibles. Dans un environnement avec plusieurs nœuds à charge équilibrée, les requêtes peuvent toujours être servies en les éloignant du trafic bloqué pendant l'attaque.

Une attaque DDoS est un flux coordonné de trafic ou de données envoyé depuis de nombreux ordinateurs et connexions Internet vers un seul système de destination afin de le submerger.

Le centre d'opérations réseau d'Atlantic.Net surveille les réseaux 24h/24 et 7j/7 pour bloquer ou atténuer le trafic dangereux. Opérant à partir de six centres de données, Atlantic.Net fournit la répartition géographique et la diversité des routes de trafic nécessaires pour éviter les zones attaquées et maintenir votre réseau et votre site Web en bon état.

La variété des différentes attaques DDoS, leur fréquence et les dommages qu'elles infligent fréquemment peuvent être intimidants, et les méthodes pour y faire face sont nécessairement multiformes. Cependant, des hébergeurs comme Atlantic.Net et des fournisseurs de sécurité comme Trend Micro, partenaire d'Atlantic.Net, ont l'expérience et les connaissances nécessaires pour vous aider. Tirez parti de cette aide et préparez votre entreprise à rester en ligne, à minimiser les dommages et à poursuivre ce que vous faites le mieux.

Services gérés d'Atlantic.Net

Avec les services gérés, l'hébergement VPS et les solutions personnalisées d'Atlantic.Net, vous obtenez ce dont votre entreprise a besoin pour être protégée contre les menaces de cybersécurité modernes, le tout soutenu par des décennies d'expérience de niveau expert. Tout est construit sur mesure et configuré pour répondre à vos besoins, de notre pare-feu géré Atlantic.Net et de nos systèmes de détection/prévention des intrusions à la protection Edge et à l'équilibrage de charge d'Atlantic.Net. Contactez dès aujourd'hui notre équipe commerciale sympathique et compétente pour plus d'informations et pour savoir comment commencer à protéger votre entreprise.