OpenSSH (Secure Shell) est un programme de connectivité standard pour se connecter à une machine distante en utilisant le protocole SSH pour exécuter des commandes sur la machine distante. Il crypte tout le trafic réseau entre le client et le serveur pour éradiquer l'écoute clandestine, le détournement de connexion et d'autres attaques.

[ Vous pourriez également aimer :Comment désactiver la connexion SSH à un utilisateur spécifique sous Linux ]

En outre, OpenSSH offre une large gamme de fonctionnalités de tunneling sécurisé, diverses méthodes d'authentification et des options de configuration sophistiquées. L'une de ces fonctionnalités de sécurité limite ou restreint l'accès SSH à certains utilisateurs à l'aide de AllowUsers mot clé qui accepte les connexions SSH à partir de la liste des comptes locaux spécifiés dans le fichier de configuration SSH.

Dans cet article, vous apprendrez à restreindre ou à mettre sur liste blanche certains comptes d'utilisateurs pour accéder aux connexions entrantes SSH sur votre serveur Linux.

Restreindre l'accès SSH aux comptes d'utilisateurs

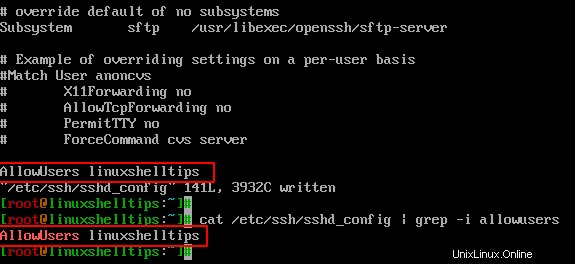

Pour limiter l'accès ssh pour un utilisateur appelé 'linuxshelltips ', utilisez le AllowUsers de sshd mot clé dans /etc/ssh/sshd_config fichier.

$ sudo vi /etc/ssh/sshd_config OR $ sudo nano /etc/ssh/sshd_config

Pour autoriser les connexions SSH de l'utilisateur 'linuxshelltips ", mais pas d'autres comptes.

AllowUsers linuxshelltips

Vous pouvez ajouter plusieurs comptes utilisateur séparés par des espaces, par exemple :

AllowUsers user1 user2 user3

Vous pouvez le confirmer en exécutant la commande suivante.

$ cat /etc/ssh/sshd_config | grep -i allowusers

Après avoir modifié sshd_config , assurez-vous de redémarrer sshd pour intégrer vos modifications.

$ sudo systemctl restart sshd

Vérifier l'accès SSH aux comptes d'utilisateurs

Essayez maintenant de vous connecter à un système Linux en utilisant un autre compte d'utilisateur appelé "ravi ' qui n'est pas mentionné dans la liste SSH autorisée, il ne peut donc pas recevoir de connexions SSH.

$ ssh ravi@192.168.0.175 ravi@192.168.0.141's password: Permission denied, please try again.

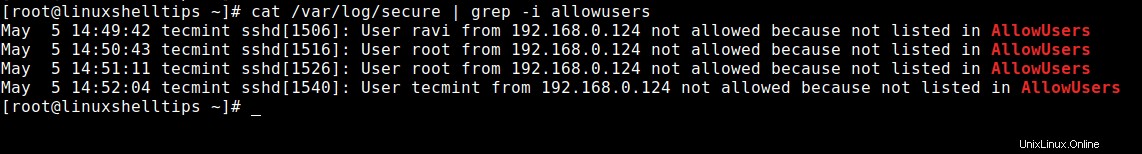

De plus, vous pouvez également le confirmer en vérifiant les journaux ssh sur /var/log/secure fichier.

$ cat /var/log/secure | grep -i allowusers

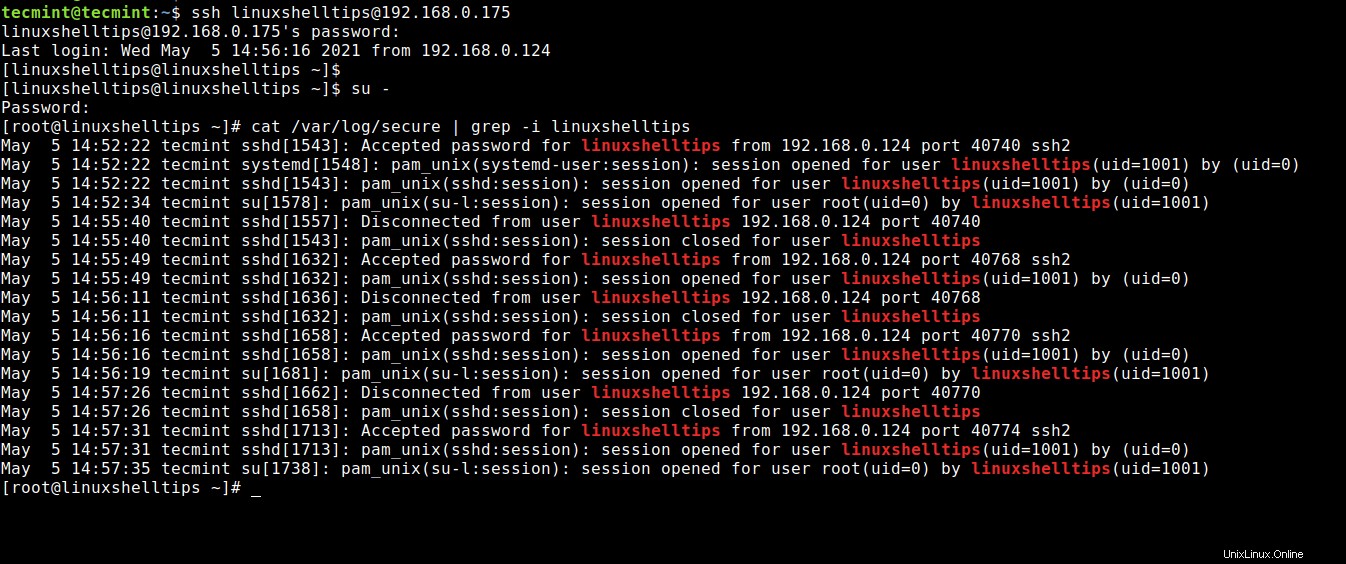

Essayez maintenant de vous connecter avec un utilisateur 'linuxshelltips' qui est autorisé à se connecter au système car il figure dans la liste des utilisateurs autorisés.

$ ssh linuxsheltips@192.168.0.175 $ su - $ cat /var/log/secure | grep -i linuxshelltips