Iptables est un excellent pare-feu inclus dans le framework netfilter de Linux. Un pare-feu est un système de sécurité réseau qui surveille et contrôle le trafic réseau entrant et sortant en fonction de règles de sécurité prédéterminées.

La configuration manuelle d'iptables est un défi pour les non-initiés. Heureusement, de nombreux outils de configuration sont disponibles pour vous aider :par exemple, fwbuilder, bastille et ufw.

Premiers concepts : Paquet :un conteneur logique représentant le flux de données

Protocole :un langage et un ensemble de règles que les périphériques réseau utilisent par

Port :une désignation numérique représentant un protocole particulier

Règles Iptables :

- MANGLE

- Règles pour modifier les paquets

- NAT (traduction d'adresses réseau)

- PRÉROUTAGE

- POSTROUTING

- FILTRER

- ENTRÉE

- SORTIE

- AVANCER

Les règles iptables gèrent les paquets d'un protocole spécifique, par exemple, si vous souhaitez refuser une connexion internet, iptables peut le faire.

Configuration d'Iptables

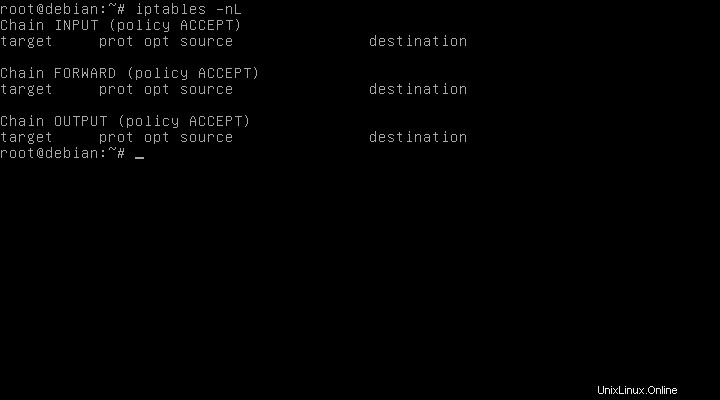

Consultez les règles déjà configurées.

# iptables -L

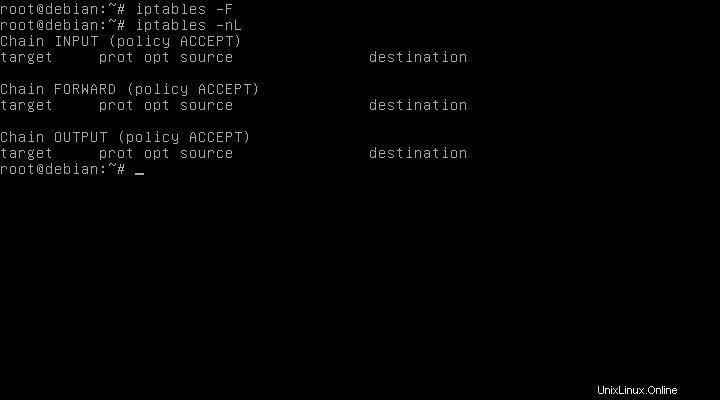

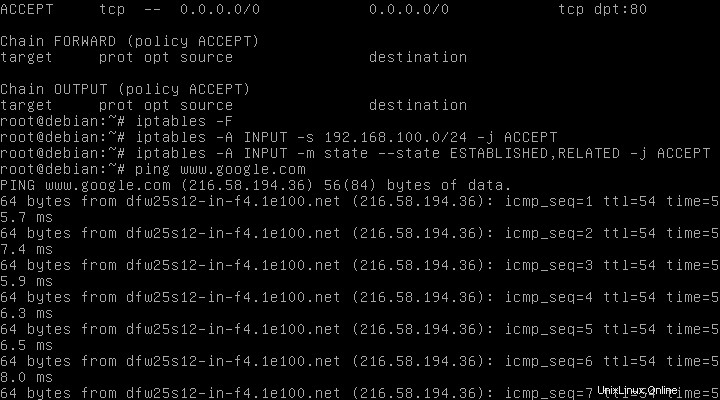

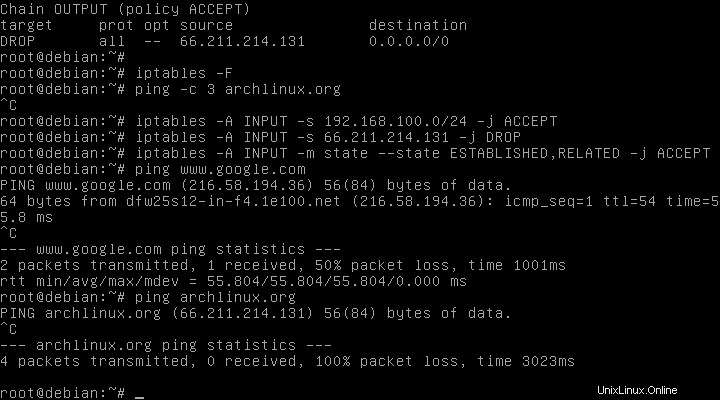

Cela permet à n'importe qui d'accéder à n'importe quoi depuis n'importe où. Supprimer les règles d'iptables # iptables -F

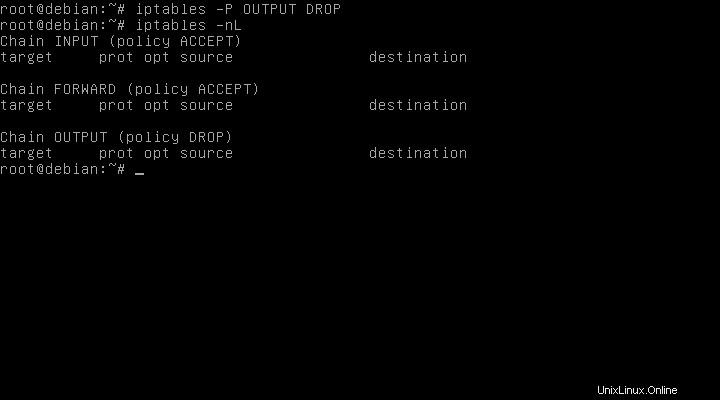

Politiques

a. ACCEPT Allow the traffic

b. DROP Deny the traffic

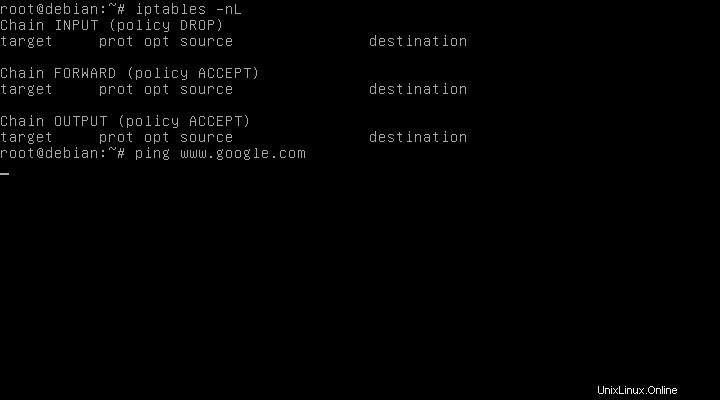

Par exemple :si les politiques par défaut de INPUT sont DROP, le pare-feu refuse tout le trafic Internet.

Si vous souhaitez modifier les politiques, vous pouvez le faire avec la commande suivante :

iptables -P CHAIN POLITICS

Protéger votre système :règles

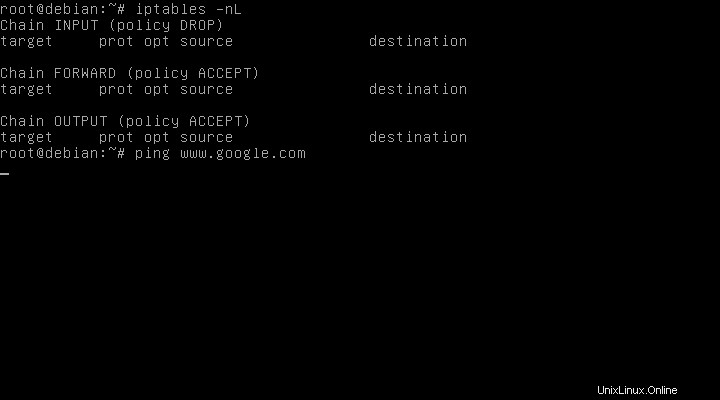

Réglage de l'ENTRÉE sur DROP

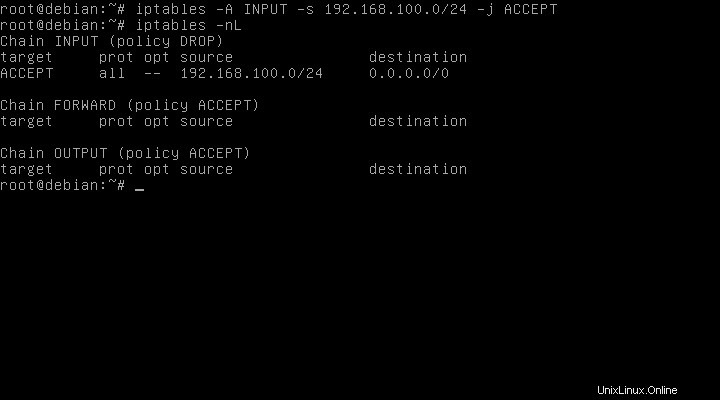

Autoriser les paquets de votre réseau local (vous devez d'abord connaître l'adresse IP locale à l'aide de la commande "ifconfig").

# iptables -A INPUT -s 192.168.100.0/24 -j ACCEPT

Autoriser le trafic Internet

# iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

Autoriser tout le trafic sortant

# iptables -A OUTPUT -j ACCEPT

Autoriser les connexions HTTP et HTTPS depuis n'importe où (les ports normaux pour les sites Web

# iptables -A INPUT -p tcp --dport 80 -j ACCEPT # iptables -A INPUT -p tcp --dport 443 -j ACCEPT

Autoriser les connexions SSH. Le numéro –dport est le même que dans /etc/ssh/sshd_confi

# iptables -A INPUT -p tcp -m state --state NEW --dport 22 -j ACCEPT

Bloquer une adresse IP avec iptables

La politique pour INPUT doit être DROP

Ajoutez une nouvelle règle pour supprimer le trafic de l'adresse IP correspondante (archlinux.org ip)

# iptables -A INPUT -s 66.211.214.131 -j DROP

Ajouter une nouvelle règle pour autoriser le reste du trafic Internet (toutes les règles pour supprimer le trafic doivent être créées avant cette règle

# iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

Options courantes d'iptables :

| -A | Append, cette option permet d'ajouter une nouvelle règle |

| -je | Insérer une nouvelle règle |

| -D | Supprimer une règle |

| -R | Modifier la position d'une règle |

| -L | Liste des règles |

| -L –numéros de ligne | Afficher le numéro de position de chaque règle |

| -F | Supprimer toutes les règles |

| -CHAÎNE F | Supprimer les règles d'une chaîne spécifique |

| -N CHAIN_NAME | Créer une nouvelle chaîne |

| -CHAÎNE X | Supprimer une chaîne |

| -P | Changer une politique |

| iptables -A CHAÎNE -s | Spécifier une source (adresse IP) |

| iptables -A CHAÎNE -p | Spécifier le protocole |

| iptables -A CHAIN -p tcp –dport | Spécifiez le port |

| iptables -A CHAÎNE … -j | Déterminer une politique pour une règle spécifique |

Iptables a beaucoup de possibilités, mais ceci est un tutoriel de base si vous voulez en savoir plus sur iptables, vous pouvez suivre ces liens :http://netfilter.org/documentation/

https://wiki.debian.org/iptables

https://wiki.archlinux.org/index.php/Iptables

http://www.faqs.org/docs/linux_network/x-087-2-firewall.future.html