Nmap (Network Mapper) est un outil de sécurité gratuit et open source utilisé pour l'analyse du réseau. Certaines des principales fonctionnalités de Nmap sont l'analyse des ports ouverts, la découverte et la sécurité des services et l'audit des vulnérabilités.

Nmap est le plus souvent utilisé via une interface de ligne de commande et est disponible pour de nombreux systèmes d'exploitation différents tels que Ubuntu, CentOS, Redhat, Free BSD et Mint.

Dans ce didacticiel, nous allons examiner certaines des commandes Nmap les plus fréquemment utilisées avec quelques exemples.

Installer NMAP

Par défaut, nmap n'est pas installé sur la plupart des distributions Linux telles que Debian, Ubuntu, Hat, CentOS et Fedora. Mais il est disponible sur yum et apt repo pour une installation facile.

Les commandes suivantes installent nmap sous Linux :

Systèmes basés sur CentOS et Redhat

$ sudo yum install nmapSur les systèmes basés sur Ubuntu et Debian

$ sudo apt-get install nmap1. Analyser un hôte spécifique

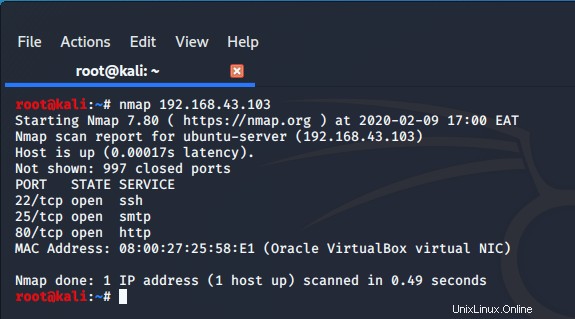

Pour analyser un hôte spécifique (cela suppose que vous disposez déjà de l'adresse IP ou du nom d'hôte de l'hôte) et révéler des informations de base, utilisez la commande :

$ nmap IP-addressPar exemple,

$ nmap 192.163.43.103

La commande ci-dessus est rapide et génère une sortie en peu de temps

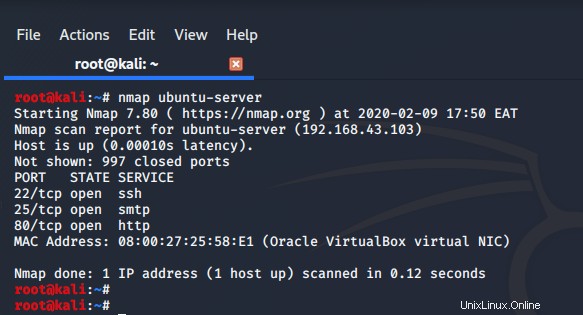

Vous pouvez également scanner en utilisant le nom d'hôte au lieu de l'adresse IP par exemple

$ nmap ubuntu-server

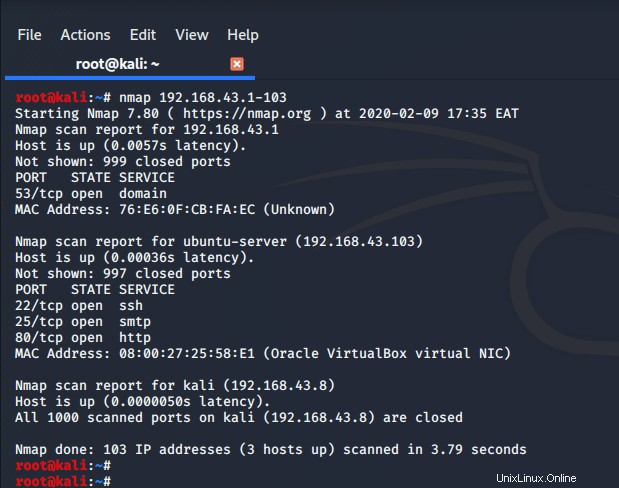

Pour scanner une plage d'IP, utilisez la syntaxe

$ nmap 192.163.43.1-103

La commande analysera tous les hôtes de IP 192.168.43.1 to 192.168.43.103

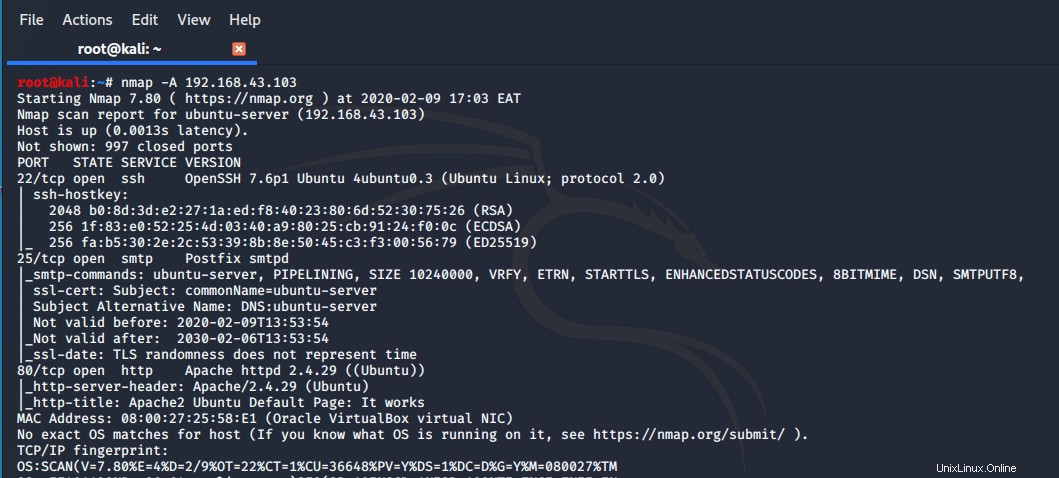

2. Effectuer une analyse approfondie d'un système

Vous pouvez révéler toutes les informations sur un système hôte en utilisant le -A drapeau comme indiqué ci-dessous. Cela révélera toutes les informations relatives au système hôte telles que le système d'exploitation sous-jacent, les ports ouverts, les services en cours d'exécution et leurs versions, etc.

$ nmap -A 192.163.43.103

À partir de la sortie, vous pouvez voir que la commande effectue la détection du système d'exploitation et du service, vous donnant des informations détaillées telles que le type de service et sa version, ainsi que le port sur lequel il s'exécute. La commande prend généralement un certain temps à s'exécuter, mais elle est complète et vous donne tout ce dont vous avez besoin sur le système hôte particulier.

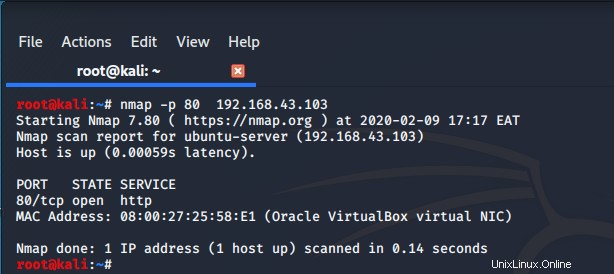

3. Analyser un port particulier

Pour analyser un port spécifique et vérifier s'il est ouvert, utilisez l'indicateur -p dans la syntaxe ci-dessous :

$ nmap -p port_number IP-addressPar exemple, pour analyser le port 80 sur un système hôte, exécutez :

$ nmap -p 80 192.168.43.103

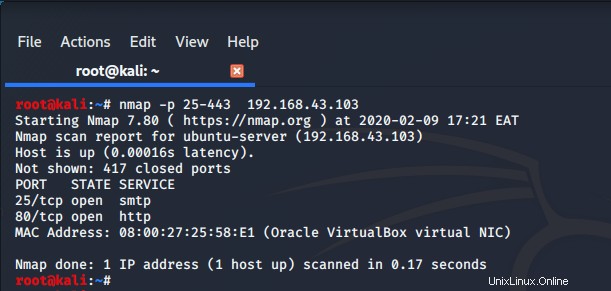

Pour analyser une plage de ports, par exemple entre 80 et 433, utilisez la syntaxe :

$ nmap -p 25-443 192.168.43.13

or

$ nmap -p 80,443 192.168.43.13

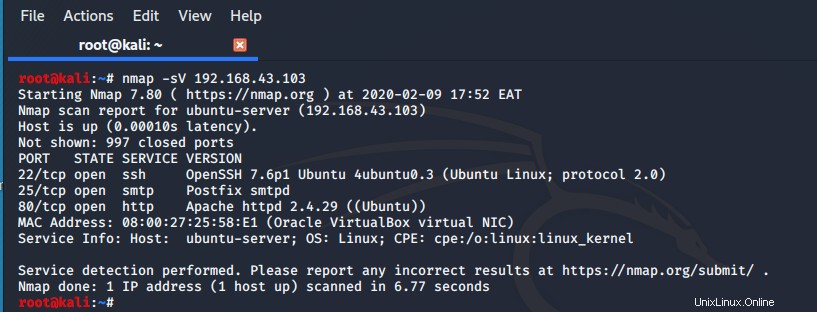

4. Rechercher le nom du service hôte et sa version

Pour vérifier les informations de base sur les services exécutés sur un hôte, utilisez le -sV drapeau comme indiqué :

$ nmap -sV 192.168.43.103

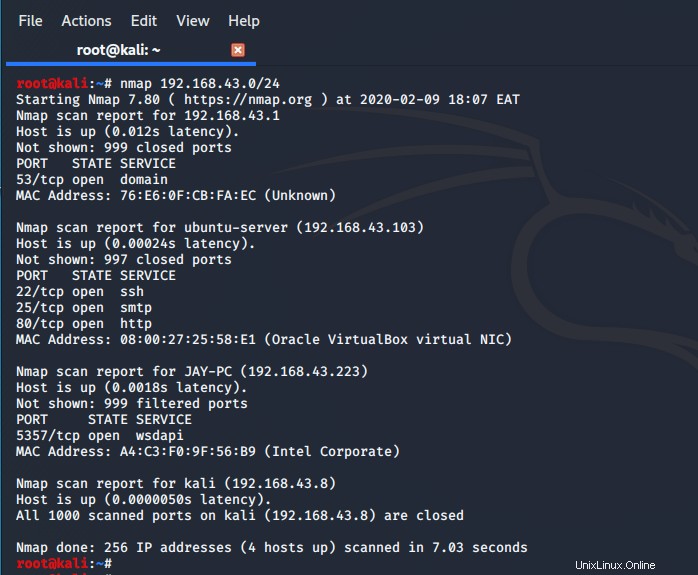

5. Analyse d'un sous-réseau entier

Pour analyser les périphériques d'un sous-réseau, utilisez la notation CIDR comme indiqué

$ nmap 192.168.43.0/24

6. Exclure un hôte spécifique lors de l'analyse

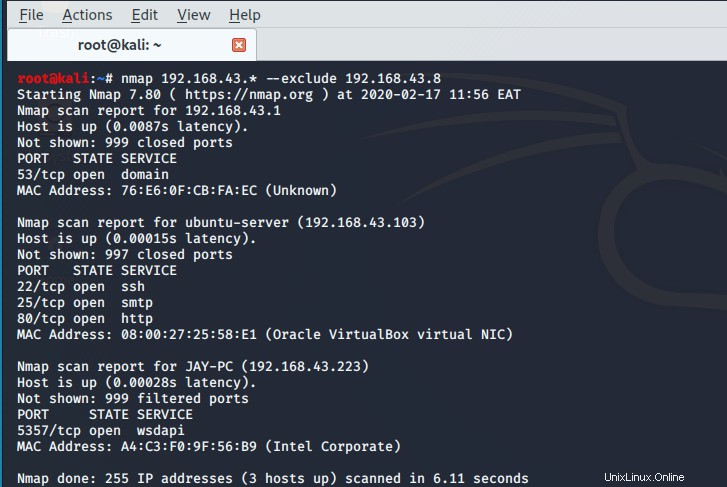

Lorsque vous effectuez une analyse complète du réseau, vous pouvez choisir d'exclure un hôte spécifique à l'aide de la commande --exclude drapeau . Dans l'exemple ci-dessous, nous allons exclure notre machine Kali Linux de l'analyse.

$ nmap 192.168.43.* --exclude 192.168.43.87. Afficher les interfaces hôtes et les routes

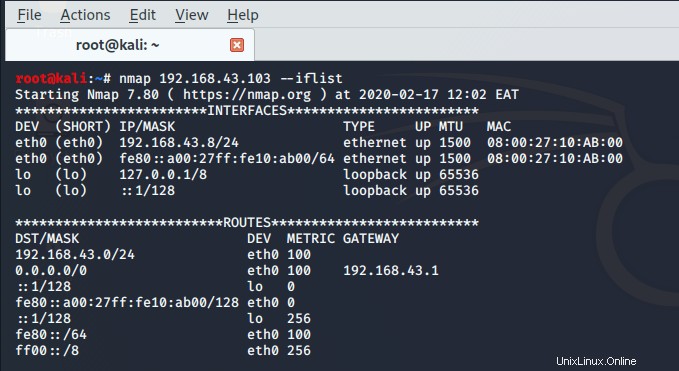

Pour afficher les interfaces et les routes sur un hôte particulier, utilisez le --iflist drapeau comme indiqué.

$ nmap 192.168.43.103 --iflist8. Analyser l'hôte distant à l'aide de TCP ACK et TCP Syn

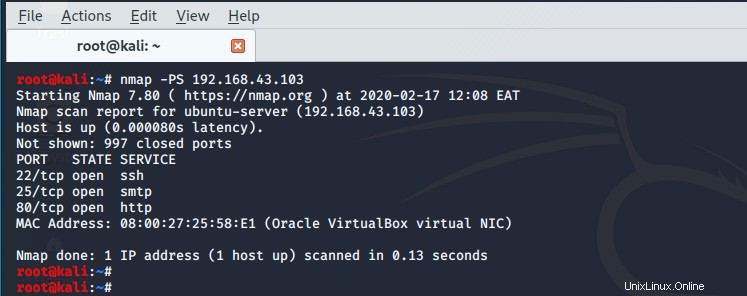

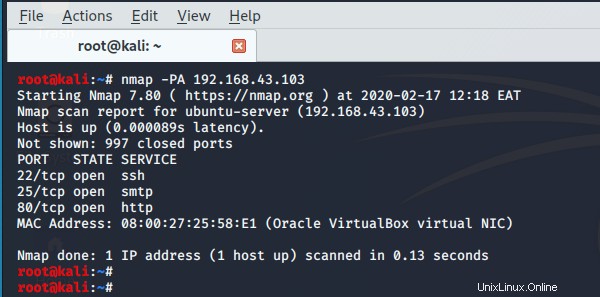

Parfois, les pare-feu peuvent bloquer les requêtes ICMP interférant avec les résultats de l'analyse. Dans ce cas, nous utilisons TCP syn (PS) et TCP ACK (PA) pour obtenir les résultats souhaités.

$ nmap -PS 192.168.43.103

$ nmap -PA 192.168.43.103

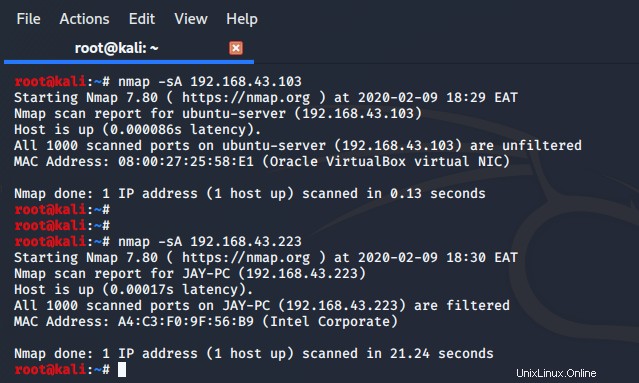

9. Analyser pour détecter les paramètres du pare-feu

Vous pouvez utiliser l'outil Nmap pour effectuer une analyse afin de déterminer si le pare-feu est ouvert ou non, comme indiqué

$ nmap -sA 192.168.43.223

Dans le premier cas, le pare-feu est désactivé et ne fonctionne donc pas. (Les ports ne sont pas filtrés). Dans le second cas, le pare-feu a été activé et les chances de découvrir des ports ouverts seront minimes.

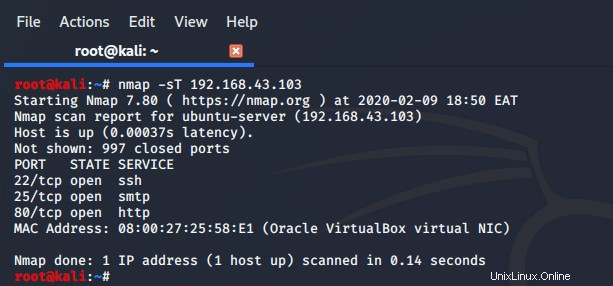

10. Analyser les ports TCP ou UDP

Pour analyser les ports TCP ouverts sur l'hôte, utilisez le -sT drapeau comme indiqué :

$ nmap -sT 192.168.43.103

Pour scanner les ports UDP, utilisez le -sU drapeau

$ nmap -sU 192.168.43.10311. Enregistrer les résultats de l'analyse dans un fichier

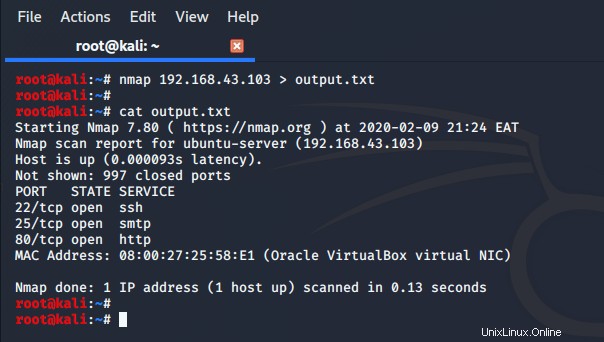

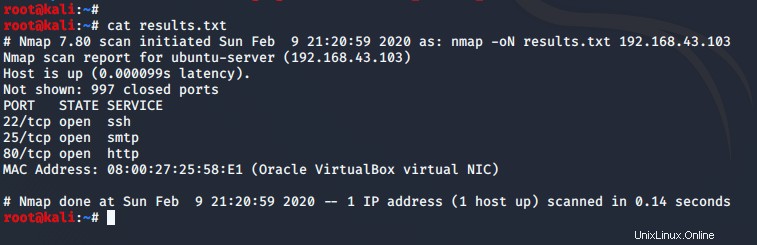

Après avoir terminé votre analyse, vous pouvez enregistrer les résultats dans un fichier texte en utilisant l'indicateur -oN et en spécifiant le fichier de sortie comme indiqué ci-dessous :

$ nmap -oN scan.txt 192.168.43.103Le fichier sera créé dans votre répertoire de travail actuel. Pour afficher la vue, utilisez simplement la commande cat comme indiqué :

$ cat results.txt

En outre, vous pouvez utiliser le symbole de redirection (>) supérieur au symbole pour rediriger la sortie vers un autre fichier, par exemple,

$ nmap 192.168.43.103 > output.txt

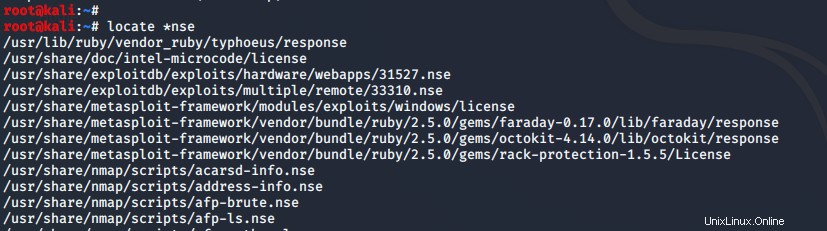

12. Numériser avec un ensemble de scripts Nmap

Nmap est livré avec de nombreux scripts puissants qui sont utilisés pour l'analyse des vulnérabilités et signalent ainsi les faiblesses d'un système. Pour obtenir l'emplacement des scripts NSE, exécutez simplement la commande :

$ locate *nse

Vous pouvez charger un script Nmap en utilisant le --script comme indiqué.

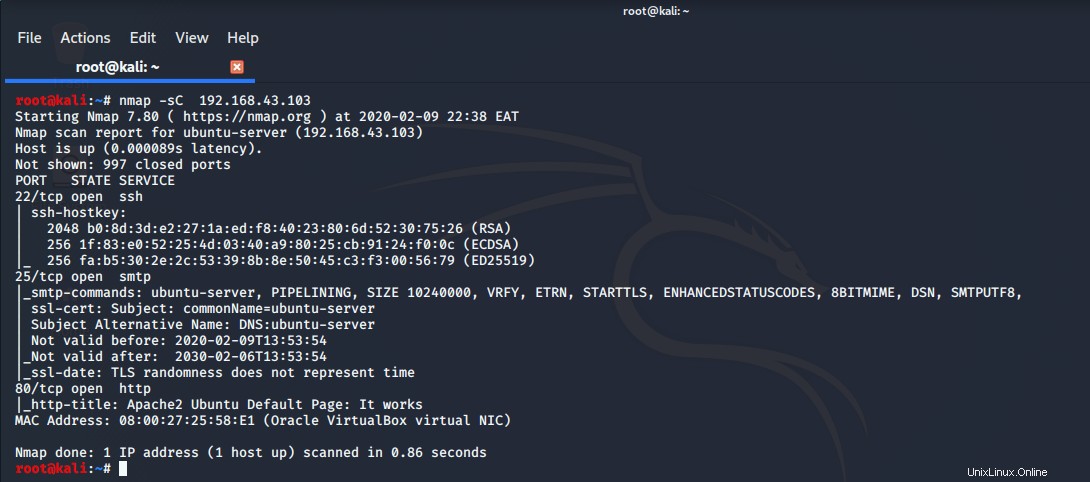

$ nmap -sV --script=mysql-info.nse 192.168.43.103Pour analyser avec le plus de scripts par défaut, utilisez la syntaxe

$ nmap -sC 192.168.43.103

Si vous recherchez l'automatisation, alors NSE est la réponse (NMAP Scripting Engine)

Conclusion

Si vous recherchez l'automatisation, NSE est la réponse (NMAP Scripting Engine). Pour obtenir de l'aide avec les commandes sur Nmap, exécutez simplement $ nmap -h . Et c'est tout ce que nous avions pour ce sujet. Nous espérons que vous êtes à l'aise avec la commande nmap pour analyser votre réseau et découvrir plus de détails sur vos systèmes hôtes.