Des vulnérabilités apparaissent chaque jour avec le spécialiste de la sécurité qui s'occupe de les corriger et les pirates qui s'efforcent de les exploiter. Un scanner de vulnérabilité vérifie un système avec les vulnérabilités déjà connues qui peuvent être exploitées par des attaquants pour compromettre un système. Il existe de nombreux outils disponibles sur le marché pour l'analyse des vulnérabilités. Nessus est l'un de ces puissants outils d'analyse pour découvrir les vulnérabilités. Il est développé et maintenu par Tenable Network Security Inc. Il était autrefois classé premier dans la liste de contrôle des outils de sécurité de Nmap Software LLC. Bien qu'il soit désormais classé en troisième position dans la liste, il s'agit toujours d'un puissant outil d'analyse de sécurité à distance.

Qu'allons-nous couvrir ?

Dans ce guide, nous explorerons comment configurer une politique d'analyse sur Nessus, plus tard nous utiliserons également cette politique pour créer une analyse. Nous sélectionnerons ensuite un système cible pour l'analyse. Nous utilisons Kali Linux pour ce tutoriel. Commençons maintenant.

Prérequis

- Compte utilisateur avec identifiants d'administrateur

- Idée de base de l'évaluation de la sécurité et des vulnérabilités du réseau

- Nessus essential doit être installé sur votre système.

Prêt à rocker...

La toute première étape vers le lancement d'un scan Nessus consiste à sélectionner un modèle de scan. On peut utiliser les modèles d'analyse disponibles de Nessus ou créer une politique personnalisée. Ce dernier crée un modèle d'analyse défini par l'utilisateur qui se trouve dans la section Modèles d'analyse définis par l'utilisateur. Chaque paramètre que nous définissons dans cette politique sera automatiquement appliqué à toute analyse dans le cadre de cette politique.

Étape 1. Continuons et créons une politique d'analyse. Connectez-vous d'abord sur l'interface Web de Nessus en naviguant vers "https://kali:8834". Sur la page de destination, cliquez sur l'étiquette "Politiques" dans le panneau vertical de gauche. Ceci est étiqueté comme "1" dans l'image ci-dessous. Cliquez maintenant sur le bouton "Nouvelle politique" dans le coin supérieur droit (étiqueté "2").

Étape 2. Nous pouvons choisir parmi de nombreux modèles de scanner. Dans l'ensemble, il existe trois grandes catégories :Découverte, Vulnérabilités et Conformité. Puisque nous travaillons sur une politique de scan de vulnérabilité, nous en sélectionnerons une dans cette rubrique. Commençons par la politique d'analyse réseau de base. Cette politique est destinée à une analyse complète du système, ce qui signifie qu'elle recherche toute vulnérabilité sur notre système.

Sur ce nouvel écran, sélectionnez l'option "Basic Network Scan".

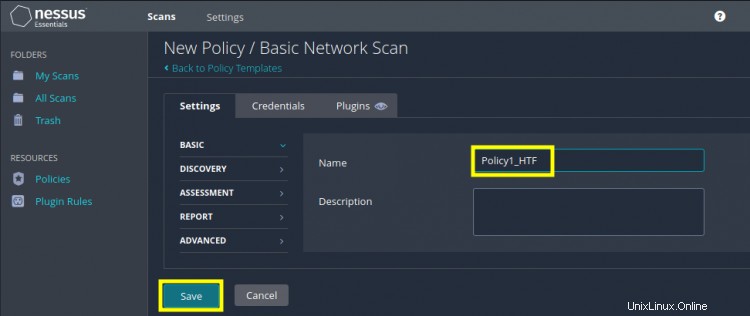

Étape 3. Maintenant que nous avons sélectionné une stratégie d'analyse, donnez-lui un nom approprié et pour l'instant laissez le reste des paramètres tels quels. Le nom de la politique dans notre cas est "Policy1_HTF".

Vous auriez remarqué que nos politiques personnalisées sont basées sur les modèles fournis par Tenable.

Étape 4. Après avoir enregistré la politique, nous sommes tous prêts à créer une nouvelle analyse sous cette politique. Sélectionnez maintenant l'étiquette "Mes scans" dans le coin supérieur gauche, sous la section des dossiers et appuyez sur le bouton "Nouveau scan". Voir l'image ci-dessous pour votre référence.

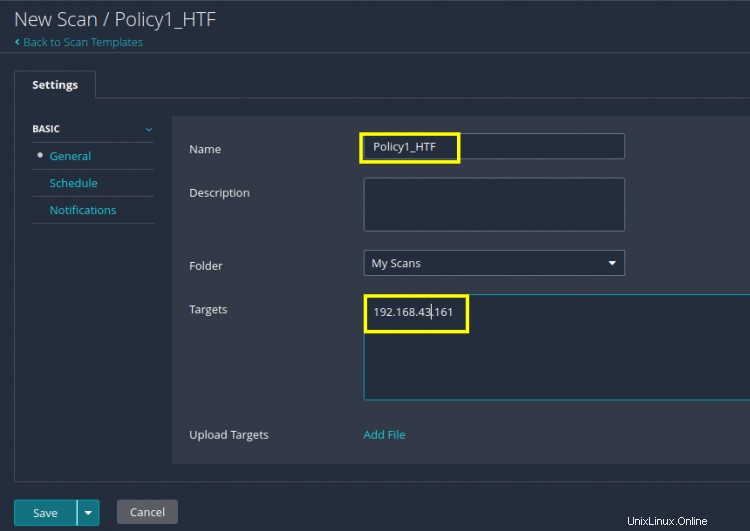

Étape 5. Sur la nouvelle page, accédez à l'onglet "Défini par l'utilisateur" et sélectionnez notre stratégie personnalisée (Policy1_HTF) que nous avons créée à l'étape 3.

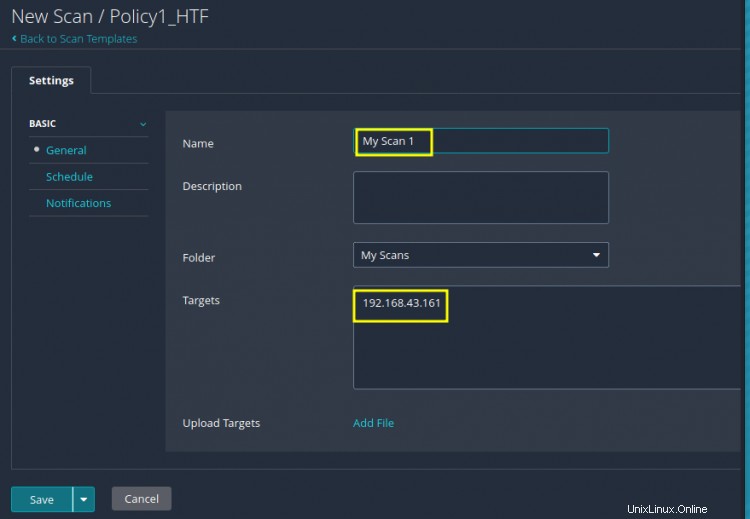

Étape 6. La nouvelle analyse porte le même nom que celui de notre politique personnalisée, comme indiqué ici :

Nous allons changer ce nom en "My Scan 1" pour éviter toute confusion. Vous pouvez également donner une description facultative pour cette analyse, nous l'avons laissée vide. Dans le champ de texte correspondant à l'étiquette « Cibles », mettez les noms d'hôte ou les adresses IP du système cible que vous souhaitez analyser. Enregistrez le fichier pour continuer.

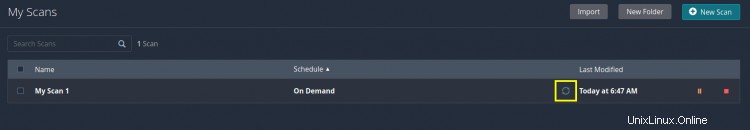

Étape 7. Maintenant, toute la configuration est terminée. Il ne nous reste plus qu'à lancer le Scan pour voir s'il fonctionne correctement. Dans la nouvelle fenêtre, vous remarquerez un bouton de lecture, cliquez dessus pour lancer la numérisation.

L'icône de lecture se transforme en deux flèches tournantes arrondies indiquant que l'analyse est en cours. La fin de l'analyse prendra un certain temps.

Les flèches rotatives sont maintenant remplacées par un symbole de coche, cela signifie que notre processus de numérisation est réussi.

Cool, nous pouvons maintenant vérifier le rapport d'analyse de notre système cible. Cliquez sur le nom du scan ("My Scan 1" dans notre cas).

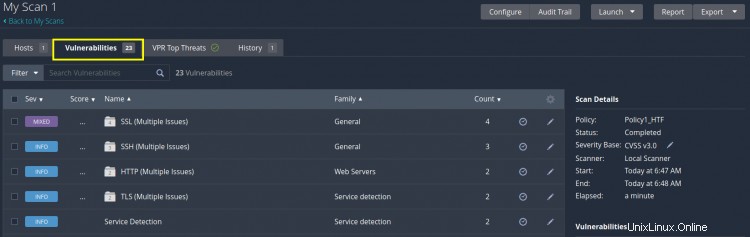

Dans la nouvelle fenêtre, cliquez sur l'onglet "Vulnérabilités" pour voir le résumé du rapport. Nous pouvons également exporter ces scans dans un fichier Nessus ou un format de fichier Nessus DB et les rapports de scan peuvent être générés aux formats HTML, CSV ou PDF.

Félicitations, vous avez terminé votre première analyse de vulnérabilité avec Nessus.

En conclusion…

Nous avons maintenant terminé notre guide d'aujourd'hui de l'outil de numérisation Nessus. Nous avons vu comment créer une stratégie et l'utiliser pour analyser un système cible. Pour interpréter un rapport Nessus, il faut une connaissance approfondie de l'outil ainsi qu'une meilleure compréhension du concept de sécurité du réseau. Tenable propose également une formation à la demande pour utiliser efficacement son produit. Si vous souhaitez apprendre Nessus, vous pouvez utiliser l'essai gratuit fourni par la société.